Начнем с относительно простой уязвимости в операционной системе Mac OS X, которую обнаружил (, ) Боб Гендлер (Bob Gendler). Изучая методы работы голосового помощника Siri на традиционных ПК Apple, Боб обнаружил в системных файлах базу данных с собственными почтовыми сообщениями.

Проблема существует как минимум начиная с версии Mac OS X 10.12 Sierra и присутствует в новейшей версии 10.15 Catalina. По словам исследователя, он уже полгода переписывается об этом с Apple, но уязвимость до сих пор не закрыта. Отключение Siri никак не влияет на пополнение базы почтовых сообщений, но можно выключить сбор информации о переписке в настройках голосового помощника. Боб приводит скриншоты, показывающее, как удаление приватного ключа делает зашифрованные им сообщения нечитаемыми в почтовом клиенте, но в технической базе при этом остаются текстовые копии. Такой баг — классический случай выбора между «удобно» и «безопасно». Для большинства пользователей такое поведение не составляет проблемы. Но если вы параноик хотите усложнить жизнь взломщику даже после получения доступа к вашему компьютеру и данным, то от подсказок придется отказаться.

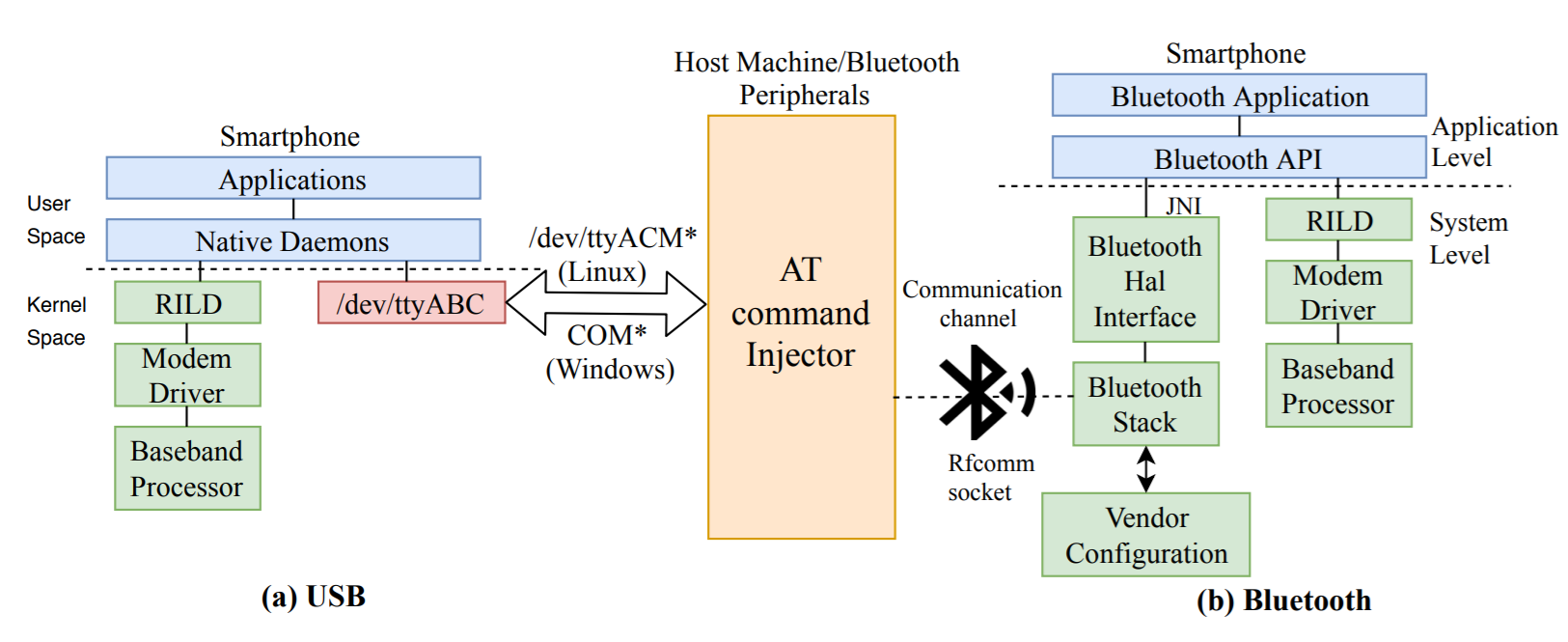

Авторы исследования не только перебирали известные наборы AT-команд, но и написали фаззер, который по сложному алгоритму шлет в радиомодуль качественную бессмыслицу. В результате вышел большой ассортимент потенциальных способов атаки: от прямого управления телефоном (позвонить на платный номер, посмотреть последние вызовы) до кражи IMEI и разных способов подвесить смартфон частично или полностью. Масштаб проблемы несколько ограничен необходимостью физического доступа к телефону: надо изобрести вредоносную bluetooth-гарнитуру и подключить ее к устройству жертвы или хотя бы ненадолго подключиться с помощью кабеля. В исследовании были использованы телефоны Google Pixel 2, Nexus 6P, Samsung S8+ и некоторые другие. В случае S8+ удалось и прослушивать звонки, и устанавливать перенаправление, что достаточно серьезно… если данный вектор атаки удастся допилить до более применимого в реальной жизни.

Что еще произошло

«Лаборатория Касперского» популярные VNC-клиенты. Обзор уязвимостей (как новых, так и известных, с примерами кода) сделан с точки зрения использования VNC для доступа к индустриальным системам управления. Вывод: уязвимостей много, светить таким доступом напрямую в интернете — явно не самая лучшая идея.

пяти дверных звонков с видеонаблюдением от AV-Test. Результаты — от «достаточно защищено» (Amazon Ring) до «защищено плохо» (Doorbird). Примеры уязвимостей: доступность из локальной сети без авторизации, передача видеоданных в интернет без шифрования, слабая авторизация в облачной системе.

Уязвимости и патчи: очень серьезная в CMS для интернет-магазинов Magento — установка скриптов без авторизации. в Internet Explorer. набора приложений Adobe Creative Cloud, в том числе закрывающие критические уязвимости в Illustrator и Media Encoder.

Financial Times про «серьезные уязвимости в приложении британского Home Office для получения информации по Brexit». Судя по реакции в Твиттере, уязвимости на самом деле тривиальные. Основная претензия норвежских исследователей аппа заключается в том, что, взломав или украв телефон жертвы, можно получить доступ к сохраненным в приложении данным, включая фото паспорта.