Здравствуйте, коллеги. В прошлый раз, в статье «1. Анализ логов Check Point: официальное приложение Check Point для Splunk» мы обсуждали разбор логов шлюза безопасности на основе официального приложения в системе логирования Splunk. В заключении пришли к выводу что хоть приложение в качестве быстрого решения очень удобно, но на данном этапе является недоработанным — не настроено большого количества дашбордов, на которые очень важно обращать внимание security инженеру для того чтобы понимать, что происходит в организации с точки зрения ИБ. В данной статье обсудим возможности просмотра и анализа логов функционалом SmartEvent, на что стоит обратить внимание, и рассмотрим какие варианты по автоматизации событий доступны.

SmartEvent сопоставляет логи со всех шлюзов Check Point чтобы идентифицировать подозрительную активность, отследить тенденции и провести расследование инцидентов ИБ. Анализ данных проходит в режиме реального времени, что позволяет быстро среагировать на событие. SmartEvent входит в список продуктов на сервере управления, однако требует отдельной лицензии, состоит из просмотров и отчетов, которые вы можете создать самостоятельно или использовать предустановленные.

Фактически чтобы функционал заработал, нужно просто включить блейд в настройках сервера управления, сразу вы получаете набор отчетов, которые можно сформировать, кроме этого существует возможность по созданию новых отчетов в зависимости от ваших задач, дополнительно в оснастке SmartEvent Settings & Policy настраивается правила автоматизации событий.

Рассмотрим сначала стандартные отчеты SmartEvent. Также обращаю внимание что на сервере управления стоит версия операционной системы GAIA R80.20.

Стандартные отчеты SmartEvent

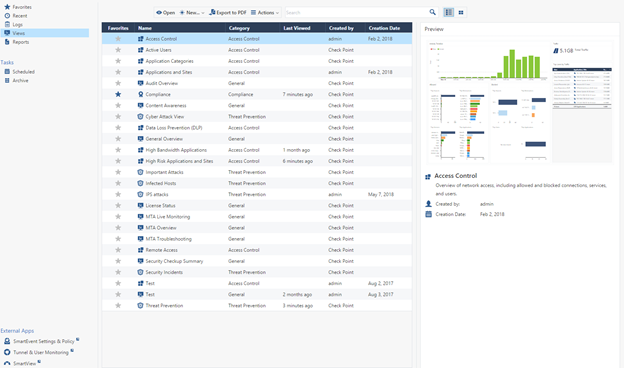

Благодаря большому числу предопределенных, легко настраиваемых событий безопасности вы можете запустить SmartEvent и начать собирать информацию об угрозах в считанные минуты. Сразу же после активации блейда вы получаете возможность создания большого количества стандартных отчетов SmartEvent, которые вы можете увидеть на картинке ниже.

Встроенная отчетность позволяет реализовать непрерывный процесс по защите. А это является обязательным условием для информационной безопасности.

Пройдемся с небольшим обзором по основным просмотрам и репортам.

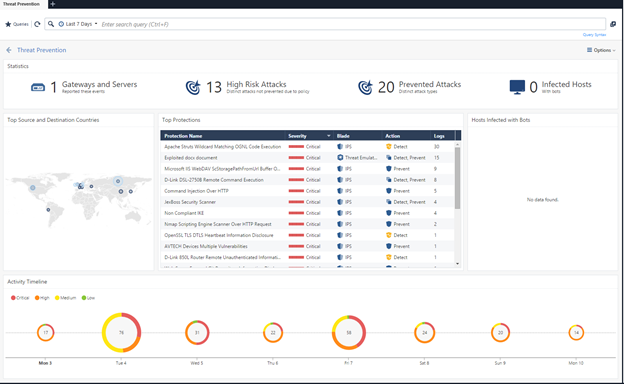

1)Threat Prevention

Наиболее интересной информацией в данном просмотре является список всех IPS сигнатур которые были только задетектированы, но не были блокированы. По настройкам политики безопасности множество сигнатур может быть только обнаружено, это не желательно, но еще хуже, когда эти сигнатуры были замечены в трафике и никакого действия дальше не предпринимается, всегда может быть такой вариант события, что данная конкретная сигнатура может являться угрозой для вашей инфраструктуры, поэтому инженер обязательно должен просматривать данный отчет, и предпринимать действия по данным событиям, например, перевести сигнатуры в режим Prevent. Также следует проверять хосты, которые шлюз безопасности определил как зараженные машины.

2)Security Checkup Summary

Я думаю если у вас уже есть Check Point или вы тестировали данный продукт, то этот отчет, вы точно знаете. Security Checkup Summary дает полное представление о состоянии ИБ в организации, и нежелательных процессах которые происходят в вашей инфраструктуре. Однако не могу посоветовать использовать отчет как ежедневный материал для работы, так как огромное количество информации будет просто мешать и отвлекать. Более здраво формировать отчет с определенной периодичностью для сравнения со своей прошлой версией, чтобы удостовериться, что изменения в политике безопасности принесли положительные действия.

3)User Activity

Очень удобный отчет внутренней активности пользователей, однако, с моей точки зрения, более удобно показать отдельно статистику использования High Risk Applications по пользователям, а не просто списком все приложения.

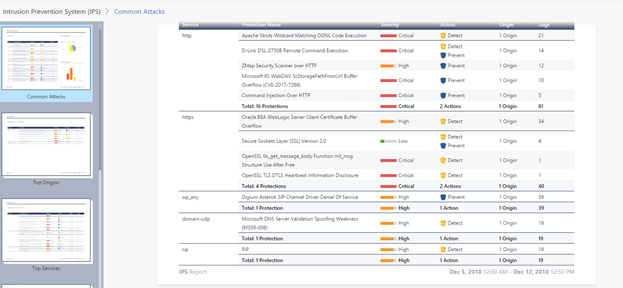

4)Intrusion Prevention System(IPS)

Шикарный отчет по мониторингу работы системы IPS, для меня самая интересная таблица – Top Services and Top Connections. Данный отчет очень сильно помогает по правильной оптимизации системы IPS по сервисам, в результате, основываясь на данном отчете, можно выявить действия злоумышленников по поиску уязвимостей в вашей инфраструктуре, и далее в свою очередь можно правильно настроить политику Threat Prevention по сервисам, не нарушая работу бизнес процессов.

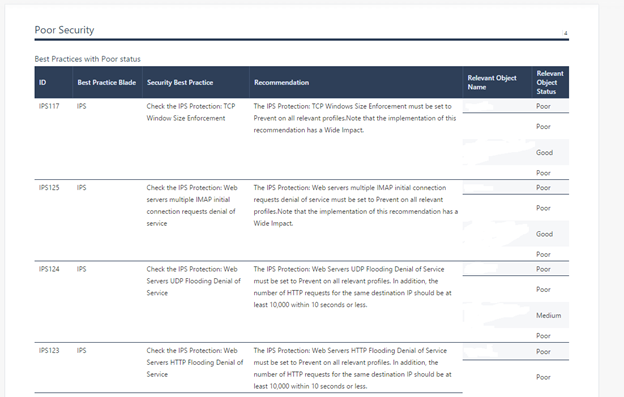

5)Compliance Blade

Программный блейд Check Point Compliance представляет собой интегрированное решение по контролю за соответствием требованиям существующих методик IT-безопасности.

Данный отчет содержит предложения по изменению политик для соответствия best practice и основным стандартам ИБ. Если вы не знаете, как правильно обезопасить вашу инфраструктуру, то данные рекомендации дают хорошее представление как следует настраивать межсетевой экран, однако, стоит понимать какие процессы нужно блокировать, а какие нет, применительно к вашей организации. Не уверен, что вам будет интересно видеть этот отчет каждый день, но ознакомиться хотя бы один раз определенно стоит.

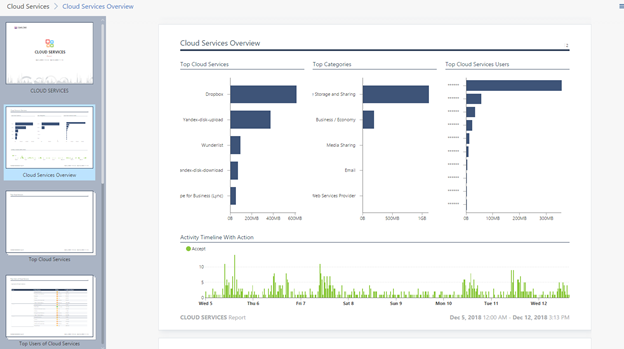

6)Cloud Services

В отчете по использованию облачных приложений вы увидите статистику по использованию облачных сервисов, как правило самое интересное тут разумеется использование облачных дисков, и сколько Мб загружается и скачивается, в отчете вы увидите только суммарную статистику, более важно наблюдать за тем сколько трафика пользователи сливают со своих рабочих мест в облачные диски, так как это могут быть документы, которые составляют конфиденциальную информацию.

7)Application and URL Filtering

Не сомневаюсь, что “Application and URL Filtering” самый популярный предустановленный отчет. “Application and URL Filtering” содержит информацию о посещениях как потенциально опасных, так и самых популярных сайтов. Собирается статистика по самым посещаемым категориям, сайтам, и количеству трафика по каждому отдельному пользователю, приходит четкое понимание того чем занимаются работники. Незаменимый документ при составлении и модернизации правил по блэйдам Application Control и URL Filtering.

Также вы можете ознакомиться со статьей «Дашборды Check Point — вот что я люблю», в которой вы можете более подробно познакомиться с дашбордами, возможностями функционала, и соответственно за что его так любят.

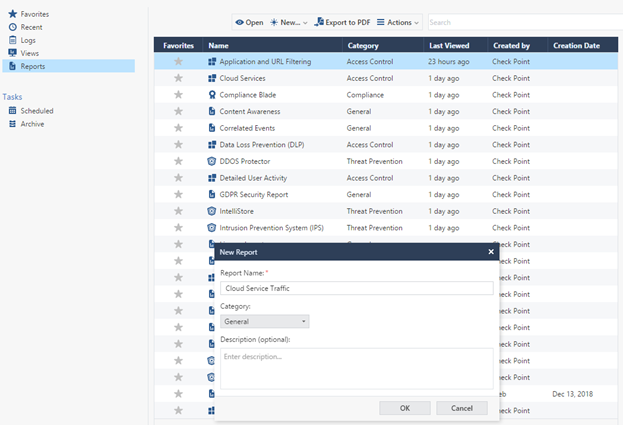

Создание своего отчета

Хоть и предустановленные отчеты очень удобны, но в одну корзинку все грибы не положишь. Практически все инженеры сталкиваются с тем что требуется настроить свои отчеты, которые будут содержать информацию потенциально важную для исполнения своих рабочих функций, следуя особенностям устройства и характера работы организации.

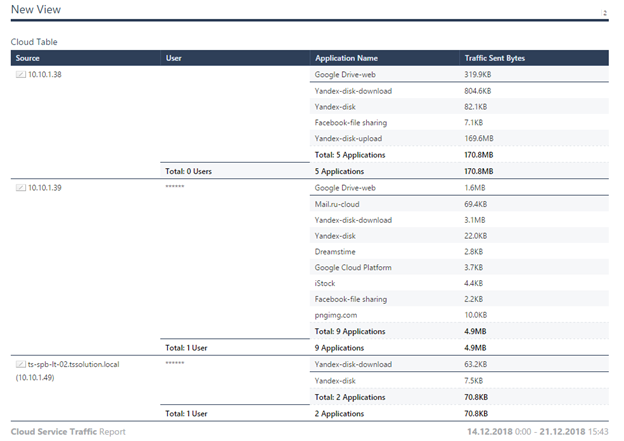

Раз мы до этого упоминали желание собирать статистику по количеству трафика, которое уходит на облачные приложения, попробуем составить типовой пример — таблицу. Создадим отчет по трафику, загружаемому на облачные диски, в котором будет фигурировать информация по пользователям, IP адресам, и количеству трафика, ушедшего на облачные приложения.

Создаем репорт – выбрав меню New Report, задаем имя Cloud Service Traffic.

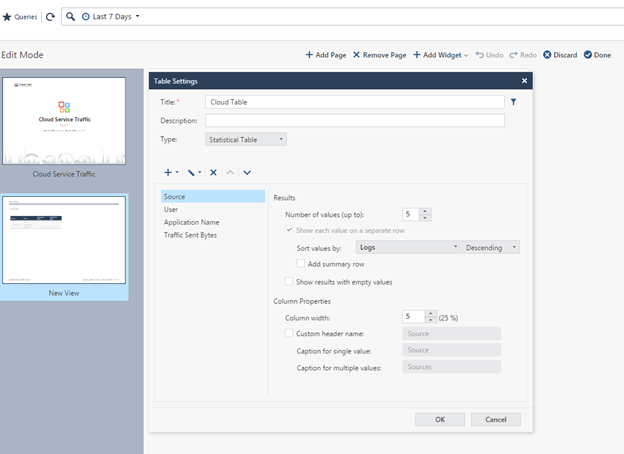

Далее добавляем на пустую страницу таблицу: Add Widget -> Table.

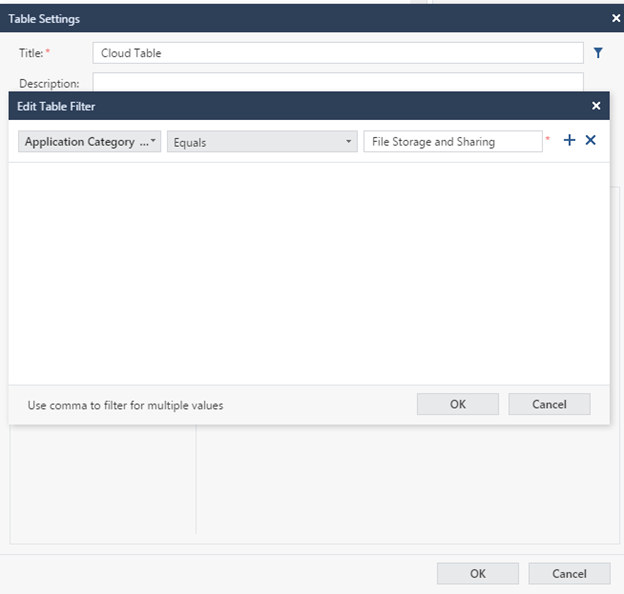

Задаем название таблицы, к примеру ‘Cloud Table’, далее оставляем тип Statistical Table. В данном случае, будут показаны посчитанные суммированные статистические данные, если выбрать Log Table, то таблица будет состоять из данных по каждому отдельному событию, в контексте нашей задачи данный вариант нам не требуется.

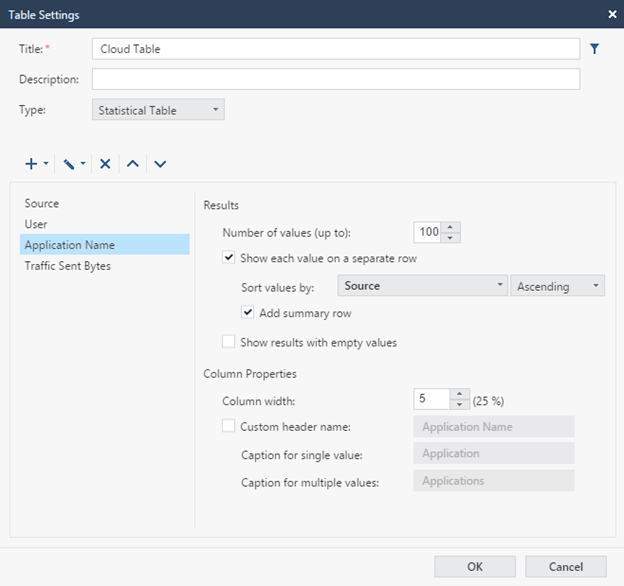

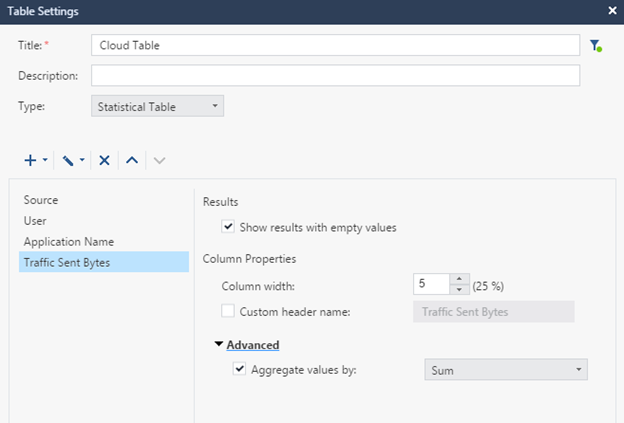

Далее нужно определиться по каким параметрам будет строиться таблица, нужно чтобы был виден пользователь, название облачного приложения куда выгружаются данные, количество выходящего трафика, а также необходимо учитывать тот вариант, когда имя пользователя отсутствует, то есть нужно добавить дополнительную колонку с IP адресом с которого идет соединение. Соответственно выбираем параметры Source, User, Application Name, Traffic Sent Bytes.

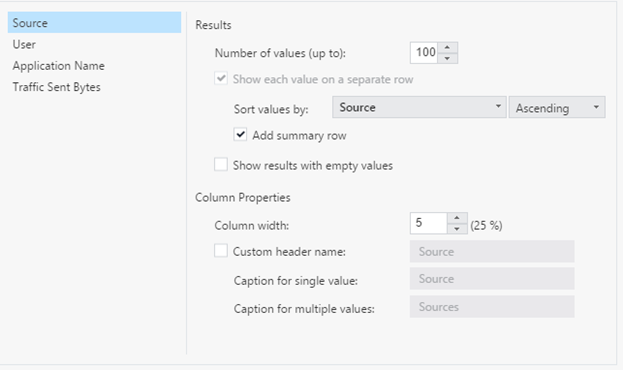

Далее нужно правильно настроить и сортировать параметры. В качестве первого параметра выбираем Source, в зависимости от размеров организации ставим максимальное количество значений (Number of values), я указал 100, сортируем по собственному значению, так как это главный параметр, который не зависит от остальных параметров.

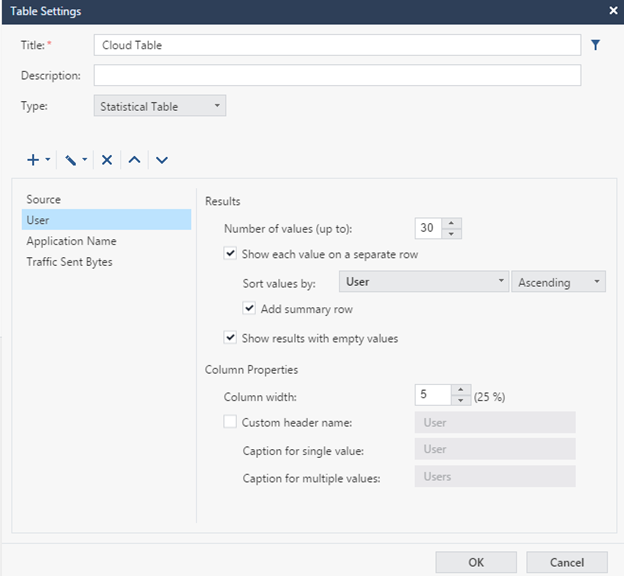

Далее настраиваем схожим образом параметры User, Application Name и Traffic sent bytes. Только сортируем результаты по Source.

Мы задали структуру, в результате будет выдана таблица по всем пользователям и приложениям, коих огромное количество, а нас интересуют только облачные приложения, для решения этого вопроса зададим фильтр (значок, находящийся на одном уровне с Title).

В качестве поля выбираем Application Category, операцию Equals, задаем имя группы — File Storage and Sharing.

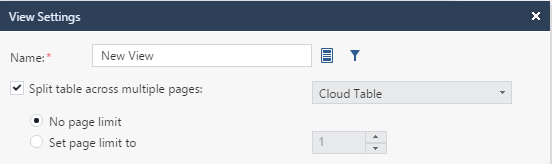

После этого растягиваем таблицу на всю страницу, сохраняем изменения – Done. Также если у нас большое количество результатов в таблице, и все не помещается на одной странице, стоит установить расширение результатов на новые страницы, для этого заходим в Options -> View Settings.

В результате получаем готовую таблицу, можно изучать результаты.

Также в отчете можно настроить графики, диаграммы, и так далее. Принцип везде примерно похожий. Инструментарий для обычного пользователя довольно прозрачный, и не требует особых талантов. Осталось рассмотреть функционал автоматизации в SmartEvent, не обладающий большой популярностью, но с моей точки зрения, играющий важную роль в обеспечении процессов ИБ.

Автоматизация SmartEvent

В SmartEvent существует специальная утилита с одноименным названием по управлению блейдом, которая позволяет настроить генерацию и корректировку событий безопасности, и автоматизацию действий на эти события.

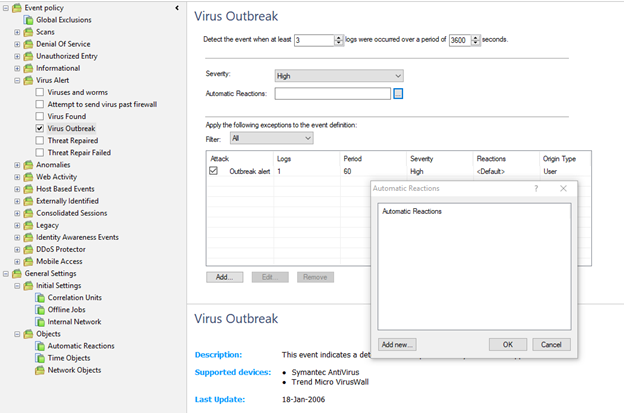

Дерево управления разделено на 2 ветви: политика событий (Event Policy) и общие параметры (global settings). Все события, обнаруживаемые SmartEvent, упорядочены по категориям в ветви политики событий. При выборе события, его настраиваемые свойства отображаются на панели сведений, а описание события — на панели описания. Очистка свойства удаляет этот тип события из политики при следующей установке.

В General Settings задаются начальные настройки, но наиболее вероятно, что единственное что там понадобится это:

- настройка Offline Jobs – это подгрузка старых логов в SmartEvent, которых либо не было на management сервере, либо SmartEvent был включен после того как эти логи были созданы.

- Создание автоматических действий в Automatic Reactions.

Для каждой политики можно задать автоматическое действие.

Автоматическое действие — это совершение заданного комплекта действий при условии выполнения какого-либо события, включает в себя:

- Отправку почтового сообщения

- Отправку SNMP ловушки

- Блокировка Source IP

- Блокировка атаки (Block Event activity)

- Выполнение внешнего скрипта.

Каждый вариант вполне применим в реальной жизни в зависимости от того события, на которое вы устанавливаете автоматическое действие, например, на некоторые события носящие спорный характер можно устанавливать действие по отправке письма инженеру, а на другие события блокировка IP адреса, например, в случае попытки сканирования вашей сети или вирусной атаки. Автоматическое действие накладывается в свойствах события.

Можно настроить выполнение скрипта на определенное событие, однако в данном режиме я считаю, что это не совсем удобно и уместно, так как функционал довольно ограничен, и нельзя настроить входные данные в скрипт, так как оно требуется при определенных задачах, легко можно ошибиться ввиду не тривиальности системы, поэтому все что связано со скриптами лучше оставлять на системы логирования по типу Splunk + Check Point API, больший размах возможностей и практически неограниченный функционал.

Заключение

Выделим основные отчеты, которые должны быть интересны инженеру ИБ:

- Threat Prevention

- Intrusion Prevention System(IPS)

- Application and URL Filtering

- Кастомные отчеты

Если рассматривать SmartEvent как просто систему логирования и анализа, которая еще и выдает все нужные отчеты с минимальными преднастройками, то это идеальное решение.

Тривиальный интерфейс по созданию своих отчетов, все что нужно для последующего анализа инцидентов безопасности, и поддержанию процессов ИБ в организации. При чем это непрерывный процесс и требует постоянного участия инженера. Но если рассматривать данный продукт как SIEM решение, то оно имеет недостатки, ограниченный функционал по автоматизации и корреляции событий, тяжело настраивается, и невозможно построить на основе этого единый центр по мониторингу и управлению системой ИБ в организации. Рассмотрим все детали и сравним различные решения по анализу логов Check Point в следующих статьях.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.