Не успел я сконсолидировать типовые методы пост-эксплуатации на платформе Windows в предыдущем посте , как (неожиданно и в тот же день) Александр Зайцев нарыл в сети новую, куда более интересную тему. Речь идет про опубликованный на днях французским исследователем "швейцарский нож" под названием mimikatz . Инструмент, помимо аналогичного функционала, поддерживаемого Windows Credentials Editor , позволяет выдергивать креды залогиневшегося пользователя в системе открытым текстом! Атака реализуется следующей магией:

Подобное чудо связано с использованием поставщика безопасности wdigest , который с целью поддержки SSO хранит пароль в памяти открытым текстом (кто бы мог подумать!). Стоит ли говорить какой выхлоп для атакующего играет подобный недостаток :) К слову, парни уже прикручивают это чудо к MSF - http://pauldotcom.com/2012/02/dumping-cleartext-credentials.html

В качестве временного решения можно отключить поставщика безопасности wdigest через соответствующую ветвь реестра (HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa). Однако стоит понимать, что атакующий может проделать тоже самое в обратном порядке.

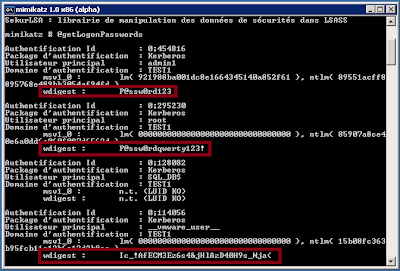

mimikatz # privilege::debug

mimikatz # inject::process lsass.exe sekurlsa.dll

mimikatz # @getLogonPasswords

Подобное чудо связано с использованием поставщика безопасности wdigest , который с целью поддержки SSO хранит пароль в памяти открытым текстом (кто бы мог подумать!). Стоит ли говорить какой выхлоп для атакующего играет подобный недостаток :) К слову, парни уже прикручивают это чудо к MSF - http://pauldotcom.com/2012/02/dumping-cleartext-credentials.html

В качестве временного решения можно отключить поставщика безопасности wdigest через соответствующую ветвь реестра (HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa). Однако стоит понимать, что атакующий может проделать тоже самое в обратном порядке.