В эпоху цифровых технологий безопасность информации стала одной из ключевых задач как для частных лиц, так и для организаций. Одним из самых распространённых и опасных инструментов для кражи данных являются кейлоггеры.

Эти программы или устройства записывают каждое ваше действие, предоставляя злоумышленникам доступ к конфиденциальной информации, такой как пароли, номера кредитных карт и личные сообщения.

В этой статье мы подробно рассмотрим, что такое кейлоггеры, как они работают и как попадают на устройство жертвы. Также затронем, какие типы кейлоггеров существуют, какую информацию они сохраняют, и как злоумышленники потом ей распоряжаются.

Что такое кейлоггеры?

Кейлоггеры (от англ. keylogger, key — клавиша, log — запись) — это средства, предназначенные для записи действий пользователя, в основном нажатий на клавиатуре. Первоначально кейлоггеры использовались для диагностики проблем с компьютерами, но со временем стали мощным инструментом в арсенале киберпреступников.

Типы кейлоггеров

Программные кейлоггеры

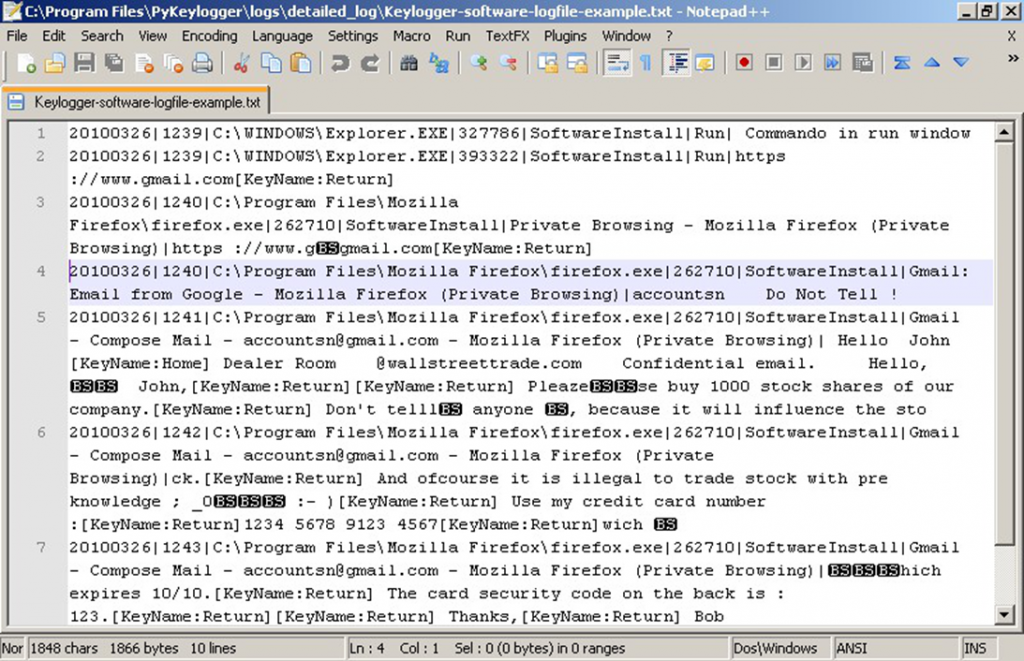

Лог нажатых клавиш из программного кейлоггера с привязкой к системным процессам

Программные кейлоггеры работают на уровне операционной системы и могут записывать все нажатия клавиш, совершённые пользователем. Они часто скрываются в виде легитимных программ или находятся в составе другого вредоносного ПО. Существует несколько способов распространения программных кейлоггеров:

- Фишинговые письма. Кейлоггеры часто распространяются через фишинговые письма, содержащие ссылки на заражённые веб-сайты или вредоносные вложения.

- Заражённые веб-сайты. Веб-скрипты могут автоматически загружать кейлоггеры на устройства пользователей при посещении ими определённых сайтов. Разумеется, при наличии подходящих условий, вроде старого уязвимого браузера или прочих системных компонентов.

- Трояны. Эти вредоносные программы маскируются под легитимное ПО и устанавливают кейлоггеры вместе с другими программами.

Аппаратные кейлоггеры

Так выглядит аппаратный кейлоггер

Аппаратные кейлоггеры — это физические устройства, которые устанавливаются между клавиатурой и компьютером. Они могут записывать нажатия клавиш независимо от операционной системы и требуют физического доступа к устройству для установки.

Аппаратные кейлоггеры могут обладать модулями Wi-Fi или Bluetooth, позволяя передавать все нажатия клавиш прямиком в лапы злоумышленников, при этом никак не определяя себя в системе.

Могут пройти месяцы, пока какой-нибудь офисный сотрудник наконец заглянет к себе под стол и обнаружит, что его клавиатура подключена к компьютеру не напрямую. И даже так есть вероятность, что он просто не поймёт, с чем имеет дело, и оставит всё как есть.

Какую информацию сохраняют кейлоггеры?

Кейлоггеры могут сохранять разнообразную информацию в зависимости от их типа и настройки:

- Логины и пароли. Это одна из основных целей работы кейлоггеров. Злоумышленники могут получить доступ к учётным записям пользователя на различных сайтах, включая банковские и социальные сети.

- Личные данные. Кейлоггеры могут записывать номера кредитных карт, адреса и другие личные данные, вводимые пользователем.

- Чаты и сообщения. Злоумышленники могут получить доступ к личным и рабочим перепискам, что может привести к утечке конфиденциальной информации.

- История браузера и использования приложений. Некоторые кейлоггеры могут отслеживать, какие веб-сайты посещает пользователь и какие приложения он использует.

Как киберпреступники используют полученные данные?

Получив доступ к конфиденциальной информации, киберпреступники могут использовать её различными способами:

- Кража личных данных. Полученные данные могут быть использованы для кражи личности, создания поддельных учётных записей и проведения финансовых операций от имени жертвы.

- Продажа данных на чёрном рынке. Конфиденциальная информация часто продаётся на киберпреступных форумах в даркнете. Эти данные могут быть использованы другими преступниками для совершения различных незаконных действий.

- Шантаж и вымогательство. Злоумышленники могут использовать личную информацию для шантажа жертвы, требуя деньги в обмен на нераспространение конфиденциальных данных.

- Фишинговые атаки. Получив доступ к учётным записям жертвы, киберпреступники могут использовать их для проведения дальнейших фишинговых атак на её контакты.

Заключение

Кейлоггеры представляют серьёзную угрозу для информационной безопасности. Они могут оставаться незамеченными в течение длительного времени, записывая каждое нажатие клавиш и предоставляя киберпреступникам доступ к конфиденциальной информации.

Чтобы защитить себя от программных кейлоггеров, важно соблюдать определённые меры предосторожности: использовать антивирусное ПО, избегать перехода по сомнительным ссылкам, не открывать подозрительные вложения в письмах и регулярно обновлять программное обеспечение на своих устройствах.

Что касается аппаратных кейлоггеров: не стоит использовать компьютерную периферию, купленную с рук, особенно клавиатуры, так как злоумышленники могут встроить в неё злополучный модуль. Если же вы работаете в офисе, проверяйте физические подключения вашего компьютера перед началом работы — клавиатура должна быть подключена напрямую, а не через странного рода устройство непонятного назначения.

Понимание того, как работают кейлоггеры и как они используются злоумышленниками, поможет вам лучше защитить свои данные.