Кремневый беспредел (часть 1.)

Современные программисты плохо представляют реальную работу вычислительной системы. Да, где-то там бегают битики, байтики, какие-то триггеры и прочая «муть» переключается, но это все от них далеко. Нынче программируют информационные объекты, а не конкретные кусочки кремния.

Современные программисты плохо представляют реальную работу вычислительной системы. Да, где-то там бегают битики, байтики, какие-то триггеры и прочая «муть» переключается, но это все от них далеко. Нынче программируют информационные объекты, а не конкретные кусочки кремния.

Для подавляющего большинства людей считающих себя программистами процессор представляет из себя некий фантомный объект, с какими-то условными характеристиками и свойствами, главными критериями которых являются абстрактные Гигагерцы, Ядра, Кеши и чем их больше, тем лучше. Этим знания и ограничиваются. Хотя нет, они еще знают, что Интел лучше AMD….

Собственно такое вступление было сделано только для одного, объяснить, почему техническая документация по архитектуре вычислительных систем не интересна основной массе программистов. Каков интерес, такой и уровень изложения материала. Последнее время техническая документация на процессора, чипсеты, периферийные контроллеры стала фрагментарна, во многих случаях она превратилась в отписки, иногда уже проскакивают и прямые фальсификации.

С другой стороны, реальная техническая информация перешла в разряд конфиденциальной, а кое-где и секретной информации. Доступ к ней открыт только избранным и доверенным партнерам, а для прочих за процедурой получения доступа зачастую стоит вопрос, для чего тебе это нужно? И как только на него получается ответ, все контакты обрываются. По крайней мере, такая практика действует в отношении России.

Сомневающимся предлагаю зайти на официальный сайт фирмы Интел для разработчиков. Там есть списки документов доступных для скачивания, возле многих из них стоит изображение маленького замочка. Для доступа к этим документам нужно пройти процедуру регистрации, попытайтесь зарегистрироваться и тогда все Вам станет ясно.

У читателей может возникнуть вопрос, а к чему все это говорится и причем здесь информационная безопасность? Сразу поясню, доступ к недокументированным функциям аппаратуры вычислительных установок это метод тотального контроля и несанкционированного управления за любыми компонентами информационных систем.

В настоящее время информационная безопасность имеет как минимум три уровня, на которых противоборствуют профессионалы со специальными знаниями и инструментами, - уровень аппаратной платформы, уровень программной платформы и уровень глобальных сетей.

Если на уровне программных платформ хозяйничают самодеятельные и государственные хакеры, а им противостоят коммерческие и государственные службы ИБ, то уровень аппаратных платформ и уровень глобальных сетей это вотчина «серых шляп», там как говорится «все свои…». На этих уровнях никаких публичных акций никогда не было и не будет, но не потому что ими никто не занимается, а потому что это стратегическое оружие «Судного Дня», которое просто так не применяется.

А когда оно будет использовано…будет уже поздно что либо пытаться исправить.

Поэтому тема при всей академичности изложенного материала имеет непосредственное отношение к стратегическим кибернетическим вооружениям со всеми вытекающими из этого последствиями. В данной статье ограничусь только единственным, но очень показательным примером реального положения дел в области недокументированными возможностями оборудования.

Остальное оставлю для будущих публикаций, там будет и про БИОС, и про Системный Менеджмент, аппаратура виртуализации и система обновление микрокода также будет исследована под ракурсом информационной безопасности, так что скучно не будет. Но пока про МЕ и ВМС в исполнении от Intel.

Технология АМТ и неуловимый МЕ

Аббревиатура МЕ в терминологии Intel это Management Engine, а по русски оборудование управления, фактически аналог аппаратуры ВМС для серверов. Поясню для тех, кто не знает.

Вычислительными системами нужно управлять, в простейшем случае у них есть клавиатура, монитор, мышь (так называемый KVM) и оператор через них выполняет требуемые операции. Но представьте себе серверный зал, в котором установлены сотни серверов, естественно управлять ими через KVM невозможно. Поэтому для серверов был разработан стандарт удаленного управления и мониторинга вычислительных систем (IPMI), он реализован в специальных блоках называемых ВМС (блок менеджмента системы).

ВМС представляет из себя специальную плату устанавливаемую в сервер через специальный разъем, на этой плате находится микропроцессор с собственной ОС (как правило Линукс) и сетевой адаптер, для организации выделенной локальной сервисной сети управления всеми серверами. Блоки ВМС и интерфейс подключения к вычислительной установке стандартизирован, индустриальный стандарт IPMI описывает требования к блоку ВМС и интерфейсу связи с вычислительной системой. На рынке имеется множество производителей выпускающих такие блоки управления и ПО для них.

Оператор дистанционно, хоть с другого континента, может через эту сеть управлять любым сервером, кроме этого оборудование ВМС позволяет выполнять операции мониторинга и диагностирования серверов. Удобно и практично, с точки зрения безопасности такая система уязвима только в случае подключения сервисной локальной сети к Интернету, но это вопрос уже к разработчикам топологии сервисной сети.

Фирма Intel в 2006 году совершила тихую ползучую революцию, она встроила блоки ВМС в южный мост серверных чипсетов и изменила схему их подключения.

Кроме этого в том же году Intel в свои чипсеты для десктопов и ноутбуков встроило аналоги ВМС и назвала это оборудование Management Engine (МЕ) технологии реализованные на нем имеют название АМТ и V-PRO. Вот практически полное описание функций этих технологий из официальной документации фирмы Intel:

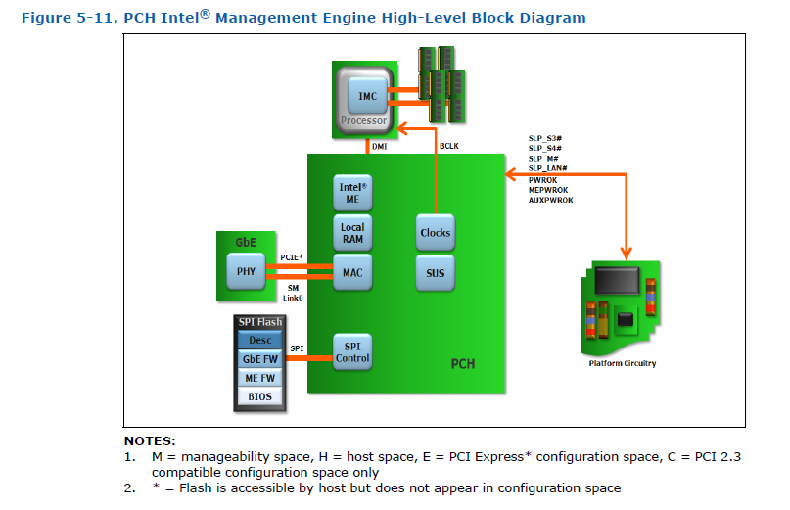

Оборудование МЕ сейчас расположено в южных мостах, до недавнего времени фирма утверждала, что оно расположено в северных мостах, в эпоху Core это оборудование было встроено непосредственно в процессорный чип. Но это все предположения, документации на МЕ и ВМС фирма Intel не предоставляет, просто рисует их черными квадратами и описывает исключительно только внешние интерфейсы. В настоящее время технология V-PRO уже не применяется, ее функционал полностью вошел в новую версию технологии АМТ восьмой редакции.

Блоки ВМС и МЕ это микропроцессорные системы имеющие собственную оперативную память и канал доступа к сетевому адаптеру по индивидуальному МАС адресу. Подача питания на это оборудование производится от дежурного источника питания, т.е. они работоспособны даже при выключенной основной вычислительной установке.

Программы для микроконтроллера ВМС и МЕ размещаются во флеш-памяти в зашифрованном виде, ключи шифрования хранятся внутри ПО загрузчика микроконтроллера (ПЗУ внутри южного моста) и никому не известны. Часть программных модулей на флеш-памяти не зашифровано, но они защищены от модификации хеш суммами. Вот практически единственное официальное описание функциональных блоков оборудования МЕ в документации Intel:

Что за микропроцессор стоит сейчас в этих системах точно не известно, но раньше в документации указывался RISC процессор ARC.

В отличии от классических ВМС, то что делает фирма Intel это издевательство на безопасностью, о безопасности в этих системах можно говорить только если вы доверяете разработчику (Intel) и производителю, который «заливает» прошивки во флеш-память, – Китаю.

Поясню в чем проблема, собственно их несколько:

- Во первых, это проблема доверия, неизвестно что за программы выполняются в МЕ и ВМС фирмы Intel. Программы зашифрованы на симметричном алгоритме AES-256, ключ шифрования недоступен, архитектура процессора на котором они выполняются также неизвестна.

- Во вторых, само оборудование этих блоков не описано в документации, а рисуется только квадратиками с внешними интерфейсами. Неизвестно какими возможностями оно обладает на самом деле и как их контролировать сторонним разработчикам ПО. Как уже говорилось ранее нет даже достоверной информации о локализации этого оборудования в конкретных чипах.

- В третьих, оборудование МЕ и ВМС не изолировано от основного оборудования вычислительной установки через стандартный интерфейс IPMI. Оборудование на прямую подключено к оперативной памяти и системной шине. Соответственно оно может контролировать информационные ресурсы (например дисковую систему, ОП) и управлять вычислительными процессами на основном оборудовании вычислительной системы.

- В четвертых, сервисный сетевой трафик пропускается не через специальный выделенный сетевой адаптер, а туннелируется сквозь сетевые адаптеры общего назначения размещенные на материнской плате либо подключенные через слоты расширения (PCI-E).

- В пятых, сервисный сетевой трафик можно контролировать только на внешнем оборудовании, легальные средства контроля уровня операционной системы пакеты сервисного трафика просто не видят, они через средства контроля ОС не проходят. И если сетевой адаптер работает на локальную сеть или на доступ в Интернет, то программное обеспечение функционирующее в недрах МЕ и ВМС автоматически получает доступ в такую информационную сеть.

- И в шестых, аппаратура МЕ и ВМС не контролируется с уровня операционной системы, нет возможности вмешаться в ее работу или просто проконтролировать ее текущее состояние. Та информация которая получается через официальный драйвер АМТ не в счет, это не система независимого контроля.

Фактически с 2005 года во всех вычислительных системах Intel находится дополнительно к основному оборудованию еще один полноценный компьютер с независимым подключением к сети неизвестным по функционалу ПО, доступ к которому владелец оборудования не имеет. Причем этот «теневой» компьютер может полностью контролировать все процессы происходящие на основной вычислительной установке.

Наивным может показаться, что проблема нелегального использования оборудования ВМС и МЕ надумана и не имеется достоверных фактов такого его нелегального применения. Придется их разочаровать, еще в далеком 2007 году я сам лично столкнулся с нелегальной активацией системы виртуализации через ПО блока ВМС на серверах Intel, произведенных в Китае. Об этом написана статья в «Китайские закладки, не придуманная история о виртуализации…», вот ссылка, если кто интересуется подробностями: http://www.xakep.ru/post/58104/

Этот инцидент, кстати, показывает порочность подхода фирмы Intel к концепции безопасности для оборудования ВМС и МЕ. По замыслу разработчиков она строится на единственной точке доверия, которой является сама фирма Intel. Для самой Intel проблемы недобросовестного производителя оборудования конечно не существует, т.к. она всегда имеет возможность достоверной верификации ПО залитого во флеш-память материнских плат.

Но кто может гарантировать целостность ПО во флеш-памяти материнских плат поставляемых к примеру в Россию?

Да никто.

Если у читателя есть надежды на службу ИБ нашего государства, то это пустые надежды, уровень технической грамотности специалистов этой службы не позволяет им даже толком понять о чем идет речь. Утверждение не голословное, а основанное на печальном опыте общения с этой специфической публикой. Служба информационной безопасности нашего государства находящаяся в недрах ФСБ превратилась из технологического подразделения в филиал «Союза Писателей» и ничего кроме «бумажек ни о чем» сейчас они не производят. Из технических специалистов эти чиновники (офицерами их назвать язык не поворачивается) превратились мастеров эпистолярного жанра, Гоголь, что называется, отдыхает.

Их незатейливые «мантры» заключаются в двух постулатах о том, что все оборудование поступающее в страну содержит закладки (это они охотно признают), и что у них есть два действенных инструмента нейтрализации таких закладок, это периметр безопасности и «человек с ружьем». Соответственно, их задача не разбираться с техникой, а регламентировать организационные мероприятия, чтоб периметр стоял, да «человек с ружьем» не дремал.

Нужно признать, что такой подход к безопасности до недавнего времени был достаточно эффективным, но времена изменились. В настоящий момент получение доступа к секретной информации не является приоритетной задачей, главной задачей становится разрушение информационных систем и тут старые подходы к организации защиты от таких диверсионных атак становятся абсолютно неэффективными.

Собственно проблемы ИБ в масштабах государства к настоящему моменту перешли из разряда локальных и покрытых тайной «шпионских игр» в разряд широкомасштабных войсковых операций, это задачи не службы безопасности, это поле деятельности Министерства Обороны.

США это уже давно поняли, не случайно структура и кадры родившегося в недрах АНБ управления активных мероприятий в информационном пространстве в полном составе переведены в подчинение Пентагона, при этом оно получило небывалый статус «КиберКомандования» и штат «бойцов» в пять тысяч «штыков».

Но это у них, а у нас,…

А у нас…

Картина вырисовывается печальная, но это не значит, что ничего сделать нельзя, понятно, что собственную индустрию полупроводников страна будет поднимать еще не одно десятилетие, да и не факт что нам это позволят. Так что рассчитывать на собственные разработки не приходится, но можно хотя бы перейти в наиболее ответственных системах на более доверенное оборудование, такое имеется, это системы на платформе AMD, они не имеют таких явных «закладок».

Но здесь все упирается в некомпетентность чиновников и их пристрастие к теневым денежным потокам, не секрет, что фирма Intel мягко говоря стимулирует покупки своего оборудования.

Так что единственным реальным способом борьбы с этим «железным ломом» является доступ к полной технической информации о имеющемся в составе чипов оборудовании и ПО прошитом во флеш-памяти. Требование раскрытия спецификаций оборудования и исходных текстов ПО не являются экстраординарными, это обычная практика, можно привести пример Микрософта, который предоставлет для анализа полные исходные тексты ОС Windows в уполномоченную ФСБ организацию, - ГУП «Орион».

Тоже самое нужно потребовать от фирмы Intel, только анализ документации и ПО провести не так как это сделали в случае с Windows, (формально с привлечением безграмотных студентов и нулевым результатом) а привлекая настоящих специалистов, благо работа не такая объемная как в случае с ОС, тут будет достаточно и дюжины грамотных профессионалов, которых пока еще можно найти на просторах нашей необъятной державы…