90% «умных» телевизоров уязвимы к удаленному взлому через DVB-T сигнал

Злоумышленник может получить контроль над устройством и использовать его для DDoS-атак или шпионажа за владельцем.

Новая атака на «умные» телевизоры позволяет злоумышленнику взять устройство под контроль при помощи DVB-T (Digital Video Broadcasting — Terrestrial) сигналов, получить права суперпользователя и использовать устройство для различных вредоносных действий - от DDoS-атак до шпионажа за владельцем телевизора.

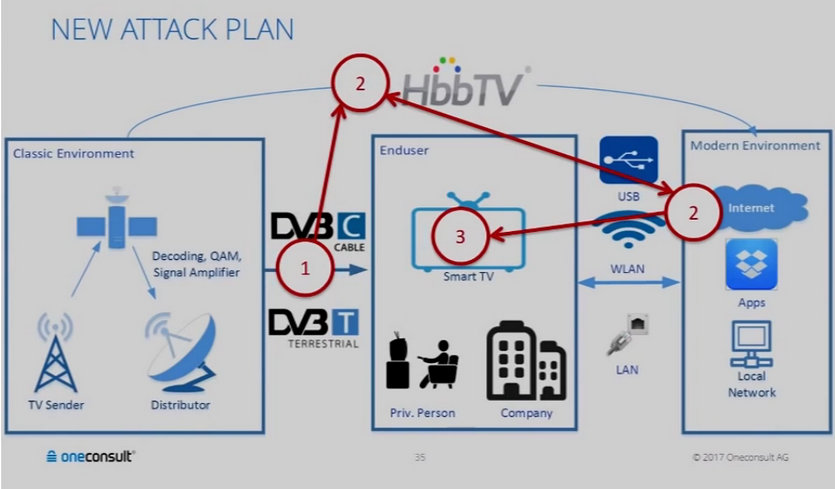

До настоящего времени все атаки на «умные» телевизоры предполагали физический доступ преступника к устройству, которому для его компрометации требовалось подключить USB-накопитель с вредоносным кодом, либо основывались на методах социальной инженерии. Поскольку у обоих методов есть свои ограничения, специалист компании Oneconsult Рафаэль Шиль (Rafael Scheel) решил разработать собственную атаку.

Как пояснил исследователь в интервью журналисту BleepingComputer, принцип атаки основан на стандарте HbbTV (ТВ-стандарт для передачи дополнительных предложений из интернета на телевизор), поддерживаемом большинством кабельных операторов и производителей смарт-телевизоров. По его совам, любой человек может приобрести и модифицировать DVB-T передатчик, оборудование стоимостью $50-$150 и начать транслировать DVB-T сигнал.

Как правило, телевизоры подключаются к более сильному сигналу. Поскольку сигналы кабельных операторов передаются с расстояния в десятки или сотни километров, для осуществления атаки злоумышленнику потребуется разместить свой передатчик ближе - в рядом стоящих домах, близлежащих районах, можно также использовать дрон с установленным передатчиком, говорит эксперт.

По его словам, проблема заключается в том, что стандарт HbbTV, передаваемый DVB-T сигналами, позволяет передавать на телевизор команды на загрузку web-сайтов. Шиль разработал два эксплоита и внедрил на свой сайт, который затем загрузил на «умном» телевизоре через встроенный браузер. В результате исследователь смог выполнить код на устройстве, получить права суперпользователя и получить контроль над телевизором.

Первый эксплоит, разработанный Шилем, эксплуатировал уязвимость CVE-2015-3090 (одна из уязвимостей нулевого дня, о которой стало известно в результате взлома Hacking Team в 2015 году) в Flash Player. Так как плагин поддерживают не все встроенные в телевизоры браузеры, эксперту пришлось разработать еще один эксплоит, использовавший старую уязвимость в JavaScript функции Array.prototype.sort(), поддерживаемой всеми браузерами. Данный эксплоит позволил исследователю повысить права и получить доступ к прошивке устройства.

Специалист опубликовал видео с демонстрацией атаки