Новый скрытый троян атакует Windows

Троян не обнаруживается антивирусами и извлекает всю информацию о цели.

Исследователи компании Securonix обнаружили RAT-троян на основе Python, который дает его операторам полный контроль над взломанными системами.

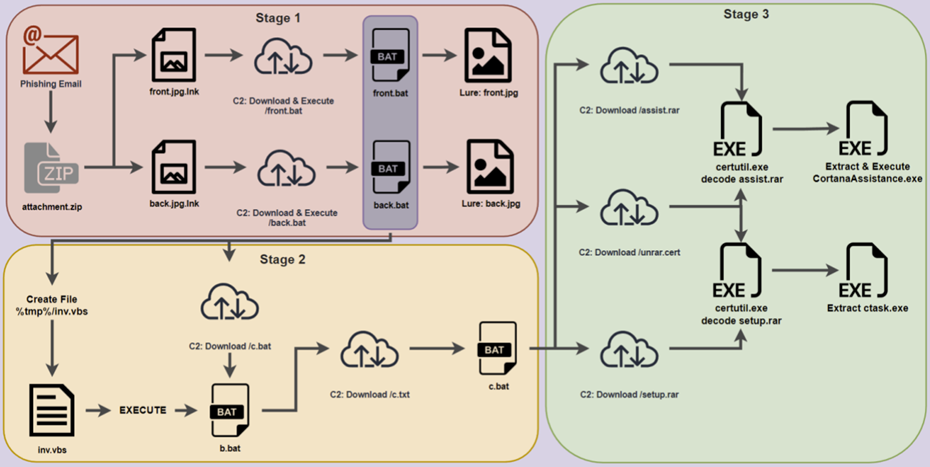

Эксперты назвали троян PY#RATION. Он использует протокол WebSocket для связи с сервером управления и контроля (C2) и для извлечения данных с хоста-жертвы. Вредоносное ПО PY#RATION распространяется посредством фишинговой кампании, в которой используются защищенные паролем ZIP-архивы, содержащие два LNK-ярлыка, которые замаскированы под изображения «front.jpg.lnk» и «back.jpg.lnk».

При запуске ярлыков жертва видит фотографии водительского удостоверения. В это время выполняется вредоносный код для связи с C2 и загрузки двух TXT-файлов «front.txt» и «back.txt», которые затем переименовываются в BAT-файлы для выполнения вредоносного ПО.

При запуске вредоносное ПО создает каталоги «Cortana» и «Cortana/Setup» во временном каталоге пользователя, а затем загружает, распаковывает и запускает дополнительные исполняемые файлы из этого расположения. Постоянство устанавливается путем добавления пакетного файла «CortanaAssist.bat» в каталог запуска пользователя. Использование Cortana направлено на то, чтобы замаскировать записи вредоносного ПО под системные файлы.

PY#RATION представляет собой RAT-троян на основе Python, упакованный в исполняемый файл с использованием автоматических упаковщиков, таких как «pyinstaller» и «py2exe», которые могут конвертировать код Python в исполняемые файлы Windows, которые включают все библиотеки, необходимые для его выполнения.

Этот подход приводит к увеличению размера полезной нагрузки, что помогает вредоносному ПО избежать обнаружения.

Среди функций версии PY#RATION RAT следующие:

- перечисление сети;

- передача файлов из взломанной системы на C2 или наоборот;

- кейлоггинг;

- выполнение команд оболочки;

- перечисление хостов;

- извлечение паролей и cookie-файлов из браузеров;

- кража данных из буфера обмена;

- Обнаружение антивирусных инструментов на устройстве.

Использование протокола WebSocket позволяет трояну взаимодействовать с C2 по одному TCP-соединению, используя порты, обычно оставляемые открытыми (80 и 443). На данный момент подробности о конкретных кампаниях с использованием этого вредоносного ПО и его целях, объеме распространения и операторах, стоящих за ним, остаются неясными.