Microsoft: украинские СМИ стали ловушкой для жертв группы Midnight Blizzard

Новости о событиях в Украине стали инструментом для кражи данных пользователей почты Roundcube.

Специалисты Microsoft обнаружили всплеск атак группировки Midnight Blizzard, сосредоточенных на краже учетных данных. В ходе атак хакеры используют резидентные прокси-сервисы для сокрытия исходного IP-адреса злоумышленников, нацелены на правительства, поставщиков ИТ-услуг, НПО, оборонный и критически важный секторы производства.

Midnight Blizzard (Nobelium, APT29, Cozy Bear, Iron Hemlock и The Dukes) привлекла внимание всего мира компрометацией цепочки поставок SolarWinds в декабре 2020 года и продолжает полагаться на незаметные инструменты в своих целевых атаках, направленных на МИДы и дипломатические учреждения по всему миру.

В атаках используются различные методы распыления паролей (Password Spraying), брутфорса и кражи токенов. По словам Microsoft, злоумышленник также проводил атаки с повторным воспроизведением сеанса, чтобы получить первоначальный доступ к облачным ресурсам, используя украденные сеансы, которые, вероятно, были приобретены путем незаконной продажи.

Эксперты также сообщили, что APT29 использовала резидентные прокси-сервисы для маршрутизации вредоносного трафика в попытке запутать соединения, сделанные с использованием скомпрометированных учетных данных. Хакеры, вероятно, использовали эти IP-адреса в течение очень короткого периода времени, что могло затруднить обнаружение.

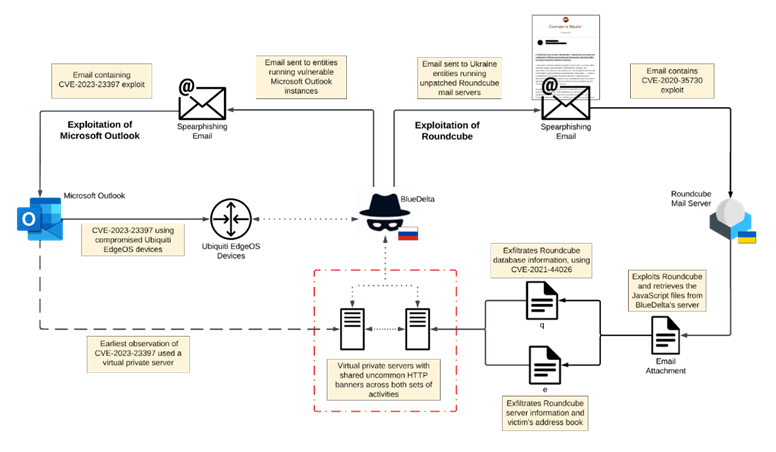

По данным Центра киберзащиты и противодействия киберугрозам Украины (CERT-UA), в атаках использовались электронные письма с вложениями, использующие многочисленные уязвимости в программном обеспечении веб-почты Roundcube с открытым исходным кодом ( CVE-2020-12641 , CVE-2020-35730 и CVE-2021-44026 ) для проведения разведки и сбора данных.

Цепочка атаки Midnight Blizzard

Целенаправленные фишинговые электронные письма содержали новостные темы, связанные с Украиной, с темами и содержанием, отражающими настоящие источники СМИ. Успешный взлом позволил хакерам развернуть вредоносную программу JavaScript, которая перенаправляла входящие электронные письма жертв на адрес электронной почты, находящийся под контролем злоумышленников, а также похищала списки контактов целей.

Что еще более важно, эта деятельность, как утверждается, согласуется с атаками, использующих уязвимость нулевого дня в Microsoft Outlook ( CVE-2023-23397 ), которые Microsoft приписала российской группе APT28 (Fancy Bear, Sofacy).

Домашний Wi-Fi – ваша крепость или картонный домик?