Программное обеспечение. Мониторинг сетевых соединений

Данная публикация входит в цикл статей, описывающих некоторые программные продукты, предназначенные для аудита и мониторинга сетевых соединений. В этой статье будет рассмотрен продукт CommView v.4.0 компании TamoSoft. Данная статья не является учебным пособием для вышеуказанного продукта, а лишь вкратце описывает его возможности и может избавить вас от траты драгоценного времени для испытания этого программного обеспечения.

TECKLORD

Данная публикация входит в цикл статей, описывающих некоторые программные продукты, предназначенные для аудита и мониторинга сетевых соединений. В этой статье будет рассмотрен продукт CommView v.4.0 компании TamoSoft. Данная статья не является учебным пособием для вышеуказанного продукта, а лишь вкратце описывает его возможности и может избавить вас от траты драгоценного времени для испытания этого программного обеспечения.

Введение

Защита сети от вторжения и целостность данных – главные задачи системных администраторов и людей, работающих в сфере обеспечения безопасности. Учитывая недавние события, связанные со взломом нескольких банковских систем, следует серьезно задуматься об уровне защиты в вашей фирме, отбросить бытующее мнение о том, что «хороший админ - это ленивый админ», который настраивает все раз - и навсегда.

К сожалению, не всегда можно вовремя отреагировать на действия хакера, но можно избежать количество потенциальных инцидентов путем мониторинга сетевых соединений, анализа логов фаирвола или IDS, pen-test`а... Далеко не каждая малая, да и средняя фирма, может себе позволить оплатить услуги специалистов по аудиту безопасности, и очень часто их работа взваливается на системного администратора, который должен не только следить за работоспособностью систем, но и всячески бороться c пользователями, постоянно нарушающими меры безопасности, посещающими небезопасные сайты, невольно распространяющими различные вирусы по сети и, на худой конец, просто ворующими интеллектуальную собственность фирмы. Лучшим средством защиты от вышеприведенного может быть лишь мониторинг сетевых соединений, позволяющий следить за каждым пакетом данных, посланных по сети. Продукт, которому посвящена эта статья, многим знаком, как отличный сниффер для похищения паролей и сбора подобной информации , но он также может и должен использоваться в первую очередь как инструмент защиты сети.

Краткое описание и характеристики

CommView – это программа для мониторинга и аудита сетевых соединений, способная перехватывать, анализировать и расшифровывать различные пакеты с последнего по первый уровень, проходящие через модем или сетевую карту (также поддерживаются адаптеры для беспроводных сетей). Полностью декодируемые протоколы: ARP, BCAST, BGP, BMP, CDP, DAYTIME, DDNS, DHCP, DIAG, DNS, EIGRP, FTP, G.723, GRE, H.225, H.261, H.263, H.323, HTTP, HTTPS, ICMP, ICQ, IGMP, IGRP, IPsec, IPv4, IPv6, IPX, HSRP, NCP, NDS, NetBIOS, NFS, NLSP, NTP, OSPF, POP3, PPP, PPPoE, RARP, RADIUS, RDP, RIP, RIPX, RMCP, RPC, RSVP, RTP, RTCP, RTSP, SAP, SER, SMB, SMTP, SNA, SNMP, SNTP, SOCKS, SPX, TCP, TELNET, TFTP, TIME, UDP, VTP, WAP, WDOG, 802.1Q, 802.1X.

Программа поддерживает графический интерфейс и режим командной строки, удаленный мониторинг; все конфигурации сохранены в текстовых файлах, существует возможность использования своих декодеров для различных протоколов, дублирование пакетов, создание правил для различных протоколов и многое другое. CommView работает на платформах Windows 95/98/Me/NT/2000/XP. Минимальные требования к компьютеру: P III, 128 RAM, сетевая карта Ethernet или модем.

В случае использования сетевых карт беспроводной связи (wireless adapters) стандартов 802.11 (a, b, g) захватываются только пакеты, сгенерированные компьютером, на котором установлена программа CommView и пакеты, адресованные этому компьютеру. Для мониторинга всех пакетов в беспроводном сегменте сети надо использовать специальную программу CommView WiFi.

1. Параметры запуска (для любителей использовать командную строку):

| /rulset “path” | cv.exe /rulset “C:\Program Files\CommView\Rules\MyRules.rls” | указывает путь к файлу правил (кавычки ставятся только при наличии пробелов в полном пути к файлу) |

| /adapter “model” | cv.exe /adapter "Intel(R) PRO/1000 T Desktop Adapter" | указывает модель адаптера(необходима, при наличии нескольких сетевых адаптеров) |

| hidden | cv.exe hidden | запускает программу в скрытом режиме, тоже что и (ALT+SHIFT+h) |

| mirror:ip:port | cv.exe mirror:192.169.0.2:10200 cv.exe mirror:127.0.0.1:5555 | дублирует пакеты по указанному IP адресу на указанный порт. |

2 Правила

Программа CommView по умолчанию при запуске перехватывает все пакеты, проходящие через открытый ей адаптер. При большом количестве машин в одном сегменте излишне говорить о нагрузке на компьютер, способной возникнуть вследствие работы CommView. Поэтому целесообразно использовать правила, для перехвата лишь определенных пакетов, представляющих реальную ценность для обеспечения безопасности сети в целом.

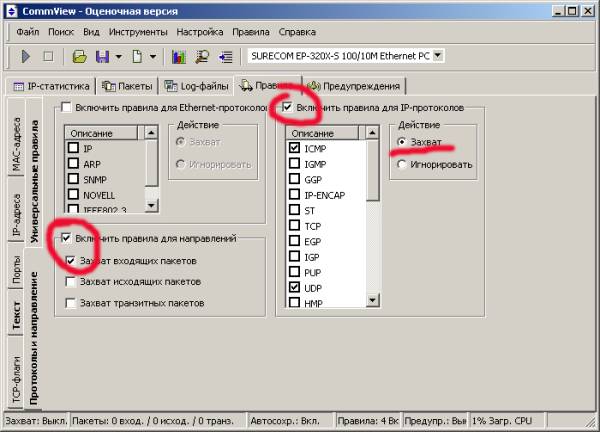

- Вкладка Протоколы и направление

Вышеуказанные правила позволят захватывать лишь входящие ICMP и UDP пакеты. Все остальные пакеты будут игнорироваться.

- Вкладка MAC-адреса

Позволяет создавать правила на основе уникальных MAC-адресов.

- Вкладка IP-адреса

То же, что и предыдущая вкладка, но вместо MAC-адресов используются IP-адреса.

- Вкладка Порты

Дает возможность захватывать или игнорировать пакеты соответственно портам.

- Вкладка TCP- флаги

Позволяет захватывать пакеты, содержащие определенные TCP-флаги.

- Вкладка Текст

Делает возможным захват пакетов, содержащих определенные слова.

- Вкладка Универсальные правила (Advanced

rules)

Позволяет вам создавать правила, используя встроенный язык правил.

Синтаксис:

| Переменная | Возможное значение | Описание |

| dir | in/out/pass | Указывает направление пакета(Входящий/Исходящий/Проходящий) |

| etherproto | IP/ARP/SNMP/NIVELL/ IEEE802.3 | Ethernet-протокол |

| Ipproto | icmp /igmp /ggp /ip-encap /st /tcp /egp /igp /pup /udp /hmp /xns-idp/rdp/irtp /iso-tp4 /idpr /ddp /idrp-cmtp /rvd /igrp /ospfig/ mtp /ipip /etherip /encap | IP-протоколы |

| Smac | Пример: 00:00:21:0A:13:0F | Мак адрес отправителя пакета |

| dmac | Пример: 00:00:21:0A:13:0F | Мак адрес получателя пакета |

| sip | Примеры: sip=192.168.0.1 sip!=*.*.*.255 sip=192.168.0.4/255.255.255.240 or sip=192.168.0.5/28 sip from 192.168.0.15 to 192.168.0.18 sip in 192.168.0.15 .. 192.168.0.18 |

IP-адрес отправителя пакета |

| dip | -"- | IP-адрес получателя пакета |

| sport | Примеры: sport=21 sport=ftp sport from 21 to 23 |

Порт отправки,

информацию о портах на вашей

операционной системе можно получить

выбрав пункт меню Вид->Информация о портах |

| dport | -"- | Порт приема |

| flag | URG /ACK /PSH /RST/SYN /FIN | Флаги TCP-протокола |

| size | size=64 size from 64 to 84 size in 64...84 |

Размер пакета |

| str | str(‘strString’, nOffset,

bCase_Sensentive) str(‘GET’, 0, false) |

Содержимое пакета |

| hex | hex(hString, nOffset) hex(0x04500, 14) hex(0x4500, 0x0E) |

Содержимое пакета (шестнадцатеричное значение) |

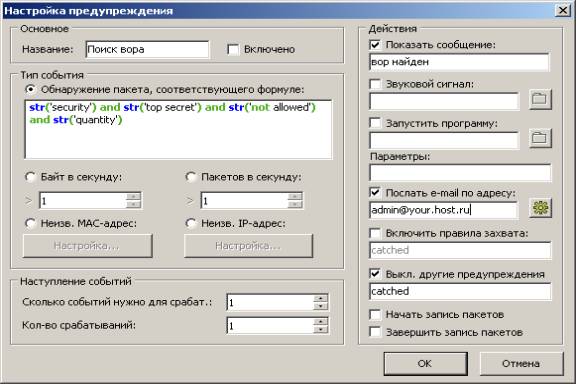

3 Предупреждения

При обнаружении определенного пакета CommView позволит отсылать предупреждения по почте, начать запись в лог-файл или остановить ее, сообщить о его обнаружении в виде диалогового окна, запустить программу с определенными параметрами, включить и выключить определенные правила захвата или игнорирования.

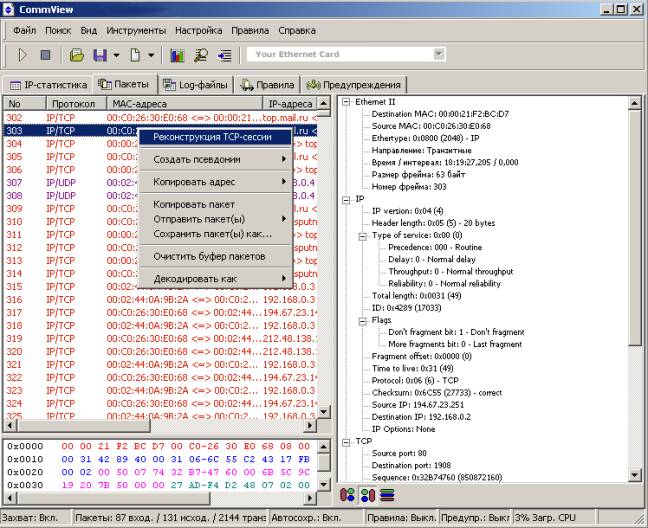

4. Пакеты

CommView дает возможность просматривать все перехваченные пакеты и расшифровывать их, позволяет реконструировать TCP-сессию в форматах ASCII, HTML, HEX и EBCDIC и декодировать пакеты согласно выбранному протоколу.

5. IP-статистика

Позволяет в реальном времени следить за общей картиной сетевых подключений. Встроена возможность использования программы SmartWhois для получения информации об IP-адресе и его владельце.

6. Дополнительные возможности

- Быстрый переход к пакету с определенным номером (удобно при использовании предупреждений) и возможность поиска пакета по содержимому или определенному IP-адресу; комбинации клавиш Ctrl+G и Ctrl+F соответственно, или пункт меню Поиск.

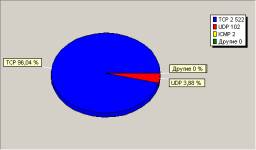

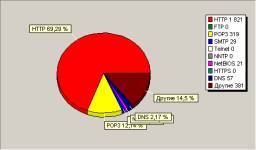

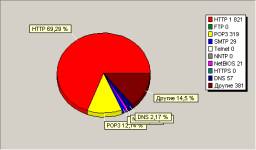

- Возможность создания отчета о сетевой активности в html-формате, а также просмотр данных об использовании сети в виде диаграмм:

Диаграмма использования IP протокола в процентном соотношении |

Диаграмма использования дочерних протоколов в процентном соотношении |

Диаграмма использования определенного размера пакетов |

|

Также приводятся общие данные об использовании сетевых ресурсов каждым хостом, ведется лог ошибок, возникших при работе сети и общая информация о текущей загрузке сети. Для просмотра этих данных следует нажать комбинацию клавиш Ctrl+W или выбрать пункт меню Вид->Статистика

· Информация о назначении портов (таблица «номер порта» - «символьное обозначение»). Пункт меню Вид-> Информация о портах.

· Генератор пакетов (Инструменты->Генератор пакетов или Ctrl+R) – очень удобный инструмент для генерации пакетов с возможностью изменять любые данные. Возможность построения пакетов протоколов TCP, UDP и ICMP.

· Возможность определения изготовителя сетевого адаптера по его Мак-адресу (Инструменты->Определение изготовителя NIC).

Использование

Как уже говорилось, CommView – это не только сниффер, но и средство для мониторинга сетевых соединений. На вышеперечисленных возможностях можно построить отличную систему наблюдения и защиты сети, поиска брешей и слабинок в безопасности.

Создание простого правила и анализ логов помогут вам избежать многих неприятных ситуаций. Например, вам известно, что кто-то из сотрудников передает секретные данные фирмы, в теле сообщения присутствуют такие слова и словосочетания как “security”, “top secret”, “not allowed” и “quantity”. Создаем простое правило на вкладке предупреждения, которое поможет найти вора:

str('security') and str('top secret') and str('not allowed') and str('quantity')

Если вы уверены, что данные отсылаются по почте, то можно немного изменить правило:

str('security') and str('top secret') and str('not allowed') and str('quantity') and dport=smtp

Далее мы продемонстрируем простой способ обнаружения атаки на Web-сервер IIS 5.0 используя уязвимость Unicode:

str('/winnt/system32/cmd.exe?/c+dir+c:\') and dport=80

С нашей точки зрения, иногда следует не блокировать хакера сразу, а разрешить ему найти уязвимости в системе и с его же помощью исправить их, изучив логи после получения предупреждения о попытке атаки. И в первую очередь не стоит недооценивать противника, так как им может оказаться не скрипт-кидди, а высококвалифицированный специалист на счету у которого не одна взломанная система. Использование данного программного обеспечения поможет вам оценить реальную ситуацию и найти выходы в критические моменты, обнаружить взломщика и воспользоваться его интеллектуальными способностями для «латания дыр» в системе. Создав ряд правил вы сможете контролировать все сервисы на хостах в вашем сегменте сети.

Заключение

Цель этой статьи сводилась к описанию CommView как средства для мониторинга сетевых соединений. К сожалению, мы не смогли описать все функции и возможности этой программы, но мы надеемся, что данное описание составит положительное впечатление о CommView и поможет решить некоторые проблемы с безопасностью.