Защита информационных активов. DeviceLock

В этой статье мы попытались описать проблему защиты информационных активов от атаки изнутри сети и дать рекомендации по предотвращению кражи интеллектуальной собственности предприятия. Испытуемая нами утилита дала возможность осуществить на практике теоретические высказывания о безопасности информации внутри фирмы.

В наше время бизнес компаний напрямую связан с информационными технологиями, для многих именно информация является главным средством получения денег. Излишне говорить, что, как и любые материальные активы, информационные активы нуждаются в безопасности. Высокий профессионализм атакующего и отсутствие оного у пользователей говорит не в пользу уровня защиты информации, и делает вашу фирму, а так же весь ваш бизнес, уязвимым. Но, к сожалении, это лишь часть проблемы, которую предстоит решать отделу безопасности и системному администратору. Согласно исследованиям Ernst & Young за 2003 год самый большой урон компаниям принесли вредоносные программы и нарушения со стороны сотрудников. Никогда не можно быть уверенным на все сто, что сотрудник, работающий с ценной информацией не похитит или уничтожит ее. Согласно RFC 2196 для информационных активов существуют следующие угрозы:

1. Неавторизованный доступ к информации

Очень часто доступ к данным намного легче получить изнутри, чем снаружи сети. Многие администраторы защищают свою сеть от атак неизвестных взломщиков с помощью различных систем обнаружения вторжения, межсетевых экранов, забывая о том, что пользователи их сети могут принести намного больший урон информационным активам.

2. Ненамеренное и/или неправомерное раскрытие информации

Здесь речь идет о пользователях, способных случайно или специально раскрыть атакующему важную информацию о политике безопасности или даже передать конфиденциальные данные в руки взломщиков.

3. Отказ в обслуживании

Приведение актива в нерабочее состояние вследствие неумышленных или специальных действий пользователей (удаление, повреждение файла или нескольких файлов общей БД)

Давайте рассмотрим варианты защиты от этих угроз подробнее.

- Решается на уровне ACL. Разрабатывается политика безопасности относительно информационных ресурсов к которым пользователи имеют доступ, а также определяется уровень доступа к информационному ресурсу.

- Комплексные действия по отношению к охраняемой информации. Этот пункт рассматривается позже.

- Резервирование данных. Этот процесс ресурсоемок, но стоит этого!

В данной статье мы будем рассматривать вторую угрозу, так как именно от этой угрозы сложнее всего защитить информационные активы.

Для сохранности информационных активов используются комплексные меры защиты:

- контроль над передаваемыми по сети данными

Аппаратный (снифферы, маршрутизаторы, свитчи)

Программный (снифферы, контентные фильтры, системы обнаружения вторжения)

- контроль за использованием информационных активов

Аппаратный (системы видео наблюдения, прослушивания и т.д.)

Программный (кейлогеры, системы мониторинга и т.д.)

- контроль съемных носителей, принтеров, копиров

Аппаратный

Программный

Понимание инцидента.

Инцидентом, по нашему мнению, можно считать любое нарушение политики безопасности предприятия. Поскольку мы рассматриваем защищенность информационных активов изнутри организации, то возможными инцидентами могут быть:

- Попытка повышения привилегий на системе с целью завладеть тем или иным информационным активом

- Попытка несанкционированного доступа к информационным активам

- Попытка порчи или кражи информационных активов

- .Раскрытие важной информации

Для системного администратора и сотрудника отдела безопасности понимание инцидента и наличие политики защиты от него являются самыми главными средствами в борьбе за информационные ресурсы предприятия.

Пользователи, которые работают с важной информацией, являются объектами наблюдения для службы безопасности. Контроль за почтовыми сообщениями пользователей, за использованием Интернета, попыткам доступа к ресурсам можно осуществить с помощью различных снифферов, систем обнаружений вторжения, всевозможных лог файлов и т.д. Но как выявить нарушителя, который пытается украсть информационные активы путем их записи на съемные носители? Аудит файлов и папок не позволяет обнаружить простую операцию копирования содержимого секретного файла в новый.

Защита от кражи информации. DeviceLock.

В этой статье рассматривается решение по защите информационных активов средствами утилиты DeviceLock.

Утилита DeviceLock от SmartLine позволяет контролировать доступ к различным устройствам в системе: дисководам, магнитно-оптическим дискам, CD-ROM, ZIP, USB, FireWire, serial и parallel портам, WiFi и Bluetooth адаптерам и т.д.

Характеристики ПО:

Версия: 5.52

Платформы: Windows NT 4.0/2000/XP/2003

Удаленное управление: Да

Удаленная установка: Да

Взаимодействие с Active Directory: Да

RAM: 32 Mb

HDD: 2 Mb

Обычно компьютеры покупаются со стандартной комплектацией аппаратного обеспечения, в которой присутствуют порты USB, дисковод CD-ROM или CD-RW, порты serial и parallel и т.д., что позволяет пользователю без проблем воспользоваться одним из этих устройств для копирования информации. Бороться с этим можно как аппаратными так и программными средствами, именно последним и отдают предпочтение, так как часто требуется создание политики доступа к подобным ресурсам для каждого отдельного пользователя.

1. Установка

Утилита поддерживает три вида установки: обычная установка с графическим интерфейсом, установка с помощью Microsoft Systems Management Server (SMS), установка из командной строки.

Для установки с помощью Microsoft Systems Management Server следует использовать файлы, которые находятся в архиве sms.zip дистрибутива.

Установка с использование командной строки:

Для этого типа установки важно, чтобы конфигурационный файл devicelock.ini находился в том же каталоге, что и файл setup.exe

Синтаксис файла devicelock.ini:

| Ключ | Параметр | Описание |

| Floppy | 1 или 0 | Запрещает доступ ко всем дисководам. |

| Removable | 1 или 0 | Запрещает доступ ко всем съемным носителям. |

| CDROM | 1 или 0 | Запрещает доступ ко всем устройствам CD-ROM |

| Serial | 1 или 0 | Запрещает доступ ко всем портам serial |

| Parallel | 1 или 0 | Запрещает доступ ко всем портам parallel |

| Tape | 1 или 0 | Запрещает доступ ко всем устройствам записи на магнитную пленку |

| USB | 1 или 0 | Запрещает доступ ко всем устройствам USB |

| IRDA | 1 или 0 | Запрещает доступ ко всем устройствам IRDA. |

| FireWire | 1 или 0 | Запрещает доступ ко всем портам IEEE 1394 |

| Bluetooth | 1 или 0 | Запрещает доступ ко всем адаптерам Bluetooth |

| WiFi | 1 или 0 | Запрещает доступ ко всем адаптерам WiFi |

| CreateGroups | 1 или 0 | Создает локальные группы для каждого типа устройств |

| AccessTo... | {Имя пользователя или группы с правами полного доступа к устройству} | Разрешает доступ отдельных пользователей для каждого типа устройств |

| CtrlUSBHID | 1 или 0 | Контролирует USB порты для клавиатуры, мыши… |

| CtrlUSBPrint | 1 или 0 | Контролирует USB порты для принтеров, сканеров |

| CtrlUSBBth | 1 или 0 | Контролирует адаптеры USB Bluetooth |

| CtrlFWNet | 1 или 0 | Контролирует сетевые адаптеры USB и FireWire |

| Service | 1 или 0 | Устанавливает службу DeviceLock |

| Manager | 1 или 0 | Устанавливает менеджер для DeviceLock |

| Documents | 1 или 0 | Устанавливает документацию к программе |

| InstallDir | {путь к каталогу} | Определяет путь к установочному каталогу |

| RegFileDir | {путь к файлу} | Определяет путь к лицензионному ключу |

| Run | {путь к файлу} | Запускает приложение в случае успешной установки |

Пример файла конфигураций devicelock.ini:

;Конфигурация для установки DeviceLock на пользовательские компьютеры:

[Lock Devices]

Floppy=1

Removable=1

CDROM=1

USB=1

CtrlUSBPrint=1

AccessToFloppy= Domain\privileged

AccessToRemovable= Domain\privileged

AccessToCDROM= Domain\privileged

AccessToUSB=Domain\privileged

[Install]

Service=1

Manager=0

Documents=0

InstallDir=C:\Program files\devicelock\

RegFileDir=C:\RegistrationKey\xxxxxx

[Misc]

Run=

Для установки программы в этом режиме следует запустить файл setup.exe с ключом /s (silent)

D:\Distributives\DeviceLock\setup.exe /s

К сожалению в процессе установки утилита позволяет создать лишь локальные группы пользователей. Если у вас доменная сеть, значительно удобней создать группы для всего домена. Для этого воспользуйтесь оснасткой Active Directory Users and Computers: dsa.msc или утилитой net group.

2. Использование. Возможности программы.

Для нормального функционирования программы на машинах в вашей сети должны быть открыты следующие порты:

- Порт135 (TCP) – для службы RPC

- Порт 137 (UDP) – для службы NetBIOS Name Service

- Порт 138 (UDP) - для службы NetBIOS Netlogon and Browsing

- Порт 139 (TCP) - для службы NetBIOS session (NET USE)

- Порты после 1024 (TCP) - для службы RPC

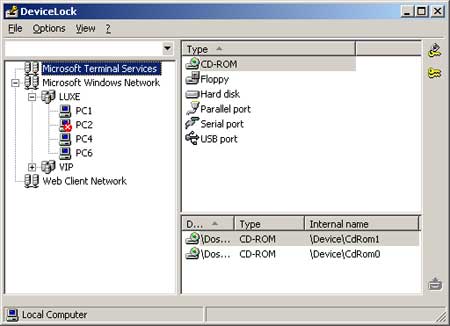

С помощью менеджера DeviceLock утилита устанавливается на нужные машины в сети двойным щелчком мыши на объекте. Управление проводится централизованно с машины, на которой установлен менеджер

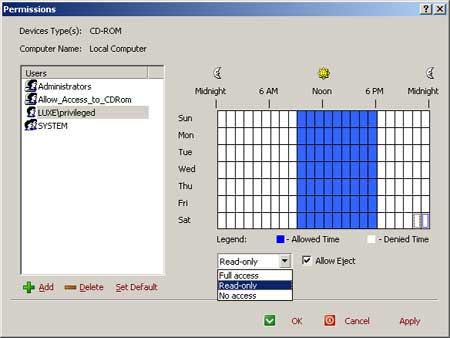

Определение политик доступа для определенного устройства осуществляется с помощью диалогового окна Permissions, которое вызывается двойным нажатием левой кнопки мыши на устройстве или через меню File->Set Permissions.

Утилита позволяет управлять доступом как для групп, так и для отдельных пользователей. Возможные виды доступа к устройству:

Full access

Read-only

No access

Allow Eject

Allow Format

Также возможно управлять доступом пользователей к устройствам по времени.

Разрешения Allow Eject действительны лишь для программного изъятия носителя из устройства, по этому особой нужды в таком правиле по нашему мнению нет, так как пользователь всегда сможет нажать на кнопку привода и изъять или вставить носитель.

Обратите внимание, что политика доступа назначается для всей группы устройств, а не для отдельного устройства. Т.е. если на машине присутствуют 2 устройства CD-ROM, то невозможно для одного пользователя создать разные разрешения для каждого устройства.

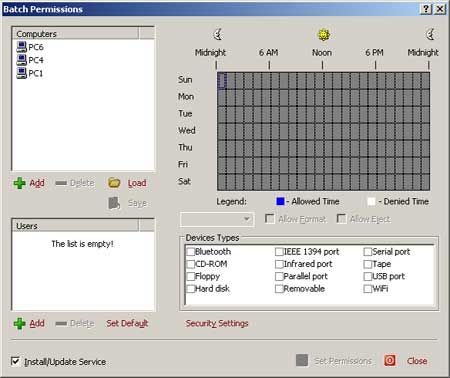

Программа позволяет одновременно создавать политики для определенного типа устройств на всех компьютерах в сети. Для этого используется диалоговое окно Batch Permissions (File->Batch Permissions).

Преимущества программы:

1. Позволяет создавать правила доступа к устройствам, что делает ее незаменимой в среде, где требуется жесткий контроль над информационными активами

2. Проста в обращении

3. Не требует больших ресурсов для работы

Недостатки:

1. Немного неудобный интерфейс

2. Было бы неплохо выставлять разрешения для каждого устройства, а не для группы устройств. Например, виртуальный CD-ROM и физический распознаются как одна группа устройств, что не позволяет запретить некоторым пользователям доступ на чтение с физического устройства.

Заключение

В этой статье мы попытались описать проблему защиты информационных активов от атаки изнутри сети и дать рекомендации по предотвращению кражи интеллектуальной собственности предприятия. Испытуемая нами утилита дала возможность осуществить на практике теоретические высказывания о безопасности информации внутри фирмы.