Борьба со спамом с помощью системы Honeypot: Часть 2

Чтобы закончить повествование без негативных мыслей, давайте подведем итоги. Эта статья пояснила, как действуют спаммеры, и как системы honeypot могут противостоять, замедлять и даже изолировать спаммеров. Если люди спросят себя, стоит ли того использование honeypots и подобных им инструментов для борьбы со спамом, давайте рассмотрим альтернативу. Только подумайте о новых червях, атакующих законных борцов со спамом – они являются доказательством раздражения спаммеров по поводу защиты от их деятельности. Злобное желание атаковать законные организации, защищающие Интернет, отдаляет спаммеров от их желания делать деньги любой ценой.

Лаурент Оудот, перевод Logos

[продолжение 1 части] http://www.securitylab.ru/43345.html

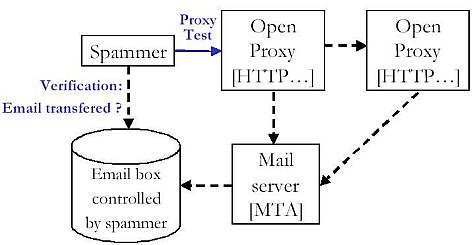

Очень часто спаммеры, соединяясь с открытым прокси-сервером, посылают проверочное почтовое сообщение, чтобы узнать как работает прокси. Нельзя упустить такой шанс, если вы хотите как следует провести спаммера.

Далее следует пример ТСР-сессии, в которой спаммер соединяется с моим фальшивым Web-прокси (8080 порт). Вы видите, что он попытался “перескочить” на SMTP-сервер (CONNECT ?.:25), а затем послать сообщение. Тело сообщения довольно нелепое, потому что оно всего лишь пытается одурачить потенциального получателя, сообщив ему о назначенной встрече. Интересно, кто бы поверил, что такое сообщение, отправленное с какого-то затерянного прокси-сервера, является настоящим?

$ cat /var/log/snort/192.168.1.66/SESSION\:8080-4087 CONNECT 204.2.aa.bb:25 HTTP/1.0 Helo Google.com MAIL FROM:<RDaniels@zzzz.com> RCPT TO:<rich003@xxxxx.com> DATA From: "Daniels" <Daniels@yyyyyy.com> To: <rich003@xxxxx.com> Subject: John want you to call Daniels. Content-Type: text/plain; charset="Windows-1252" Content-Transfer-Encoding: 7bit Just wanted to remind you about our meeting at 1D9808AFD:8080:6 o'clock.Thanks, Rodney . QUIT |

Скорее всего спаммер использовал автоматизированные инструменты для сбора информации из Интернета: D9808AFD (в hex) – это IP-адрес используемого прокси, а 8080 – TCP-порт. Программа Proxypot предлагает инструмент, посылающий перехваченное сообщение – “deliverone”. С помощью этого инструмента вы можете выбрать: отослать сообщение адресату или же не пропускать его. Забавно будет послать проверочное сообщение ( предварительно оценив опасность письма ), т.к. спаммер подумает, что ваш фальшивый прокси является открытым.

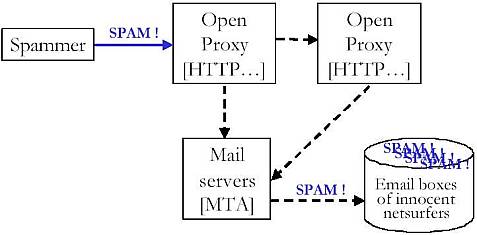

Когда спаммер удостоверился, что имеет дело с хорошими открытыми прокси, он будет пытаться достичь открытые релейные сервисы или обычные SMTP-серверы. Если он использует цепочку открытых прокси-серверов, и ваш фальшивый прокси состоит звеном в этой цепи, то вы сможете даже угадать, какими именно прокси-северами он пользуется, просмотрев ТСР-сессию. Вот пример действий спаммера:

Это еще один пример того, как использование фальшивых прокси может помочь нам в обнаружении спаммеров, замедлении их действий ( не пропуская опасные команды ) и даже в их изоляции ( с помощью симуляций и блокирования настоящего спама ).

Одним из самых веселых сообщений от спаммеров, блокированных мною, было предназначено самому проекту honeynet:

Return-Path: <wewqurjm9c@nm.ru> Delivered-To: <project@honeynet.org> Received: from xxxxxxx.abo.wanadoo.fr ([213.248.aaa.bbb]) by gate with SMTP via SOCKS4 id "12816,1068543435,1" (attempted proxy to 66.93.112.231); Tue, 11 Nov 2003 10:37:17 +0100 From: =?koi8-r?B?9G9wx2/XwdEgzcHSy8EgIk7PdsEi?= <wewqurjm9c@nm.ru> To: ycgfdspwlcbtj <ycgfdspwlcbtj@honeynet.org> Subject:=?koi8r?B?83nXZc51cM7B0SDQcG/E1cvDddEg0M8gY81l287ZzSDDZc7BzS4gICAg ICAgICAgICAgICAgICAg?==?koi8r?B?ICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgIC AgICAgICAgICAgICAgICAgICAgICAgIMXB?==?koi8-r?B?x8XX1c/UIM/Pz9jczyDJ08rP?= Date: Tue, 11 Nov 2003 12:40:02 +0400 Reply-To: wewqurjm9c@nm.ru Mime-Version: 1.0 Content-Type: text/html; charset="koi8-r" X-Mailer: Microsoft Outlook Express 6.00.2600.0000 X-Priority: 3 X-MSMail-Priority: Normal X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2600.0000 <html><head></head><body bgColor=#ffffff> <table width="98%" border="0" align="center" cellpadding="0" cellspacing="0"> <tr> <td><p align="center"><b><font size="2" face="Arial, Helvetica, sans-serif"> .: 177-82-09, 177-44-11, 778-15-25</font></b></p> <center> <p style="font:30px Arial"><font color=red><b><i> "Nova"</i></b></font></p> (...) |

2.3 Системы honeypot и открытые релейные сервисы.

Мы знаем, что спаммеры ищут открытые релейные сервисы для отправки больших объемов почты. Разве так сложно создать свой фальшивый почтовый сервер? Конечно нет; мы рассмотрим пару примеров.

Очень интересное предложение от Брада Спенсера ( Brad Spencer ) состоит в превращении ненужного sendmail-демона в сервис для обмана спаммеров [ref 11]. Это легко осуществляется, если попросить sendmail осуществлять релейные операции и ставить в очередь каждое сообщение, при этом не отправляя ни одного. Такая настройка предлагает нам демон ( daemon ), который выглядит как обычный релейный сервис. Эта же настройка позволяет записывать и блокировать все входящие сообщения.

Я пробовал этот метод с помощью Sendmail 8.12.3-6.6, изменив файл sendmail.mc.

FEATURE(`promiscuous_relay')dnl define(`confDELIVERY_MODE', `queue') |

Как объясняет автор этой идеи, все что вам понадобится это запущенный “sendmail –bd”. Но нужно быть осторожным, чтобы не забыть некоторые нужные опции.

Хорошим способом проверить настройки такого sendmail-сервера будет использование какого-нибудь бесплатного сервиса, который удаленно проверит, является ли ваш sendmail почтовым релейным сервисом. Если да, то вы должны увидеть сообщения в директории, куда записываются по очереди все сообщения.

$ /bin/cat /var/spool/mqueue/dfhAC1djjB008617 This is a test message to check for open mail relay servers. You are probably receiving this message as the Postmaster of a mail server. We tried to relay a message through your mail server; because you are reading this message, your mail server probably did not relay the message, which is good. If this message does not reach the recipient stated in the header, your mail server is not an open relay. ## ## RUN=2003111234316.2443 ## HOST=80.13.a.b ## FROM=<> ## TO=<SPAM@TM.ODESSA.UA> ## REQ= ## KEY=b30628d6ff9c89c3910591add7476afe ##) |

$ /bin/cat /var/spool/mqueue/qfhAC1djjB008617 V7 T1068601187 K0 G0 Y0 N0 P30092 Fbs $_Mail.TM.Odessa.UA [195.66.200.105] $rESMTP $slocalhost.localdomain ${daemon_flags} ${if_addr}192.168.1.66 S<> rRFC822; spam@tm.odessa.ua RPFD:<spam@tm.odessa.ua> H?P?Return-Path: <g> H??Received: from localhost.localdomain (Mail.TM.Odessa.UA [195.66.200.105]) by gate.intranet (8.12.3/8.12.3/Debian-6.6) with ESMTP id hAC1djjB008617 for <spam@tm.odessa.ua>; Wed, 12 Nov 2003 02:39:47 +0100 H?D?Date: Wed, 12 Nov 2003 02:39:47 +0100 H?M?Message-Id: <200311120139.hAC1djjB008617@gate.intranet> H??To: <spam@tm.odessa.ua> H??Subject: open relay test message H??User-Agent: ortest (1.0) .) |

Конечно, вы захотите перенаправлять специфические сообщения, например проверочные сообщения спаммеров, определяющие подлинность вашего релейного сервиса. Это можно легко осуществить с помощью sendmail –qRuser@destination (“пользователь@место_назначения).

Еще одним хорошим предложением является демон Spamd, созданный разработчиками OpenBSD. Spamd иногда называют “бочкой дегтя” (tarpit). Этот демон симулирует sendmail-подобный сервер, блокирующий фальшивую почту. Используемый вместе с pf, его целью является трата времени и ресурсов спаммера. Если вы никогда еще не посещали web-страницу, поддерживаемую Даниэлем Хартмайером [http://www.benzedrine.cx/relaydb.html], обязательно сделайте это.

Конечно, Honeyd также является простым и действенным способом создания фальшивых почтовых серверов, симулирующих перенаправление спама. Далее мы обсудим архитектуры, с отличным примером использования Honeyd.

2.4 Архитектуры.

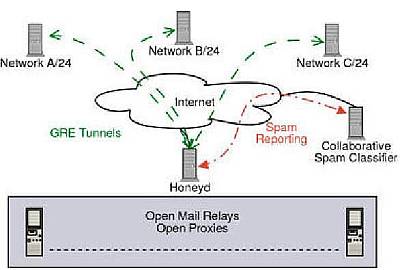

Если вы посетите web-страницу Honeyd Research: Spam [http://www.honeyd.org/spam.php], вы узнаете отличный способ использования Honeyd в борьбе со спаммерами. Нильс Провос (Neils Provos) выпустит более подробные исследования в скором будущем.

Следующая сетевая диаграмма, взятая с www.honeyd.org, показывает архитектуру, предложенную Нильсом Провосом. Она представляет собой отличный пример настоящей сети с ячейками honeypot.

Удаленные администраторы, работающие вместе с Нильсом, переадресуют трафик со спамом демону honeyd через GRE-туннелинг (например, переадресация неизвестных IP-адресов или входящего на 25, 3128 и др. порты TCP-трафика). Этот демон сможет симулировать фальшивый прокси или релейный сервис и будет отвечать через тот же туннель. Honeyd может менять свое поведение в зависимости от симулируемого компьютера (поведение IP-стека, открытые сервисы и т.д.). Таким образом спаммер, атакующий несколько серверов, не осознает, что это всего лишь один и тот же honeyd демон. К тому же он не поймет, где расположен ваш honeyd (всё благодаря GRE).

Собранная в логах honeyd информация может быть использована для оповещения официальных классификаторов спама (для обновления “черных списков”). Этот пример использования архитектур подтверждает пользу honeyd-систем в защите серверов от “набегов” спаммеров.

2.5 Результаты.

Используя программу Proxypot на выделенной DSL системе, Французский Honeynet Проект получал тысячи почтовых сообщений в день, приходящих из одних и тех же стран. На web-сайте Proxypot вы можете найти инструмент spamstat. Его можно использовать для создания статистики активности спаммеров.

Как маленький пример, в выходные 8-го и 9-го ноября, мы уловили 14,789 почтовых сообщений, предназначенных 84,243 пользователям. Вот образец из лог-файла:

/24 statistics: 213.248.57/24 sent 7571 messages total 44599919 bytes to 28680 recipients 212.46.2/24 sent 6616 messages total 72901704 bytes to 55862 recipients 213.148.180/24 sent 265 messages total 732527 bytes to 265 recipients 210.17.198/24 sent 166 messages total 255617 bytes to 830 recipients 207.69.200/24 sent 39 messages 14789 messages from 21 distinct /24s Grand totals: 14789 messages sent total 118773379 bytes to 85808 recipients Report completed at Mon Nov 17 23:32:19 2003) |

Это ничто по сравнению с объемами спама, рассылаемого по всему виртуальному миру, но что случится, если все недовольные администраторы решат вести борьбу со спаммерами, полагаясь на системы honeypot? Интернет перестанет быть безопасным для них местом, а большинство перестанут вести свою вредную деятельность.

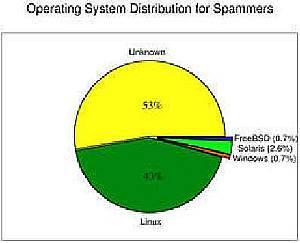

Нильс Провос приводит еще один интересный факт – определение местонахождения спамммеров по “отпечаткам пальцев” (fingerprinting). Используя пассивное определение системы (OS fingerprinting), входящее в последнюю 0.7 версию Honeyd, он определил, что 43% всех спаммеров используют системы Linux. Посмотрите на следующую диаграмму, взятую с www.honeyd.org:

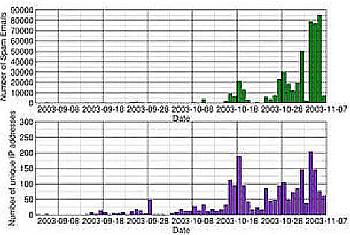

Еще одна таблица показывает, что активность спаммеров возросла за последние несколько месяцев, особенно в октябре 2003 года, когда стал блокироваться большой объем спама.

Такие результаты дают понять, что системы honeypot очень ценны в борьбе со спамом, хотя не следует их относить к единственному решению проблемы.

3.0 Заключение.

В этом году спаммеры проявили изобретательность и используют всё новые и новые методики.

В начале ноября 2003 года разные версии червя MiMail [http://securityresponse.symantec.com/avcenter/venc/data/w32.mimail.f@mm.html] были запущены в сеть, и некоторые из них осуществили DOS-атаки (“отказ в обслуживании”) против web-серверов, посвященных борьбе со спамом. Эти черви были нацелены на сайты pews.org, spamhaus.org и spamcop.net

Под конец ноября был обнаружен новый вирус-бэкдор [Hogle (Proxy-Regate)]. Его единственной целью было заражение систем Windows и установка SMTP прокси сервиса (порт 3355), предназначенного для удаленных спаммеров. Это не единственный пример и такого рода опасность продолжает быстро расти [(Kalshi и др.) ].

Нужно ли это воспринимать как конец использования отрытых прокси? Обозленные спаммеры продолжают распространять черви по всему миру, подчиняя себе миллионы зазомбированных компьютеров для использования их как плацдармы рассылки спама. Предвидится темное будущее для простых пользователей.

Как можно оценить пользу систем honeypot? Моя предыдущая статья пыталась объяснить, что можно сделать для борьбы с червями. Мы даже представили себе новый вид системы honeypot – активный, способный симулировать зараженный компьютер, объявляющий себя зараженным и ждущий подключений. Это может дать нам понимание о новых методах и технике, использующихся новой кастой черных спаммеров.

Звучит как официальная кибер-война. Создаются даже коммерческие программы, созданные спаммерами для борьбы против систем honeypot и их создателей [ Honeypot Hunter].

Чтобы закончить повествование без негативных мыслей, давайте подведем итоги. Эта статья пояснила, как действуют спаммеры, и как системы honeypot могут противостоять, замедлять и даже изолировать спаммеров. Если люди спросят себя, стоит ли того использование honeypots и подобных им инструментов для борьбы со спамом, давайте рассмотрим альтернативу. Только подумайте о новых червях, атакующих законных борцов со спамом – они являются доказательством раздражения спаммеров по поводу защиты от их деятельности. Злобное желание атаковать законные организации, защищающие Интернет, отдаляет спаммеров от их желания делать деньги любой ценой.

Системы honeypot, ради будущего Интернета.