Применение СКЗИ в ГИС: разбор новых требований ФСБ России

Какие новшества вводит приказ ФСБ России, утвердивший требования к защите государственных информационных систем с помощью средств криптографической защиты информации? Положения документа разбирает эксперт центра «Solar Интеграция» компании «РТК-Солар» Андрей Семёнов.

23 ноября увидел свет приказ ФСБ России № 524 от 24 октября 2022 года, вводящий в нашу жизнь «Требования о защите информации, содержащейся в государственных информационных системах, с использованием шифровальных (криптографических) средств». Документ определил критерии и правила выбора СКЗИ для защиты государственных информационных систем (ГИС).

Существовавшая до этого момента нормативная база для определения необходимого класса СКЗИ — Приказ ФСБ России № 378 от 10 июля 2014 года и методические рекомендации регулятора от 2015 года — регламентировала правила игры только применительно к информационным системам персональных данных (ИСПДн). Вопросы использования СКЗИ ранее также затрагивал стандарт Р 1323565.1.012–2017, однако он носил общий характер, что не облегчало жизнь владельцам и операторам ГИС.

В своё время при общении на эту тему с представителем 8 Центра мы получили ответ: «Проблема известная. Ждите, скоро будет». Потом были общественные обсуждения проекта требований, на которых наша компания озвучила ряд предложений — и вот, как результат, рассмотрим ряд новшеств и особенностей, связанных с появлением долгожданного нормативного правового акта.

1. Переходный период

«Настоящий приказ вступает в силу по истечении одного года со дня его официального опубликования», то есть уже с 23.11.2023.

Казалось бы, срок более чем приличный по сравнению со вступлением в силу положений иных нормативных правовых актов. Однако, если владельцы ГИС эксплуатируют СКЗИ классом ниже, чем требуется по новым правилам, они могут столкнуться с трудоёмкой задачей. В таких случаях организациям всего за год придётся успеть вывести из эксплуатации и списать СКЗИ, несоответствующие принятым нормам, а также закупить, поставить, настроить и ввести в эксплуатацию новые криптографические средства. Помешать выполнению требования могут как финансовый, так и временной аспекты.

По нашему мнению, по аналогии с иными нормативными правовыми актами ситуацию бы сильно облегчило явное разрешение продолжить использование ГИС с криптографическими средствами, введёнными в эксплуатацию до момента выхода нового приказа, вплоть до модернизации самой системы или вывода её из эксплуатации.

2. Конфиденциальность, доступность, целостность: какие свойства защищаем посредством СКЗИ?

«Информация, содержащаяся в государственных информационных системах, подлежит защите с использованием шифровальных (криптографических) средств защиты информации в случаях, если: ... в ГИС осуществляется передача информации по каналам связи, проходящим за периметром охраняемой территории предприятия (учреждения), ограждающих конструкций охраняемого здания, охраняемой части здания, выделенного помещения».

Теперь формально с помощью СКЗИ необходимо защищать любую информацию, выходящую за пределы контролируемой зоны ГИС. Если следовать требованию буквально, можно предположить, что оно распространяется и на данные, для которых ни одно из указанных свойств не является обязательным. Яркий пример — общедоступная информация. Ранее в отношении ИСПДн методические рекомендации ФСБ России от 2015 года оставляли пространство для манёвра, определяя необходимость такой защиты только для «нейтрализации угроз», а их при отсутствии защищаемой информации можно сделать неактуальными.

Остаётся надеяться, что требование в отношении защиты посредством СКЗИ свойств информации «Д» и «Ц» останется только на бумаге. Для подстраховки в случае применения защищённого от несанкционированного доступа канала передачи данных средствами, отличными от СКЗИ, например, с помощью кабеля внутри металлической трубы, можно попытаться позиционировать его как канал в пределах контролируемой зоны. Ведь под ней подразумевается «контролируемое нахождение людей и транспортных средств», что данный канал и реализует:

Кстати, далее по тексту требований уже появляются упоминания именно «защищаемой» информации, но не в рассмотренном случае.

3. Необходимость использования СКЗИ — где обозначать?

«Необходимость использования СКЗИ для защиты информации, содержащейся в ГИС, подлежит обоснованию в модели угроз безопасности информации, техническом проекте и техническом задании на создание (развитие) ГИС».

Если с моделью угроз безопасности информации и техническим проектом вопросов в отношении СКЗИ не возникает, то на этапе технического задания необходимость применения криптографических средств не всегда очевидна, поскольку средств защиты иных типов может оказаться достаточно.

В таком случае рекомендуем в техническом задании предусматривать эту ситуацию в виде формулировки наподобие этой: «Обоснование необходимости использования СКЗИ и их классы должны быть определены в разрабатываемой модели угроз безопасности информации и в техническом проекте».

4. Какие документы согласовываются с ФСБ России?

«Модель угроз безопасности информации и (или) техническое задание на создание (развитие) ГИС подлежат согласованию с ФСБ России в части криптографической защиты информации».

Так и осталась нераскрытой интрига с моментом «и (или)», доставшаяся в наследство из Постановления Правительства РФ от 06.07.2015 № 676 «О требованиях к порядку создания, развития, ввода в эксплуатацию, эксплуатации и вывода из эксплуатации государственных информационных систем и дальнейшего хранения содержащейся в их базах данных информации» (ПП № 676). Вопрос, необходимо ли согласовывать с ФСБ России один документ на выбор или же всё-таки оба, по-прежнему остаётся открытым.

Мы рекомендуем для исключения конфликтных ситуаций согласовывать с регулятором два документа — в такой ситуации не будет возможности ошибиться. Для ярых противников согласования обоих документов есть небольшая лазейка, заключающаяся в формулировке «в части криптографической защиты информации». Это значит, что если ни в техническом задании, ни в модели угроз безопасности информации речи о СКЗИ не идёт, то и предмет согласования формально отсутствует. Кстати, в ПП № 676 в части необходимости согласования дана более общая формулировка: «в пределах их полномочий в части, касающейся выполнения установленных требований о защите информации».

5. Классы СКЗИ ≠ классы ЭП

«Для противодействия угрозам, представляющим собой целенаправленные действия с использованием аппаратных, программно-аппаратных и (или) программных средств, направленные на нарушение безопасности защищаемой СКЗИ информации либо на создание условий для этого, должны использоваться СКЗИ соответствующего класса, определенного в соответствии с главой II настоящих Требований».

Новый приказ содержит критерии определения классов «классических» средств криптографической защиты информации, но при этом не уточняет, как быть со средствами электронной подписи (ЭП) и удостоверяющих центров (УЦ). Например, использование таких решений (ЭП и УЦ) может понадобиться для обеспечения юридической значимости. Напомню, что классификация СКЗИ отличается от классификации ЭП и УЦ:

Действующие требования не дают ответа на этот вопрос, поэтому в таких случаях остаётся продолжать применять положения приказа ФСБ России от 27 декабря 2011 г. № 796 «Об утверждении Требований к средствам электронной подписи и Требований к средствам удостоверяющего центра», который не разделяет между собой ГИС и ИСПДн. Вместе с тем, если бы требования содержали единую консолидированную таблицу с определением классов всех типов шифровальных (криптографических) средств, владельцам систем было бы однозначно легче и удобнее их выполнять.

6. Какой документ «главнее»?

«Класс СКЗИ, определенный в соответствии с главой II настоящих Требований, подлежит обоснованию в модели угроз безопасности информации».

При прочтении этого положения с первого взгляда встаёт очевидный вопрос: зачем обосновывать в модели угроз класс СКЗИ, который уже определён на основании соответствующей таблицы требований? Со второго взгляда появляется другой вопрос: если в модели угроз определён меньший класс СКЗИ, то вывод из какого документа следует считать приоритетным: модели или требований?

Наше мнение следующее: требования определяют минимально допустимый класс СКЗИ, который в модели может быть только повышен или оставлен прежним, но никак не понижен. Другими словами, это так называемая «отсечка снизу» по минимальному классу СКЗИ: меньше нельзя, а вот выше обсуждается.

7. Оценка влияния

«В случае если это предусмотрено документацией на СКЗИ в отношении аппаратных, программно-аппаратных и программных средств, с которыми в ГИС предполагается штатное функционирование СКЗИ, должна быть проведена оценка их влияния на выполнение предъявляемых к СКЗИ требований».

А это уже отголосок приказа ФСБ России от 9 февраля 2005 г. № 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)». Тут просто хочется констатировать, что в СКЗИ в виде ПАК, которые являются функционально-законченными изделиями и не предусматривают функционирования в составе других изделий, как например, плата шифрования в составе средств вычислительной техники, такую процедуру уже выполнил разработчик решений. В качестве примера тут можно привести продукты ViPNet Coordinator HW и Континент АПКШ.

В противном случае, если программное СКЗИ не имеет соответствующих указаний в формуляре или правилах пользования, для проведения работ необходимо выбирать испытательную лабораторию из списка организаций, аккредитованных в системе сертификации средств защиты информации по требованиям безопасности для сведений, составляющих гостайну.

8. От чего защищают высокие классы СКЗИ?

«В помещениях, в которых размещены и (или) хранятся СКЗИ и (или) носители ключевой, аутентифицирующей и парольной информации СКЗИ, должен обеспечиваться режим, препятствующий возможности неконтролируемого проникновения или пребывания лиц, не имеющих права доступа в такие помещения».

Эта норма аналогична требованиям из «Положения ПКЗ-2005» и приказа ФАПСИ от 13 июня 2001 г. № 152 «Об утверждении Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну».

Тут позволю себе задать сугубо риторический вопрос: зачем препятствовать «пребыванию лиц, не имеющих права доступа в такие помещения» в случае размещения в них СКЗИ класса КС3 и выше? Напомню, что согласно приказу ФСБ России № 378 такие СКЗИ противостоят физическому доступу к средствам вычислительной техники, на которых реализованы СКЗИ и среда их функционирования (СФ).

Данным положением можно пытаться обосновать наличие занавесок в помещениях взамен дверей, хотя мы настойчиво рекомендуем устанавливать капитальные двери. Это предположение также подтверждает и дальнейший текст требований: «В случае если в модели угроз безопасности информации в качестве актуальной угрозы определена возможность источника атак самостоятельно осуществлять создание способов атак, подготовку и проведение атак в пределах контролируемой зоны с физическим доступом к аппаратным средствам, на которых реализованы СКЗИ и среда их функционирования, то для защиты информации в ГИС (сегменте ГИС), в том числе при взаимодействии граждан (физических лиц) с ГИС (сегментом ГИС), необходимо использовать СКЗИ класса КС3». Как видно, ни о каких запираемых окнах и помещениях речи не идёт.

9. Критерии сегментирования

«Помещения, в которых размещены и (или) хранятся СКЗИ и (или) носители ключевой, аутентифицирующей и парольной информации СКЗИ, предназначенные для защиты информации, содержащейся в ГИС или составной части ГИС (далее – сегмент ГИС)…».

Тут впервые появляются термины «составная часть ГИС» и «сегмент ГИС». Как будет видно дальше по тексту требований, это очень полезные сущности, позволяющие при выполнении ряда условий снизить требования к применяемому классу СКЗИ.

Чего не хватает для однозначного понимания и применения этих терминов, так это критериев сегментирования или разбиения на составные части: функциональное, сетевое, территориальное и так далее.

10. Как определять степень последствий?

«Информация имеет высокий уровень значимости, если в результате нарушения хотя бы одного из свойств безопасности информации возможны существенные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и (или) ГИС и (или) оператор, обладатель информации не могут выполнять возложенные на них функции».

«Существенные», «негативные», «незначительные» — эти оценки и определения совпадают с аналогичными положениями приказа ФСТЭК России от 11 февраля 2013 г. № 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах». К сожалению, без чётких правил отнесения перечисленные оценки не являются объективными. Как следствие, отсутствует повторяемость оценки различными экспертами либо через определённый промежуток времени, а сформированная оценка может быть оспорена, в том числе и регулятором.

Утверждённых методик оценки последствий для ГИС пока не появилось, и каждый будет действовать, исходя из своего видения корректного подхода. Можно попытаться использовать методики для категорирования объектов критической информационной инфраструктуры, определённые в Постановлении Правительства РФ от 08.02.2018 № 127 «Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений».

11. Как выбрать набор мер, когда ГИС состоит из сегментов разных классов

«В случае если ГИС состоит из двух и более сегментов ГИС, то уровень значимости информации и масштаб определяются для каждого сегмента ГИС отдельно».

А вот тут возникает несколько отвлечённый, но от этого не менее интересный вопрос. Представьте, что система класса К1 разбита на несколько сегментов, скажем, по классам К3. Какой набор мер защиты информации в этом случае будет необходимо реализовать в целом для ГИС: для К3 или для К1? Например, централизованный сбор событий, согласно приказу ФСТЭК России № 17, обязателен только для систем К1. Как же быть в рассматриваемом случае?

Мы рекомендуем определять набор мер защиты информации в таких ситуациях по высшему классу. Например, можно включать их на этапе «Дополнение» к набору мер, сформированному для сегментов меньших классов.

12. Класс СКЗИ при взаимодействии «свой-чужой»

«Класс СКЗИ, подлежащих использованию для защиты информации в ГИС (сегменте ГИС), при ее взаимодействии с другими ГИС и (или) сегментами других ГИС определяется по более высокому классу СКЗИ, используемому для защиты информации во взаимодействующих ГИС и (или) сегментах ГИС».

При взаимодействии с внешними ГИС берётся наивысший класс СКЗИ из определённых для «своей» и для «чужой» ГИС:

Теперь стало возможным, по крайней мере, теоретически, выделять «прокси-сегменты» ГИС с низкими классами СКЗИ для взаимодействия с внешними ГИС при условии такого же низкого класса СКЗИ на принимающей стороне.

13. Класс СКЗИ при взаимодействии «свой-свой»

«Класс СКЗИ, подлежащих использованию для защиты информации во взаимодействующих между собой сегментах одной ГИС, определяется не ниже наименьшего класса СКЗИ, используемого для защиты информации в таких сегментах ГИС».

«Не ниже наименьшего» — это немного лишнее уточнение, но при этом остающееся корректным. А вот полезная сутевая нагрузка: внутри своей системы при взаимодействии между её сегментами теоретически можно использовать СКЗИ с наименьшим классом среди взаимодействующих сегментов. Например, гипотетически при взаимодействии ЦОД, для защиты которого необходимо использовать СКЗИ класса КС3, и АРМ с классом СКЗИ КС1 теперь допустимо и в ЦОД поставить СКЗИ класса КС1:

Почему я использую слова «теоретически» и «гипотетически»? Мы считаем, что в этом случае как раз будет работать описанная выше «отсечка снизу», когда, помимо рассматриваемых требований, класс СКЗИ также обосновывается в модели угроз безопасности информации. При реализации данного сценария развития событий приоритет между «обоснованным в модели КС3» и «допустимым по требованиям КС1» будет за КС3. Будем рады ошибиться — как окажется в действительности, покажет практика.

Есть и ещё одна «отсечка снизу» в новых требованиях: «В случае если иными нормативными правовыми актами, устанавливающими требования о защите информации с использованием СКЗИ, предусмотрена необходимость использовать для защиты информации СКЗИ более высокого класса, чем класс СКЗИ, определенный в соответствии с настоящими Требованиями, то класс СКЗИ, подлежащих использованию в ГИС (сегменте ГИС), определяется в соответствии с такими нормативными правовыми актами»:

Приведённые выводы по минимальным классам СКЗИ справедливы при применении на различных концах VPN-туннеля СКЗИ одинаковых классов.

Имеется ли выход из этой тяжёлой, с точки зрения эксплуатации, производительности, стоимости и функциональности решений, ситуации с применением СКЗИ высоких классов? Мы считаем, что он есть: решения ряда производителей поддерживают вариант встречной работы шифраторов различных классов. Встречную работу «КС3 — КС1» поддерживает большинство производителей, если не все. Встречная работа «КС3 — КВ» у ряда производителей поддерживается или находится в процессе разработки.

С учётом реализации такого подхода уйдём от варианта «применение во всей системе СКЗИ по наивысшему классу из определённых для всех сегментов» и придём к следующему: «применение в каждом сегменте наивысшего класса СКЗИ, определённого в рамках этого сегмента»:

14. ГИС по ФСТЭК России ≠ ГИС по ФСБ России

Формально требования не оперируют классами ГИС, аналогичными тем, что прописаны в приказе ФСТЭК России № 17, а ограничиваются уровнями значимости и масштабами. При этом в новом документе нет заключительного вывода по классу ГИС, и можно предположить, что это сделано намеренно. Однако между подходами двух регуляторов явно прослеживается корреляция в количестве классов и критериях отнесения, хотя и не полная. Давайте сравним эти подходы.

Подходы регуляторов к определению уровней значимости информации в ГИС

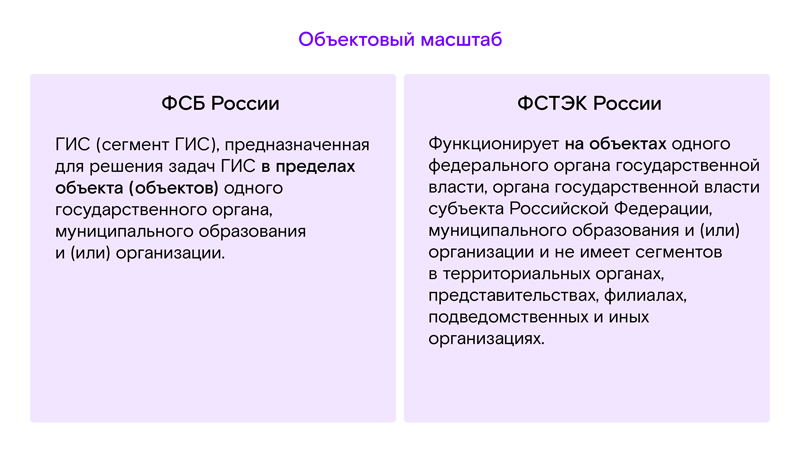

Подходы регуляторов к определению масштаба ГИС (сегмента ГИС)/информационной системы

15. Минимально допустимые классы СКЗИ, подлежащие использованию для защиты информации, содержащейся в ГИС (сегменте ГИС)

Как финальный итог, к которому подводил весь документ, привожу итоговую таблицу классов СКЗИ:

До СКЗИ класса КА, как видите, дело не дошло. Придётся обосновывать их использование в модели угроз безопасности информации или ссылаться на Приказ ФСБ России № 378.

***

По нашему мнению, рассмотренные требования, если и не решают в моменте все вопросы по определению классов СКЗИ в ГИС, то точно снимают их часть, формализуют и делают правила игры прогнозируемыми.

Автор: Андрей Семёнов, центр «Solar Интеграция» компании «РТК-Солар»