Система обнаружений вторжений (IDS): что нужно знать, чтобы защитить корпоративную сеть

IDS-система – незаменимый ассистент администратора, который предупредит об опасности в сети и предложит превентивные меры по устранению угрозы.

Система обнаружения вторжений (Intrusion Detection System, IDS) — это тип программного обеспечения безопасности, предназначенного для автоматического оповещения администраторов о попытке компрометации IT-системы.

IDS-система выполняет следующие функции:

- отслеживает активность в сети;

- выявляет уязвимости в системе;

- проверяет целостность файлов;

- анализирует шаблоны на основе уже известных атак;

- автоматически отслеживает в Интернете любые недавно обнаруженные угрозы, которые потенциально могут привести к атаке в будущем.

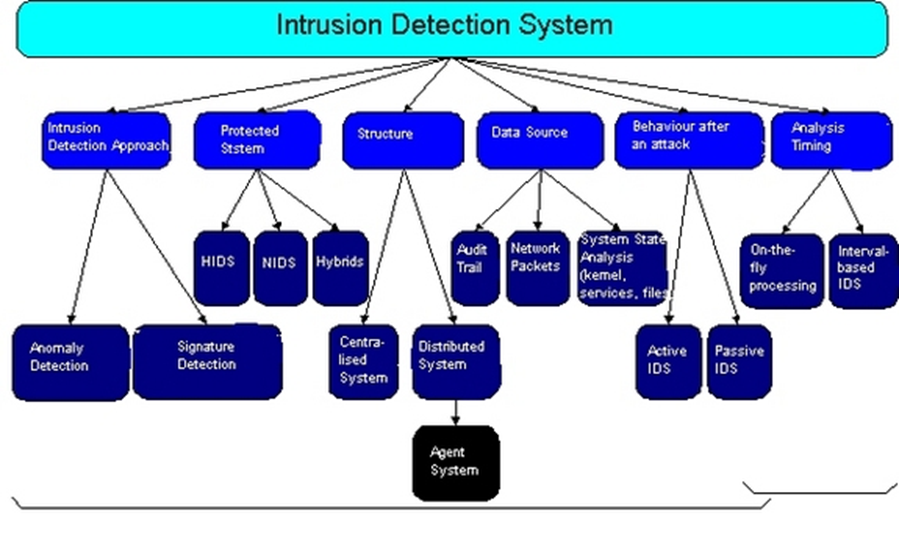

Методы обнаружения

IDS не может предотвратить атаку. IDS-система обнаруживает её и останавливает до того, как она достигнет цели.

Любой тип IDS-системы (HIDS или NIDS) может обнаруживать атаки на основе двух основных методов обнаружения – сигнатур и аномалий. HIDS отслеживает сетевой трафик, поступающий на его сетевую карту, а NIDS отслеживает трафик внутри сети.

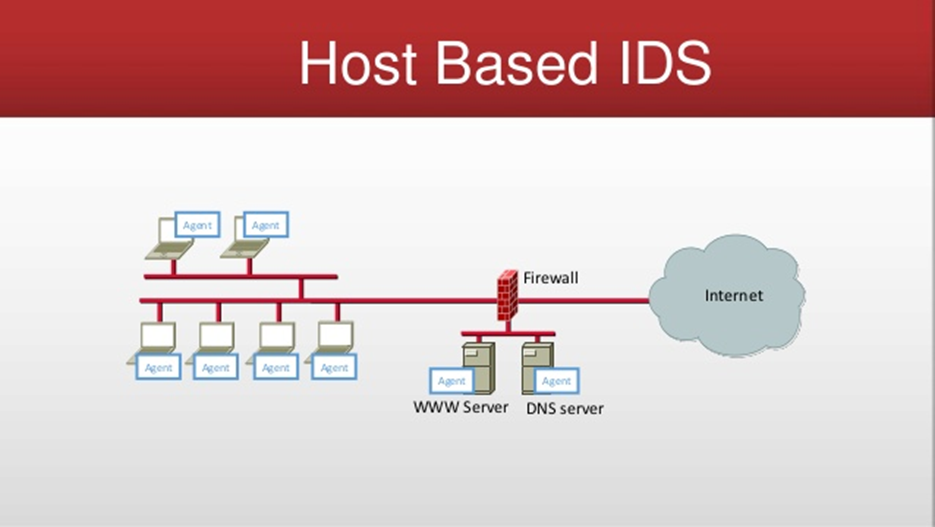

Система обнаружения вторжения на основе хоста (Host-Based Intrusion Detection System, HIDS)

Хост-система обнаружения вторжений (HIDS) устанавливается на рабочей станции или сервере. HIDS обеспечивает защиту отдельного хоста, обнаруживая потенциальные атаки и защищая важные файлы ОС. HIDS работает в пассивном режиме – она только идентифицирует и предупреждает об угрозе.

Основной целью любой IDS является мониторинг трафика. Для HIDS этот трафик проходит через сетевую карту (Network Interface Controller, NIC).

Помимо мониторинга сетевого трафика, HIDS также способен отслеживать активность приложений на сервере. HIDS может обнаружить вредоносное ПО, которое пропустил антивирус. Поэтому многие организации устанавливают HIDS на каждую рабочую станцию в качестве дополнительного уровня защиты в дополнение к традиционному антивирусному программному обеспечению.

Система обнаружения вторжений на основе сети (Network-Based Intrusion Detection System, NIDS)

Система обнаружения вторжений на основе сети (NIDS) отслеживает активность в сети. Датчики NIDS, установленные на сетевые устройства – маршрутизаторы и брандмауэры, собирают информацию и отправляют отчеты на центральный сервер мониторинга, на котором размещена консоль NIDS.

NIDS не может обнаруживать аномалии в отдельных системах или рабочих станциях, если аномалия не приводит к большим различиям в сетевом трафике. Кроме того, NIDS не может расшифровать зашифрованный трафик. Другими словами, NIDS отслеживает и оценивает угрозы в сети только из трафика, отправляемого в виде открытого текста или незашифрованного трафика.

Виды IDS-систем

Обнаружение на основе сигнатур (Signature-Based Detection)

IDS-системы на основе сигнатур используют базу данных известных уязвимостей или известных шаблонов атак. Например, если злоумышленник запустил атаку SYN-флуда на сервере путем ввода IP-адреса атакуемой системы, система обнаружения вторжений обнаружит этот шаблон атаки (если база данных сигнатур включает шаблон этой атаки).

Этот процесс очень похож на то, как антивирусное ПО обнаруживает известные вредоносные программы, основываясь на своей базе данных. Администратору необходимо регулярно обновлять как сигнатуры IDS-систем, так и сигнатуры антивирусных программ, чтобы защититься от актуальных угроз.

Обнаружение на основе аномалий (Anomaly-Based Detection)

Обнаружение на основе аномалий (также на основе поведения) сначала определяет нормальную работу системы, создавая базовый уровень производительности в нормальных условиях эксплуатации.

IDS на основе аномалий обеспечивает непрерывный мониторинг, постоянно сравнивая текущее поведение сети с базовым. Когда обнаруживается аномальная активность, которая отличается от нормального поведения, IDS-система выдает предупреждение, указывающее на потенциальную атаку.

Это может быть эффективно при обнаружении эксплойтов нулевого дня. Если киберпреступник пытается эксплуатировать уязвимость, это создаёт аномальный трафик, который обнаруживается IDS-системой на основе аномалий.

Каждый раз, когда администраторы вносят какие-либо существенные изменения в систему или сеть, вызывающие изменение нормального поведения, они должны воссоздавать базовый уровень. В противном случае, IDS будет постоянно предупреждать о том, что теперь является нормальным поведением.

Система обнаружения физического вторжения (Physical Intrusion Detection System)

Обнаружение физического вторжения — это действие по выявлению угроз для физических систем. Во многих случаях системы физического обнаружения вторжений также действуют как системы предотвращения вторжений (IPS). Ниже приведён список средств защиты от физического вторжения:

- Камеры наблюдения;

- Системы контроля доступа (ключ-карты, биометрия);

- Брандмауэры;

- Ловушки в защищённых зонах;

- Датчики движения.

Обнаружение вторжений в беспроводных локальных сетях

Такая IDS-система анализирует сетевой трафик беспроводной сети, сканируя:

- внешних пользователей, которые пытаются подключиться к точке доступа;

- мошеннические точки доступа;

- пользователей за пределами физической зоны компании;

Ложные срабатывания - ложных отрицаний

IDS подвержены как ложноположительным, так и ложноотрицательным результатам.

- Ложнопозитивное срабатывание — это сигнал тревоги о событии, которое не является угрозой и безвредно;

- Ложноотрицательное срабатывание — это когда злоумышленник активно атакует сеть, но система его не обнаруживает.

Ни то, ни другое нежелательно, но устранить оба невозможно. Уровень ложных срабатываний IDS-систем может достигать 80% - 90% зарегистрированных сигналов тревоги.

Большинство IDS инициируют оповещение или тревогу, когда событие превышает пороговое значение. Например, если система получает 1 SYN-пакет без сопутствующего ACK-пакета, это не является атакой. Это может произойти во время обычной работы. А если система получает более 1000 SYN-пакетов с одного IP-адреса менее чем за 60 секунд без сопутствующего ACK-пакета, как это происходит во время SYN-флуда, то это является атакой.

Имея это в виду, администраторы устанавливают пороговое значение в диапазоне от 1 до 1000, чтобы указать на атаку. Если указать слишком низкое значение, то в системе будет слишком много ложных срабатываний и высокая рабочая нагрузка. А если установить слишком высокий порог, настоящие атаки будут проходить без ведома администраторов.

Важно установить порог достаточно низким, чтобы уменьшить количество ложных срабатываний, но достаточно высоким, чтобы предупредить о любых реальных атаках. Для порога не существует идеального числа.

Составление отчетов

IDS сообщают о событиях на основе своих настроек. Все события не являются атаками или реальными проблемами, поэтому IDS-системы предоставляют отчет, указывающий, что событие может быть предупреждением или сигналом тревоги. Затем администратор изучает отчёт, чтобы определить, является ли он действительным.

Некоторые системы считают тревогу и оповещение одним и тем же. В некоторых системах оповещение используется для потенциально серьезной проблемы, а оповещение — для незначительной проблемы. В таких системах стоит отдавать более высокий приоритет тревогам, а не оповещениям.

Фактический механизм отчетности варьируется от системы к системе и в разных организациях. Например, одна IDS может записать событие в журнал как аварийный сигнал или оповещение, а затем отправить электронное письмо на почту администратора. В большом сетевом операционном центре (NOC) IDS может отправить оповещение на

монитор, который легко просматривается всем персоналом центра.

Ответы системы обнаружения вторжений

IDS будет реагировать после обнаружения атаки, и ответ может быть либо пассивным (регистрирует и уведомляет персонал), либо активным (изменяет среду, чтобы заблокировать атаку):

Пассивная IDS

Пассивная IDS регистрирует атаку и уведомляет о ней пользователя. Большинство IDS пассивны по умолчанию. Уведомление может поступать в различных формах – электронное письмо, текстовое сообщение, всплывающее окно или уведомление на центральном мониторе.

Активная IDS.

Активная IDS регистрирует и уведомляет персонал (как и пассивная IDS), но также изменяет среду, чтобы помешать хакеру провести атаку. Например, IDS может:

- изменить списки управления доступом (ACL) на брандмауэрах, чтобы заблокировать нежелательный трафик;

- закрыть процессы в системе, вызванные атакой;

- перенаправить атаку в безопасную среду, например, в систему-приманку (Honeypot).

Размещение сенсора для IDS на основе сети (NIDS)

Если вы развертываете сетевую IDS, вам следует заранее решить, где разместить датчики мониторинга. Это будет в значительной степени зависеть от того, какую атаку вы пытаетесь обнаружить.

Начните с создания подробной схемы сети, если у вас ее еще нет. Сетевая диаграмма может оказаться незаменимой при планировании IDS. На диаграмме оцените ключевые точки сети или наборы систем, которые чувствительны к бизнес-операциям. Хорошо подготовленная схема может предоставить подсказки о правильном расположении датчиков IDS-системы.

Если IDS будет отслеживать веб-сервер на предмет проникновения, то наиболее полезной позицией для сенсора будет DMZ-сегмент с веб-сервером. (DMZ – демилитаризованная изолированная зона, отделяемая межсетевыми экранами от Интернета и от внутренней сети).

Если киберпреступник скомпрометирует сервер, у IDS будет больше шансов обнаружить либо первоначальное проникновение, либо активность, исходящую от скомпрометированного хоста.

Если IDS собирается отслеживать вторжения во внутренние серверы, такие как DNS-серверы или почтовые серверы, лучшее место для сенсора — прямо внутри брандмауэра в сегменте, который соединяет брандмауэр с внутренней сетью.

Логика этого заключается в том, что брандмауэр предотвратит подавляющее большинство атак на организацию, и что регулярный мониторинг журналов брандмауэра выявит их. IDS во внутреннем сегменте обнаружит некоторые из тех атак, которым удастся пройти через брандмауэр. Это называется «глубинная защита» (Defense in Depth).

Интеграция с хостом для хост-системы обнаружения вторжений (HIDS)

IDS следует устанавливать в системе разработки задолго до запланированной установки в производственной системе. Даже в неактивной системе некоторые файлы могут регулярно изменяться (например, файлы аудита), поэтому IDS будет сообщать о некоторых изменениях.

Некоторые хост-системы будут сообщать, когда пользовательский процесс изменяет файл паролей. Это произойдет, если злоумышленник добавит учетную запись. Однако, это также происходит, когда легитимный пользователь меняет свой пароль.

Если IDS записывает в файл, киберпреступник может просто отредактировать его. Пользователю всегда следует помнить, что конфигурация IDS может быть изменена в любой момент, и необходимо регулярно проверять её на наличие изменений.

Конфигурация сигналов IDS-системы

Уровни тревоги IDS-систем можно настроить самостоятельно. Некоторые сигналы могут интегрироваться с центром управления сетью или отправлять уведомления на электронную почту администратора, а другие могут взаимодействовать с брандмауэрами, чтобы отключить весь трафик из скомпрометированной сети.

Неправильная конфигурация сигналов тревоги может вызвать частые ложные срабатывания, которые вынудят организацию отключить IDS-систему. Этим пользуются злоумышленники – если они будут вызывать большое количество сигналов, операторы IDS перестанут обращать на них внимание.

Кроме того, если IDS указывает брандмауэру блокировать весь трафик из «атакующих» сетей, хакеры могут легко воспользоваться этим, сымитировав атаки от деловых партнеров организации или известных сайтов (Yahoo, Amazon, Microsoft и т. д.), чтобы брандмауэр блокировал входящий трафик с этих сайтов.

График интеграций

Устанавливайте постепенно по одному датчику, чтобы у администраторов и аналитиков было время изучить работу и особенности IDS-системы. Стоит отметить, что эти особенности могут различаться в разных точках.

Датчик в демилитаризованной зоне (DMZ) и сенсор во внутренней сети определяют разные наборы действий. Чрезвычайно важно, чтобы персонал был хорошо знаком с каждым устройством в конфигурации.

Подготовка системы с IDS

Решение о размещении системы обнаружения вторжений в сети имеет решающее значение. IDS должна подключаться к порту, который может видеть весь трафик между локальной сетью и Интернетом.

То есть IDS нужно подключать к зеркальному порту коммутатора, либо концентратору, расположенному между подключением к Интернету и локальной сетью. Если используется брандмауэр и только один датчик IDS, сенсор следует разместить между брандмауэром и локальной сетью.

Выбор типа используемой машины зависит от среды и требуемых данных. Установка IDS может включать одну или несколько независимых машин, которые отправляют отчёты центральному серверу управления. В крупных корпоративных сетях это может быть полезно для корреляции событий, а также для простого анализа информации из нескольких точек в сети.

Необходимые приложения

В качестве базы данных предупреждений можно использовать Microsoft SQL Server или Oracle. Также необходимо установить веб-интерфейс к базе данных, который предоставляет информацию сетевому администратору для выявления и предотвращения угроз.

Для устройства IDS-системы также нужны вспомогательные приложения - веб-сервер, компилятор и язык сценариев PHP для настройки среды.

Администрирование системы обнаружения вторжений

Данные об обнаружении можно проанализировать с помощью специализированных инструментов для сбора и представления данных.

Стоит помнить, что большинство сгенерированных предупреждений являются ложными срабатываниями, поскольку они были связаны с обычным трафиком, который мог иметь ненормальные, но совершенно безвредные характеристики.

IDS-датчик всегда должен располагаться между брандмауэром и локальной сетью. Брандмауэр можно настроить так, чтобы он запрещал весь трафик с определённого не доверенного адреса. После настройки брандмауэра не должно регистрироваться никаких новых предупреждений, что эффективно устраняет угрозу.

Дальнейшее обслуживание

Создание функционального IDS-датчика — это только первый шаг. После установки IDS администратор должен потратить значительное количество времени на изучение предупреждений и возможностей системы. По мере появления угроз в систему необходимо добавлять правила, соответствующие сигнатурам этих угроз.

Кроме того, подписи могут создаваться вручную или к ним могут быть добавлены параметры прохождения трафика. Необходимо определить – являются ли оповещения обычным сетевым трафиком или реальной угрозой, поскольку было бы глупо отключать сигнатуру только потому, что она генерирует много оповещений.

Заключение

Несмотря на то, что IDS-система не способна устранить все угрозы, она является неотъемлемой частью хорошей архитектуры сетевой безопасности. IDS-решения имеют свои сильные и слабые стороны, которые необходимо измерить и оценить, прежде чем вы решите развернуть их в своей сети. Если IDS рассматривать как часть резервного механизма сетевой безопасности, то это обычно стоит вложений.