PEAP против EAP: какому протоколу доверить защиту своей беспроводной сети

Рассмотрим принцип работы и преимущества решения, к которому склоняются всё больше специалистов.

Что такое PEAP?

Защищённый расширяемый протокол аутентификации (Protected Extensible Authentication Protocol, PEAP) — это протокол безопасности, обычно используемый для защиты беспроводных сетей.

PEAP является неким продолжением существующего расширяемого протокола аутентификации EAP (Extensible Authentication Protocol), инкапсулируя привычное соединение EAP в TLS-туннель (Transport Layer Security).

Изначально EAP — это протокол аутентификации, разработанный для проводных сетей, поддерживающих соединения «точка-точка», где обычно предполагается физическая безопасность.

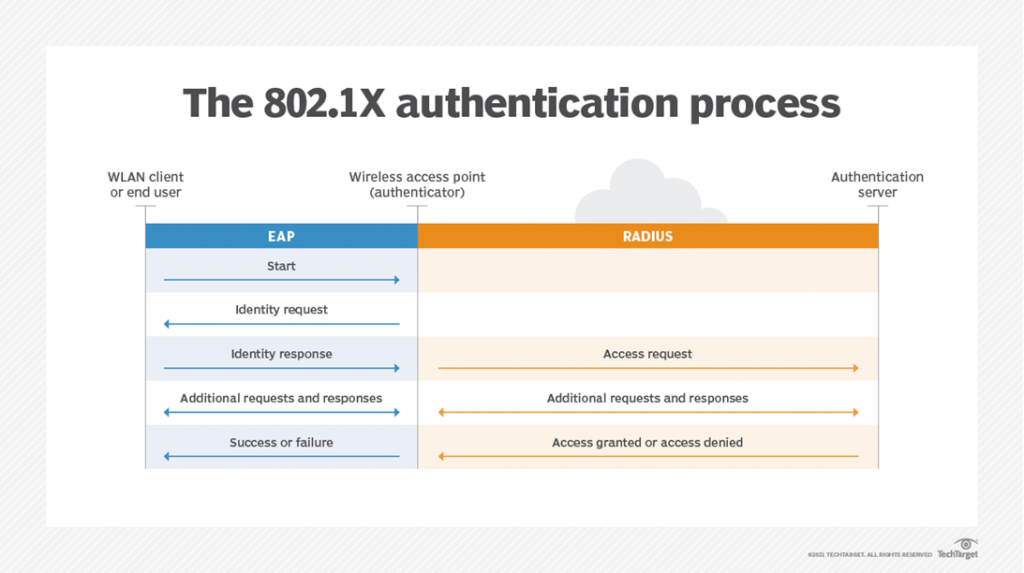

Позже EAP был принят для аутентификации на основе порта IEEE 802.1X, но вскоре стало очевидно, что с этим протоколом связан целый ряд проблем безопасности. Например, он не включал в себя защиту целостности каждого пакета или стандартизированный механизм обмена ключами, а также не обеспечивал поддержку быстрых повторных подключений, фрагментации и повторной сборки или подтверждений успеха и неудачи.

PEAP был целенаправленно разработан для обеспечения защищённой аутентификации в беспроводных локальных сетях (WLAN) 802.11. Протокол должен был обеспечить большую безопасности, чем было бы возможно реализовать с помощью EAP.

Преимущества PEAP

PEAP устраняет недостатки EAP путём переноса сеанса EAP в канал TLS. Согласно первоначальному проекту PEAP, инкапсуляция позволяет защитить следующие функции:

- Идентификация и согласование пользователя;

- Заголовки, методы и последовательность методов EAP;

- Уведомления, подтверждения и обмен результатами;

- Обмен параметрами между клиентом и сервером.

PEAP также обеспечивает аутентификацию сервера — стандартизированный механизм получения, обмена и управления ключами. Кроме того, PEAP поддерживает возобновление сеанса, фрагментацию и повторную сборку, а также быструю повторную аутентификацию при роуминге между точками беспроводного доступа.

PEAP защищает учётные данные клиента путём шифрования обмена идентификационными данными в сеансе TLS. Инкапсуляция обмена таким способом помогает противостоять атакам по словарю, защищая метод EAP, используемый для процесса аутентификации.

Эта защита также распространяется на прерывание сеанса связи EAP, что может помочь снизить риск атак типа DoS или «отказ в обслуживании». Кроме того, PEAP использует метод получения ключа TLS, который предоставляет ключевой материал, необходимый для методов EAP, работающих в туннеле TLS. Такой подход устраняет необходимость в самостоятельной разработке иерархии безопасных ключей, требуемой для EAP.

PEAP устраняет недостатки аутентификации EAP, заключая сеанс EAP в канал TLS

Как работает PEAP?

Когда начинается обмен данными по протоколу PEAP, сервер и клиент EAP инициируют связь и соглашаются использовать PEAP для выполнения своего диалога. В этот момент сервер EAP берёт на себя роль сервера PEAP, а клиент EAP берет на себя роль узла PEAP. Затем сервер и одноранговый узел начинают диалог, который состоит из двух этапов:

Этап 1. На этом этапе сервер PEAP аутентифицируется, и между сервером и одноранговым узлом PEAP устанавливается сеанс TLS. Диалог обычно начинается с обмена идентификаторами, при котором аутентификатор отправляет пакет запроса/идентификации клиенту, а клиент отвечает пакетом ответа/идентификации. Сервер и одноранговый узел обмениваются сообщениями TLS, помещая записи TLS в полезную нагрузку сообщений.

Этап 2. Этот этап работает в рамках сеанса TLS, где выполняется полный диалог EAP. Обмен данными может произойти только в том случае, если сеанс TLS был успешно установлен на первом этапе.

Сервер PEAP аутентифицирует одноранговый узел PEAP в сеансе TLS, что обеспечивает безопасность, необходимую для защиты данных аутентификации. В рамках этого процесса сервер и клиент договариваются о том, какой внутренний метод EAP использовать для процесса аутентификации. Когда аутентификация завершена, вторая фаза заканчивается, завершая диалог PEAP.

На втором этапе сервер PEAP инициирует согласованный внутренний метод EAP. Внутренний метод выполняет фактический процесс аутентификации в сеансе TLS. PEAP поддерживает несколько внутренних методов, но наиболее часто используемым является протокол проверки подлинности EAP Microsoft Challenge Handshake версии 2 (EAP-MSCHAPv2).

EAP-MSCHAPv2 — это метод EAP, определённый Microsoft, который инкапсулирует MSCHAPv2, протокол, который использует имена пользователей и пароли для аутентификации учётных записей доступа.

Операционные системы Windows обеспечивают интегрированную поддержку EAP-MSCHAPv2, а также других методов EAP. Когда MSCHAPv2 используется в качестве внутреннего метода связи PEAP, его иногда называют PEAP-MSCHAPv2.

PEAP vs EAP-TLS

Протокол PEAP часто сравнивают с EAP-TLS, вариантом EAP, который основан на аутентификации на основе сертификатов, а не на аутентификации на основе пароля, как PEAP.

Авторизация на основе сертификата обычно считается более безопасной, так как пароли могут быть потеряны, украдены, переданы или перехвачены, что подвергает риску корпоративные сети.

Тем не менее, безопасность на основе сертификатов также имеет свои проблемы. EAP-TLS может быть сложно и дорого внедрить, особенно при поддержке большого количества клиентов. Развёртывание такой инфраструктуры может быть затруднительно для многих компаний, поэтому большинство из них и придерживается PEAP.

Заключение

Разработка протоколов вроде PEAP, устраняющих уязвимости предыдущих решений, позволяет поддерживать надёжную защиту данных в динамично меняющемся цифровом мире.

Хотя абсолютная безопасность недостижима, тщательно продуманные и гибкие подходы к кибербезопасности, такие как PEAP, дают возможность минимизировать риски и обеспечить должный уровень защиты пользователей и организаций.