Что такое NTA? Почему IDS + DPI + запись трафика ≠ NTA

Статья описывает эволюцию систем обнаружения и предотвращения вторжений (IPS/IDS) и их недостатки, которые привели к развитию новых решений, таких как Network Traffic Analysis (NTA). Технологии NTA устраняют проблемы классических IPS, используя поведенческий анализ для детектирования современных угроз, включая zero-day атаки.

Недостатки IPS/IDS

Ранее IPS/IDS представляли собой отдельный класс систем, в составе которых есть несколько сенсоров, расположенных в различных сетевых сегментах. Однако уже много лет этот подход практически изжил себя.

На текущий момент функциональность обнаружения и предотвращения сетевых вторжений является неотъемлемым базовым компонентом любого NGFW. Как правило, отличие заключается только в выборе типа работы: “prevent” или “detect”.

Так в чем же заключаются основные недостатки IPS, которые привели к вырождению этих решений как отдельного класса:

- большое количество ложных срабатываний и неспособность противостоять zero-day угрозам;

- высокая стоимость из-за необходимости размещения большого количества сенсоров;

- дополнительные затраты на сопровождение всей инфраструктуры IPS;

- значительные вложения в настройку, связанные со спецификой сигнатур и эвристики.

Стоит отдельно остановиться на негативных особенностях сигнатур, которые, в конечном итоге, привели к прекращению развития IPS/IDS, как отдельного класса решений:

- неэффективность против zero-day атак и APT из-за использования payload (content в терминологии Suricata) для уже известных угроз;

- при обработке всего сетевого трафика неизбежны ложные срабатывания, так как одна и та же известная уязвимость или атака для конкретной инфраструктуры, не является таковой для другого типа инфраструктуры;

- для разработки сигнатуры детектирования к новой атаке требуется определенное время, чтобы эмулировать ее в лаборатории и написать сигнатуры, а также впоследствии оперативно обновлять их у заказчика;

- отсутствие технологии DPI снижает глубину разбора сетевого трафика и точность детекта.

NGIPS/IDS — неудачная попытка решения проблем IPS/IDS

В качестве попытки решения проблем классических IPS/IDS-систем, их функциональность была улучшена в новом классе — Next Generation IPS/IDS.

Next Generation IPS/IDS, в зависимости от вендора, мог иметь следующую набор возможностей:

- DPI — глубокий разбор пакетов, детектирование протоколов различных приложений;

- SSL Decryption — проверка сигнатурами зашифрованного трафика;

- TI feeds — потоки данных с индикаторами компрометации(IP адреса, имена хостов, URL и хэш-суммы вредоносных файлов);

- перехват файлов и передача их на анализ в песочницу;

- интеграция с агентами Endpoint Protection;

- статистические модели с поддержкой машинного обучения.

Next Generation IPS/IDS представляли такие вендоры, как Сisco (SourceFire), McAfee, Tipping Point, Fire Eye.

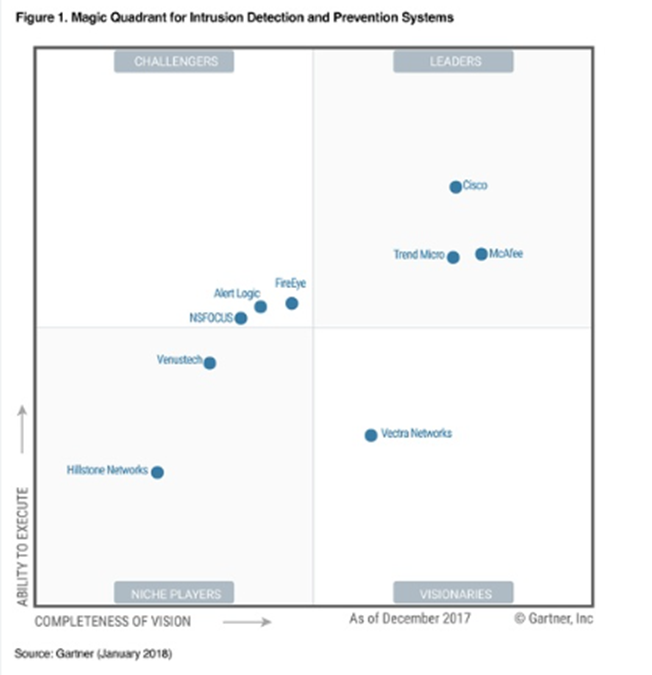

Например, вендор Tipping Point, впоследствии поглощенный TrendMicro, был одним из лидеров квадранта Gartner Intrusion detection and prevention systems в 2018 году. Для своего продукта TippingPoint Threat Protection System он заявляет следующую функциональность: “TPS применяет статистические модели, разработанные с использованием методов машинного обучения (“TPS uses statistical models developed with machine learning techniques”).

Описание показывает, что машинное обучение в данном контексте использовано больше в качестве технического маркетинга, а детектирование происходит через статические модели.

Важно отметить, что в квадрате Gartner Intrusion detection and prevention systems 2018, в качестве визионера присутствовал вендор Vectra AI (ранее Vectra Networks) с продуктом Cognito, который далее станет активным представителем класса продуктов NTA и NDR.

Комметруя выход отчета GARTNER, Vectra AI заявили следующее:

Cognito использует искусственный интеллект (ИИ) для непрерывного автоматизированного поиска угроз с помощью постоянно обучающихся поведенческих моделей, чтобы быстро и эффективно находить скрытых и неизвестных злоумышленников, прежде чем они нанесут ущерб.

То есть уже в 2018 году определенные продукты предлагали подход, основанный на использовании машинного обучения и детектирования аномалий поведения, но на тот момент не существовало общепринятой классификации такого подхода.

Резюмируя, можно сказать, что NGIPS поддерживал различные дополнительные технологии безопасности, но основополагающими все равно оставались сигнатуры, базирующиеся на известных угрозах и использовании большого количества сенсоров в разных сегментах сети.

Такой подход не решал главную проблему – детектирование неизвестных атак и уязвимостей.

NTA – новая ступень технологий анализа трафика

Недостатки NGIPS/IDS и изменившийся ландшафт угроз привели к тому, что вендоры, занимавшиеся сетевой безопасностью и мониторингом сетевой производительности (NPMD — network performance monitoring and diagnostics), стали дорабатывать свои продукты, предлагая новый подход, не основанный на сигнатурах известных атак и уязвимостей.

В 2017 году международное аналитическое агентство Gartner выпустило отчет: ”Gartner Top Technologies for Security in 2017”, в котором фигурировал новый класс продуктов Network Traffic Analysis (NTA).

Gartner предоставлял следующее определение:

NTA — это подход, основанный на мониторинге сетевого трафика, потоков, соединений и объектов в поисках вредоносных (malicious) намерений.

NTA будет выявлять, отслеживать и сортировать соответствующие события.

В качестве обоснования появления NTA, Deception и других классов продуктов указывалось:

Руководители служб безопасности и управления рисками должны оценивать и использовать новейшие технологии для защиты от продвинутых атак, более эффективного осуществления цифровой трансформации бизнеса и внедрения новых стилей вычислений, таких как облака, мобильность и DevOps.

В 2019 Gartner опубликовал “Market Guide for Network Traffic Analysis”, в котором более точно дал определение этому классу продуктов и указал требования для соответствия ему.

Требования и основные заблуждения об NTA

C точки зрения Gartner, NTA имеет следующее определение:

NTA использует комбинацию машинного обучения, расширенной аналитики и обнаружения на основе правил для детектирования подозрительной активности в корпоративных сетях. NTA непрерывно анализируют сырой трафик и/или данные сетевой телеметрии (например, NetFlow) для построения моделей, отражающих нормальное поведение сети (baseline). Когда NTA детектируют аномальный трафик, они направляют оповещения. Также требуется определять направление сетевого трафика или сетевой телеметрии из интернета в сеть организации (north/south) и сетевое взаимодействие через нескольких внутренних подсетей (east/west).

Критерии Gartner для включения в класс NTA согласно “Market Guide for Network Traffic Analysis 2019”:

- Анализ сетевого трафика или телеметрии в реальном или близком к реальному времени;

- Определение направления трафика — north/south traffic (из интернета в сеть организации) и east/west traffic (внутри подсетей организации);

- Акцент на фазе обнаружения угроз больше, чем на данных сетевого трафика для расследования;

- Построение профилей нормального трафика и детектирование аномалий;

- Использование технологий поведенческого анализа (несигнатурных технологий, не использующих для детекта базу известных атак), таких как машинное обучение или продвинутая аналитика для детектирования аномалий.

Какие системы не могут считаться NTA согласно “Market Guide for Network Traffic Analysis 2019” Gartner:

- Системы, которые требует обязательного использования дополнительных СЗИ — например, для детектирования аномалий дополнительно требуются SIEM, NGFW, Web proxy, агенты на конечных хостах и др;

- Системы, которые работают на основе анализа логов;

- Системы, которые в первую очередь используют правила, сигнатуры или репутационные списки для обнаружения аномалий;

- Системы, которые основаны на аналитике активности сеансов пользователя — например, технологии UEBA;

- Системы, которые сосредоточены на анализе трафика в среде Интернета вещей (IoT) или промышленных технологий (OT).

Описанные требования позволяют сделать вывод, что системы класса NTA, благодаря поддержке технологий детектирования сетевых отклонений от нормального поведения, позволяют закрыть уязвимые места NGIPS. Здесь также можно увидеть аналогичный тренд с точки зрения защиты хостов. Возможностей Endpoint Protection не хватало для защиты от zero-day атак, поэтому появились как решения класса EDR (Endpoint Detection and Response), опирающиеся на несигнатурные методы выявления атак, так и песочницы (Sandbox) для безопасной проверки сценариев поведения подозрительных файлов. Именно детектирование аномалий на базе сетевого трафика позволяет NTA выявлять zero-day угрозы без использования известного payload.

Несколько примеров детектирования аномалий в системах класса NTA:

- туннели DNS, ICMP и другие;

- связь с командными центрами ботнетов (C&C);

- передача учетных данных в открытом виде или их кража; эксфильтрация чувствительных данных;

- взлом учетных данных управляющих протоколов;

- передача чувствительных данных небольшого объема по расписанию;

- признаки горизонтального перемещения вредоносного ПО (malware) в сети.

За NTA ошибочно принимается использование ограниченного функционала NGFW на основе модулей IDS и DPI совместно с системой записи трафика, но такая схема не решает главную задачу – детектирование zero-day и тех угроз, которых нет в базе сетевых атак или в репутационных списках.

Таким образом, именно технологии создания профилей (baseline — нормального поведения и детектирование отклонений от них) в отличии от детектирования по базе известных сетевых атак IDS и репутации IP/хостов на основе сетевого трафика, обуславливают более высокую стоимость лицензии за 1Гбит/c для NTA.

Авторы публикации:

Станислав Грибанов — эксперт по продуктам сетевой безопасности и conversational AI, автор блога «Кибербезопасность и продуктовая экспертиза для бизнеса»,

Ксения Крупкина — эксперт по продуктовому маркетингу в направлении сетевой безопасности.