Сторожевая башня безопасности. Строим эффективную кибербезопасность при помощи Wazuh

Инструменты мониторинга и защиты инфраструктуры для борьбы с современными киберугрозами.

Привет, коллега! Уверен, ты прекрасно осознаешь все серьезность и изощренность современных кибератак. Кажется, ты предпринял все возможные меры защиты: приобрёл необходимые и порой дорогостоящие продукты, внедрил и настроил их, но неуверенность и ощущение незавершённости всё ещё остаются. Хорошо, если завтра ты не получишь алерт или жалобу от начальства, что кто-то «успешно» открыл флешку и запустил неконтролируемое распространение вируса в защищенном сегменте.

Во многих компаниях, когда информационная безопасность только становится на рельсы, часто можно наблюдать такую картину: большая часть процессов еще не определена или даже не работает, решения для защиты настроены не полностью или не внедрены, и так далее. Нет полной инвентаризации ИТ-активов, непонятны сегменты сети, их защищенность и маршрутизация в них.

Так как у меня уже был опыт работы с Wazuh и я знал его потенциал, было принято решение о внедрении.

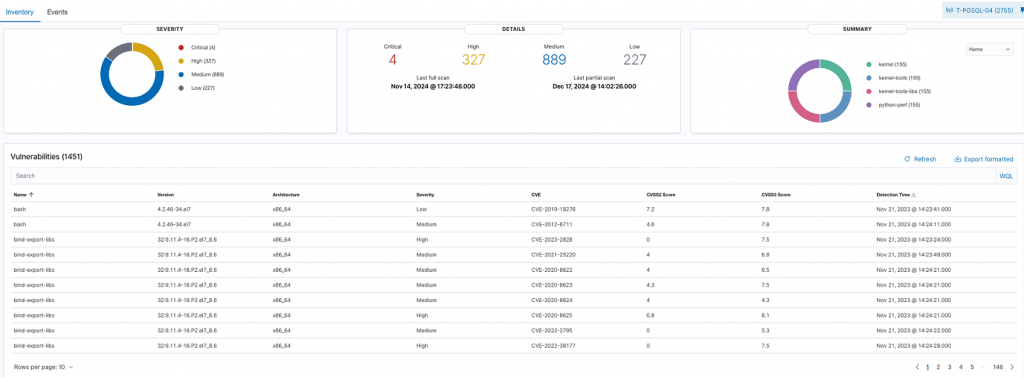

Первым делом с помощью Wazuh мы провели инвентаризацию, чтобы понять ландшафт: из чего состоит наша инфраструктура, где уже есть или могут быть слабые места. Далее настроили сбор событий безопасности и запустили систему управления уязвимостями (Vulnerability Management). Это позволило нам получить чёткое представление о текущем состоянии инфраструктуры и создать основу для дальнейшего укрепления безопасности.

В статье я разберу основные моменты: как работает Wazuh, какие преимущества даёт и как может стать основой для устойчивой безопасности любой компании. Также приведу несколько примеров работы с системой.

Что такое Wazuh?

Wazuh - это современная многофункциональная платформа с открытым исходным кодом, объединяющая в единое решение функции обнаружения вторжений, защиту информационных систем от широкого спектра угроз и реагирования на инциденты. Wazuh отслеживает и коррелирует данные в системах, выявляя потенциальные угрозы и аномальные действия с помощью расширенного обнаружения на основе правил. Его архитектура включает в себя систему «агент-сервер».

Модульная структура в сочетании с открытым исходным кодом платформы обеспечиват масштабируемость и гибкость, что позволяет адаптировать её под потребности организаций разного масштаба. Wazuh собирает, нормализует и коррелирует данные из разных источников – это могут быть его агенты, которые ставятся на операционную систему, или получение событий через syslog от различных источников. Также присутствует возможность интеграции с другими системами безопасностями и аналитическими платформами.

Основные данные, которыми оперирует Wazuh:

- Об ошибках приложений и систем.

- О некорректных конфигурациях.

- О попытках и/или успешных вредоносных действиях.

- О нарушении политик и других мер по обеспечению безопасности.

- Отслеживание файловой системы в реальном времени, выявление изменений атрибутов файлов, мониторинг целостности файлов.

- Сканирование ПО с отправкой результатов и выявление уязвимостей.

- Сведения об операционной системе, запущенных процессах, установленных приложениях, инвентаризационной информации (серийный номер, процессор, ram и т. п.) и сетевых интерфейсах.

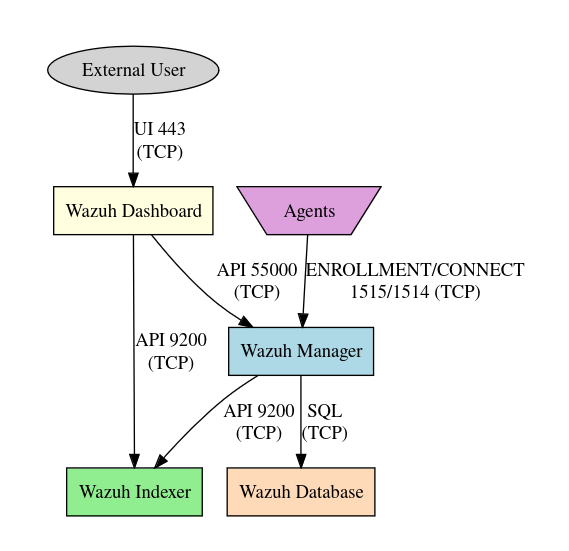

Верхнеуровневая архитектура Wazuh

Взаимодействие компонентов:

- Агенты и менеджер:

- Агенты устанавливаются на различные устройства и постоянно мониторят систему на предмет изменений, потенциальных угроз или аномалий.

- Собранные данные отправляются менеджеру.

- Менеджер и сервис индексации:

- Менеджер анализирует полученные от агентов данные и формирует оповещения при обнаружении угроз.

- Обработанные данные и оповещения отправляются в сервис индексации через API на порт 9200 (TCP) для хранения и дальнейшего анализа.

- Менеджер и база данных:

- Менеджер взаимодействует с базой данных для хранения конфигурационных данных, политик безопасности и другой необходимой информации.

- Панель управления и менеджер/сервис индексации:

- Панель управления обращается к менеджеру через API на порту 55000 (TCP) для получения информации.

- Пользователи и Панель управления:

- Пользователи получают доступ к системе через веб-интерфейс панели управления.

Сценарии использования

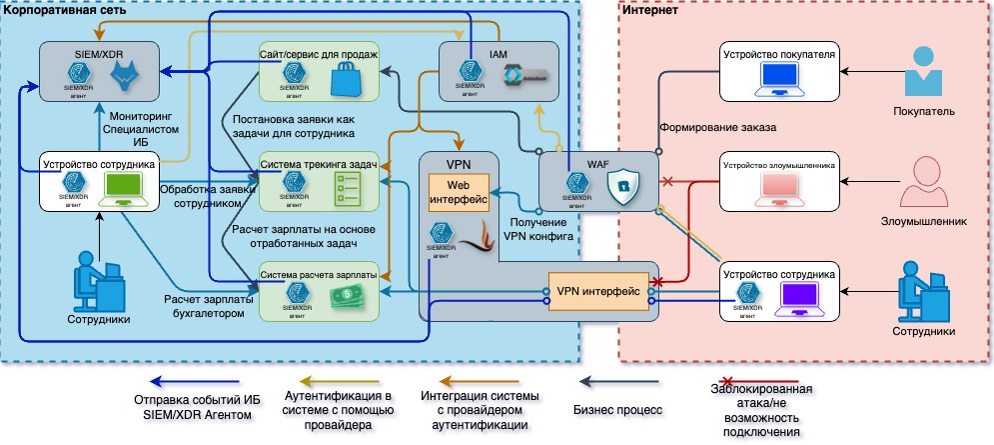

Рассмотрим, как Wazuh может быть интегрирован в ландшафт организации.

В представленной схеме продемонстрированы рабочие процессы организации. Устройства сотрудников и виртуальные машины сервисов оборудованы агентами Wazuh, которые позволяют отслеживать события, связанные с безопасностью, включая сбор логов и мониторинг активности. Эти данные централизованно отправляются в основную аналитическую систему Wazuh для детального анализа.

События, получаемые от межсетевого экрана для веб-приложений (Web Application Firewall, WAF), также направляются на сервер Wazuh. Данный процесс способствует обеспечению постоянного мониторинга атак на веб-приложения, что повышает уровень защиты от различных типов угроз.

Логи, поступающие из систем управления идентификацией и доступом (Identity and Access Management, IAM), также интегрированы с Wazuh. Их анализ позволяет системе выявлять нетипичные действия пользователей, а также фиксировать успешные и неудачные попытки авторизации. Это критически важно для своевременного обнаружения потенциальных случаев компрометации учетных данных.

Данные событий от VPN-соединений, передаваемые в Wazuh, включают информацию об успешных и неудачных попытках подключения через VPN, что дает возможность выявлять атаки типа подбора пароля и анализировать попытки входа с подозрительных географических местоположений.

Таким образом, интеграция событий от WAF, IAM и VPN в систему Wazuh формирует мощную централизованную платформу мониторинга, способную существенно повысить уровень кибербезопасности в организации.

Система Wazuh поддерживает возможность создания пользовательских декодеров и правил для детектирования специфичных событий безопасности. Декодеры выполняют нормализацию событий, упрощая их анализ, тогда как правила позволяют оперативно оповещать о критических инцидентах. В следующем разделе приведены основные примеры практического применения этих возможностей.

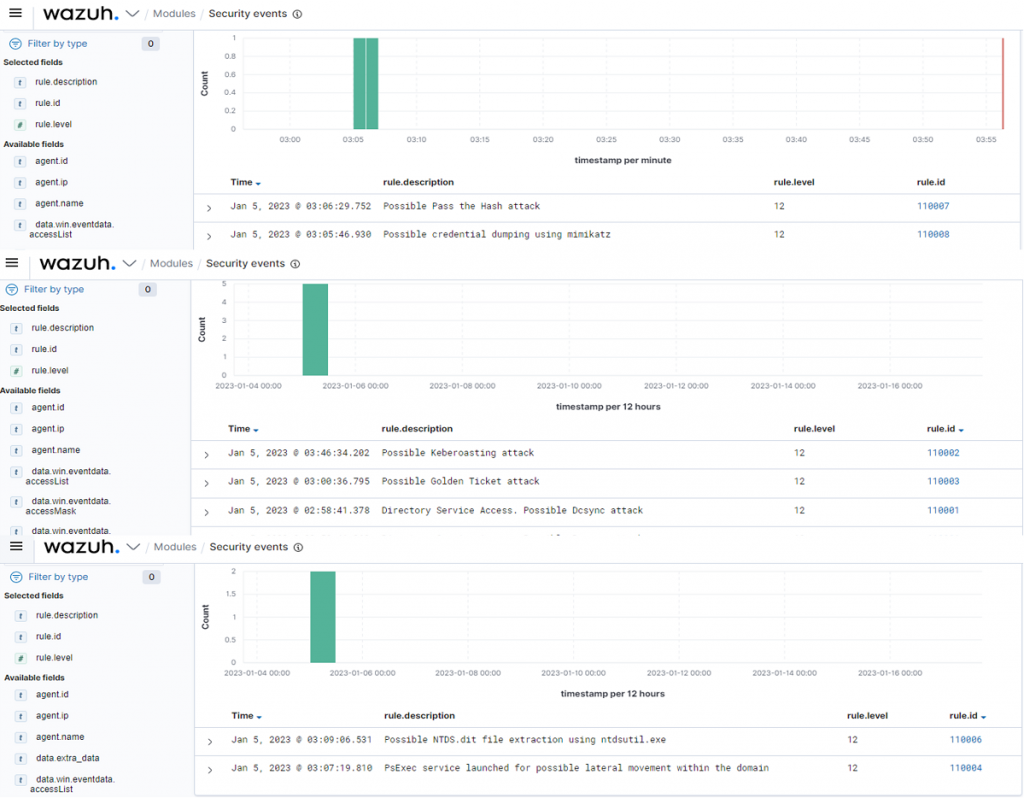

Защита Active Directory

С помощью настроенных правил пользователи Wazuh могут анализировать события Directory Replication Service (DRS) из журналов событий Windows, что позволяет фиксировать аномалии в запросах репликации, характерные для атак DCSync. Определив подходящие правила для определённых EventID и их свойств, система обеспечит своевременное оповещение о подозрительных действиях.

Правила могут извлекать и анализировать запросы к службе Kerberos Ticket-Granting Service (TGS) из журналов событий. Правило, отслеживающее частые запросы TGS, особенно если они связаны с учётными записями служб, помогает обнаружить попытки атак типа Kerberoasting.

Кроме того, собирая события аутентификации NTLM, Wazuh может способствовать обнаружению атак Pass-the-Hash (PtH). Правила, настроенные для поиска характерных шаблонов действий, генерируют предупреждения при выявлении подозрительного использования учётных данных.

Создание декодеров и правил, адаптированных к указанным векторам атак, позволяет Wazuh генерировать детализированные оповещения, содержащие информацию о событии, включая источник, временную метку и характер каждого инцидента.

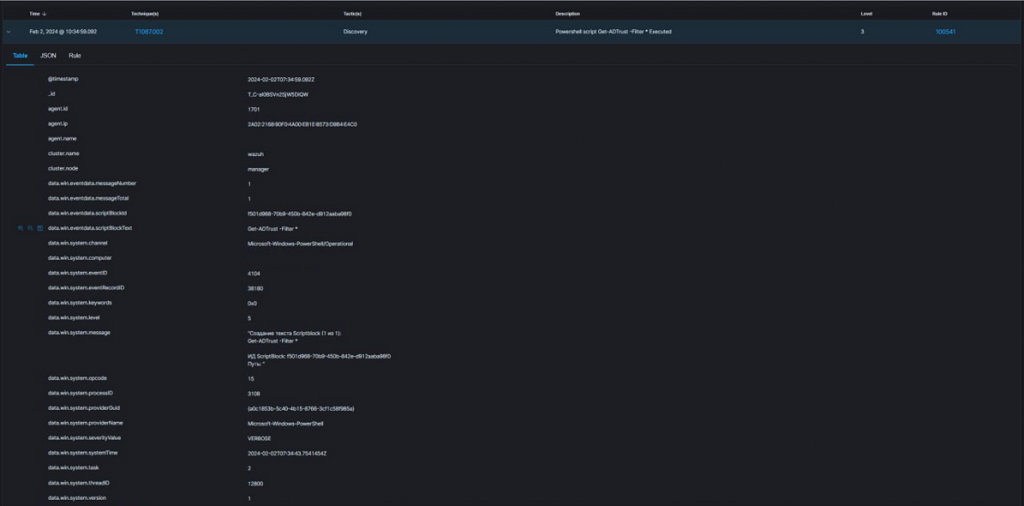

Wazuh и Powershell

В системе Wazuh предусмотрена возможность интеграции различных журналов и файлов с логами, что позволяет, например, подключать события из журнала Windows PowerShell.

После подключения нужного журнала можно создать соответствующие декодеры и правила, чтобы фиксировать ключевые события. Однако без фильтрации поступающих данных есть риск получить избыточное количество событий, включая нерелевантные, так как будут обрабатываться все записи журнала. Для решения этой проблемы на следующем этапе создаётся словарь команд, за которыми необходимо следить, и подключаются списки команд, представляющих потенциальный риск.

Фокусируясь на «опасных» командах, Wazuh позволяет снизить количество ложных срабатываний и значительно повысить релевантность генерируемых предупреждений, что упрощает мониторинг и повышает его эффективность.

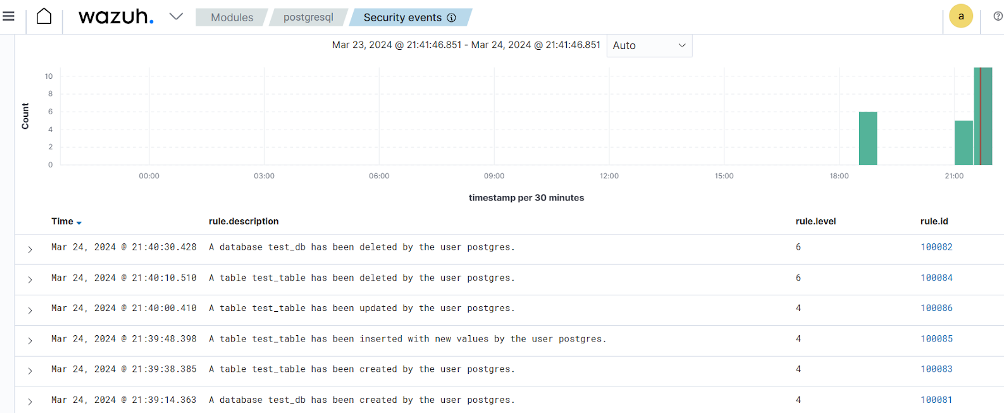

Wazuh и Базы данных

Расширяемая архитектура мониторинга журналов в Wazuh поддерживает удобную интеграцию с логами PostgreSQL (postgresql-*-main.log). Подключив журналы PostgreSQL, система получает возможность в режиме реального времени фиксировать критически важные события в базе данных, такие как создание и удаление баз данных, изменение структуры таблиц и манипуляции с данными.

С помощью комбинации пользовательских декодеров и правил, настроенных для мониторинга активности в логах PostgreSQL, Wazuh эффективно отслеживает и фиксирует подозрительные либо несанкционированные действия с базой данных. Эта конфигурация позволяет системе автоматически предупреждать и оперативно реагировать на инциденты безопасности, что существенно повышает защиту данных и контроль за безопасностью базы данных.

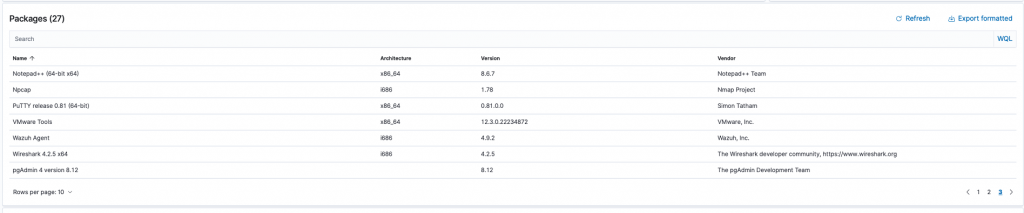

Быстрое обнаружение трендовых уязвимостей

Используя Wazuh API, можно оперативно извлекать данные о версиях пакетов и конфигурации с каждого подключенного агента.

Этот подход особенно полезен, когда уязвимость еще не исправлена вендором операционной системы. В таких случаях, пока патч недоступен, Wazuh позволяет заранее определить уязвимые хосты на основе версии пакета, содержащего известную уязвимость.

Open Source и отечественные ОС

Интеграция Wazuh с Red OS, Astra Linux и прочими показывает адаптивность Open Source. Можно просто пойти по быстрому пути и просто отредактировать /etc/os-release, чтобы все выглядело как в обычном дистрибутиве Linux, но данный подход генерирует большое количество ложных срабатываний из-за несостыковки пакетной базы дистрибутива с его наименованием, прописанным в /etc/os-release.

Вместо этого, благодаря открытому исходному коду Wazuh, необходимо пойти по правильному пути: пересобирать пакеты непосредственно из исходного кода и добавить Red OS/Astra Linux в качестве новых провайдеров в среду Wazuh. Это позволит Wazuh точно сканировать и анализировать отечественные дистрибутивы, обеспечивая корректную идентификацию пакетов, версий и потенциальных уязвимостей без ошибочного определения активов или запуска нерелевантных предупреждений.

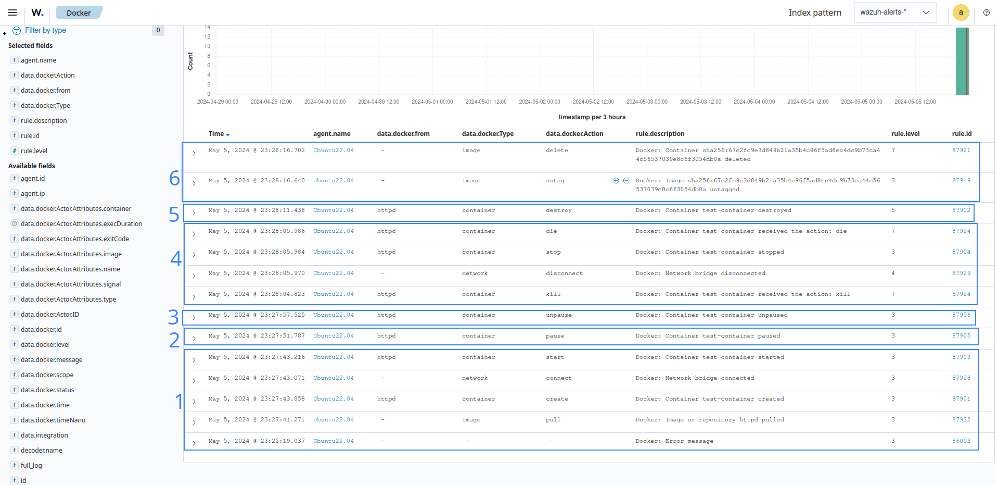

Wazuh и Docker

Модуль Wazuh для Docker (Docker-listener) позволяет отслеживать события, связанные с основными командами и действиями Docker, оказывающими непосредственное влияние на управление контейнерами. В частности, модуль фиксирует такие команды, как docker push, docker pull, docker kill, а также другие важные операции.

Этот подход к мониторингу позволяет в реальном времени контролировать ключевые действия, обеспечивая безопасность контейнеров и предотвращая несанкционированные изменения.

Интеграция с внешними API

Wazuh Integrator позволяет подключаться к внешним API и прочим инструментам. Одна из сильных сторон модуля Wazuh Integrator заключается в его возможностях настройки. Хотя он предлагает встроенные интеграции с несколькими известными платформами, он также обладает высокой адаптивностью, позволяя разрабатывать собственные сценарии и настраивать дополнительные интеграции. Например, интеграция с системой SOAR (Security Orchestration, Automation and Response) позволит объединить решения в единую систему, автоматизировать реагирование на инциденты или для анализа угроз использовать подключение к таким сервисам, как VirusTotal, что расширяет возможности Wazuh по обнаружению. Благодаря доступу к обширной базе данных сигнатур вредоносных программ и индикаторов компрометации (IoC), эти интеграции повышают способность Wazuh обнаруживать, классифицировать и оценивать угрозы с более высокой степенью точности. Это только малая часть возможностей использования данного модуля системы.

Wazuh и SCA Benchmark

Конфигурационная оценка безопасности (Security Configuration Assessment, SCA) представляет собой комплексный процесс аудита настроек безопасности всех систем организации на соответствие заданным правилам, которые регулируют конфигурацию и использование приложений. Одной из ключевых стратегий защиты конечных точек является минимизация их уязвимостей, широко известная как «укрепление» (hardening). Процесс SCA помогает не только выявить и оценить слабые места, но и предложить корректирующие меры для их устранения, тем самым существенно снижая площадь атаки и повышая общую устойчивость системы.

Модуль SCA в Wazuh выполняет регулярные сканирования для обнаружения конфигурационных уязвимостей и отклонений на контролируемых конечных точках. Основой его работы являются политики, включающие набор правил, проверяющих актуальные конфигурации систем. Эти файлы политики содержат заранее определенные условия, которые устанавливают, каким образом конфигурации должны соответствовать требованиям безопасности. Например, модули SCA могут проверять наличие файлов и каталогов, определенные ключи и значения реестра, выполнение нужных процессов, а также выполнять рекурсивные проверки содержимого каталогов для обнаружения потенциальных отклонений.

Wazuh интегрирует CIS Benchmarks для автоматизированной оценки конфигурации систем на предмет соответствия рекомендациям по безопасности, выполняя автоматическое сканирование обнаруживает отклонения от установленных стандартов CIS.

CIS Benchmarks представляют собой подробные инструкции по безопасной конфигурации различных операционных систем, серверных приложений, облачных сервисов и программного обеспечения. Они разработаны совместно с экспертами по безопасности и регулярно обновляются, чтобы соответствовать современным угрозам и технологиям.

CIS Controls — это приоритетный набор практических мер, направленных на предотвращение наиболее распространенных и опасных кибератак. Эти контроли помогают организациям сосредоточить ресурсы на наиболее критичных аспектах безопасности.

Полный потенциал Wazuh

Эта статья призвана показать, что Wazuh — это не просто ещё один инструмент защиты, а действительно мощная и гибкая платформа, которая легко адаптируется под разные задачи. Это универсальный инструмент в арсенале безопасности: от защиты Active Directory и работы с PowerShell до защиты баз данных и быстрого поиска уязвимостей. Wazuh поддерживает любые ОС, интегрируется с Docker и внешними API.

Эти примеры показывают, как Wazuh можно «подогнать» под конкретные задачи безопасности. Но это только часть возможностей.

Освоение Wazuh позволяет расширить знания и навыки в области информационной безопасности. Внедрение Wazuh и наличие специалистов, умеющих с ним работать, помогает оптимизировать затраты на создание и поддержку информационной безопасности, особенно на этапе её формирования.

Автор - Алексей Архипов, cтарший специалист по кибербезопасности YADRO.