Осиное гнездо безопасности: методические материалы

В современном цифровом мире, где веб-приложения стали неотъемлемой частью бизнес-процессов и повседневной жизни, обеспечение их безопасности вышло на первый план. Именно поэтому вклад авторитетных организаций, таких как Open Web Application Security Project (OWASP), становится особенно ценным. OWASP предоставляет необходимые ресурсы и стандарты, помогая решать критически важные задачи по защите онлайн-сервисов. В данной статье мы подробно рассмотрим значимые проекты и инициативы OWASP, которые помогают разработчикам и специалистам по безопасности создавать более защищенные веб-приложения.

ASVS: Основа для безопасной разработки приложений

Безопасность веб-приложений имеет первостепенное значение в условиях растущих угроз кибератак и всё более строгих требованиях законодательства заставляют. С каждыйм годом организации уделяют все больше внимания защите конфиденциальных данных и обеспечению бесперебойной работы своих онлайн-сервисов. В этой области одним из наиболее уважаемых и широко используемых ресурсов является OWASP Application Security Verification Standard (ASVS).

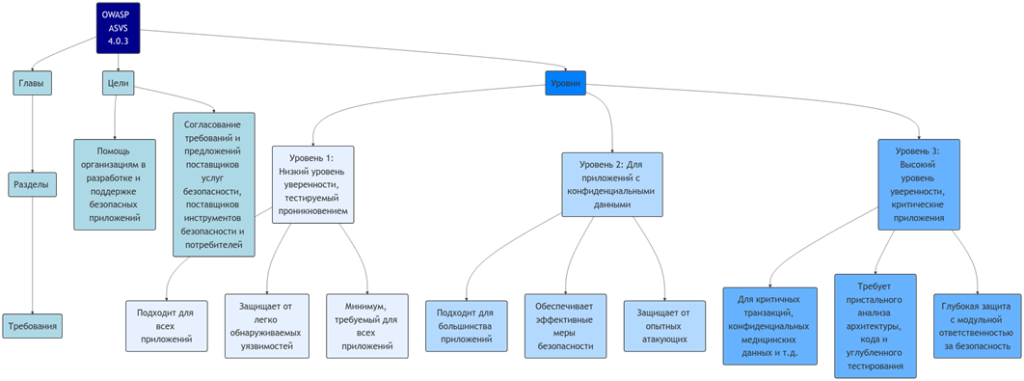

Основная цель OWASP ASVS состоит в том, чтобы предоставить четкую структуру для установления требований безопасности для приложений на разных уровнях риска и конфиденциальности. Он выходит за рамки универсального подхода, признавая, что не все приложения требуют одинаковой степени строгости безопасности. В настоящее время последней стабильной версией является 4.0.3.

Присутсвует перевод на русский язык. Версия 5.0 находится в активной разработке.

ASVS определяет три различных уровня верификации, каждый из которых адаптирован к конкретным случаям использования и потребностям безопасности:

- Уровень 1: Low Assurance (Низкий уровень гарантий). Этот уровень предназначен для приложений, где безопасность является проблемой, но риск значительного ущерба от взлома относительно низок. Он фокусируется на основных, фундаментальных методах обеспечения безопасности и разработан таким образом, чтобы его можно было легко протестировать. Представьте себе общедоступные информационные веб-сайты или простые приложения без доступа к конфиденциальным данным.

- Уровень 2: Standard Assurance (Стандартный уровень гарантий). Этот уровень применим к большинству приложений, обрабатывающих конфиденциальные данные. Он требует внедрения эффективных мер безопасности для защиты от распространенных векторов атак и предполагает более тщательный подход к обеспечению безопасности. Это могут быть многие бизнес-приложения, платформы электронной коммерции и системы, обрабатывающие персональную информацию.

- Уровень 3: Advanced Assurance (Продвинутый уровень гарантий). Этот самый высокий уровень верификации зарезервирован для критически важных приложений, требующих максимальной безопасности. Это системы, где нарушение безопасности может иметь серьезные последствия, такие как финансовые потери, репутационный ущерб или юридические последствия. Примеры включают приложения, обрабатывающие конфиденциальные финансовые транзакции, конфиденциальные медицинские записи или элементы управления критической инфраструктуры. Достижение этого уровня обычно включает в себя тщательный архитектурный анализ, всесторонние проверки кода и тщательное тестирование на проникновение.

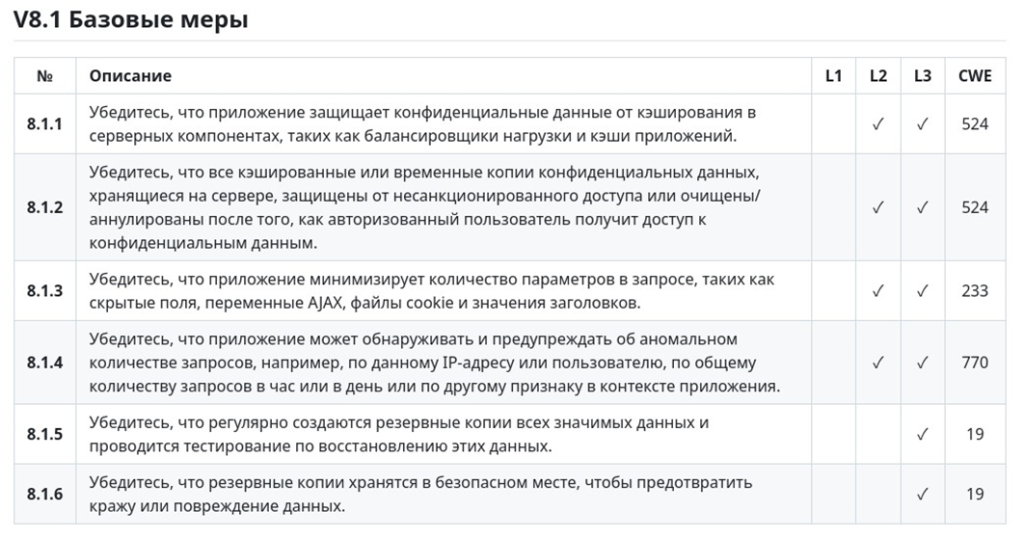

ASVS структурирован на различные разделы, каждый из которых посвящен определенной области безопасности приложений. Внутри каждого раздела для каждого уровня верификации определен набор требований. Например, в разделе 8.1, "Basic Measures" (Основные меры), который является частью Уровня 1, можно увидеть конкретные рекомендации, такие как обеспечение защиты конфиденциальных данных шифрованием в серверных компонентах и кэшах. Другое требование в этом разделе предписывает минимизацию количества параметров в запросах, включая параметры в URL-адресах, AJAX-вызовах и файлах cookie, чтобы уменьшить потенциальные поверхности атак.

Интересно, что для этих требований выделены соответствующие записи Common Weakness Enumeration (CWE), такие как CWE-524 для неправильной обработки временных файлов и CWE-233 для утечки информации через HTTP-заголовки. Это прямое сопоставление с CWE обеспечивает ценный контекст и позволяет разработчикам и аналитикам безопасности понять основные уязвимости, которые устраняются соблюдением требований.

Принимая и внедряя OWASP ASVS, организации могут создать надежную основу для построения и поддержания безопасных приложений, адаптированных к их конкретным потребностям и профилям риска. Этот структурированный подход способствует последовательности в методах обеспечения безопасности и помогает снизить потенциальные уязвимости на протяжении всего жизненного цикла разработки приложений.

WSTG в действии: пошаговые инструкции и инструменты для эффективного тестирования web приложений

Основываясь на фундаменте установления требований безопасности с помощью ASVS, следующим логическим шагом является практическое выполнение тестирования безопасности. Здесь OWASP Web Security Testing Guide (WSTG) становится бесценным ресурсом. WSTG, в настоящее время версии 4.2, служит руководством по проведению тщательных оценок безопасности веб-приложений.

Версия 5.0 находится в активной фазе разработки.

В то время как ASVS определяет, какие меры безопасности необходимы на разных уровнях гарантии, WSTG предоставляет подробное руководство о том, как убедиться, что эти меры эффективно реализованы. Он углубляется в широкий спектр методик, техник и инструментов тестирования, специально разработанных для выявления уязвимостей в веб-приложениях.

Широта охвата WSTG очевидна в его структурированном подходе к различным категориям тестирования. Руководство систематически рассматривает ключевые области, имеющие решающее значение для безопасности веб-приложений. К ним относятся:

- Information Gathering (Сбор информации): Этот начальный этап фокусируется на сборе информации о целевом приложении, его инфраструктуре и потенциальных поверхностях атак.

- Configuration and Deployment Management Testing (Тестирование управления конфигурацией и развертыванием): Обеспечение безопасной настройки приложения и его среды, избегая распространенных ошибок конфигурации, которые могут привести к эксплуатации.

- Identity Management Testing (Тестирование управления идентификацией): Изучение процессов создания, управления и идентификации пользователей.

- Authentication Testing (Тестирование аутентификации): Проверка механизмов, используемых для подтверждения личности пользователей, защита от несанкционированного доступа.

- Authorization Testing (Тестирование авторизации): Оценка того, как приложение применяет разрешения пользователей и контролирует доступ к ресурсам и функциональным возможностям.

- Session Management Testing (Тестирование управления сессиями): Анализ того, как обрабатываются пользовательские сессии для предотвращения перехвата и поддержания безопасного состояния.

- Input Validation Testing (Тестирование проверки входных данных): Чрезвычайно важный раздел для предотвращения инъекционных атак, он фокусируется на том, как приложение обрабатывает данные, предоставленные пользователем.

- Error Handling (Обработка ошибок): Тестирование того, как приложение реагирует на ошибки и исключения, гарантируя, что конфиденциальная информация не просачивается.

- Cryptography Testing (Тестирование криптографии): Оценка реализации и надежности криптографических алгоритмов, используемых для защиты конфиденциальных данных.

- Business Logic Testing (Тестирование бизнес-логики): Сосредоточение внимания на уязвимостях, возникающих изза недостатков в основной функциональности и рабочих процессах приложения.

- Client-Side Testing (Тестирование на стороне клиента): Рассмотрение проблем безопасности в браузере пользователя, таких как уязвимости JavaScript и атаки на основе DOM.

- API Testing (Тестирование API): Специально нацелено на безопасность интерфейсов прикладного программирования, которые становятся все более распространенными в современных веб-приложениях.

Для каждой из этих категорий тестирования WSTG предлагает последовательную и практичную структуру. Каждый тест в руководстве обычно включает:

- Краткое описание области тестирования.

- Четко определенные цели тестирования, описывающие, чего стремится достичь тестировщик.

- Пошаговые инструкции по выполнению теста, предоставляющие действенные рекомендации.

- Информацию о том, как устранить любые выявленные уязвимости.

- Список соответствующих инструментов, которые могут помочь в процессе тестирования.

- Рекомендации по передовой практике для обеспечения тщательного и эффективного тестирования.

По сути, OWASP WSTG действует как практическое дополнение к ASVS. В то время как ASVS определяет контрольные показатели безопасности, WSTG снабжает специалистов по безопасности и разработчиков методиками и техниками, необходимыми для проверки соответствия этим контрольным показателям в реальных приложениях. Используя оба ресурса, организации могут установить надежный и проверяемый подход к обеспечению безопасности своих веб-приложений на протяжении всего жизненного цикла разработки программного обеспечения.

MASVS & MASTG: Комплексный подход к безопасности мобильных приложений

Приверженность OWASP предоставлению исчерпывающих рекомендаций по безопасности выходит за рамки веб-приложений и охватывает все более важную область мобильных приложений. OWASP

Mobile Application Security Verification Standard (MASVS) и OWASP Mobile Application Security Testing Guide (MASTG) отражают структуру и намерения своих аналогов для веб-приложений.

MASVS служит окончательным стандартом безопасности для мобильных приложений. Он разработан для широкой аудитории, включая архитекторов и разработчиков мобильных приложений, стремящихся создавать безопасные приложения с нуля. Крайне важно, что он также предоставляет эталон для тестировщиков безопасности, чтобы обеспечить тщательность и последовательность их оценок мобильной безопасности.

Подобно ASVS, MASVS устанавливает многоуровневый подход к проверке безопасности. Однако вместо уровней MASVS определяет два основных стандарта проверки безопасности:

- MASVS-L1: Mobile App Standard Security (BASIC) (Стандартная безопасность мобильных приложений (БАЗОВЫЙ)): Этот уровень фокусируется на основных средствах контроля безопасности, которые должны быть реализованы во всех мобильных приложениях для снижения распространенных рисков.

- MASVS-L2: Mobile App Advanced Security (Продвинутая безопасность мобильных приложений): Этот более высокий уровень предназначен для приложений, обрабатывающих конфиденциальные данные или требующих надежных мер безопасности против сложных атак.

Помимо этих основных уровней проверки, MASVS также вводит понятие устойчивости к обратному инжинирингу и подделке (MASVS-R) и защиты от обхода аттестации мобильных приложений (MASVS-C). Они представляют собой дополнительные уровни безопасности для приложений, сталкивающихся с конкретными моделями угроз.

Дополнением к MASVS является Mobile Application Security Testing Guide (MASTG). Как следует из названия, MASTG предоставляет подробное и практическое руководство по тестированию безопасности мобильных приложений. Это исчерпывающий ресурс для специалистов по безопасности, занимающихся выявлением уязвимостей и обеспечением соответствия требованиям MASVS. Он метко описывается как «полное руководство по тестированию безопасности мобильных приложений и реверс-инжинирингу», подчеркивая его техническую глубину.

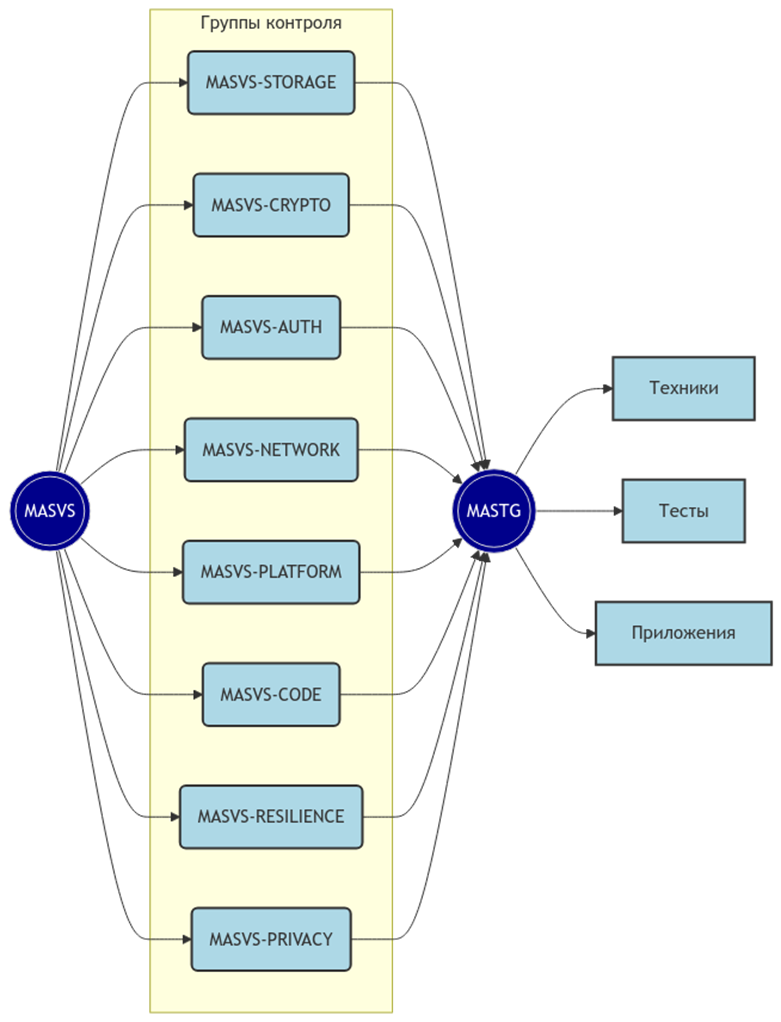

Взаимосвязь между MASVS и MASTG наглядна. MASVS определяет требования безопасности в различных группах контроля, включая:

- MASVS-STORAGE: Безопасное хранение данных на мобильном устройстве.

- MASVS-CRYPTO: Правильная реализация криптографии.

- MASVS-AUTH: Безопасные механизмы аутентификации.

- MASVS-NETWORK: Безопасная сетевая коммуникация.

- MASVS-PLATFORM: Использование функций безопасности платформы.

- MASVS-CODE: Практики безопасного кодирования.

- MASVS-RESILIENCE: Меры против обратного инжиниринга и подделки.

- MASVS-PRIVACY: Защита конфиденциальности пользователей.

Эти группы контроля в рамках MASVS затем приводят к конкретным тестам, а MASTG предоставляет подробные методики, ехники и инструменты, необходимые для эффективного проведения этих тестов. Кроме того, MASTG включает всебя примеры приложений или фрагменты кода для демонстрации процедур тестирования и потенциальных уязвимостей.

По сути, OWASP MASVS и MASTG вместе предлагают надежную структуру для защиты мобильных приложений, повторяя успешную модель, установленную для веб-приложений с ASVS и WSTG. Принимая эти стандарты и руководства, организации могут значительно повысить уровень безопасности своих мобильных предложений, защищая как своих пользователей, так и свои собственные активы. Этот последовательный подход к безопасности, будь то для веб- или мобильных приложений, подчеркивает жизненно важную роль OWASP в продвижении методов безопасной разработки во всей отрасли.

Витрина OWASP: другие стандарты и практики для всесторонней безопасности

Влияние OWASP значительно выходит за рамки веб- и мобильных приложений. Организация предоставляет богатую экосистему проектов, обслуживающих различные аспекты безопасности программного обеспечения. Широта этих предложений подчеркивает приверженность OWASP продвижению методов безопасной разработки в различных технологических ландшафтах и методологиях.

Выделен ряд этих ценных ресурсов, иллюстрирующих глубину и масштаб вклада OWASP:

- OWASP Embedded Application Security: Рассматривает уникальные проблемы безопасности, присущие встроенным системам и устройствам, которые становятся все более распространенными в нашем взаимосвязанном мире.

- OWASP Code Review Guide: Предоставляет практические рекомендации и лучшие практики для проведения эффективных проверок кода, что является важным аспектом выявления и устранения уязвимостей безопасности на ранних этапах процесса разработки.

- OWASP Software Component Verification Standard (SCVS): Сосредоточен на проверке безопасности программных компонентов, признавая важность обеспечения безопасности отдельных строительных блоков в больших приложениях.

- OWASP Go Secure Coding Practices: Предлагает конкретные рекомендации для разработчиков, использующих язык программирования Go, продвигая безопасные методы кодирования в этой все более популярной экосистеме.

- OWASP DevSecOps Guideline: Предоставляет дорожную карту для плавной интеграции практик безопасности в конвейер DevOps, способствуя культуре общей ответственности за безопасность на протяжении всего жизненного цикла доставки программного обеспечения.

- OWASP DevSecOps Verification Standard: Дополняет руководство, предлагая структуру для проверки эффективной реализации практик DevSecOps внутри организации.

- OWASP Secure Coding Practices: Представляет собой исчерпывающий набор общих принципов безопасного кодирования, применимых к различным языкам программирования и контекстам разработки.

- OWASP Security Champions Playbook: Предлагает руководство по созданию и управлению успешной программой Security Champions внутри организации, предоставляя разработчикам возможность играть более активную роль в обеспечении безопасности.

Это разнообразное собрание стандартов и практик подчеркивает стремление OWASP предоставлять практические, действенные рекомендации по всему спектру безопасности программного обеспечения. От специализированных областей, таких как встроенные системы, до общих методологий, таких как DevSecOps, OWASP предлагает ресурсы, позволяющие разработчикам, специалистам по безопасности и организациям создавать и поддерживать более безопасное программное обеспечение. Принимая эти разнообразные стандарты, руководства и сборники правил, сообщество безопасности может коллективно поднять планку безопасности программного обеспечения и эффективно смягчить возникающие угрозы. Эта приверженность целостному подходу укрепляет позицию OWASP как ключевой силы в продолжающихся усилиях по созданию более безопасного цифрового мира.

Формирование зрелой позиции в области безопасности: OWASP SAMM и DSOMM

Помимо описанных ранее стандартов и руководств по тестированию, OWASP также предоставляет ценные фреймворки для организаций для оценки и улучшения их общей зрелости в области безопасности. Двумя яркими примерами в этой области являются OWASP Software Assurance Maturity Model (SAMM) и DevSecOps Maturity Model (DSOMM). Эти модели предлагают структурированные подходы к пониманию текущего состояния безопасности организации и определению пути к улучшению.

OWASP SAMM: целостный взгляд на безопасность программного обеспечения

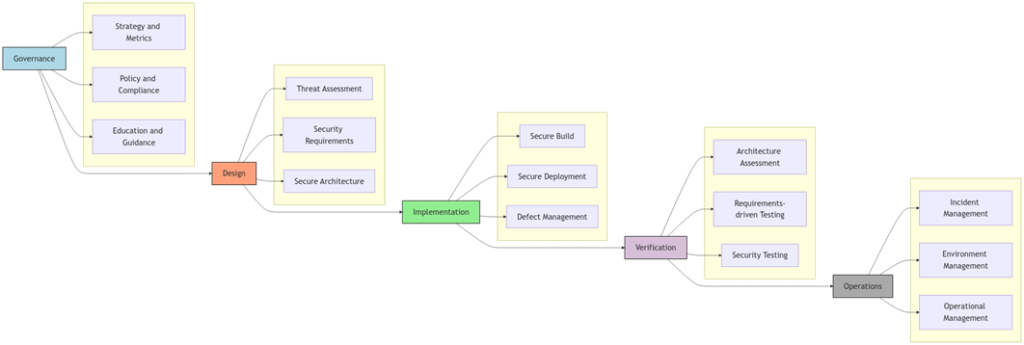

Software Assurance Maturity Model (SAMM) разработан для оказания помощи организациям в разработке и внедрении измеримых и действенных стратегий обеспечения безопасности программного обеспечения. SAMM придерживается целостного взгляда, поддерживая весь жизненный цикл разработки программного обеспечения, от первоначальной концепции до развертывания и обслуживания. Крайне важно, что он остается агностиком к конкретным технологиям и процессам разработки, что делает его адаптируемым к различным организационным контекстам.

В своей основе SAMM построен на 15 различных практиках безопасности, которые логически сгруппированы в пять ключевых бизнес-функций:

- Governance (Управление): Эта функция охватывает практики, связанные со стратегией и метриками, политикой и соответствием нормативным требованиям, а также обучением и руководством. Она фокусируется на создании организационной структуры для обеспечения безопасности.

- Design (Проектирование): Здесь основное внимание уделяется встраиванию безопасности в программное обеспечение с самого начала, включая такие практики, как оценка угроз, определение требований безопасности и создание безопасной архитектуры.

- Implementation (Реализация): Эта функция касается практических аспектов безопасной разработки, включая безопасные процессы сборки, методики безопасного развертывания и управление дефектами.

- Verification (Верификация): Эта область концентрируется на обеспечении эффективности реализованных мер безопасности посредством таких практик, как оценка архитектуры, тестирование на основе требований и общее тестирование безопасности.

- Operations (Эксплуатация): Эта заключительная функция фокусируется на поддержании безопасности на этапе эксплуатации, охватывая управление инцидентами, управление средой и общее оперативное управление.

Каждая из этих 15 практик безопасности далее определяется набором действий, структурированных по трем различным уровням зрелости. Это позволяет организациям постепенно улучшать свою позицию в области безопасности, переходя от основополагающих практик к более продвинутым и сложным подходам.

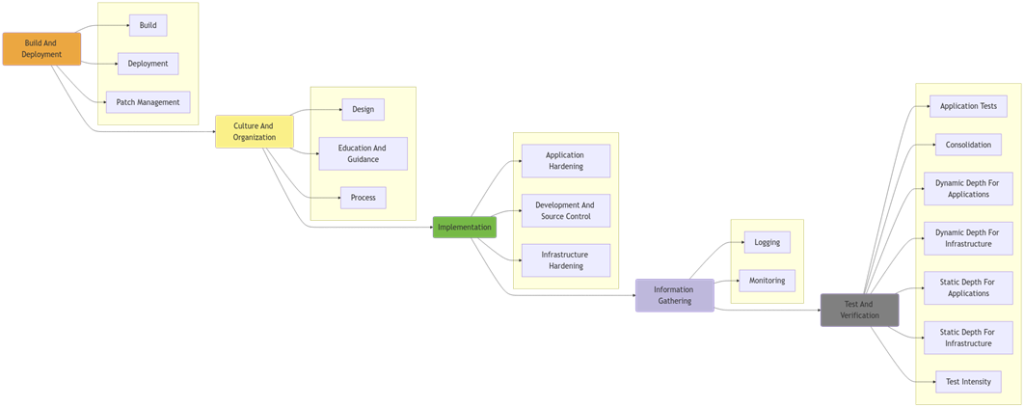

DevSecOps Maturity Model (DSOMM): интеграция безопасности в конвейер DevOps

Признавая растущее распространение методологий DevOps, OWASP также предлагает DevSecOps Maturity Model (DSOMM). DSOMM специально разработан для руководства организациями в улучшении их позиции в области безопасности путем плавной интеграции практик безопасности в их существующие рабочие процессы DevOps. Конечная цель состоит в том, чтобы способствовать разработке и развертыванию безопасного программного обеспечения со скоростью и в масштабе.

DSOMM использует пять ключевых измерений для оценки зрелости, каждое из которых включает несколько практик безопасности. Внутри каждой области измерения определено от двух до семи конкретных практик безопасности. Эти практики классифицируются по четырем различным уровням зрелости, обеспечивая дорожную карту для постепенного встраивания безопасности в жизненный цикл DevOps.

Измерения в DSOMM охватывают такие области, как:

- Build and Deployment (Сборка и развертывание): Сосредоточение внимания на безопасных конвейерах сборки, автоматизации развертывания и управлении исправлениями. Culture and Organization (Культура и организация): Подчеркивание осведомленности о безопасности, обучения и организационного согласования вокруг принципов безопасности. Process (Процесс): Рассмотрение интеграции безопасности в процессы разработки, включая моделирование угроз и практики безопасного кодирования.

- Implementation (Реализация): Сосредоточение внимания на технических средствах контроля безопасности, таких как усиление защиты приложений, безопасное управление кодом и усиление защиты инфраструктуры.

- Test and Verification (Тестирование и верификация): Подчеркивание автоматизированного тестирования безопасности, сканирования уязвимостей и непрерывного мониторинга.

Синергия и сопоставление для повышения безопасности

В то время как SAMM предоставляет широкую структуру для безопасности программного обеспечения, а DSOMM фокусируется на интеграции безопасности в DevOps, эти модели не являются взаимоисключающими. Фактически, между ними существует значительная степень синергии. Предпринимаются усилия по сопоставлению DSOMM с SAMM, например, работа, проводимая на opendcre.org. Это сопоставление позволяет организациям использовать сильные стороны обеих моделей, обеспечивая всестороннее покрытие безопасности на протяжении всего жизненного цикла программного обеспечения, при этом конкретно решая уникальные проблемы и возможности, предоставляемые практиками DevOps.

Используя как SAMM, так и DSOMM, организации могут получить всестороннее понимание своей зрелости в области безопасности как в традиционных аспектах разработки программного обеспечения, так и в современном ландшафте DevOps. Это позволяет применять более стратегический и эффективный подход к улучшению безопасности, что приводит к созданию более безопасного и отказоустойчивого программного обеспечения.

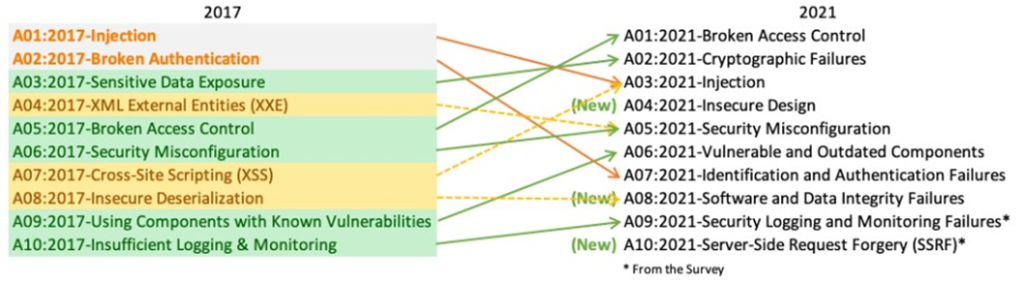

За пределами привычного: изучение более широкого ландшафта OWASP Top 10s

Каждый специалист, работающий в сфере безопасности приложений, безусловно, знаком со списком OWASP Top 10 для веб-приложений. Этот регулярно обновляемый перечень из десяти наиболее критичных уязвимостей безопасности является важным ориентиром, позволяющим быстро ознакомиться с самыми распространенными и оказывающими наибольшее влияние угрозами, которым подвержены веб-приложения. Сравнение редакций 2017 и 2021 годов демонстрирует эволюцию этих угроз, где категории меняют свою значимость, и появляются новые риски, например, «Server-Side Request Forgery (SSRF)», впервые включенный в список. Эта непрекращающаяся эволюция подчеркивает необходимость постоянного отслеживания последних уязвимостей, затрагивающих веб-пространство.

Но в то время как OWASP Top 10 для веб-приложений пользуется широким признанием, крайне важно понимать, что приверженность OWASP выявлению и повышению осведомленности о критических рисках выходит далеко за рамки веба. Организация разработала серию списков «Top 10», ориентированных на различные другие технологии и проблемы безопасности.

Пришло время расширить наши горизонты и изучить некоторые из этих столь же важных, хотя, возможно, менее известных проектов OWASP Top 10:

- API Top 10: С взрывным ростом архитектур, управляемых API, этот список фокусируется на десяти наиболее критических рисках безопасности, специфичных для интерфейсов прикладного программирования. Он рассматривает уязвимости, уникальные для того, как API проектируются, реализуются и используются.

- CI/CD Top 10: Признавая ключевую роль конвейеров непрерывной интеграции и непрерывной доставки, этот список определяет десять основных рисков безопасности, присущих этим методам разработки. Обеспечение безопасности конвейера CI/CD имеет первостепенное значение для предотвращения внедрения уязвимостей в производственные системы.

- Cloud Native Top 10: Ориентируясь на приложения, построенные и развернутые в облачных средах, этот список выделяет десять наиболее критических рисков безопасности, специфичных для этой архитектурной парадигмы.

- Desktop Top 10: В то время как веб и мобильные устройства часто доминируют в разговоре о безопасности, настольные приложения по-прежнему представляют собой серьезные проблемы безопасности. Этот список фокусируется на десяти основных рисках безопасности, специфичных для настольных приложений.

- Docker Top 10: Сосредоточившись конкретно на контейнерах Docker, этот список описывает десять основных рисков безопасности, о которых разработчикам и операторам необходимо знать при работе с этой популярной технологией контейнеризации.

- Insider Threats Top 10: Смещая акцент с внешних атак, этот список рассматривает критические риски безопасности, создаваемые злонамеренными или небрежными инсайдерами внутри организации.

- Kuber Top 10: Поскольку контейнеризация и оркестрация с помощью Kubernetes становятся все более распространенными, этот список выделяет десять наиболее критических рисков безопасности, связанных с развертываниями Kubernetes.

- LLM Top 10: Признавая развивающийся ландшафт больших языковых моделей, OWASP создал список Top 10 для решения уникальных проблем безопасности и уязвимостей, связанных с этими мощными моделями искусственного интеллекта.

- ML Top 10: Основная цель проекта OWASP Machine Learning Security Top 10 - предоставить обзор 10 основных проблем безопасности систем машинного обучения. Этот проект нацелен на разработку высококачественного продукта, проверенного отраслевыми экспертами, и предназначен для разработчиков, инженеров машинного обучения, операционных специалистов и экспертов по безопасности приложений. Он охватывает как атаки, так и не связанные с ними сценарии, такие как гигиена безопасности рабочих процессов машинного обучения.

- Mobile Top 10: Как обсуждалось ранее в связи с MASVS и MASTG, OWASP также предоставляет список Top 10, посвященный наиболее критическим рискам безопасности для мобильных приложений, охватывающий как платформы iOS, так и Android.

- Privacy Risks Top 10: Признавая растущую важность конфиденциальности данных, этот список описывает десять основных рисков конфиденциальности, которые организации должны учитывать при разработке и развертывании приложений.

Понимание того, что OWASP Top 10 для веб-приложений — это лишь один фрагмент большой головоломки, имеет решающее значение для разработки всеобъемлющей стратегии безопасности. Изучая эти другие специализированные списки OWASP Top 10, специалисты по безопасности могут получить ценную информацию о конкретных рисках, связанных с различными технологиями и средами, что позволяет принимать более целенаправленные и эффективные меры безопасности. Это напоминание о том, что безопасность — это многогранная задача, требующая тонкого подхода, выходящего за рамки проторенного пути безопасности веб-приложений.

Заключение

Open Web Application Security Project (OWASP) бесспорно является авторитетным и значимым источником знаний, играющим важную роль в обеспечении безопасности веб- и мобильных приложений в современном цифровом мире. Стандарты OWASP, такие как ASVS, служат ценным ориентиром для определения необходимых уровней безопасности, адаптированных к конкретным потребностям и рискам приложений. Руководства, такие как WSTG и MASTG, предоставляют детализированные методики и практические инструкции для эффективного тестирования безопасности, помогая специалистам выявлять и устранять уязвимости.

Однако, несмотря на значительный вклад, важно отметить, что OWASP, как общественная организация, имеет свои особенности и потенциальные ограничения. Например, объем и разнообразие проектов OWASP могут быть ошеломляющими для новичков, и понимание того, с чего начать, может потребовать времени и усилий. Кроме того, некоторые стандарты и руководства могут быть достаточно общими, и их конкретная реализация может потребовать адаптации к уникальным контекстам и технологическим стекам каждой организации.

Проекты, такие как SAMM и DSOMM, предоставляют организациям полезные инструменты для оценки и улучшения зрелости их процессов безопасности, стимулируя переход от реактивного подхода к более проактивному обеспечению безопасности на этапах жизненного цикла разработки.

Тем не менее, внедрение этих моделей зрелости может быть ресурсоемким и потребовать значительных изменений в организационной культуре и процессах. Широкий спектр инициатив OWASP, включая постоянно обновляемые списки Top 10, безусловно, демонстрирует глубокое понимание актуальных угроз, однако существует риск переоценки значимости именно этих "топ-10" за счет игнорирования других, менее распространенных, но потенциально критических уязвимостей. Также важно помнить, что OWASP не является гарантом абсолютной безопасности, и применение его рекомендаций должно быть частью комплексной стратегии безопасности.

Применение стандартов, руководств и лучших практик, разработанных OWASP, безусловно, способствует повышению безопасности приложений. Это помогает формировать культуру безопасной разработки, в которой вопросы безопасности учитываются на каждом этапе. Таким образом, OWASP играет важную, но не единственную, роль в подготовке квалифицированных специалистов, предоставляя им ценные знания и инструменты для защиты цифровых активов. Тем не менее, эффективность применения рекомендаций OWASP напрямую зависит от квалификации специалистов, выделенных ресурсов и организационной поддержки. Критически важно понимать, что OWASP – это динамично развивающийся проект, и некоторые его части могут находиться в разработке или требовать постоянного обновления, чтобы соответствовать быстро меняющимся технологическим ландшафтам.

Приверженность принципам и рекомендациям OWASP позволяет организациям создавать более надежные и относительно устойчивые к атакам приложения, внося свой вклад в создание более безопасного и доверенного цифрового мира. Однако, достижение реальной безопасности – это непрерывный процесс, требующий постоянного внимания, адаптации и критической оценки, выходящей за рамки слепого следования любым, даже самым авторитетным, рекомендациям.

В итоге, OWASP является ценнейшим ресурсом для сообщества безопасности, но его следует рассматривать как отправную точку и набор инструментов, требующих осмысленного применения и адаптации к конкретным условиям, а не как универсальное решение всех проблем безопасности.

Автор: Даниил Сутягин