«SAP ушёл, а мы остались!» Как SafeERP защищает крупный бизнес?

Программный комплекс SafeERP предотвращает киберугрозы, минимизирует риски утечки данных и повышает общую устойчивость системы к внешним атакам.

erid:2SDnjdbhJpU

Уход SAP: риски для бизнеса

Атаки на SAP-системы достигли тревожного уровня: количество инцидентов с программами-вымогателями, нацеленными на компрометацию систем SAP, выросло на 400%.

Важно отметить, что исторически SAP — одна из основных мишеней для киберпреступников из-за хранения критически важных бизнес-данных и интеграции с финансовыми системами.

Уход SAP с российского рынка создал дополнительные риски для компаний:

- Необходимость выбора между заменой системы и самостоятельным поддержанием работоспособности;

- Сложность и высокая стоимость миграции на альтернативные решения;

- Проблемы с переносом данных и адаптацией бизнес-процессов;

- Недостаточная функциональность отечественных аналогов;

- Повышенные риски при самостоятельном обслуживании.

Киберпреступники активно эксплуатируют уязвимости в ABAP-коде, слабые пароли административных учётных записей и незащищённые веб-интерфейсы для получения несанкционированного доступа к критически важным корпоративным данным.

В условиях отсутствия официальной поддержки SAP критически важно уделять особое внимание безопасности систем и иметь надёжные механизмы защиты от киберугроз.

Использование SAP без надлежащей поддержки и безопасности влечёт за собой следующие проблемы:

- Уязвимость к кибератакам. Система SAP содержит большое количество конфиденциальных данных, таких как финансовая отчётность, клиентская база и производственные данные. Учитывая, что официальных обновлений безопасности и технических исправлений больше нет, система постепенно становится лёгкой мишенью для хакеров.

- Потеря производительности. Со временем устаревшая версия SAP может начать замедляться из-за отсутствия обновлений производительности и оптимизации, что снизит эффективность работы компании.

- Проблемы с интеграцией. SAP часто интегрирован с другими системами внутри компании. Поддержка этих интеграций требует постоянного мониторинга и обновления, что без участия производителя становится сложной задачей.

- Недостаток квалифицированной поддержки. Найти специалистов, обладающих необходимым уровнем знаний для обслуживания SAP, становится всё сложнее. Это увеличивает затраты на содержание системы и снижает качество предоставляемых услуг.

В августе 2024 года компания SAP выпустила кумулятивный патч к 17 уязвимостям в своих продуктах, сообщили в CNews. Некоторые из них были критические: баг CVE-2024-41730 получил оценку 9,8 балла по шкале CVSS, а ошибка CVE-2024-29415 — 9,1 балла. Ещё четыре уязвимости считались высокоопасными.

В мае 2024 года ФСТЭК предупредила об обнаружении критической уязвимости BDU:2025-00254 программного обеспечения разработки и выполнения приложений на языке ABAP SAP NetWeaver Application Server ABAP, которая связана с неправильным присвоением разрешений для критичного ресурса. Эксплуатация уязвимости может позволить нарушителю, действующему удалённо, оказать воздействие на конфиденциальность, целостность и доступность защищаемой информации. Она оценена в 9,9 баллов по CVSS.

А в феврале 2025 года ФСТЭК писала об уязвимости программной интеграционной платформы SAP NetWeaver Application Server ABAP, которая связана с несоответствием ответов на входящие запросы. Эксплуатация уязвимости может позволить нарушителю, действующему удалённо, получить несанкционированный доступ к защищаемой информации (BDU:2025-02351). У неё средний уровень опасности: 5,3 по CVSS.

Все уязвимости компания SAP оперативно устраняет, но мы уже писали о том, что российские организации получить эти официальные обновления не могут. Новые ошибки, как видно, возникают регулярно, и, чтобы защитить данные, необходимы грамотная поддержка и обеспечение безопасности SAP-системы.

В свою очередь, SafeERP делает работу SAP после ухода производителя стабильной и безопасной. Мы 13 лет работаем с этой системой, используя при этом опыт разработки SAP, и понимаем все особенности её эксплуатации в российских условиях.

Программный комплекс SafeERP: обеспечение безопасности SAP

Программный комплекс SafeERP разработан специально, чтобы защищать системы SAP: он направлен на предотвращение киберугроз, минимизацию рисков утечки данных и повышение общей устойчивости системы к внешним атакам.

Ещё при запуске продукта совместно с компанией SAP СНГ была сформирована рабочая группа, которая учла все особенности системы для максимальной защиты и удобства эксплуатации, и SafeERP получил сертификат совместимости с SAP.

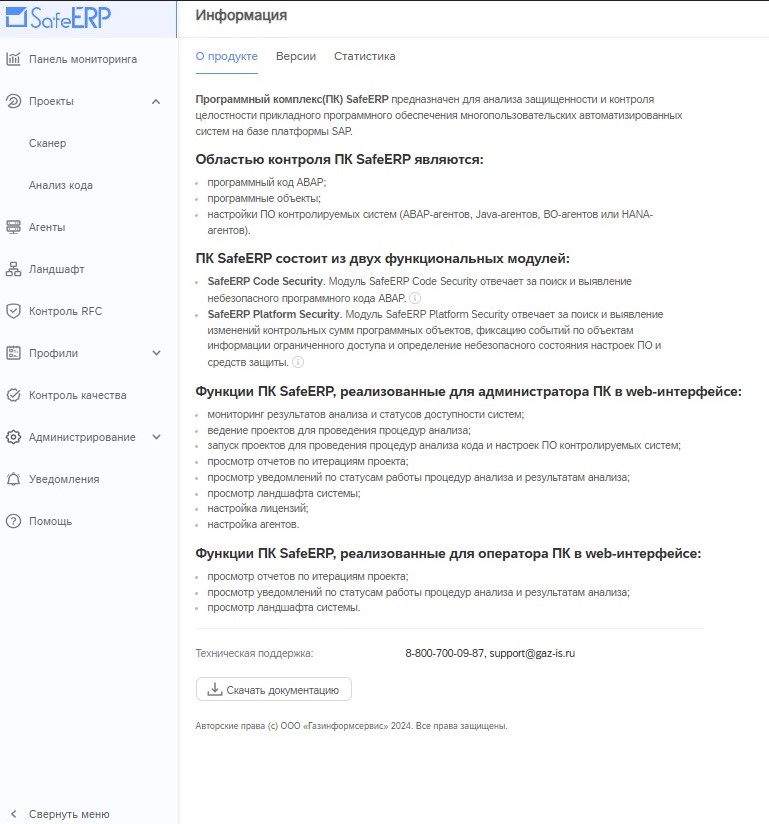

Если обратиться к функциям комплекса, то их проще описать по блокам.

Рис. 1. Стартовая страница web-интерфейса SafeERP Security Suite

Блок 1. Безопасность платформы

Этот компонент обеспечивает мониторинг и управление безопасностью самой платформы SAP. Включает в себя три ключевых направления:

1. Контроль настроек. Система автоматически отслеживает конфигурационные параметры SAP и сравнивает их с рекомендованными настройками безопасности. Фиксирует любые отклонения и предлагает рекомендации по устранению проблем. А даже незначительные ошибки в настройке могут открыть двери для киберпреступников. Настройки, которые способны привести к нарушению безопасности системы: возможность запуска всех функциональных модулей, изменение TMS конфигурации, парольные параметры, уровни доступа к файлам директории, пути выгрузки данных аудита и т. д.

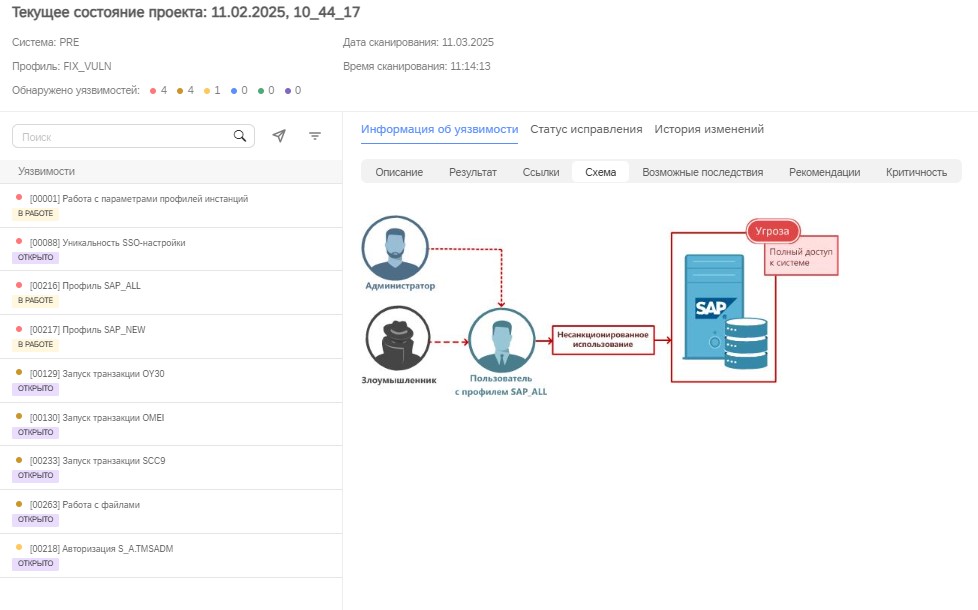

Рис. 2. Окно просмотра списка найденных уязвимостей в проекте «Контроль настроек» в модуле Platform Security

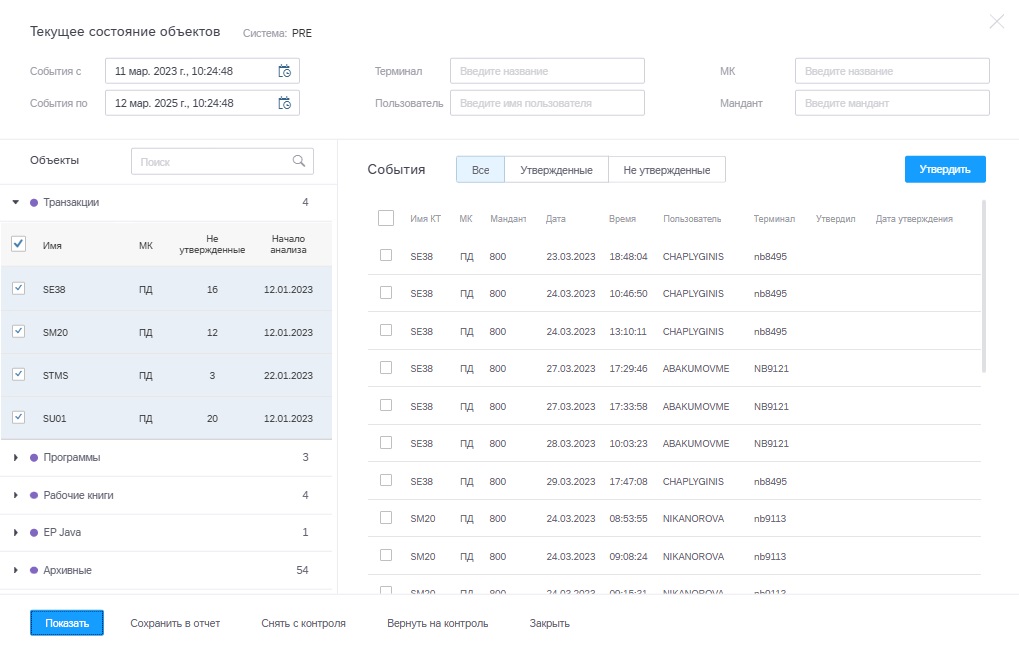

2. Анализ информации ограниченного доступа. SafeERP проводит детальный анализ информации, относящейся к категории ограниченного доступа: любые программы, транзакции, рабочие книги, содержащие личные данные пользователей, финансовая информация, инсайдерская информация и т. д. Компонент контролирует права доступа пользователей и определяет попытки несанкционированного просмотра или изменения доступа таких данных. Для отслеживания подобных ситуаций необходимо поставить на контроль необходимые вам объекты, и с определённой периодичностью SafeERP будет отслеживать события, попадающие под искомые настройки и оповещать пользователя о таких инцидентах.

Рис. 3. Окно списка событий попыток доступа к ИОД в модуле Platform Security

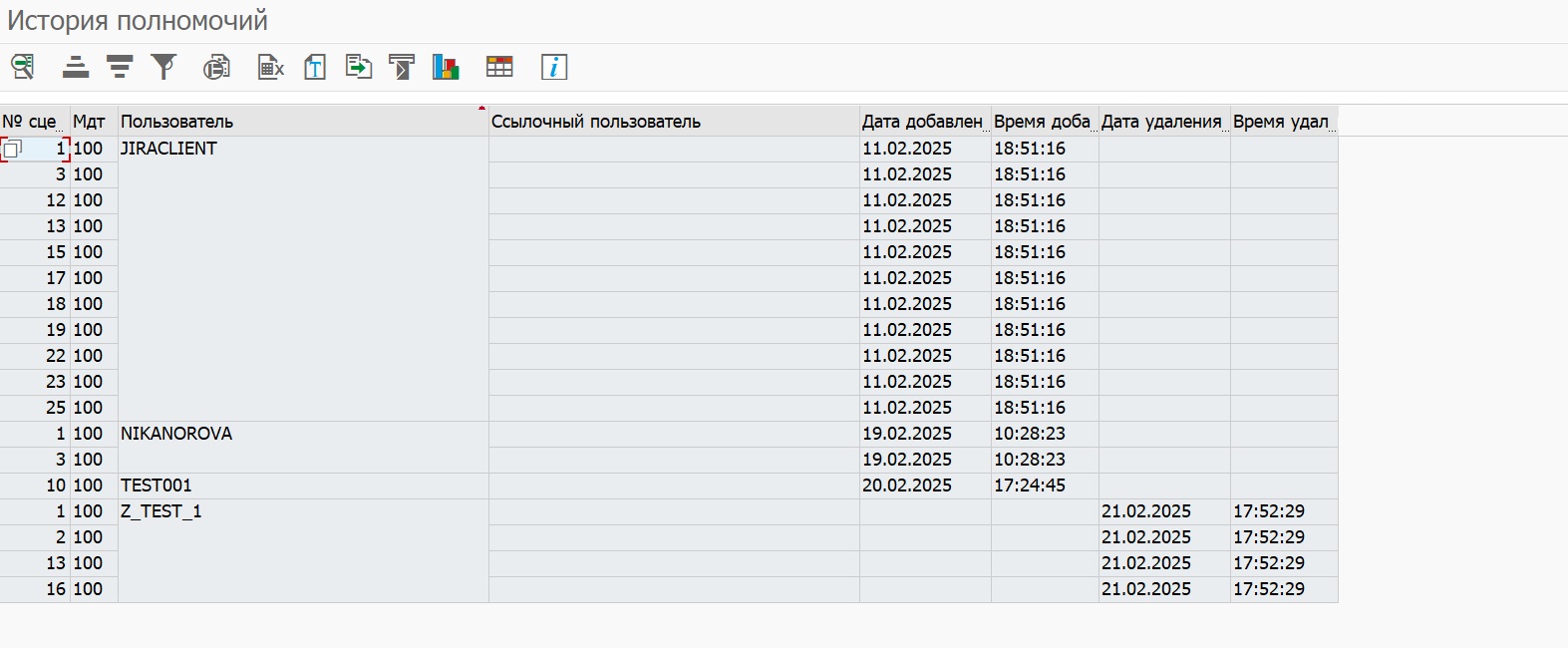

3. Объекты авторизации. Этот функционал следит за правами доступа пользователей и ролей в системе SAP. SafeERP выявляет избыточные привилегии, неиспользуемые аккаунты и неправильные настройки прав доступа. Постоянный мониторинг объектов авторизации (полномочия на возможность трассировки программ, на запуск транзакций, содержащих чувствительные или конфиденциальные данные, чтение и изменение данных в таблицах БД, наличие критичных ролей у пользователей, таких как SAP_ALL, пересечение объектов полномочий, противоречащих друг другу, в различных ролях и т. д.) предотвращает злоупотребление полномочиями и помогает избежать попыток несанкционированного доступа. Так, можно понять, кто и каким образом взаимодействует с вашими данными, исключая возможность внутренних нарушений и внешнего проникновения. Объекты авторизации могут быть следующие: полномочия на возможность трассировки программ, на запуск транзакций, содержащих чувствительные или конфиденциальные данные, чтение и изменение данных в таблицах БД, наличие критичных ролей у пользователей, таких как SAP_ALL, пересечение объектов полномочий, противоречащих друг другу, в различных ролях и т. д.

Рис. 4. Окно истории изменения полномочий (транзакция)

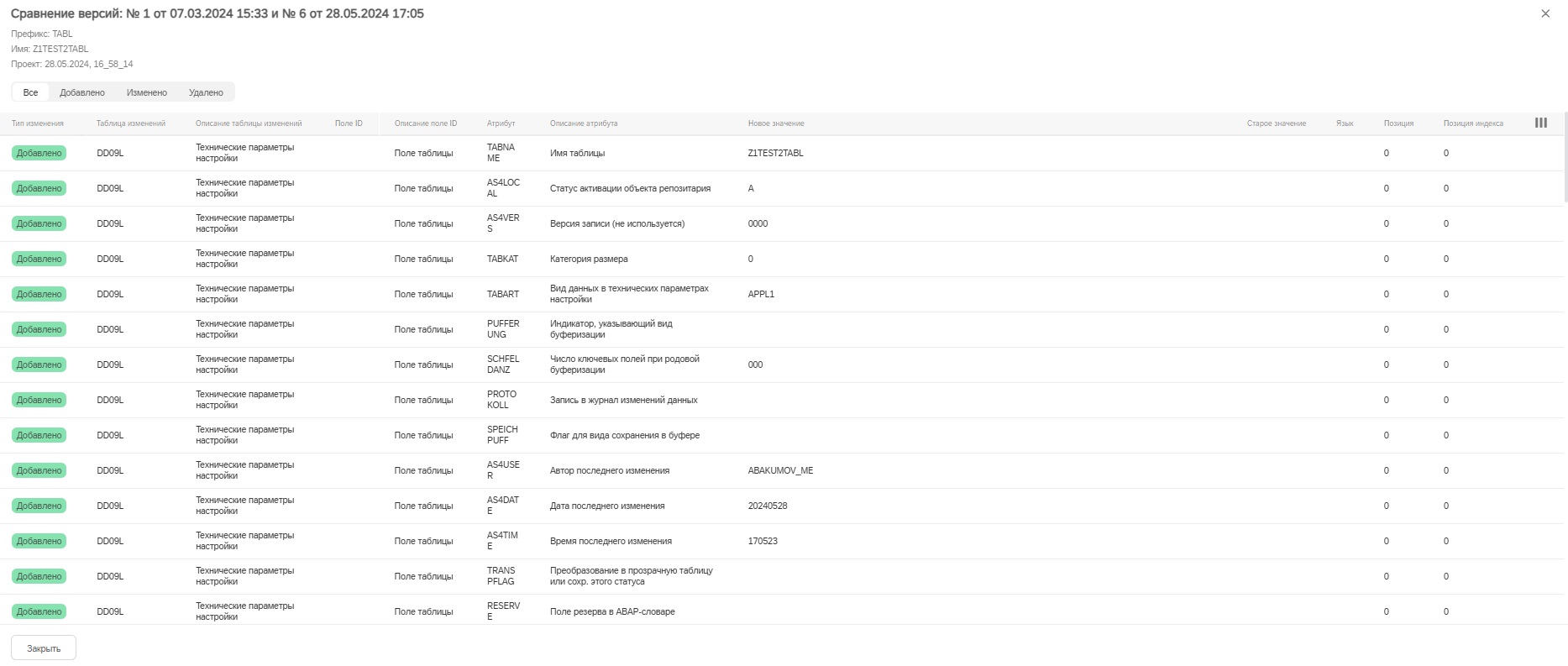

4. Контроль целостности программных объектов. Этот функционал позволяет отслеживать изменения программных объектов с возможностью контроля того, кто, что и когда менял в искомых объектах. На контроль можно поставить как объекты, содержащие исходный код, так и объекты репозитория.

Рис. 5. Окно просмотра изменённых атрибутов в структуре и настройках таблицы БД

Блок 2. Анализ кода

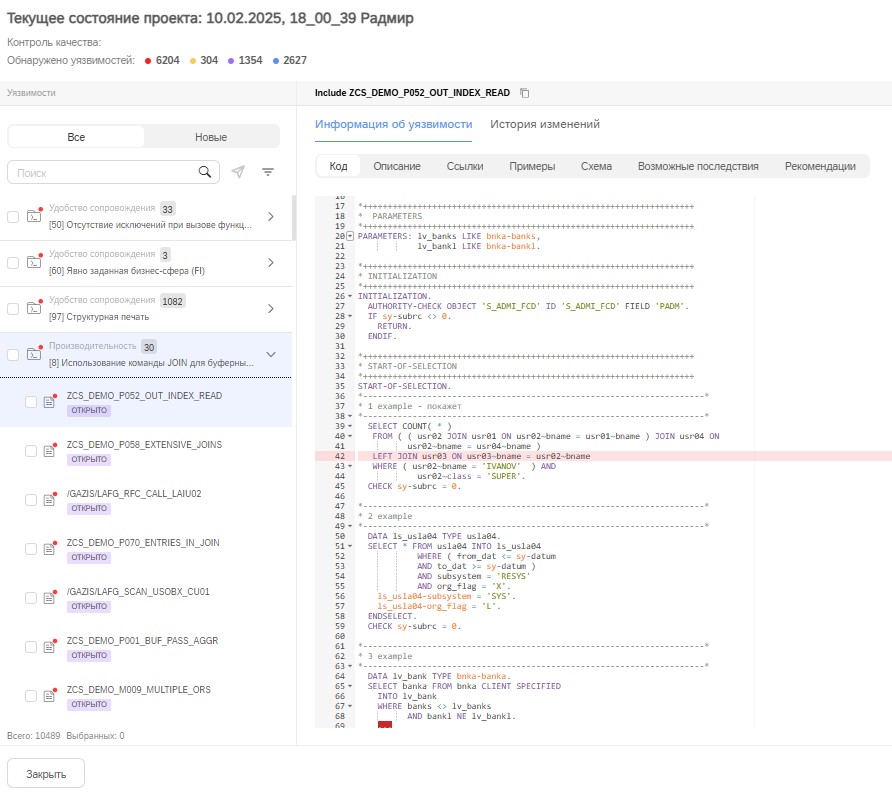

1. Анализ кода ABAP. SafeERP автоматически анализирует исходный код ABAP (язык программирования, используемый в SAP) на наличие уязвимостей, ошибок и несоответствий требованиям безопасности. Например, небезопасные SQL-запросы или недостаточная проверка входных данных открывают путь для инъекций и других типов атак.

Рис. 6. Окно просмотра списка найденных уязвимостей и расположение уязвимости в исходном коде программы в модуле Code Security

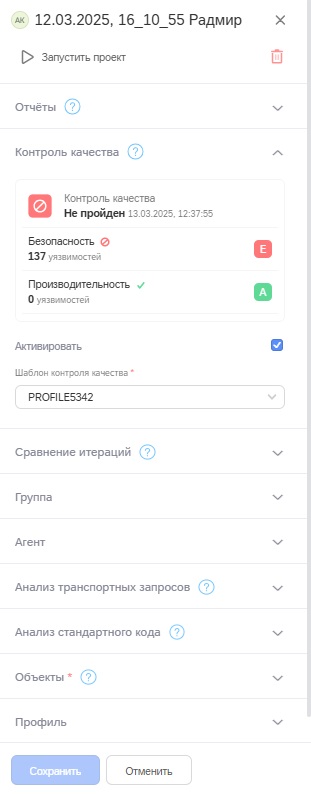

2. Шлюз контроля качества. При анализе кода появляется дополнительная возможность проверять соответствие сканируемых объектов настроенным метрикам. После анализа и получения результатов можно посмотреть результаты и вывод: соответствует ли ваш проект заявленным характеристикам качества и безопасности. Список уязвимостей и недостатков кода, влияющих на метрики, доступен при переходе из окна результатов.

Рис. 7. Окно просмотра результатов контроля качества

Блок 3. Дополнительные возможности

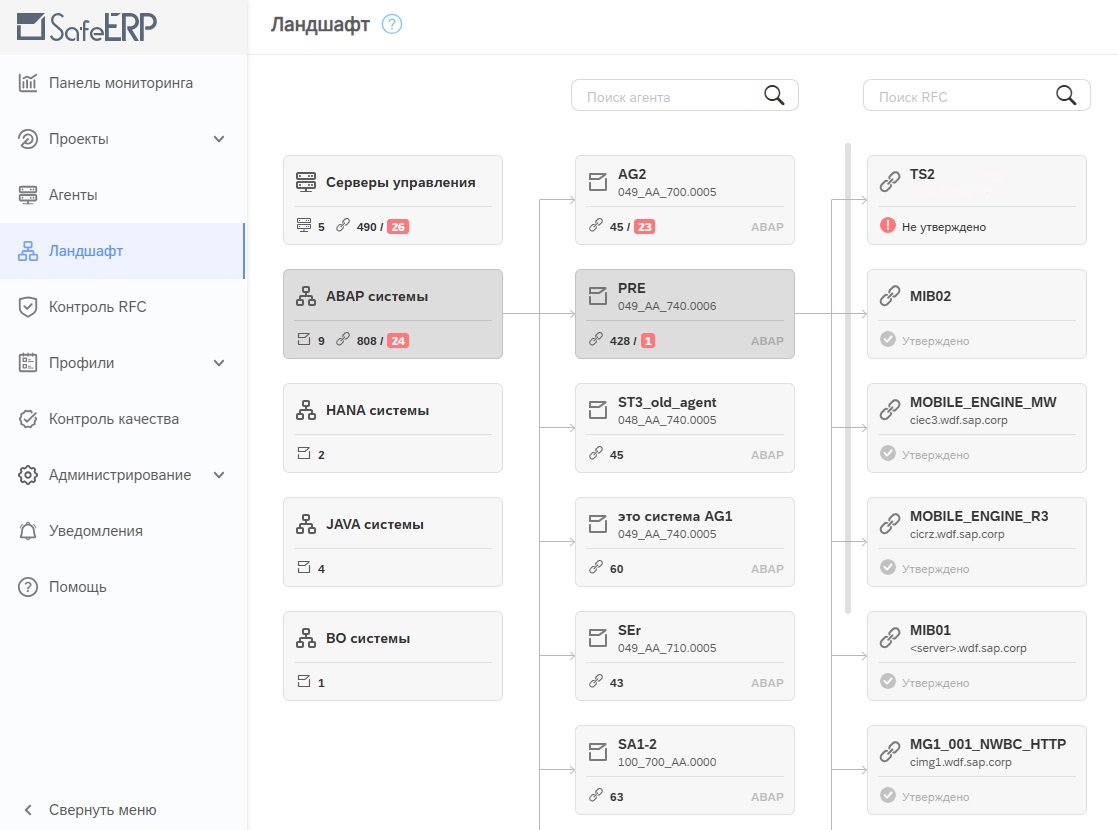

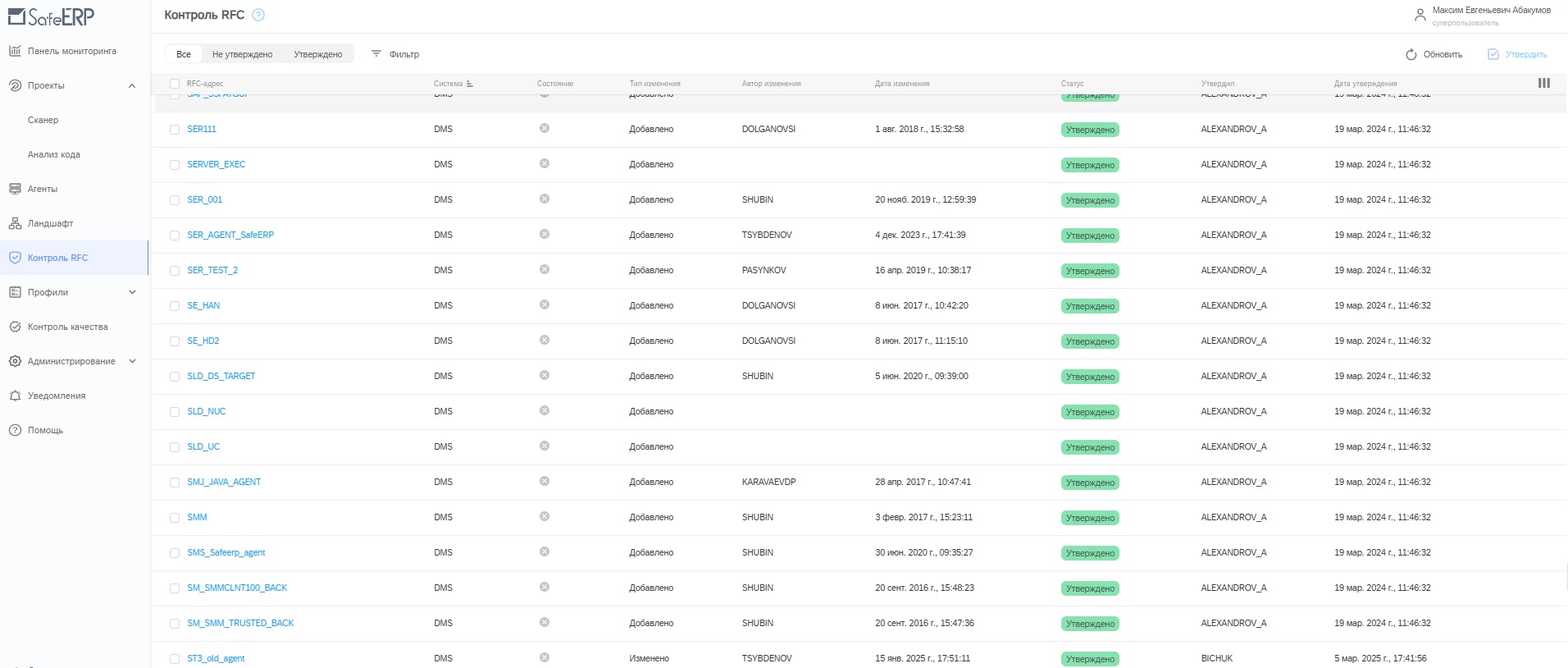

1. Ландшафт RFC-соединений. Недавно выпущенное обновление SafeERP включает в себя новый функционал — визуализацию ландшафта RFC-соединений SAP. Из-за некорректных или плохо контролируемых соединений атака на одну из подключённых систем может распространиться дальше по цепочке. А этот инструмент отображает все соединения между различными модулями и внешними системами, позволяя легко отслеживать пути передачи данных и потенциальные точки входа для злоумышленников. Процесс происходит следующим образом: в фоновом режиме запускается программа, которая собирает необходимую информацию, сопоставляет полученные данные с имеющимися и строит в виде графа все существующие соединения, с возможностью настройки получения конкретных данных в RFC-соединениях. Вдобавок к этому в табличном виде представлены все соединения, за которыми можно вести контроль, а также следить за любыми изменениями в RFC-соединениях: от изменения атрибутов в них, заканчивая созданием/удалением соединений.

Рис. 8. Ландшафт RFC-соединений

Рис. 9. Окно контроля RFC-соединений

2. Бесшовная интеграция и постоянный сбор данных. SafeERP разработан таким образом, чтобы бесшовно встраиваться в существующую архитектуру SAP и получать информацию с действующих систем по преднастроенному графику. Это позволяет оперативно выявлять угрозы и реагировать на них ещё до того, как они приведут к инцидентам. Для этого, например, проводится статический анализ исходного кода объектов и вложенных в них вызовов других модулей. Имеется возможность осуществлять проверку как агентов, централизованно подключенных к серверу управления, так и отдельно на агентских системах при переносе объектов по ландшафту. Можно проводить периодическую инвентаризацию кода, проверять проект разработки на соответствие метрикам, преднастроенным заранее. А традиционные методы реагирования постфактум уже недостаточно эффективны против современных киберугроз.

Вернётся или не вернётся SAP? Что делать?

Если SAP вернётся в Россию, переходить на другие инструменты мониторинга и сканирования системы SAP не нужно, потому что SafeERP имеет широкой пул возможностей для анализа системы. Обновление систем не затронет возможности SafeERP, и он также будет стоять на страже вашей безопасности.

Вектор развития SafeERP направлен, в первую очередь, на обнаружение самых популярных и потенциально опасных мест, подключение методов машинного обучения для увеличения эффективности анализатора, исследование возможных проблем и методов их решений.

Несмотря на уход SAP с российского рынка и рост числа кибератак на ERP-системы, SafeERP остаётся надёжным решением по обеспечению комплексной защиты SAP-систем, позволяя организациям продолжать безопасную эксплуатацию существующих инфраструктур, обеспечить непрерывность бизнес-процессов, защитить критически важные данные, снизить риски компрометации системы, соответствовать современным требованиям информационной безопасности.

Автор: Римма Кулешова, менеджер продукта SafeERP компании «Газинформсервис».