Кибератака по клику: Archer делает больно… но в учебных целях

Обзор модуля регулируемых атак на онлайн-полигоне Standoff Defend.

Рынок информационной безопасности сталкивается с рядом серьезных проблем. Во-первых, многие компании оказались без эффективных средств защиты, что вынудило их экстренно менять IT-ландшафт. Во-вторых, при модернизации инфраструктуры безопасность нередко отходит на второй план, а отсутствие слаженного взаимодействия между отделами IT и ИБ создает уязвимости, которыми пользуются злоумышленники. Кроме того, в отрасли наблюдается нехватка квалифицированных специалистов, что повышает риски для бизнеса.

Для решения этих проблем мы существенно обновили онлайн-полигон Standoff Defend* — виртуальную среду, которая помогает компаниям проверить защитные механизмы, а специалистам по ИБ — отработать навыки выявления атак и расследования инцидентов в условиях, приближенных к реальным.

Онлайн-полигон Standoff Defend — это полноценная виртуальная копия IT-инфраструктуры, созданная для проверки навыков специалистов по информационной безопасности. Он объединяет более 1500 виртуальных машин в единую экосистему, доступную 24/7, и позволяет участникам тренироваться в выявлении и расследовании атак в условиях, максимально приближенных к реальным.

Одна из ключевых задач онлайн-полигона — создание динамичной и реалистичной среды, в которой атаки развиваются естественным образом, а защитники могут работать с реальными сценариями угроз. Однако без моделирования пользовательской активности и регулируемых атак инфраструктура полигона оставалась бы статичной. Чтобы устранить этот пробел, мы разработали модуль Archer — инструмент, обеспечивающий непрерывную симуляцию событий внутри экосистемы Standoff.

Archer делает онлайн-полигон Standoff Defend максимально приближенным к реальным условиям, помогая специалистам по ИБ работать с актуальными киберугрозами и совершенствовать свои навыки.

На Standoff Defend модуль Archer отвечает:

- за симуляцию активности пользователей;

- создание регулируемых атак для отработки навыков расследования;

- мониторинг и поддержку виртуальных офисов за счет автоматизации управления инфраструктурой в условиях растущего числа участников.

Таким образом, Archer делает онлайн-полигон не просто тестовой средой, а полноценным пространством для обучения, экспериментов и отработки защитных стратегий в реальном времени.

Что такое синтетический трафик

Реальные атаки могут совершать как киберпреступники, так и команды красных (red team). Особняком стоят регулируемые атаки. Синтетический трафик — это вид сетевого трафика, который генерируется автоматически с использованием специальных инструментов и программного обеспечения. Он предназначен для имитации действий реальных пользователей, проверки производительности и стабильности сетевых сервисов, а также для тестирования систем безопасности. Основные виды использования синтетического трафика:

- тестирование производительности сетевых сервисов;

- проверка доступности и надежности сетевых сервисов;

- тестирование систем безопасности;

- обучение персонала.

Системы эмуляции и моделирования хакерских атак не призваны заменить живой трафик. Они служат дополнительным инструментом для обучения специалистов по ИБ. В условиях онлайн-полигона использование регулируемых атак имеет ряд преимуществ, среди которых:

- гибкая настройка цепочек атак;

- выбор разного уровня сложности, включая мимикрию под реальные киберпреступные группировки с применением их техник и методов;

- запуск атак в любое время;

- настройка длительности проведения атак.

Кроме того, такие системы можно регулярно пополнять экспертизой о новейших атаках и киберугрозах.

Для чего был создан модуль Archer

Идея нового модуля выросла из клиент-серверного приложения, которое команда Standoff исторически использовала для симуляции пользовательской активности, чтобы связанная игровая инфраструктура более чем из 1500 виртуальных машин выглядела для участников кибербитв Standoff живой. В 2024 году специалисты Positive Technologies усовершенствовали инструмент, расширив его новыми возможностями для имитации кибератак по запросу.

С помощью техник матрицы MITRE ATT&CK модуль Archer способен выстроить атаку любой длительности и сложности. Сценарии регулируемых атак формируются на основе реальных киберинцидентов, произошедших в мире. Для команд SOC модуль выступает в роли учителя: специалисты по ИБ в комфортном темпе могут подготовиться к отражению нападений различного уровня сложности, изучить актуальные тактики и техники злоумышленников, а также выстроить грамотное взаимодействие внутри команды.

Про атакующую часть модуля Archer

Сам Archer является фреймворком, который может расширяться и встраивать в себя любые модули для проведения атак любой сложности. Это не значит, что атаки Archer построены на других инструментах. Для проведения тестирования экспертизы и тренировки синих команд в Archer встроены атаки разного уровня сложности. Одни и те же техники MITRE ATT&CK, как, например, встраивание провайдера Windows SSP (T1547.005 — Boot or Logon Autostart Execution: Security Support Provider), могут быть реализованы разными способами для облегчения либо, наоборот, усложнения процесса обнаружения атаки. Все это дает возможность для создания более реалистичной картины во время проведения тренировок на основе актуальных инцидентов.

Наши эксперты сами разрабатывают атакующие модули. Для этого требуется изучение внутреннего устройства Windows, исследование протоколов, реверс-инжиниринг инструментов атаки без открытого исходного кода и создание своих собственных PoC. Специалисты, участвующие в создании Archer, понимают, как проводятся атаки сторонними инструментами, и знают, как обходить инструменты защиты. Уровень экспертизы дает возможность формировать атаки c использованием syscalls, ассемблера, внутренних и не задокументированных функций и структур Windows. Это значительно усложняет обнаружение атак и таким образом позволяет обучать команды из SOC навыкам расследования нелегитимных действий.

Archer Toxic — это своего рода маячок (beacon), который по команде может производить разведку и атаки компьютерных систем по сети. Все то, что можно делать во время постэксплуатации, может выполнять модуль Toxic. Самое главное — что это все происходит полностью автоматически, без участия оператора.

Благодаря модульности и системе плагинов сам Archer может выступать в роли атакующего и совершать разведку, подключаться по разным протоколам, получать первоначальный доступ. Кроме того, Archer может воздействовать на конечную цель — красть данные или использовать программу-шифровальщик.

Решаемые задачи

Демонстрация векторов атак без привлечения экспертов полезна в случаях, когда требуется:

- Воспроизвести атаку в точности и неограниченное количество раз

В процессе повышения экспертизы специалистов по ИБ важную роль играет проверка ранее освоенных навыков. Провести ее можно посредством имитации атаки, которую в прошлом защитники уже отработали. Маловероятно, что белые хакеры на онлайн-полигоне смогут регулярно и неизменно повторять одни и те же действия, поэтому для этой задачи как нельзя лучше подходят системы эмуляции атак.

- Провести атаки определенной сложности

Гибкая настройка последовательностей атак с регулировкой степени сложности позволяет обучать защитников нелинейно: например, сначала они могут изучить список техник по закреплению в системе или повышению привилегий и отточить настройку средств защиты и процессы SOC по их успешному обнаружению и реагированию. Затем можно будет перейти к действиям, предпринимаемым на следующем этапе атаки.

- Реализовать высокопрофессиональные кибератаки с применением специфических техник и кастомизированных инструментов

Работа с живым «красным» трафиком на онлайн-полигоне показала, что исследователи безопасности редко раскрывают на этой площадке весь свой потенциал. Модуль Archer восполняет этот пробел: по одному клику он выполняет комплексные сценарии атак с использованием техник любой сложности.

- Обеспечить максимальное покрытие матрицы MITRE ATT&CK

Сообщество сильнейших исследователей в области кибербезопасности не в силах покрыть абсолютно все тактики и техники, которыми злоумышленники пользуются в атаках на корпоративную инфраструктуру. В некоторых случаях специалистам необходимо оттачивать навыки противодействия определенным видам атак и верифицировать конкретные стратегии защиты организации. Модуль Archer эффективен в решении подобных задач.

Как Archer формирует сценарии атак

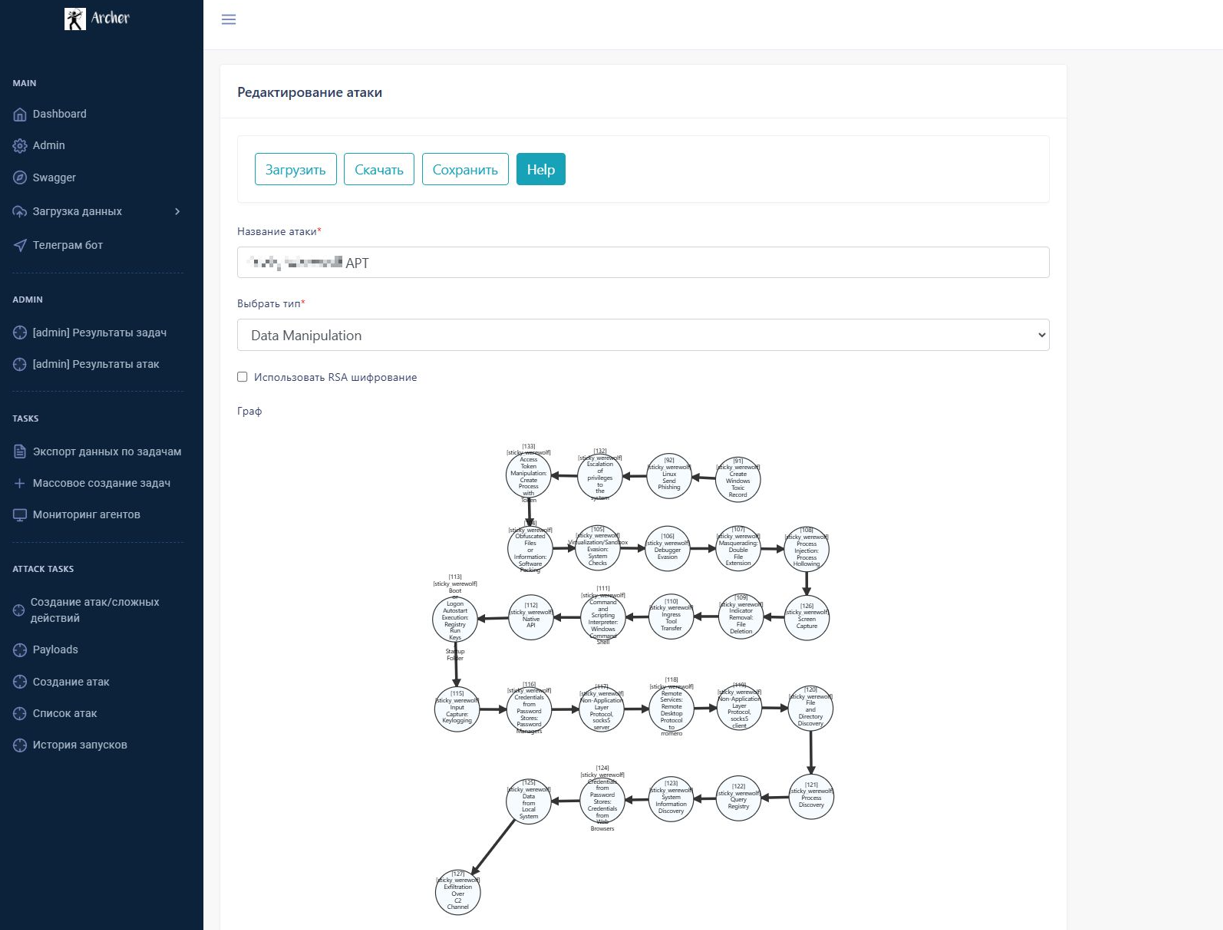

Пример атаки, настраиваемой в модуле Archer

Минимальное количество вредоносных действий может быть разным. В среднем в цепочке атак, которые использует модуль Archer, APT-группировки совершают 20 и более вредоносных действий. На схеме представлена относительно линейная цепочка атак. Она формируется по аналогии с существующей инфраструктурой с помощью конструктора. Могут быть различные варианты, добавляться отдельные ветки, дополнительные шаги, ведущие к реализации недопустимого события. Следует отметить, что атаку из примера выше можно воспроизвести за любой промежуток времени. Если необходим интенсив, то эта атака может выполниться за 5–10 минут. Если условия необходимо приблизить к реальной активности киберпреступной группировки, чтобы потренировать команду SOC, продолжительность атаки можно растянуть на несколько часов. Например, специально задерживать ее на нужных этапах с целью провести дополнительную разведку внутри сети, прежде чем достигнуть намеченной цели.

Скриншот интерфейса MaxPatrol SIEM, который выявил запущенные модулем атаки

Как формируются цепочки атак

В зависимости от конечной цели клиента, цепочки атак могут формироваться разными способами. Archer может выполнять атаки для тренировки команд SOC, проверять средства защиты на стороне клиента, а также проводить точечные атаки, чтобы проверить реагирование на конкретные техники из матрицы MITRE ATT&CK.

Если есть запрос на обучение для команды SOC, то первым делом команда Archer проводит исследование наиболее релевантных киберинцидентов, произошедших в последнее время в мире. В зависимости от сложности реализации и предпочтений конечного потребителя экспертная команда разбирает отчет на конкретные техники и тактики. В конце концов на основе выбранных техник и составляется цепочка с заложенным уровнем сложности, максимально приближенным к реальному.

Зачем тренироваться на онлайн-полигоне

Хакерские атаки в реальной жизни могут привести к критически опасным инцидентам, которые могут болезненно ударить по компании. Платформа Standoff 365 — это площадка для повышения защищенности любой компании от киберугроз. А специалисты по информационной безопасности здесь могут прокачать свои навыки: в удобном режиме они могут изучить трендовые кибератаки и, если столкнутся с ними вживую, будут уже точно знать, как реагировать на ту или иную угрозу и как устранить ее с гарантированным результатом. Участие в кибербитве дает возможность в безопасной среде наблюдать за действиями атакующих, отрабатывать реагирование на инциденты и их расследование, отлаживать навыки использования средств защиты, а также улучшать командное взаимодействие и обучать начинающих специалистов. Например, за несколько дней кибербитвы Standoff участники могут получить опыт, эквивалентный многомесячной работе в реальных условиях, что особенно важно для аналитиков SOC и команд безопасности.

С сентября 2024 года специалисты по ИБ разного уровня могут не ждать новых кибербитв и на практике изучать тактики сильнейших белых хакеров — участников кибербитвы Standoff. Эксперты Standoff отобрали наиболее интересные, по их мнению, инциденты по итогам кибербитв и предоставляют возможность бесплатно их расследовать на онлайн-симуляторе Standoff Cyberbones. Также доступна коммерческая версия с расширенным функционалом и больших количеством заданий.

Онлайн-полигон Standoff Defend играет ключевую роль в этой экосистеме, предоставляя платформу для постоянных практических тренировок. В отличие от разовых учений, полигон доступен 24/7, а значит, специалисты могут регулярно совершенствовать свои навыки, тестировать защитные механизмы и адаптироваться к новым типам атак. Это делает его незаменимым инструментом как для команд ИБ, так и для бизнеса, стремящегося защитить свою IT-инфраструктуру от реальных угроз.

*Defend - защищать

Реклама. 18+ АО «Позитив Текнолоджиз», ИНН 7718668887