MITRE ATT&CK в деле: как Archer моделирует атаки по-настоящему

Не просто галочка в чек-листе: модуль заставляет технику работать, как в реальной атаке.

Ни одна организация в современном мире не застрахована от кибератак. Любая APT-атака (advanced persistent threat) ставит перед специалистами по ИБ три ключевых вопроса:

- Как злоумышленники проникли в сеть?

- Как они передвигались внутри инфраструктуры?

- Какова их конечная цель?

Для профи это рутина, но новичкам бывает сложно. Модуль Archer в Standoff Defend* использует матрицу MITRE ATT&CK, чтобы моделировать сценарии APT-атак и прокачивать навыки защиты. Разбираем, как это работает — от разведки до расследования.

Унифицированная цепочка атак

Унифицированная цепочка атак (Unified Kill Chain) представляет собой модель, описывающую полный цикл кибератаки и методы противодействия ей. Эта модель объединяет классические этапы атаки с современными подходами к киберзащите, создавая комплексную систему обнаружения и предотвращения угроз. В отличие от первоначальной модели cyber kill chain, унифицированная версия включает дополнительные механизмы проактивной защиты и реагирования на инциденты, что позволяет организациям более эффективно противостоять сложным киберугрозам.

Основные компоненты современной унифицированной цепочки атак охватывают три ключевых направления:

- Разведка и анализ: мониторинг подозрительной активности, изучение поведения систем.

- Противодействие: быстрое обнаружение (IDS/IPS), изоляция угроз, минимизация ущерба.

- Восстановление: откат систем, анализ инцидента, улучшение защиты.

Важной особенностью современной модели является интеграция искусственного интеллекта и автоматизированных систем для повышения скорости и точности реагирования на угрозы.

Матрица MITRE ATT&CK

Матрица MITRE ATT&CK представляет собой обширную базу знаний, описывающую тактики, техники и методы, используемые киберпреступниками в реальных атаках. Эта матрица систематизирует различные аспекты киберугроз в виде таблицы, где по вертикали расположены фазы атаки согласно модели cyber kill chain, а по горизонтали — конкретные тактики и техники, применяемые злоумышленниками. Матрица включает Initial Access (первоначальный доступ), Execution (выполнение), Persistence (закрепление), Lateral Movement (перемещение внутри периметра), Impact (деструктивное воздействие) и другие тактики.

Каждая техника в матрице MITRE ATT&CK подробно документирована и содержит описание, примеры использования, способы обнаружения и рекомендации по защите. Особенно важна возможность создания профилей угроз на основе реальных сценариев атак, что позволяет организациям адаптировать матрицу под свои специфические потребности. Матрица активно используется как для защиты от киберугроз, так и для тестирования безопасности систем, позволяя организациям оценивать эффективность своих защитных мер и выявлять потенциальные уязвимости. Кроме того, MITRE ATT&CK служит универсальным языком для обмена информацией об угрозах между специалистами по кибербезопасности и различными организациями.

Главная цель матрицы MITRE ATT&CK — это помощь в анализе используемых методов атак во время либо после киберинцидента. Она помогает понять, как обнаружить действия атакующих в сети, и понять их мотивацию: взлом, разведка, кража базы данных. Все эти действия взаимосвязаны, и зачастую из них можно составить цепочку.

Именно составлением цепочек атак как раз и занимается экспертная команда модуля Archer в Standoff Defend.

Формирование методов атак

Прежде чем построить сценарий атаки, необходимо определить методы и техники, которые будут использованы:

- Анализируются современные векторы атак.

- Создаются сценарии атак с учетом эшелонированной обороны.

- Применяются как традиционные, так и инновационные подходы.

В процессе формирования методов применяются как традиционные подходы, так и инновационные решения. Важным аспектом является создание автоматизированных атакующих механизмов, которые способны адаптироваться к новым условиям во время проведения атаки. Методы постоянно эволюционируют в ответ на появление новых методов защиты и совершенствование инструментов СЗИ, что требует регулярного обновления и модификации атакующих механизмов. Как следствие, существует несколько версий одних и тех же техник атак по матрице MITRE ATT&CK, что дает возможность варьировать сложность во время расследования, проводимого blue teams. Особое внимание уделяется интеграции различных методов в единую цепочку, обеспечивающую комплексную атаку на всех этапах cyber kill chain.

Построение цепочек атак

APT-атаки обычно разрабатываются и реализуются в несколько этапов:

- Разведка — анализ уязвимостей организации, ее бизнес-процессов и сотрудников.

- Доставка вредоносного ПО — использование социальной инженерии, компрометация цепочек поставок.

- Эксплуатация уязвимостей — установка бэкдоров, инструментов удаленного управления.

- Долговременное присутствие — создание скрытых каналов связи для контроля над зараженными системами.

Модуль Archer в Standoff Defend упрощает разработку и реализацию атаки для целей тренировки, но сохраняет реализм. Цепочки строятся по MITRE ATT&CK, что помогает командам безопасности подготовиться к реальным угрозам.

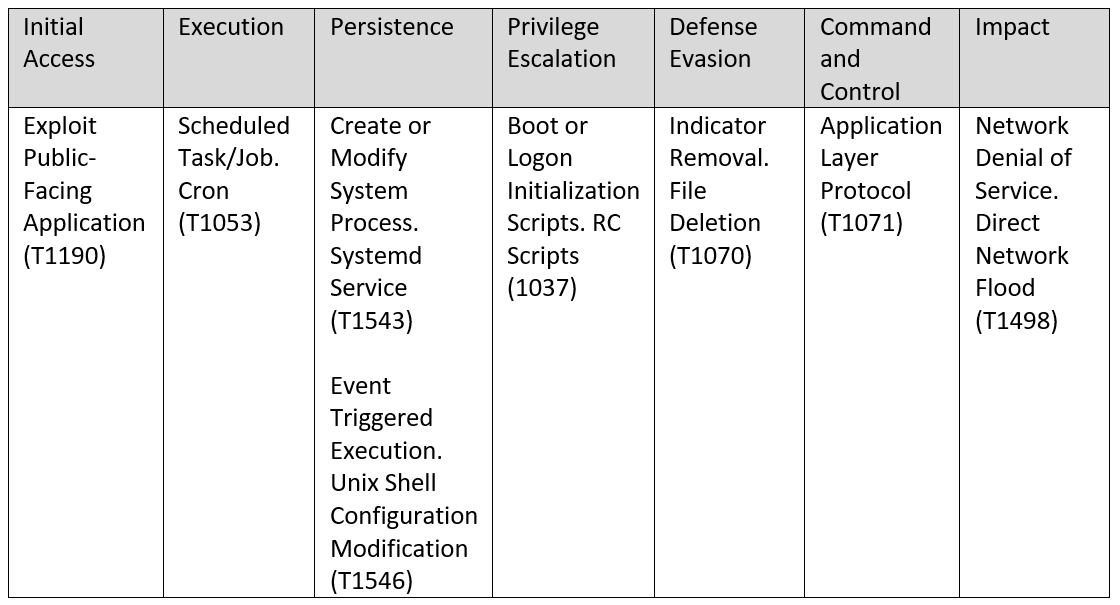

Пример использования техник MITRE ATT&CK в сценарии атаки ботнета Goldoon:

Подготовка онлайн-полигона

Для воспроизведения атак необходимо создать тестовую среду, максимально похожую на корпоративную сеть:

- Сегментированная инфраструктура с Windows, Linux и облачными сервисами.

- Имитация бизнес-процессов.

- Настроенные системы журналирования и анализа трафика.

- Изолированные зоны для тестирования атак.

Это позволяет моделировать полный цикл APT-атаки, от обхода VPN до эксплуатации SSRF, с максимальной достоверностью — и отрабатывать сценарии реагирования.

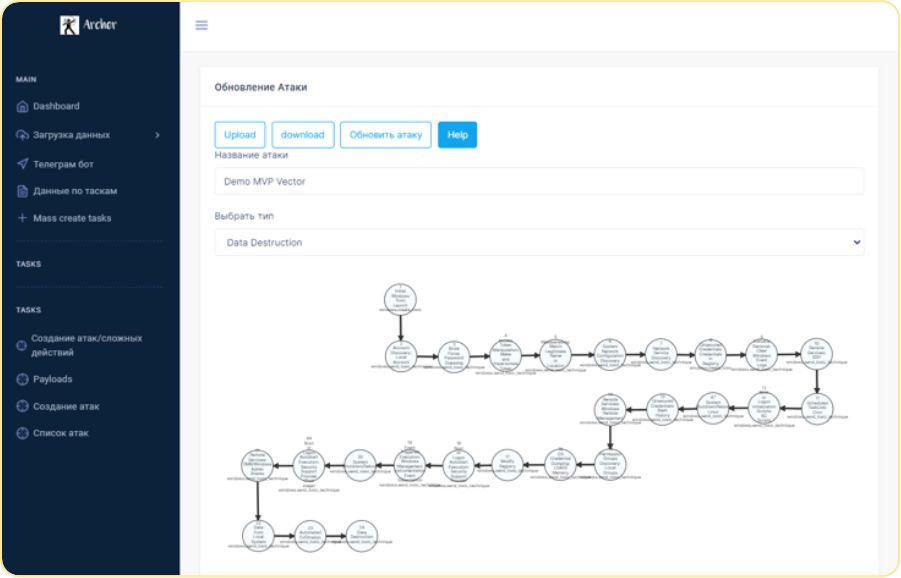

Воспроизведение атак

Рисунок 1. Пример атаки, настраиваемой в модуле Archer

Для успешного воспроизведения цепочек атак необходимо выполнить несколько ключевых шагов:

- Выбрать техники из MITRE ATT&CK.

- Разработать сценарий — от начального проникновения до финальной цели.

- Настроить тестовую среду.

- Провести атаку и зафиксировать ее результаты.

Важно отметить, что воспроизведение цепочек атак должно проводится на тестовом полигоне, который может быть быстро восстановлен с помощью средств автоматизации. Таким образом снимаются ограничения по количеству атак, и сценарии могут быть использованы снова и снова. Результаты тестирования тщательно анализируются для создания материалов наилучшего качества для пользователей Standoff Defend.

Финальное расследование

Расследование APT-атак с использованием матрицы MITRE ATT&CK начинается с анализа собранных доказательств компрометации систем. Специалисты по ИБ изучают журналы событий, сетевой трафик и индикаторы компрометации (IoC), чтобы определить используемые техники атаки. На этом этапе важно собрать как можно больше информации о действиях злоумышленников, включая временные метки событий, затронутые системы и используемые инструменты.

После сбора первичных данных происходит сопоставление выявленных техник с записями в матрице MITRE ATT&CK. Это позволяет классифицировать действия злоумышленников, понять их мотивацию и определить потенциальные дальнейшие шаги. Расследователи строят цепочку событий, начиная с точки первоначального доступа и прослеживая все последующие действия атакующего. Такой подход помогает не только понять, как произошла компрометация, но и выявить слабые места в системе безопасности, которые позволили провести успешную атаку. Изначально расследование проводится вслепую, так как пользователи Standoff Defend не знают, какой был изначальный сценарий атаки. В конце концов эксперты по наступательной безопасности подтверждают, что все перехваченные события соответствуют тому сценарию, который изначально был заложен.

Особое внимание уделяется материалу качеству проектируемых цепочек атак, чтобы в будущем пользователям было проще узнать схожие сценарии и было понимание, для чего нужно внедрение дополнительных механизмов защиты. Также результаты расследования могут быть использованы для создания проактивных правил обнаружения в инфраструктуре клиента, основанных на известных техниках, встретившихся в APT-атаке.

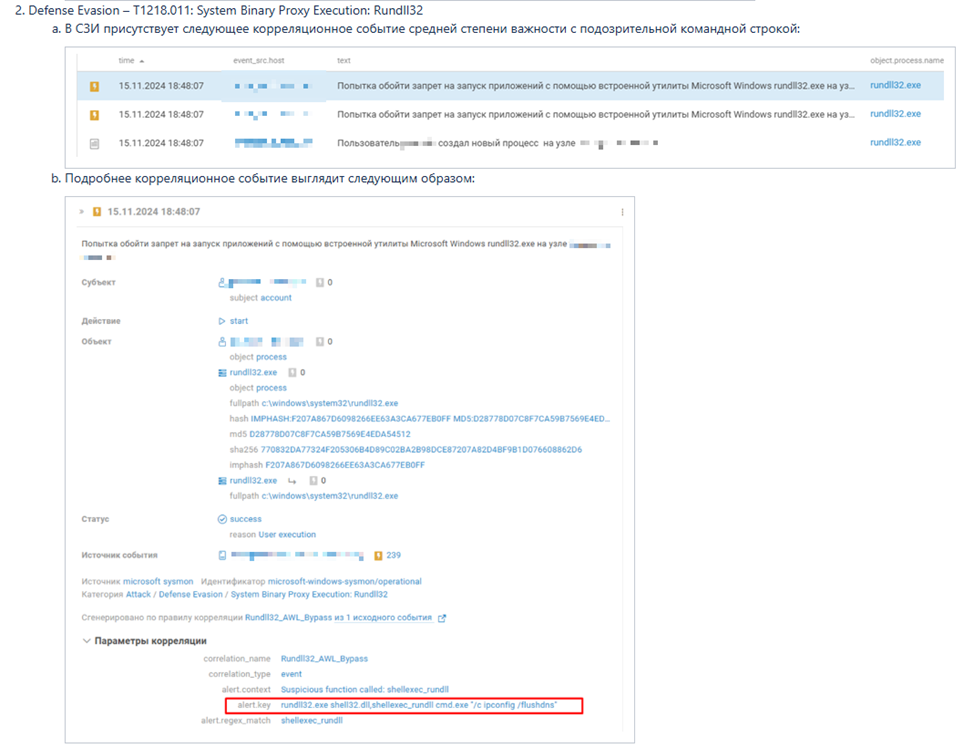

Пример отчета о проверке детектирования АРТ-атаки в СЗИ:

Рисунок 2. Отчета в MaxPatrol SIEM

Ускоренный тренинг и Standoff Defend

Ускоренный тренинг в контексте кибербезопасности представляет собой интенсив, направленный на быстрое освоение практических навыков работы в сфере ИБ. Такие программы обычно длятся от нескольких недель до нескольких месяцев и включают как теоретическую подготовку, так и практическую работу с реальными инструментами и сценариями.

Зачем тренироваться на онлайн-полигоне?

Хакерские атаки в реальной жизни могут привести к критически опасным инцидентам и нанести серьезный ущерб бизнесу. Standoff Defend предоставляет уникальную возможность в безопасной среде изучить современные киберугрозы, освоить методы их выявления и научиться эффективно реагировать на атаки.

Тренировки на киберполигоне дают специалистам реальный практический опыт, сопоставимый с многомесячной работой в боевых условиях. В отличие от разовых учений, Standoff Defend доступен 24/7, что позволяет регулярно повышать квалификацию, тестировать новые защитные механизмы и адаптироваться к постоянно меняющимся угрозам.

Использование таких платформ становится важнейшим инструментом подготовки специалистов SOC: они позволяют командам оттачивать взаимодействие, а бизнесу — уверенно защищать свою ИТ-инфраструктуру от современных угроз.

*Defend - защищать

Реклама. 18+ АО «Позитив Текнолоджиз», ИНН 7718668887