Статьи - страница 16

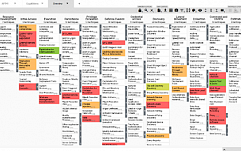

Глубокий анализ ценообразования LLM 2025: Стратегии, скрытые факторы и бизнес-модели ИИ-гигантов

Подробный разбор тарифов OpenAI, Claude, Gemini, DeepSeek и других.

Алгоритмы вознаграждения: почему лайк ценится выше сна

Последние данные нейробиологии о механизмах «дофаминовой петли».

JPEG, пицца и разоблачения: как Error Level Analysis считывает ложь по пикселям

Как JPEG-алгоритм выдает фотомонтаж по кусочкам.

Продай душу за Wi-Fi: что скрывают мелкие буквы в договорах

От передачи первенца до бессмертной души — компании проверяют, читаете ли вы их условия.

Режим инкогнито в браузере: миф о полной анонимности или реальная защита?

Иллюзия приватности может стоить гораздо дороже, чем кажется.

Как обезопасить умный дом от киберугроз? Подробное руководство

Лучшие практические советы, которые защитят вашу приватность и сберегут нервы.

Хакерский набор мечты: топ-50 инструментов для пентестинга

Что реально используют профессионалы?

6 основных киберрисков в цепочке поставок, на которые следует обратить внимание в 2025 году

Даже один небольшой сбой может обернуться остановкой всего вашего бизнеса.

Мобильные угрозы 2025: полное руководство по защите смартфона от хакеров

Скрытые способы заражения — от SMS до магазинов приложений.

Переговоры с вымогателями: спасение или ловушка?

Как выжать из ситуации максимум и не проиграть.

SAST + cWAF: почему два н̶е̶з̶а̶м̶ы̶с̶л̶о̶в̶а̶т̶ы̶х̶ инструмента делают бизнес устойчивым на «пятёрку» и как сделать это без больших затрат

Инструменты безопасности, которые экономят миллионы и упрощают комплаенс без лишних затрат.

Управление инцидентами и оркестрацией различных СЗИ. Обзор NG SOAR

Что такое MITRE ATT&CK и почему она важна для кибербезопасности

В этой статье вы узнаете, что такое MITRE ATT&CK, как она устроена, как ее можно использовать для повышения уровня кибербезопасности и какие инструменты и ресурсы доступны для работы с ней.

Как обнаружить программу-вымогатель ещё до начала атаки: 4 эффективных метода

Всё начинается с незаметного сигнала, который легко пропустить.

Белая шляпа, чёрная душа: разберёмся, кто ты на самом деле

Готовы ли вы пройти все уровни собеседования по кибербезопасности?