Существует не так много способов, чтобы восстановить файлы, зашифрованные в результате атаки шифровальщика, но при этом не платить выкуп за них. Если нам повезло, то могут быть некоторые бесплатные средства для их восстановления, но более реальный вариант – это восстановление Ваших файлов из Ваших резервных копий. Однако, далеко не каждый человек имеет резервные копии своих файлов, хотя Windows предлагает очень полезную функцию, известную как (теневая копия), которая, если говорить вкратце, представляет собой бэкап Ваших файлов. Кибер-преступники узнали о ней достаточно давно, а потому через несколько месяцев после того, как атаки шифровальщиков стали популярными, первое, что они делают при заражении Вашего компьютера, - это удаляют теневую копию Ваших файлов прежде, чем начать шифрование Вашей информации.

Существует ряд технологий, которые могут быть применены для остановки атак шифровальщиков: некоторые из них почти бесполезные, такие как сигнатуры или эвристика (это первое, что проверяют авторы вредоносных программ перед их «релизом»), другие иногда могут быть более эффективными, но даже сочетание всех этих техник не гарантирует, что Вы будете защищены от всех подобных атак.

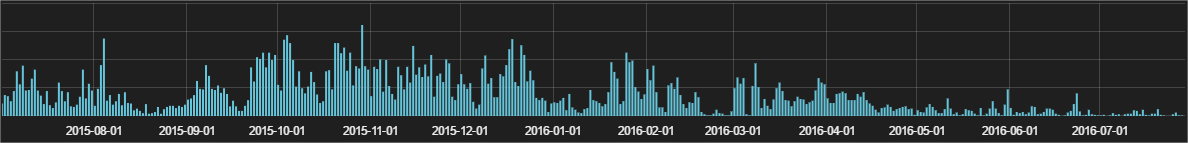

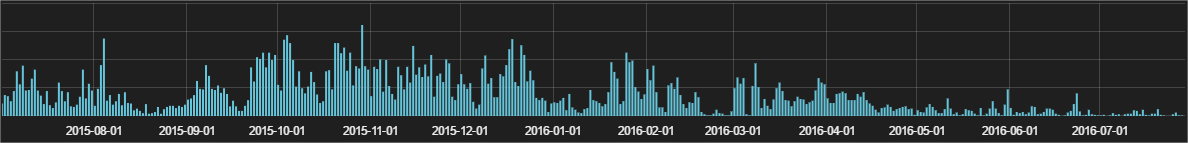

Более 2 лет назад в антивирусной лаборатории PandaLabs применили простой, но достаточно эффективный подход: если какой-то процесс пытается удалить теневые копии, то, скорее всего (но не всегда, кстати), мы имеем дело с вредоносной программой, и вероятнее всего – с шифровальщиком. В наши дни большинство семейств шифровальщиков удаляют теневые копии, т.к. если этого не делать, то люди не будут платить выкуп, раз они могут бесплатно восстановить свои файлы. Рассмотрим, сколько инфекций было остановлено в нашей лаборатории благодаря такому подходу. Логично предположить, что это количество должно расти в геометрической прогрессии, т.к. количество атак шифровальщиков, использующих этот прием, также стремительно растет. Вот, например, количество атак, которые мы заблокировали за последние 12 месяцев с помощью нашего подхода:

Но на диаграмме мы видим прямо противоположное тому, что ожидали. Как такое возможно? На самом деле, такому «феномену» есть очень простое объяснение: мы используем данный подход как «последнее средство», когда никакие другие техники безопасности не смогли обнаружить ничего подозрительного, а потому срабатывает данное правило, которое и блокирует атаку шифровальщика. Данный подход мы используем еще и для внутренних целей, в результате чего мы можем проанализировать более детально те атаки, что были заблокированы на «последнем рубеже», и потом улучшить все предыдущие уровни безопасности. Мы также используем данный подход для оценки того, насколько хорошо или плохо мы останавливаем шифровальщиков: другими словами, чем ниже значения, тем лучше работают наши основные технологии. Так что, как Вы можете видеть, эффективность нашей работы повышается.

Автор статьи: Луис Корронс

Оригинал статьи:

Panda Security в России

+7(495)105 94 51, marketing@rus.pandasecurity.com