Группы хакеров стали высококвалифицированными организациями с доступом к очень сложным, но легко доступным инструментам и технологиям. Кибер-атаки стали очень профессиональными, а их экономическая эффективность была продемонстрирована многократно, что превратило эту сферу деятельности в мощную индустрию с миллиардными (в долларах США) оборотами.

Экономическая прибыль и причинение ущербу конфиденциальным данным глобальных организаций – вот основные цели этих атак. – это «свежий» приведший к глобальным последствиям.

Каково происхождение WannaCry?

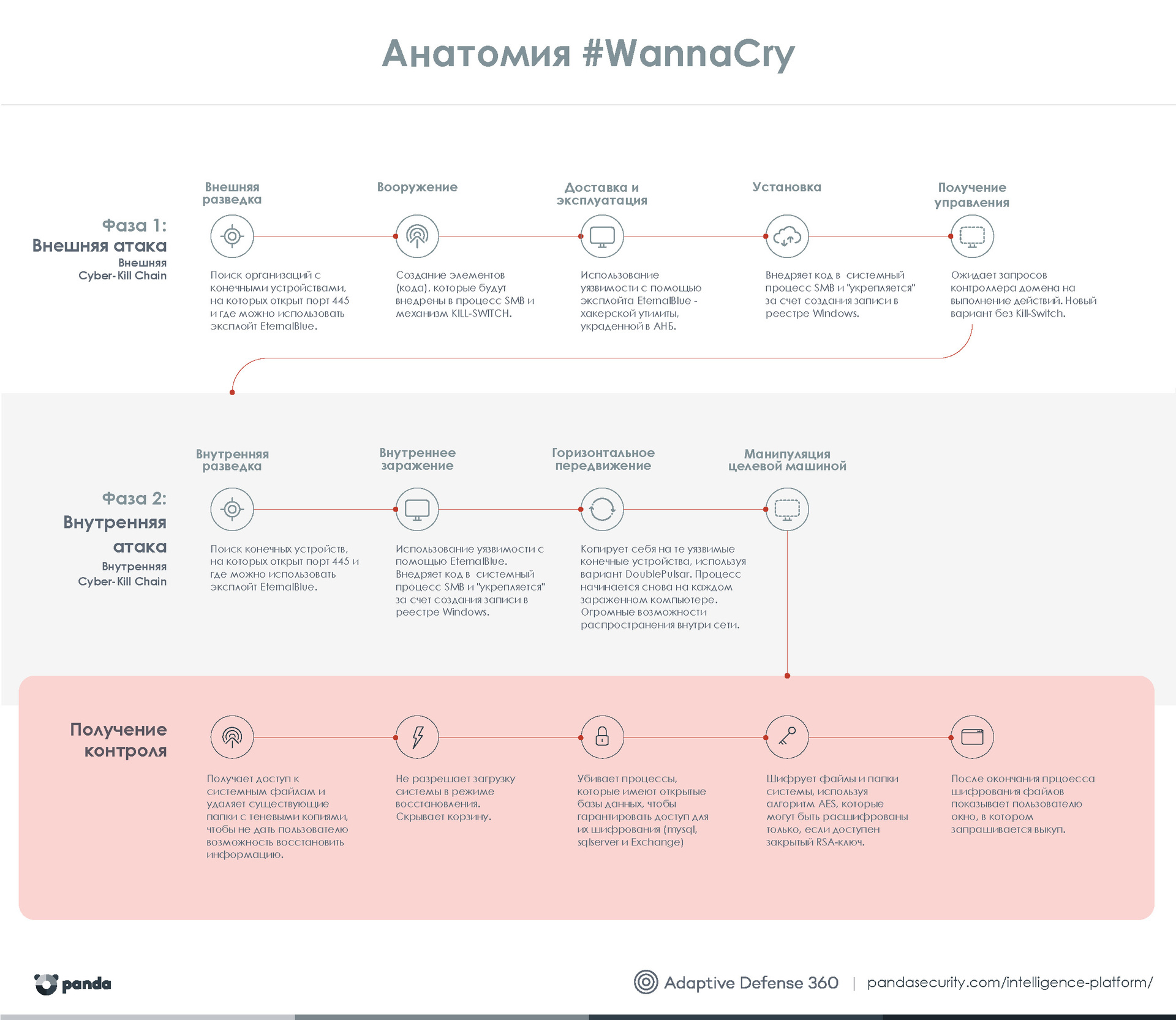

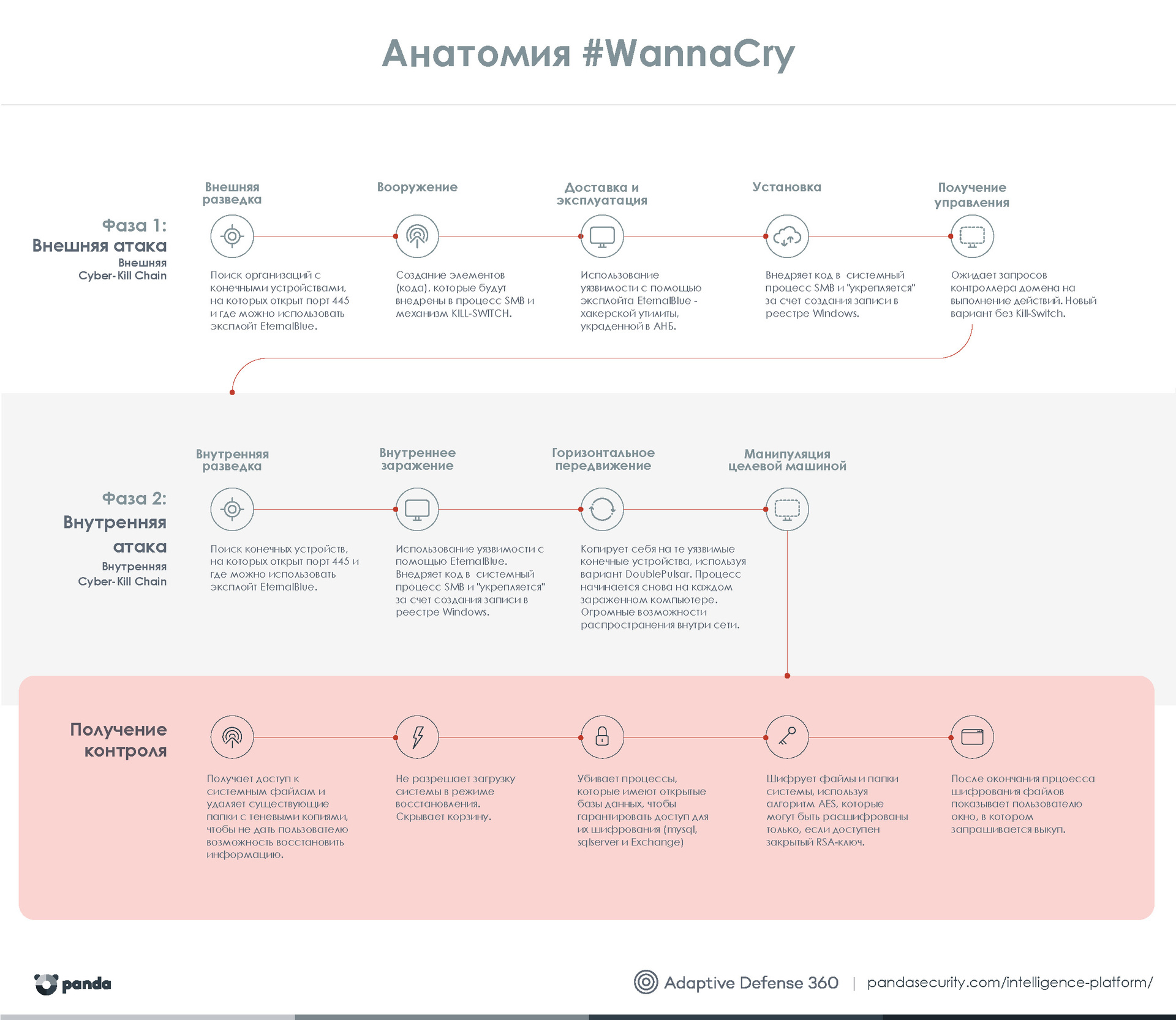

В начале рабочего дня в минувшую пятницу, 12 мая, решения расширенной защиты следующего поколения , разработанные компанией Panda Security, начали успешно обнаруживать и блокировать огромное количество атак, которые использовали уязвимость EternalBlue и шифровальщик WannaCry. Масштабы этой атаки были внушительны практически в каждом уголке земного шара.

От атаки шифровальщика пострадали определенные уязвимые системы Microsoft Windows. В результате атаки были зашифрованы файлы на жестких дисках, а также на сетевых устройствах, к которым данные системы были подключены. Кроме того, заражение происходило и на других уязвимых системах Windows, расположенных в той же сети. Процесс заканчивался требованием выкупа за расшифровку данных: от 300 долларов США в битокинах за каждый зашифрованный компьютер.

Что отличает WannaCry от других атак, которые мы уже видели ранее?

Использование уязвимости. В данном случае для проникновения угрозы в систему не требуется вмешательство человека: например, открытие письма или скачивание какого-нибудь файла из Интернета).

Данный метод дал следующие возможности:

- Атака произошла практически одновременно на всей планете и без вмешательства пользователей. Т.е. массированная атака без препятствий со стороны людей.

- От заражения страдали все подключенные устройства Windows, которые были расположены в одной сети с изначально зараженным компьютером и на которых не было установлено соответствующего патча. Заражение одного компьютера могло закончиться компрометацией всей корпоративной сети.

Традиционные решения безопасности, предназначенные для остановки вредоносных файлов, в целом не способны блокировать атаки, которые используют преимущества этой и других уязвимостей для проникновения на компьютер и в сеть. Следствием этого стало то, что кибер-атака поразила сотни тысяч пользователей в 150 странах мира (преимущественно, компании и общественные организации).

Взгляните на

WannaSaveU – контрудар для повышения информационной безопасности

Как я могу защитить себя?

В этой связи лучше всего принять конструктивно иной подход к традиционным продуктам безопасности. Если хакеры учитывают тот факт, что антивирус не должен знать используемое для атаки вредоносное ПО, то очевидно, что просто необходимо использовать ту модель безопасности, которая специализируется именно на контроле всего того, что еще неизвестно.

В ряде последних случаев, которые исследовала антивирусная лаборатория PandaLabs, мы видели новые варианты атак, среди которых можно выделить те, что не используют вредоносные программы как таковые, а скорее полагаются на скрипты и использование легитимных инструментов операционной системы во избежание обнаружения со стороны традиционных решений безопасности. А это как раз является прекрасным примером тому, какой высокий уровень квалификации и профессионализма достигнут кибер-преступниками в последние месяцы.

WannaSaveU – контрудар для повышения информационной безопасности

Различные организации, например, испанский Национальный криптологический центр, опирались на новую модель безопасности, непрерывный мониторинг и классификацию всех активных процессов, а также неограниченную видимость и абсолютный контроль, предлагаемые решением Adaptive Defense компании Panda Security. В результате этого был подготовлен о вредоносном коде WannaCry.

Подробный технический анализ также можно прочитать .

Вполне вероятно, что будут возникать новые атаки с вариантами угроз, которые используют уязвимости, эксплуатируемые в EternalBlue, но при этом использующие другие вредоносные приложения. По этой причине мы в компании Panda Security рекомендуем вам предпринять следующие действия:

- Обновляйте компьютеры последними патчами безопасности, предоставляемыми производителем.

- Используйте адекватные современным вызовам инструменты защиты, такие как файерволы и антивредоносные решения следующего поколения против усовершенствованных атак.

- Не открывайте файлы, вложения или ссылки в письмах от неизвестных отправителей, не отвечайте на такие письма.

- Соблюдайте осторожность при нажатии на ссылки в электронных письмах, мгновенных сообщениях и социальных сетях, даже если они поступили к вам от известных контактов.

- Периодически делайте резервные копии ваших данных, особенно тех, что расположены на Ваших критически важных устройствах.

А чтобы справляться с новыми возможными волнами этой атаки, мы рекомендуем выполнить следующие действия:

- Необходимо применить патч Microsoft для закрытия этой уязвимости SMB. Данная уязвимость является «открытой дверью» для хакеров.

- Необходимо быть внимательным. Мы в Panda Security наблюдаем и исследуем то, что мы видим на компьютерах наших клиентов, чтобы предвосхищать любые мутации данного червя или любых других вариантов, которые уже могут присутствовать в сети в результате отсутствия требуемых патчей.

Благодаря видимости неизвестных угроз, которые предоставляет решение , а также его уникальным возможностям предотвращения, обнаружения и применения требуемых мер для мгновенной реакции на атаку, наши пользователи были защищены с первых минут появления данной атаки.

Расширенная защита, предлагаемая решением Adaptive Defense, благодаря новой модели безопасности, основанной на непрерывном мониторинге и классификации всех активных процессов, в очередной раз на примере данной атаки показала, что стала одним из немногих решений, способных противостоять этой пугающей реальности.

Оригинал статьи:

Panda Security в России

+7(495)105 94 51, marketing@rus.pandasecurity.com