27 июня 2017 года началась масштабная атака с использованием варианта семейства шифровальщиков, известных как GoldenEye, от которой пострадали многие страны мира.

Помимо шифрования файлов на компьютере, это семейство шифровальщиков характеризуется шифрованием MBR (главной загрузочной записи Windows) при наличии прав, таким образом, блокируя полный доступ к компьютеру. Атака может рассматриваться почти как копия нашумевшей атаки которая шокировала мир примерно месяц назад.

Данная версия вредоносной программы распространяется как DLL, которая имеет параметр, меняющийся с каждым образцом, для начала процесса шифрования на компьютере.

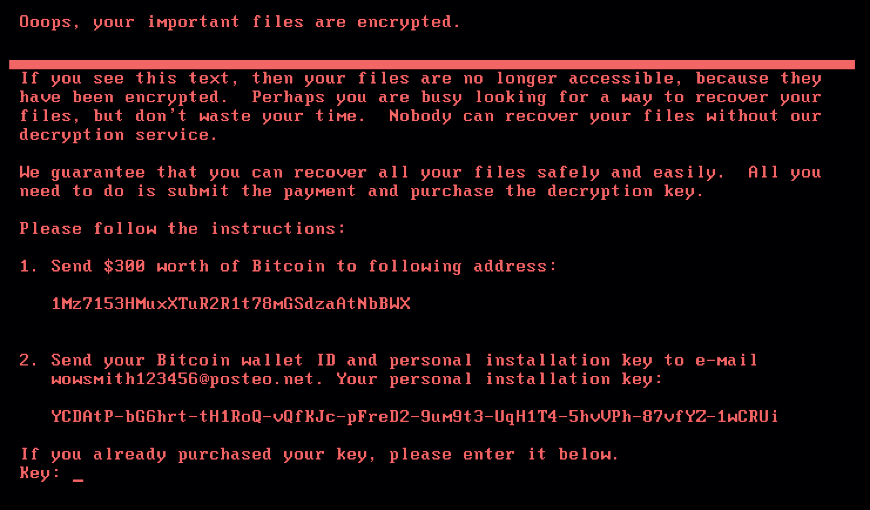

Когда зловред запускается, он шифрует определенные файлы на дисках скомпрометированной системы. В свою очередь, при наличии администраторских прав, он также шифрует загрузочный сектор системы, предотвращая доступ к компьютеру до тех пор, пока не будет введен специальный код доступа, который позволит расшифровать систему.

Как предполагается, такой ключ доступа предоставляется после того, как жертва осуществит оплату требуемого выкупа.

Также данный шифровальщик создает запланированную задачу на выключение компьютера.

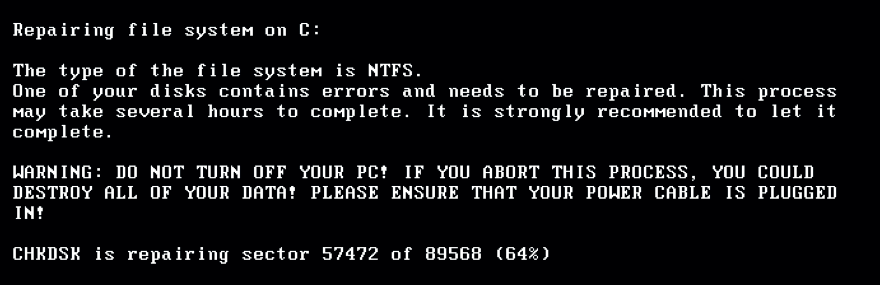

После перезагрузки ПК, GoldenEye показывает ложное окно с проверкой диска. В информации на экране сообщается, что один из дисков содержит ошибки и его требуется восстановить – именно для этого запускается функция проверки диска. Хотя на самом деле в этот момент как раз и осуществляется шифрование файлов.

После этого на экране показывается окно с требованием выкупа.

Распространение

В это раз мы увидели различные методы проникновения и распространения угрозы в скомпрометированных сетях:

- Файл, прикрепленный к электронному письму, отправленному пользователю на Украине (эта страна сильно пострадала от атаки)

- ETERNALBLUE: Этот вариант вредоносной программы использует код, который эксплуатирует уязвимость, опубликованную корпорацией Microsoft 14 марта 2017 года и описанную в бюллетене MS17-010.

- PSEXEC: Включает в себя удаленное выполнение в системе, используя команду PSEXEC.

- WMI: Содержит удаленное выполнение в системе, используя команду WMI.

Вы можете посмотреть более подробные сведения об атаке в .

Контрольные суммы файлов, связанных с данной атакой

7e37ab34ecdcc3e77e24522ddfd4852d

71b6a493388e7d0b40c83ce903bc6b04

Советы и рекомендации

- Будьте осторожны с документами, вложенными в электронные письма от неизвестных отправителей.

- Обновляйте вашу операционную систему последними доступными обновлениями Microsoft.

- В этот раз мы обнаружили использование ETERNALBLUE, а потому мы рекомендуем, чтобы вы скачали и установили следующий патч на всех компьютерах в вашей сети:

- Установите и регулярно обновляйте его.

Мы продолжим предоставлять новую информацию по данной атаке.

Оригинал статьи:

Panda Security в России

+7(495)105 94 51, marketing@rus.pandasecurity.com