В начале года мы говорили о в банковском секторе, а сегодня мы рады поделиться с вами отчетом, подготовленным антивирусной лабораторией PandaLabs компании Panda Security, о последней версии Dridex – известного банковского трояна, который прославился своей сложностью и способностью оставаться незамеченным даже на зараженных компьютерах.

Что такое Dridex ?

Отчет содержит анализ нового варианта вредоносного кода, известного под названием “Dridex”, а именно четвертой его версии.

Dridex – это банковский троян, известный своей сложностью и способностью оставаться незамеченным на устройствах, которые он заражает. Эти устройства, будучи зараженными, встраиваются в модульную бот-сеть, в которой вредоносные характеристики (внешние или свои собственные) могут быть свободно добавлены к ним через модули или библиотеки (продаются отдельно).

Первая версия появилась в конце 2014 года. В начале 2015 года было выпущено новое крупное обновление, давшее жизнь второй версии. При просмотре более ранних версий Dridex, самой стабильной и устойчивой из них стала третья версия, которая появилась в апреле 2015 года и использовалась в хорошо известных кибератаках вплоть до четвертой версии – последней известной версии, появившейся в феврале 2017 года. Именно она и рассматривается в настоящем отчете.

Никаких других крупных обновлений для Dridex со времен демонтажа основных компонентов бот-сети, выполненного спецслужбами в 2015 году, обнаружено не было.

Этот новый вариант банковского трояна содержит новые функциональные возможности. Одна из них называется AtomBombing – это функционал, предназначенный для встраивания кода без вызова подозрительных API во избежание обнаружения со стороны систем мониторинга. Она содержит технику взлома DLL для повышения своей «живучести». Наконец, были оптимизированы различные криптографические методы, используемые для получения конфигурации.

Характеристики трояна

Ниже приведены некоторые статические свойства анализируемого файла.

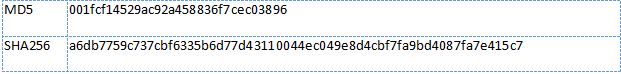

Хэш трояна:

Внутренняя дата создания анализируемого образца – 16 мая 2017 года. Рассматриваемый файл был скомпилирован для исполнения в 64-битных окружениях с целью имитации легальной dll от Microsoft.

Рис 1. Свойства файла

В дополнение к этому файл зашифрован с помощью уникального алгоритма, что позволяет ему оставаться незамеченным со стороны антивирусов.

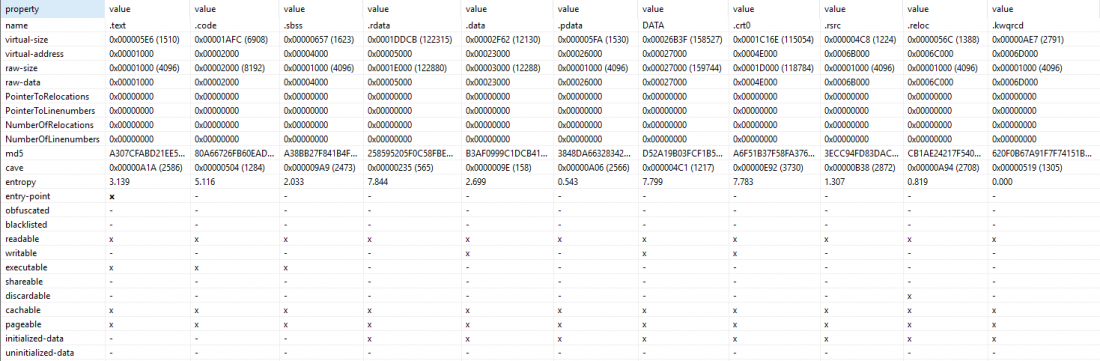

Было установлено, что исполняемый файл имеет довольно большое количество разделов (всего – 11), что мы можем увидеть на рисунке 2:

Рис 2. Статичная информация анализируемого бинарного файла

В разделе DATA мы можем увидеть, что энтропия находится на уровне 7,799, и она является достаточно большой. Она находится именно в том разделе, в котором можно найти сложно зашифрованный и упакованный бинарный файл (он после дешифрации становится реальным вредоносным кодом).

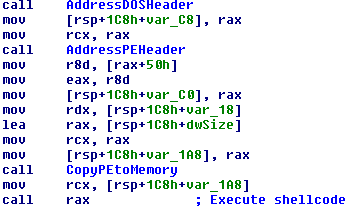

В первом расшифрованном слое исполняемый файл хранит память в процессе, затем копирует код и в конечном итоге вызывает и запускает его, как мы можем видеть на рисунке 3:

Рис 3. Переход к шелкоду

Первое, что делает код, - получает адреса функций, которые он будет использовать. Он делает это с помощью динамического поиска через библиотеки, загруженные программой.

Для выполнения этой задачи он выполняется через структуру PEB_LDR_DATA и структуры LDR-MODULE, чтобы найти основной адрес загружаемых dll. Он обращается к начальному адресу таблицы экспорта для того, чтобы выполнить все функции, экспортируемые dll, и найти адрес искомой функции в памяти компьютера.

Рис 4. Перечисление загруженных модулей

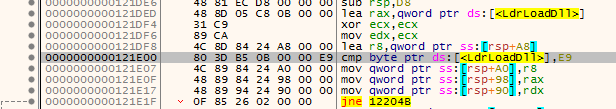

Шелкод, в свою очередь, проверяет, есть ли «хук» в недокументированной функции LdrLoadDll, обращаясь к ее адресу и проверяя, является ли первый бит таким же как E9 (эквивалент jmp ассемблера).

Рис 5. Верификация «хука»

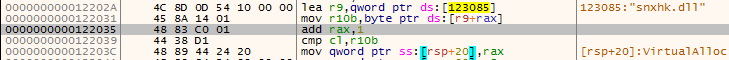

Если предыдущая верификация прошла успешно, он переходит к распаковке процесса памяти dll с названием “snxhk.dll”, которая является библиотекой Avast и AVG, создающей «хуки» для мониторинга процессов, происходящих в песочнице.

Рис 6. Библиотека: snxhk.dll

Наконец, шелкод расшифровывает исполняемый файл в разделе DATA в памяти компьютера, копирует его в адрес базового образа, а затем запускает новый получившийся исполняемый файл.

Рис 7. Расшифрованный исполняемый файл

Таким образом, полный процесс распаковки образца можно увидеть на рисунке 8, где он представлен более схематично.

Рис 8. Полный процесс распаковки

Убедитесь, что вы используете передовые решения информационной безопасности с опциями расширенной защиты, например, , который осуществляет мониторинг корпоративных систем в реальном времени, обнаруживая и останавливая любое подозрительное поведение, которое может причинить вред вашему предприятию.

Для получения более подробной информации скачайте полный отчет:

Оригинал статьи:

Panda Security в России

+7(495)105 94 51, marketing@rus.pandasecurity.com