Вслед за инцидентами с , , вызвали новую волну неопределенности по поводу рисков безопасности, которым подверглись миллионы устройств. Прошла неделя, прежде чем AMD признал, что уязвимости, выявленные в отчете CTS-Labs, имеют место быть. После оценки всей информации, задокументированной этой компанией, AMD, наконец, подтвердила наличие этих уязвимостей, впрочем, заверив, что риск был минимальный.

Что за история с чипами AMD ?

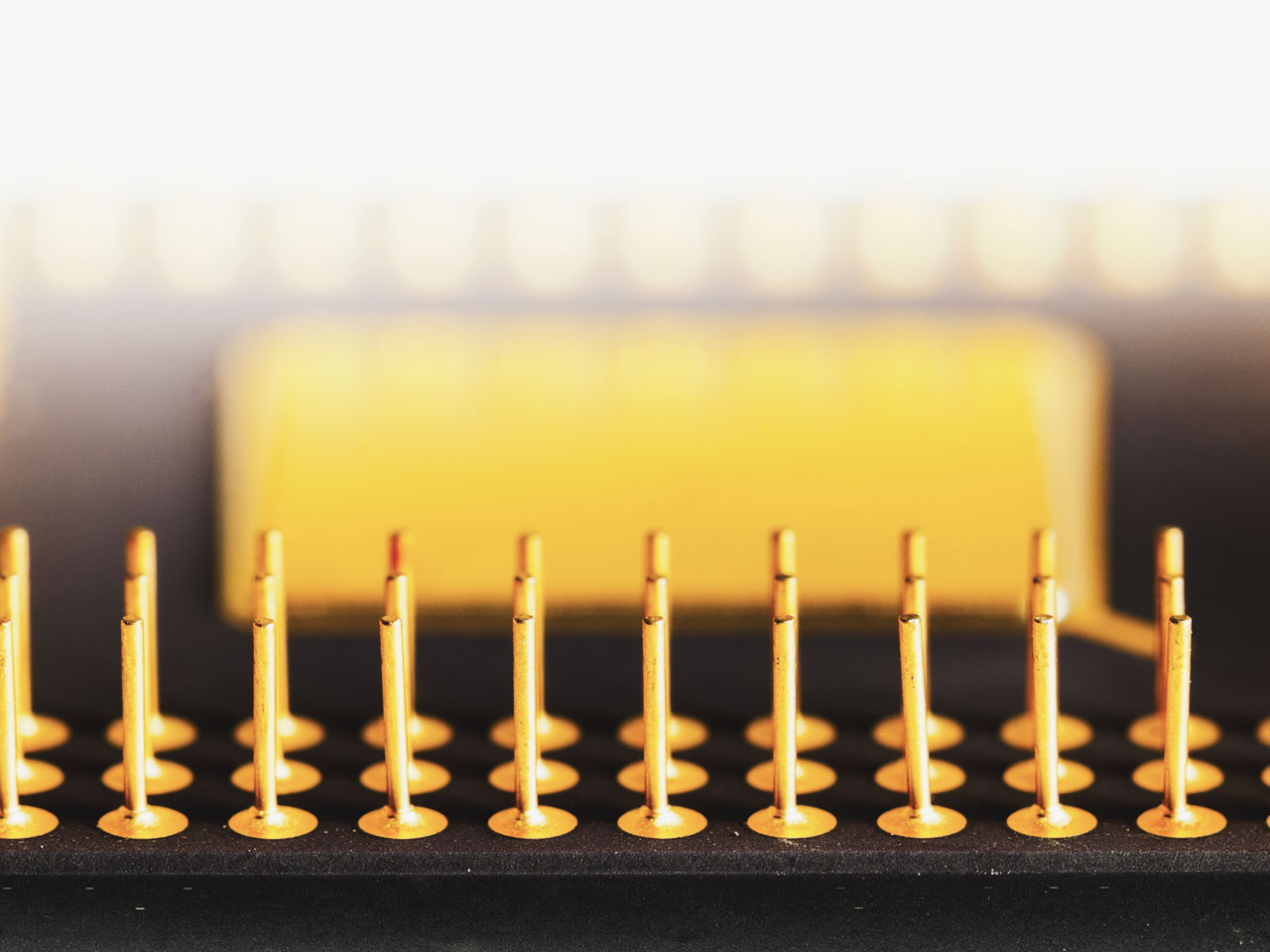

CTS-Labs выявила два аспекта, связанных с недостатками безопасности. Первый влияет на AMD Secure Processor в чипах Ryzen и EPYC. Именно этот компонент отвечает за безопасность процессора, где устройства хранят пароли и ключи шифрования. С другой стороны, другие уязвимости, сгруппированные под названием « Chimera », влияют на чипсет, который, как правило, сопровождает системы Ryzen.

Все эти 13 уязвимостей объединяет то, что они позволяют использовать бэкдор для внедрения вредоносного кода и запуска ряда атак. Таким образом, злоумышленник может получить контроль над системой, чтобы украсть регистрационные данные пользователя и иметь возможность проникнуть в корпоративные сети. Это также означает, что кто-нибудь может читать защищенные области памяти и вносить в них изменения, преодолевать защиту BIOS, или атаковать операционную систему устройства. Короче говоря, эти уязвимости в продуктах AMD могут привести к серьезным последствиям для всех типов организаций, т.к. они могут оставить их уязвимыми перед хакерами, которые могли бы использовать эти бэкдоры для получения доступа к конфиденциальной информации.

Эти последние новости пришли всего спустя несколько недель после того, как AMD был втянут в инцидент с Meltdown и Specter, хотя в основном от них пострадала компания Intel. Несмотря на то, что источник уязвимостей не такой, как был в случае с Meltdown и Specter, эти недостатки безопасности могли бы позволить кибер-преступникам получить доступ к критической информации в памяти системы и запустить ряд атак.

Как решить проблему

Признав существование этих уязвимостей, для борьбы с ними. В ближайшие недели компания планирует опубликовать обновления прошивки, которые будут устанавливаться через обновления BIOS . Более того, компания объявила, что в отличие от того, что произошло с решениями для Meltdown и Specter, эти обновления не повлияют на производительность пострадавших систем, а также серверов или компьютеров, основанных на этих процессорах.

В то же самое время AMD понизила уровень опасности этого инцидента, объяснив, что риск был минимальным, т.к. для эксплуатации этих уязвимостей хакеру сперва потребовалось бы иметь администраторский доступ к системе. Как отметил Марк Пейпермастер, технический директор AMD, злоумышленники с таким типом доступа могли бы иметь в своем распоряжении многочисленные механизмы атак для удаления, создания или изменения любого файла в системе без необходимости использования этих уязвимостей.

Данная атака подтверждает две вещи. С одной стороны, ,которые способны обнаруживать любое аномальное поведение, которое могло бы потенциально привести к краже регистрационных данных администратора для корпоративных систем. А с другой стороны, эти новости напомнили о важности регулярного обновления корпоративных систем для снижения риска атак, которые ставят под угрозу критически важные данные.

Оригинал статьи:

Panda Security в России

+7(495)105 94 51, marketing@rus.pandasecurity.com