Fancy Bear (известные также как APT18, Pawn Storm, Sofacy Group, Sednit и STRONTIUM) – это российская группа кибер-шпионажа, которая специализируется на кибер-атаках, классифицируемых как Advanced Persistent Threats (APT), т.е. постоянная угроза повышенной сложности. APT характеризуются своей изощренностью, тем, что они, как правило, нацелены на определенные выбранные компании или организации, а также их способностью обходить традиционные механизмы защиты.

Последняя разработка Fancy Bear отлично вписывается в этот уровень сложности: она называется , и представляет собой вредоносную программу, которая способна пережить даже переустановку операционной системы. Это делает ее особенно опасной для домашних пользователей, компаний и организаций, у которых существует недостаток защиты от такого рода атак.

Как работает LoJax ?

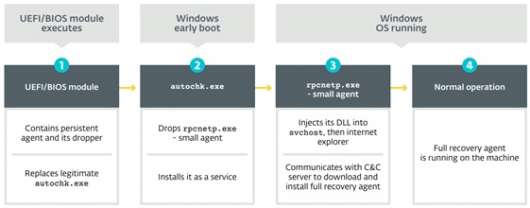

LoJax работает подобно руткиту, т.е. программе или набору утилит, которые предоставляют скрытый доступ к компьютеру или административным уровням в сети. Но что делает LoJax настолько особенным, так это то, что он является первым обнаруженным руткитом, который непосредственно атакует унифицируемый интерфейс расширяемой прошивки Unified Extensible Firmware Interface ( UEFI ).

Что такое UEFI? BIOS, ключа к любому компьютеру, т.к. является прошивкой, хранящейся в специально выделенной памяти на материнской плате, и содержит инструкции, которые контролируют операции на схемах компьютера, а это означает, что она не зависима от операционных систем.

Соответственно, LoJax использует преимущества Computrace LoJack – программы, которая предустановленна в UEFI на многих компьютерах. Эта программа отправляет информацию о местоположении компьютера, а также позволяет удалять или блокировать файлы в случае кражи. Поскольку это механизм против кражи, LoJack был разработан таким образом, чтобы оставаться на компьютере даже в том случае, если переустановили операционную систему или заменили жесткий диск, т.к. воры, как правило, меняют оба эти элемента после кражи компьютера.

Способ, которым LoJax получает доступ к UEFI и LoJack, заключается в использовании определенных файлов, которые из операционной системы компилируют информацию о его аппаратном обеспечении. Оттуда они исправляют UEFI, скрывают вредоносный код и записывают в него снова – и все это из Windows. Таким образом, кибер-злоумышленник может получить полный контроль над UEFI.

Источник: ESET

Как избежать атак подобно LoJax

LoJax опасен не просто из-за инфекции самого UEFI, но потому, что многие решения информационной безопасности, включая корпоративные решения, представленные во многих компаниях, полностью игнорируют Computrace LoJack и программное обеспечение UEFI , т.к. считают, что они являются безопасными. По этой причине LoJax просто вынуждает компании предпринимать меры информационной безопасности, которые выходят далеко за рамки только лишь защиты операционных систем. Ниже предлагаем вам ряд рекомендаций:

1. Режим безопасной загрузки: хорошие новости связаны с тем, что руткит Fancy Bear не подписан должным образом, т.е. не зарегистрирован безопасно как остальная часть аппаратного обеспечения, установленная и обнаруживаемая в UEFI. Таким образом, первая мера безопасности – активировать в UEFI режим безопасной загрузки. Когда этот режим активирован, то все компоненты прошивки должны быть правильно подписаны, а этот режим не позволяет запуск тех компонентов, которые показывают какие-либо аномалии, как в случае с LoJax.

2. Модернизация чипсетов компьютеров. Уязвимости, обнаруженные в Computrace LoJack, которые допускают атаку LoJax, работают только с настройками старых версий UEFI . Набор микросхем Intel серии 5, впервые выпущенные в 2008 году, имеют хабы контроллеров платформы, которые, как показывают опыты, .

3. Всесторонние и комплексные решения безопасности. В любом случае, для обеспечения тотальной защиты от вредоносных программ, рекомендуется использовать всесторонние и комплексные решения безопасности 360º, которые не только обнаруживают уязвимости в точках проникновения, но также и обеспечивают полную безопасность конечных устройств. Крайне важно иметь решения, которые автоматизируют процессы предотвращения, обнаружения, сдерживания и реагирования на любые сложные угрозы, например, APT. Решение с опциями расширенной информационной безопасности способно осуществлять полный мониторинг всех возможных кибер-атак и нежелательных попыток доступа. Более того, оно имеет , отвечающий за аспект, которым часто пренебрегают: установка патчей и обновлений. Комплексное решение 360º сочетает в себе детальную видимость активности на конечных устройствах, контроль всех запущенных процессов и сокращение поверхности атаки, чтобы компании не стали жертвой атак, какими бы сложными они не были.

Оригинал статьи:

Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com