Чаще всего ноутбуки подключены к сетям Wi-Fi, и не только домашним, но и бесплатным, расположенным в общественных местах, которые не подконтрольны вам. Особое внимание необходимо обращать на корпоративные ноутбуки, т.к. далеко не все сети Wi-Fi находятся под контролем организации. Сотрудники ездят в командировки или путешествуют в отпуске, подключаясь к общественным Wi-Fi сетям в аэропортах, парках, вокзалах, а также к, казалось бы, более безопасным беспроводным сетям отелей, бизнес-центров и других предприятий.

Все эти точки доступа Wi-Fi, особенно те, что относятся к открытым публичным беспроводным сетям, предоставляют кибер-преступникам возможность получить доступ к конфиденциальной информации, которая хранится на ноутбуках. Даже те точки доступа Wi-Fi, которые кажутся безопасными, могут нести риски, потому что на самом деле они могут оказаться не теми беспроводными сетями, к которым мы пытаемся подключиться. Так обстоит дело со «злыми двойниками» ( evil twin ) – угрозой, которую мы выделяем как .

Этот вид атаки уже стал реальностью в последние месяцы: семи кибер-преступникам, которые якобы имеют отношение к российским спецслужбам. Их цель заключалась в краже учетных данных для ноутбуков, принадлежащих антидопинговым агентствам, компаниям в сфере атомной энергетики и химическим лабораториям. Но как они это сделали?

Приманка и крючок

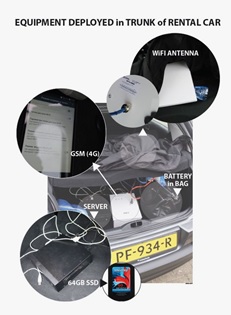

Хакеры использовали набор инструментов, среди которых были роутеры с 4G LTE, мини-сервер, антенна Wi-Fi с IEEE 802.11 (наиболее распространенные стандарты беспроводной компьютерной связи), которые были спрятаны в арендованных машинах. Злоумышленники припарковали свои машины рядом с местами, где их жертвы могли бы подключаться к Интернету: отели, бары, рестораны … Используя эту физическую близость, их устройства имитировали точно такой же SSID (Service Set Identifier, т.е. название сети, видимое на наших устройствах в списке доступных Wi-Fi сетей), как у реальных Wi-Fi сетей в этих местах. Таким образом, они пытались обмануть своих жертв, чтобы те подключались к поддельным сетям хакеров, а не к реальным Wi-Fi сетям. Более того, чтобы не вызвать подозрений, как только жертва «попадалась на удочку» и подключалась к поддельной сети, хакеры предоставляли ей хороший высокоскоростной доступ к Интернету через свои роутеры.

Таким образом, пользователи столкнулись с кибер-атакой, при этом они были уверены, что подключились к легальной точке доступа Wi-Fi. Хотя на самом деле, они «проглотили наживку» и фактически подключились к поддельной точке доступа, которая выглядела как настоящая, но была создана хакерами для того, чтобы можно было красть конфиденциальную информацию с ноутбуков своих жертв.

Источник: Wired / Министерство юстиции США

Как мы можем защитить себя от «злых двойников»?

С точки зрения компаний, которые предоставляют своим клиентам сети Wi-Fi (отели, рестораны и др.), самое главное – предоставлять как можно более безопасное соединение. Его подразумевает использование систем шифрования паролей WPA 2, а также использование логинов пользователей. По этой причине также хорошо предоставлять клиентам специальные страницы для подключения к своей сети Wi - Fi , которые требуют ввода безопасного пароля или даже заставляют пользователей регистрировать себя. Хотя это и не полностью устраняет риск того, что вокруг не будет «злых двойников» (они могут воспроизвести страницы подключения и даже содержать шифрование), но это значительно усложнит кибер-преступникам задачу по имитации таких реальных точек доступа. Открытая Wi-Fi сеть, которая не имеет страницу для подключения, должна вызвать подозрения.

Во-вторых, компании могут сделать еще один шаг вперед. Можно обнаруживать «злых двойников», которые пытаются имитировать легальные точки доступа с помощью системы предотвращения вторжений в беспроводную сеть . Эти решения состоят из сетевого оборудования, которое сканирует весь радиочастотный спектр вокруг для того, чтобы обнаруживать присутствие несанкционированных точек доступа.

С другой стороны, с точки зрения сотрудников с корпоративными ноутбуками, которые подключаются к сетям Wi-Fi вне контроля организации, повышение осведомленности является ключевым моментом. Они должны быть осторожны с точками доступа с подозрительными SSID, и тем более в тех случаях, когда сотрудникам требуется подключаться к корпоративным ресурсам, используя свои регистрационные данные.

В любом случае предотвращение «злых двойников» не должна сводиться только лишь к решению подключаться к точке доступа или нет. Вообще говоря, чтобы избежать ущерба от любого вида кибер-атак, которые используют сеть Wi-Fi в качестве вектора атаки, сотрудники предприятий должны воздерживаться от использования конфиденциальной корпоративной информации, отправки и получения финансовых данных через такого рода подключения, особенно через открытые и менее безопасные публичные (общественные) беспроводные сети.

Поэтому для защиты корпоративных ноутбуков следует использовать современные решения информационной безопасности с опциями расширенной защиты, такие как , которое способно осуществлять мониторинг ВСЕХ активных процессов на конечных устройствах организации. Таким образом, оно создает эффективный барьер для предотвращения, остановки и решения проблем, связанных с несанкционированными попытками доступа к корпоративным ноутбукам даже через беспроводные сети.

Если же говорить про домашних пользователей, то опции защиты Wi-Fi соединений в домашних продуктах также позволяют защитить домашний ноутбук от подобного рода атак.

Оригинал статьи:

Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com