Где-то на одном из компьютеров в нашей корпоративной сети хранился вредоносный код. Всякий раз, когда компьютер включался, этот код начинал собирать информацию о регистрационных данных наших сотрудников, а также об администраторских правах внутри сети. Затем он искал наиболее ценные активы компании, а найдя их, начинал сбор всей этой конфиденциальной информации. Хуже всего то, что наше корпоративное решение информационной безопасности не обнаруживает установку каких-либо файлов, которые могут рассматриваться в качестве угрозы. Вредоносный код, который причинил компании столько вреда, исчез, не оставив даже и следа.

Такая кошмарная ситуация – это реальность, с которой сталкиваются многие компании. Эти угрозы класса Advanced Volatile Threat (AVT) более известны как безфайловые вредоносные программы, . Как мы тогда объясняли, этот тип угроз не предусматривает записи каких-то своих файлов на жесткий диск. Вместо этого он работает из памяти, например, из оперативной памяти. Отсутствие файлов на жестком диске делает невозможным его обнаружение для традиционных систем защиты и обнаружения угроз, а потому такая угроза представляет собой серьезную проблему для информационной безопасности. Итак, как же они могут причинить столько вреда, не имея никаких файлов? Во многих случаях

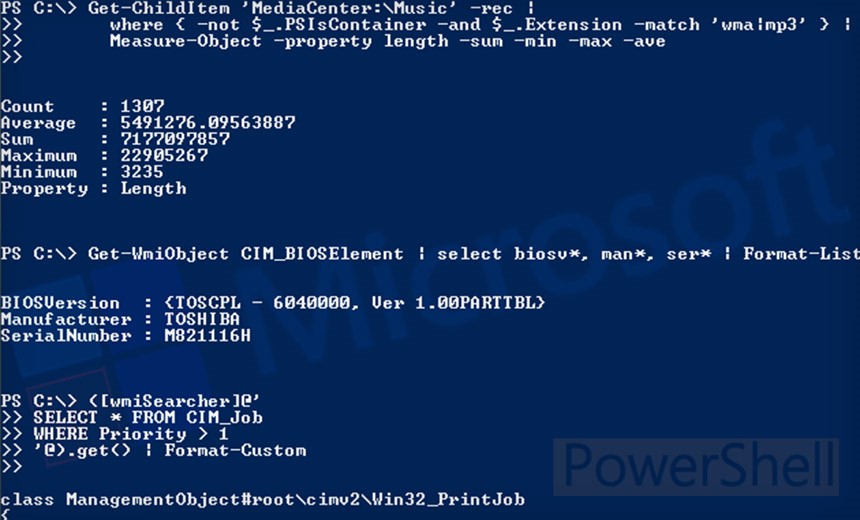

Скриншот PowerShell: Microsoft

Идеальный вектор

– это системная консоль Windows (CLI), которая является идеальным вектором атаки для безфайловых вредоносных программ. PowerShell позволяет системным администраторам полностью автоматизировать задачи на серверах и компьютерах. Таким образом, если кибер-атаке удается получить над ней контроль, то она может получить широкие права по отношению к корпоративной системе, что позволит ей беспрепятственно внедрять другие вредоносные программы. Более того, PowerShell выходит за рамки Windows: она также позволяет пользователям контролировать определенные приложения, такие как Microsoft Exchange, SQL Server и IIS.

При всех этих возможностях, безфайловые вредоносные программы, как правило, используют PowerShell для внедрения своего вредоносного кода в консоль, размещая себя в оперативной памяти (ОЗУ). Как только вредоносный код выполнен в PowerShell, он становится вектором атаки в корпоративных сетях для горизонтального перемещения, т.е. он распространяется с центрального сервера, а не использует какие-то внешние доступы.

Поскольку нет никаких следов кода на жестком диске первого компьютера, зараженного этой вредоносной программой, Windows Defender и многие другие традиционные решения безопасности не могут обнаружить атаку, за исключением некоторых систем эвристического мониторинга.

Как противостоять безфайловым вредоносным программам

Первая линия обороны против безфайловых вредоносных программ очень проста, хотя она может работать не во всех организациях и корпоративных сетях: отключение PowerShell , если она не требуется для администрирования систем. Это может быть только в том случае, если администратор использует другой инструмент для автоматизации своих задач. В этих случаях отключение PowerShell может стать самой лучшей и дешевой формой защиты.

Если администратор использует PowerShell, значит, его нельзя отключать, а потому – убедиться в том, что компьютеры и сеть компании работают с самой последней версией PowerShell . В этом случае PowerShell 5 имеет дополнительные меры безопасности для Windows.

Еще один шаг, который можно сделать, - это включить только определенные функции PowerShell, что как раз делает ограниченный режим . Он может останавливать потенциально опасные действия, такие как произвольные вызовы Windows API или деактивацию определенных макросов, но он все же не может остановить все типы атак.

С другой стороны, Microsoft добавила еще больше расширенных опций в , т.е. автоматическую транскрипцию команд, особенно для действий, которые оказались симптомом кибер-атаки. Включение таких функций транскрипции может помочь компаниям выполнять свои задачи экспертного анализа, если они подозревают наличие атаки с помощью безфайловых вредоносных программ.

Наконец, важно, чтобы компании использовали передовые решения информационной безопасности с опциями расширенной защиты. использует превентивные технологии, такие как перманентные антивредоносные службы, которые доступны благодаря использованию Больших данных и машинного обучения (искусственного интеллекта) для обнаружения атак, основанных на аномальном поведении. Технология поведенческого анализа и обнаружение IoA (скрипты, макросы и пр.) позволяет организациям идти впереди и останавливать запуск неизвестных процессов, например, тех, что генерируют безфайловые вредоносные программы.

Оригинал статьи:

Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com