У кибер-преступников есть множество способов заработать деньги. Одним из таких методов является использование социальных сетей. По словам доктора Майка Макгуайра, который преподает криминологию в Университете Суррея (г. Гилдфорд, Суррей-Каунти, Великобритания), «черные» хакеры в год на кибер-преступлениях с использованием соцсетей. Более того, каждая пятая компания сталкивалась с вредоносными атаками через соцсети.

LinkedIn – инструмент для кибер-преступлений

В июле одна из компаний в сфере информационной безопасности , в рамках которой проводилось заражение предприятий и организаций через социальную сеть LinkedIn. Злоумышленники выдавали себя за исследователей из Кембриджского университета, чтобы заполучить доверие своей жертвы. Затем они использовали это доверие, чтобы жертва в результате обмана открыла документы, зараженные вредоносной программой.

Кибер-преступники были частью группы кибер-шпионажа APT 34, связанной с правительством Ирана и действующей как минимум с 2014 года. Данная группа, как правило, атакует организации в финансовом, правительственном, энергетическом, телекоммуникационном и химическом секторах экономики в странах США и Ближнего Востока. Рассматриваемая кампания также проводилась по этому же принципу, поскольку ее жертвами были сотрудники энергетического и нефтегазового секторов, а также представители правительственных структур и организаций. Все эти сферы деятельности представляют особый стратегический интерес для тех, кто хочет заполучить конфиденциальную информацию и получить высокие прибыли.

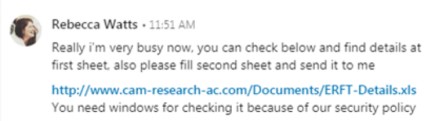

Пример сообщения в LinkedIn , использованный в рамках данной кампании Источник:

Шпионское ПО

APT 34 использовало в данной кампании три типа вредоносных программ: Tonedeaf , ValueValut и LongWatch. Tonedeaf – это бэкдор, который взаимодействует с единым сервером управления (C&C). Он поддерживает несколько команд для сбора информации о системе, загрузке и скачивании файлов, а также выполнения других произвольных команд.

ValueVault используется для кражи регистрационных данных в операционной системе Windows, а Longwatch – это кейлоггер, который передает информацию о нажатых клавишах в файл log.txt, размещаемый в «темповской» папке Windows. Эти три вредоносных программы загружались через специальный файл Excel под названием « ERFT - Details . xls ».

Опасности социальной инженерии

Тактика получения доверия со стороны жертвы с целью заставить ее скачать зараженные файлы широко используется и в других вредоносных кампаниях. Но в данном случае злоумышленники начали разговор, запросив резюме жертвы для потенциальной возможности трудоустройства.

Такая техника называется . Она заключается в том, чтобы заставить жертву поверить в то, что кибер-преступник – это тот человек, которому можно доверять. Злоумышленник может использовать это доверие для разных целей, а не только для загрузки вредоносных программ. Одна из кибер-преступных тактик, которая часто использует социальную инженерию, - это (компрометация корпоративной электронной почты), которое подразумевает обман сотрудника с той целью, чтобы он, например, провел банковский перевод на счета мошенников.

Ключ к защите вашей компании

Первая линия обороны против такого рода угроз – это, несомненно, осведомленность. Чтобы предотвратить проникновение злоумышленника в вашу компанию с помощью зараженных файлов и методов социальной инженерии, каждый сотрудник должен знать о такого рода угрозах. Также важно, чтобы они знали, что должны делать в том случае, если столкнутся с подобным инцидентом.

И здесь в данном вопросе ключевым моментом является обучение. Сотрудники должны быть обучены тому, что стать жертвой подобной атаки может каждый член организации, а не только высшее руководство компании, и что они также могут быть важным элементом при проведении кибер-атаки, которая может поставить под угрозу целую организацию.

Также важно, чтобы сотрудники четко знали, как распознавать подозрительные электронные письма или сообщения. Действительно ли такой адрес электронной почты существует в компании? Присутствует ли имя отправителя на веб-сайте компании, в которой он предположительно работает? Если у них имеются хотя бы малейшие сомнения в том, откуда пришло данное письмо, то они не должны отвечать на такое письмо, а, уж тем более, никогда не скачивать и не открывать какие-либо вложения в таких письмах. В таких случаях сотрудники сразу же должны связываться с ИТ-отделом компании.

Даже если сотрудники прекрасно обучены тому, как предотвращать атаки через социальные сети, крайне важно иметь решение информационной безопасности с опциями расширенной защиты для обнаружения, идентификации и предотвращения угроз. Решение осуществляет непрерывный мониторинг всех ИТ-систем компании для гарантии того, что никакая кибер-угроза не сможет угрожать вашей организации.

Благодаря такому сочетанию осведомленности сотрудников и наличию ИТ-специалистов, оснащенных самыми передовыми инструментами информационной безопасности для выполнения своей работы, вы можете быть спокойны относительно того, что ваша компания надежно защищена.

Оригинал статьи:

Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com