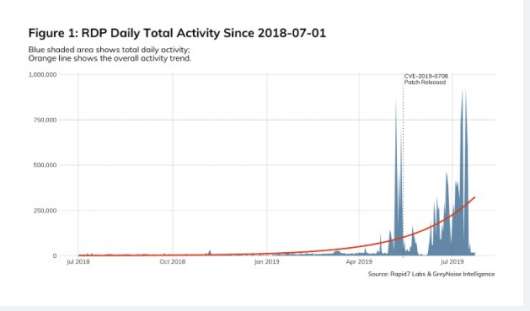

В середине мая корпорация что уязвимость под названием BlueKeep обнаружена в Windows XP, Windows 7 и других старых системах Windows. Тогда Microsoft выпустила патч для защиты своих пользователей от этой уязвимости выполнения удаленного кода в протоколе удаленного рабочего стола (Remote Desktop Service). По оценкам, эта уязвимость более миллиона пользователей.

В конце июля вредоносной RDP-активности с момента обнаружения BlueKeep. Более того, указывалось, что для данной уязвимости существует как минимум один известный и работоспособный коммерческий эксплойт.

Источник: Rapid 7

Плохие времена для RDP -соединений

На прошлой неделе Microsoft сообщила, что обнаружила четыре новых уязвимости в службе удаленного рабочего стола (Remote Desktop Service): , , и . Подобно BlueKeep, эти уязвимости являются червеобразными. Это означает, что вредоносная программа, которая использует данные уязвимости, может самостоятельно распространяться среди уязвимых компьютеров без вмешательства со стороны пользователя.

Версии Windows, которые могут пострадать от этой уязвимости: Windows 7 SP1, Windows Server 2008 R2 SP1, Windows Server 2012, Windows 8.1, Windows Server 2012 R2 и все совместимые версии Windows 10, включая серверные версии. Правда, об отсутствии каких-либо доказательств тому, что кто-либо знает об этих уязвимостях.

Microsoft объясняет, что системы с активированной проверкой подлинности на уровне сети (Network Level Authentication, NLA) частично защищены, т.к. NLA требует авторизации до того момента, как может сработать уязвимость. Однако эти системы по-прежнему уязвимы перед выполнением удаленного кода, если злоумышленник имеет действующие регистрационные данные, которые могут быть использованы для авторизации.

Считается, что эти уязвимости .

Как защититься от RDP -уязвимостей

Как и в случае со всеми уязвимостями, основным шагом защите от них является оперативное применение соответствующих патчей. Корпорация Microsoft уже выпустила патчи для этих четырех новых уязвимостей (; ; ; ).

Патчи являются важной мерой безопасности, которые способны остановить огромное количество кибер-угроз прежде, чем они могут причинить какой-либо ущерб. Фактически, , 57% компаний, которые пострадали от нарушений, заявили, что это было возможно в результате использования уязвимости, для закрытия которой уже существовал патч.

Чтобы упростить задачу поиска и применения патчей для ваших систем в компании, решение имеет модуль . Patch Management осуществляет аудит и мониторинг обновлений и патчей для операционных систем Windows и сторонних приложений, а также автоматически расставляет между ними приоритеты. При обнаружении эксплойтов и вредоносных программ, модуль уведомляет вас о наличии соответствующих патчей. Установка патчей может автоматически запускаться как мгновенно, так и по настраиваемому в консоли управления расписанию, при этом при необходимости компьютер может быть временно изолирован от корпоративной сети. Таким образом, вы сможете управлять патчами, которые требуются для вашей компании, при этом для решения данной задачи не требуется выделять больше времени или других ресурсов. Модуль позволяет дополнить систему защиты, чтобы максимально защитить активы компании.

Еще одной важной мерой защиты RDP-соединений является их перенос из прямого Интернет-канала в VPN-канал. В том же случае, если в таких подключениях нет острой необходимости, лучше вообще отключить удаленный рабочий стол.

Оригинал статьи:

Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com

Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com