Пандемия с коронавирусом COVID-19 используется в качестве приманки во вредоносных кампаниях с применением техник социальной инженерии, включая спам, вредоносные программы, шифровальщики и вредоносные домены. По мере того как количество случаев заражения увеличивается уже тысячами, также набирают обороты и соответствующие вредоносные кампании. Эксперты Panda постоянно находят новые образцы подобных вредоносных кампаний, связанных с коронавирусом.

Спам, связанный с коронавирусом

Эксперты Panda обнаружили отправление и получение спамовых писем, связанных с коронавирусом, практически во всем мире, включая и такие страны как США, Японию, Россию и Китай. Во многих из этих писем, которые выглядят так, словно они отправлены из официальных организаций, утверждается, что они содержат обновленную информацию и рекомендации относительно пандемии. Как и большинство спам-кампаний, они также содержат и вредоносные вложения.

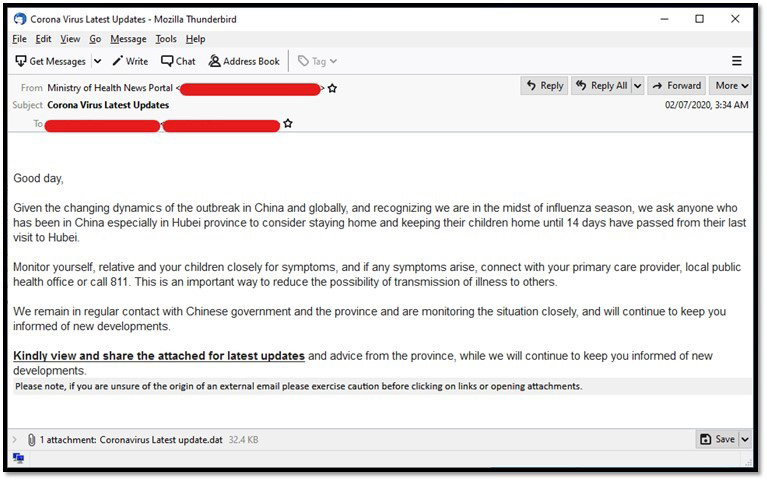

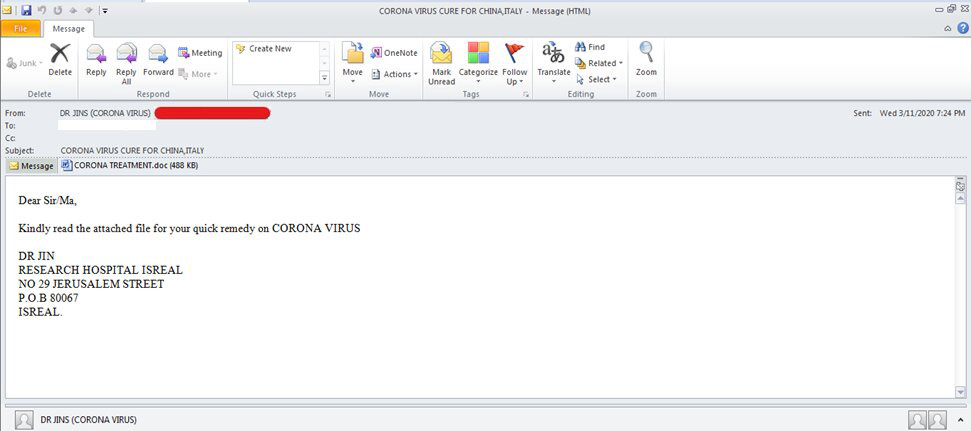

Один из примеров - спам с темой письма "Corona Virus Latest Updates ", якобы отправленный Министерством здравоохранения. Содержит рекомендации о том, как предотвратить заражение, а в письме имеется вложение, которое якобы содержит обновленную информацию о коронавирусе COVID-19. Впрочем, на самом деле оно содержит вредоносную программу.

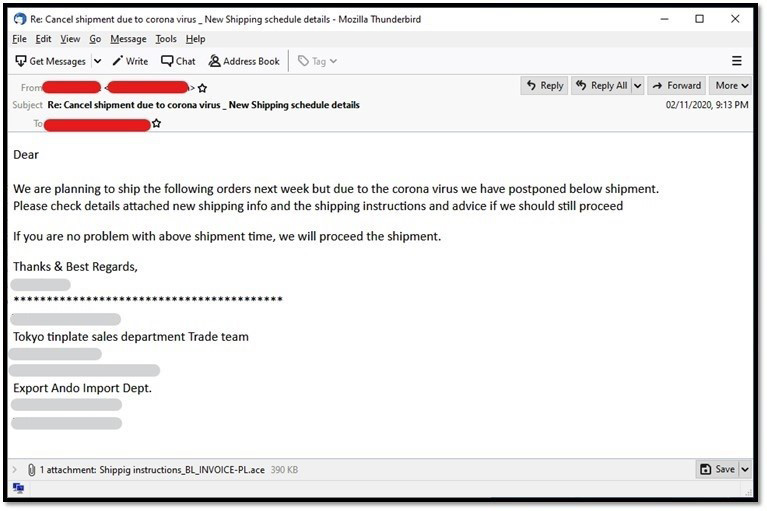

Другие спамовые письма про коронавирус связаны с поставками продуктов питания, которые были нарушены в результате распространения инфекции.

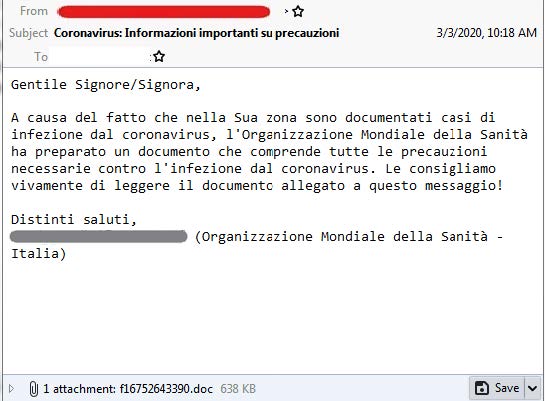

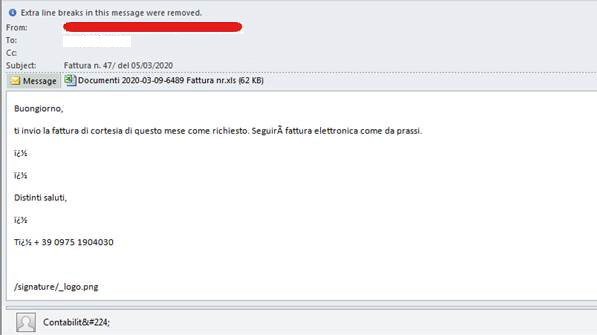

Следующий пример спама на итальянском языке содержит важную информацию о коронавирусе:

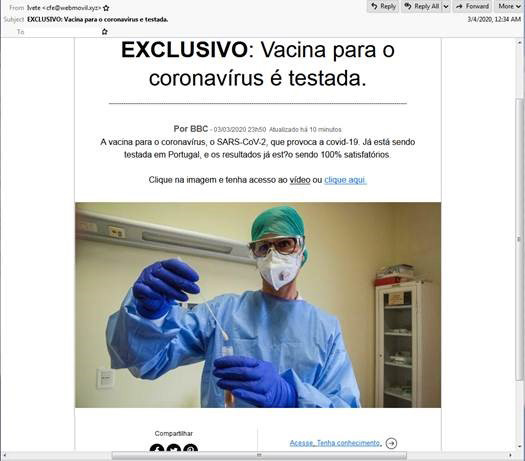

Следующее письмо на португальском языке обещает новую информацию о предполагаемой вакцине против COVID-19.

Были случаи, когда в теме спамовых писем упоминались лекарства против коронавируса, чтобы попытаться заставить людей загрузить вредоносное вложение. Иногда таким вредоносным вложением является - это вариант трояна HawkEye, который осуществляет кражу информации.

Индикаторы компрометации для вредоносных вложений

В этом случае индикаторы компрометации такие:

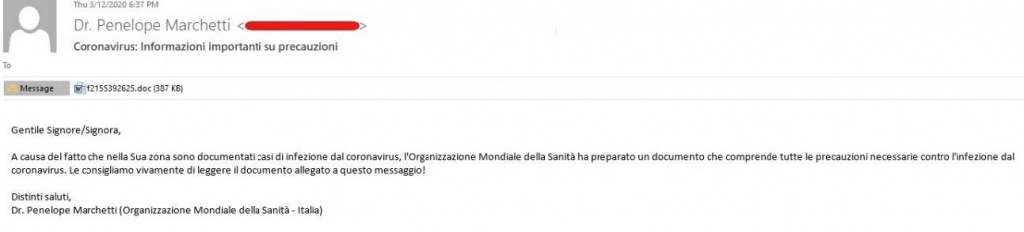

Еще одна спамовая кампания была направлена против пользователей в Италии - стране, которая сильно пострадала в результате пандемии. В теме и теле писем содержится текст“Coronavirus: important information on precautions”(Коронавирус: важная информация о мерах предосторожности). В теле письма утверждается, что вложение в письме - это документ от Всемирной организации здравоохранения (ВОЗ), а потому настоятельно рекомендуется скачать этот вложенный документ Microsoft Word, который содержит в себе трояна.

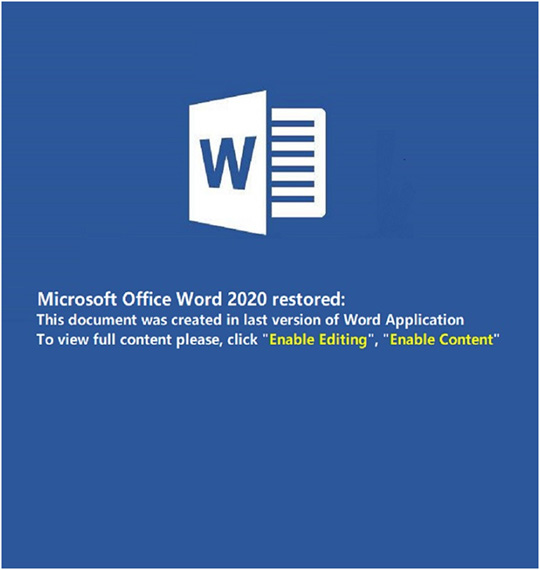

Когда пользователь открывает этот документ, то показывается следующее сообщение, заставляющее пользователя включить макросы:

Индикаторы компрометации (IOC)

Вредоносные программы и шифровальщики, связанные с коронавирусом

Благодаря нашему сервису 100% классификации, антивирусная лаборатория PandaLabs сумела идентифицировать и заблокировать следующие вредоносные исполняемые файлы, связанные с этими кампаниями:

Другие исследователи видели, как кибер-преступники использовали онлайн-карты мониторинга заболевания коронавирусом, подменяя их фейковыми веб-сайтами, с которых загружались и устанавливались вредоносные программы. Ниже приведены хэши таких вредоносных приложений:

Новый вариант шифровальщика CoronaVirus использовал для своего распространения фейковый сайт по оптимизации системы. Жертвы неосознанно скачивали с этого сайта файл WSGSetup.exe. Затем этот файл работал как загрузчик двух видов вредоносных программ: шифровальщик CoronaVirus и троян для кражи паролей Trojan Kpot.

Данная кампания является частью последней тенденции, наблюдаемой среди шифровальщиков: она сочетает шифрование данных с кражей информации.

Более того, был замечен еще один шифровальщик под названием CovidLock , ныне поражающий пользователей мобильных устройств. Этот шифровальщик появился из вредоносного приложения для Android, которое якобы помогает отслеживать случаи заражения COVID-19. Шифровальщик блокирует сотовый телефон своей жертвы, предоставляя ему всего 48 часов для оплаты выкупа в размере 100 долларов США в биткоинах для восстановления доступа к своему устройству. Иначе жертве угрожают удалить все данные с телефона и украсть данные их аккаунтов в соцсетях.

Домены, связанные с коронавирусом

Кроме того, число доменных имен, использующих в своем названии слово "корона" (corona). Ниже мы приводим список таких вредоносных доменов:

acccorona [.] com

alphacoronavirusvaccine [.] com

acccorona [.] com

alphacoronavirusvaccine [.] com

anticoronaproducts [.] com

beatingcorona [.] com

beatingcoronavirus [.] com

bestcorona [.] com

betacoronavirusvaccine [.] com

buycoronavirusfacemasks [.] com

byebyecoronavirus [.] com

cdc-coronavirus [.] com

cdc-coronavirus [.] com

combatcorona [.] com

contra-coronavirus [.] com

contra-coronavirus [.] com

corona-blindado [.] com

corona-crisis [.] com

corona-emergencia [.] com

corona explicada [.] com

corona-iran [.] com

corona-ratgeber [.] com

coronadatabase [.] com

coronadeathpool [.] com

coronadetect [.] com

coronadetection [.] com

Как работают эти атаки

Дело в том, что все эти атаки используют векторы проникновения, которые можно рассматривать как "традиционные". Мы в Panda видим, что все эти векторы могут быть закрыты традиционными антивирусными решениями для защиты конечных устройств. Мы в этом случае использует следующие механизмы для обнаружения и блокировки угроз:

C:UsersuserAppDataLocalTempqeSw.exe

Хэш: 258 ED 03 A 6 E 4 D 9012 F 8102 C 635 A 5 E 3 DCD

Как работают эти атаки

Дело в том, что все эти атаки используют векторы проникновения, которые можно рассматривать как "традиционные". Мы в Panda видим, что все эти векторы могут быть закрыты традиционными антивирусными решениями для защиты конечных устройств. Мы в этом случае использует следующие механизмы для обнаружения и блокировки угроз:

- Сервис 100% классификации, который классифицирует каждый бинарный файл и разрешает запуск только тем из них, кто проверен нашей облачной системой с искусственным интеллектом

- EDR-технологии, особенно система обнаружения Индикаторов атак ( IoA ) по поведению и контексту.

C:UsersuserAppDataLocalTempqeSw.exe

Хэш: 258 ED 03 A 6 E 4 D 9012 F 8102 C 635 A 5 E 3 DCD

Решения Panda обнаруживают дроппер как Trj / GdSda . A

Данный бинарный файл шифрует компьютер (процесс: vssadmin.exe) и удаляет теневые копии с использованием процесса conhost.exe.

Официальные источники IoC

Испанский национальный криптографический центр имеет исчерпывающий список индикаторов компрометации (IoC) на уровне хэшей, IP-адресов и доменов: .

Информация может быть доступна здесь:

Как защитить себя от этих и других кибер- угроз

Благодаря , который классифицирует все бинарные файлы до их запуска и блокирует запуск любых вредоносных бинарных файлов, решения Panda по защите конечных устройств с опциями расширенной защиты очень эффективны для остановки таких вредоносных кампаний, как и многих других.

Этот сервис использует высокоэффективный механизм для обнаружения и удаления вредоносных программ и шифровальщиков еще до их запуска независимо от того, являются ли они новыми вариантами угроз или новыми вредоносными доменами,

как в случае с вредоносными объектами, связанными с COVID-19.

Поведенческие и контекстуальные индикаторы атак ( IoA ) обнаруживают и блокируют необычные шаблоны поведения на защищенных устройствах: например, загрузка исполняемого файла из Word или попытка доступа к неизвестным или вредоносным URL. Любая попытка компрометации устройства немедленно блокируется, а выполнение вредоносных действий и подключение к вредоносным доменам останавливается.

Оригинал статьи: Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com