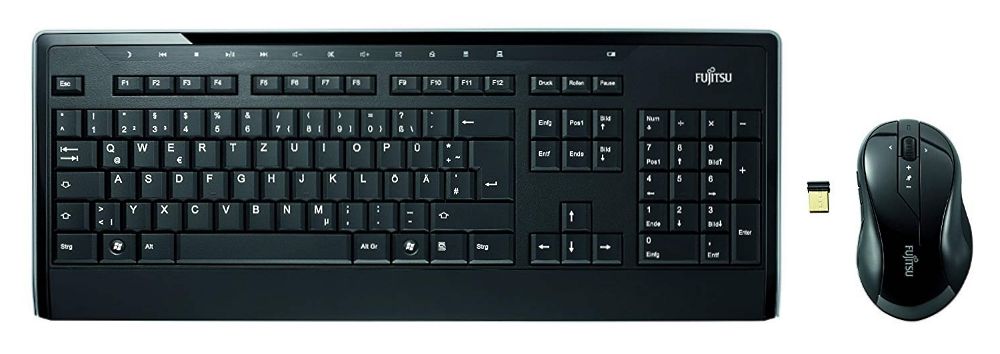

Не самое информативное видео показывает, как на компьютер передаются символы с помощью кастомного радиопередатчика, способного работать на расстоянии до 150 метров. Использовался китайский универсальный радиомодуль стоимостью около 30 долларов, в котором была модифицирована прошивка. Ключевое требование для успешной атаки — использование такого же радиомодуля (CYRF6936), как и в оригинальном ресивере для беспроводной клавиатуры. Данные передаются в таком же формате, но без шифрования и какой-либо авторизации. Конфигурация приемника это позволяет.

Результат: теоретическая возможность получения полного контроля над системой. Недостаток атаки заключается в том, что владелец компьютера может ее заметить, но здесь можно воспользоваться еще одной уязвимостью в той же клавиатуре (обнаружена еще в 2016 году, ). Хотя данные между оригинальной клавиатурой и ресивером зашифрованы, атакующий может перехватить их во время, например, ввода пароля при разблокировке компьютера, и повторно воспроизвести для проникновения в систему.

В ответ на сообщение об этой более ранней проблеме в Fujitsu ответили, что вероятность успешного проведения такой атаки небольшая. В целом они правы: по-прежнему есть масса способов взломать компьютер без использования радиомодулей и без необходимости находиться на небольшом расстоянии от атакуемого компьютера.

Еще одна уязвимость в клавиатурах Logitech была , и вот она похожа на проблемы в драйверах NVIDIA. Как выяснилось, фирменным софтом Logitech Options можно управлять через встроенный веб-сервер с ненадежной авторизацией, в том числе отправив пользователя на подготовленный сайт с возможностью эмуляции произвольных нажатий клавиш. Подробнее об этой проблеме мы писали .

Другая проблема, Bastille Networks в 2016 году, касается менее известных производителей клавиатур, которые не используют шифрование вовсе. Это позволяет перехватывать нажатия клавиш с понятными последствиями. В том же исследовании отмечено, что находить уязвимые устройства достаточно легко: это верно и для самой свежей уязвимости в клавиатурах Fujitsu.

Закончить обзор потенциальных проблем с беспроводными клавиатурами можно серией твитов о пока неопубликованном исследовании: утверждается, что через приемник Logitech Unifying можно передавать данные в обе стороны. Появляется возможность эксфильтрации данных с компьютера, который, например, вовсе не подключен к интернету. Такой вариант требует запуска вредоносной программы на целевой системе, но если упомянутые выше клавиатурные уязвимости не пропатчены, это не составит труда.

Проблемы с беспроводными клавиатурами вряд ли когда-либо будут эксплуатировать масштабно, их потенциал если и будет использован, то скорее в целевых атаках. У них множество ограничений, но результат может стоить усилий.

В 2016 году представитель Bastille Networks Крис Руланд, на конференции Kaspersky Security Analyst Summit, обозначил главную проблему этого класса атак: системные администраторы и специалисты по безопасности зачастую даже не имеют инструментов, чтобы выявить подобные уязвимости. Между тем, в системах с параноидальным уровнем требуемой безопасности, пожалуй, стоит передавать любые данные только по проводам.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.