Чтобы снизить вероятность широкомасштабной атаки, Microsoft выпустила патчи для Windows XP и 2003 Server, которые официально уже не поддерживаются компанией. 14 мая Microsoft закрыла еще несколько уязвимостей, в том числе критический баг в системе Windows Error Reporting. В отличие от проблемы в RDP, эта уязвимость затрагивает современные версии ОС вплоть до Windows 10 и может быть использована для эскалации привилегий. Данная уязвимость активно эксплуатируется злоумышленниками.

Самым обсуждаемым инцидентом прошлой недели стало сообщение о серьезной уязвимости в мессенджере Whatsapp (). Уязвимость была закрыта обновлением Whatsapp для Android и iOS . Интересно, что в анонсе новой версии для Android в качестве главного изменения указан вовсе не патч, а «вывод стикеров на полный экран»:

В обсуждении было замечено, что обычные пользователи скорее обновят клиент из-за стикеров, а про безопасность пока мало кто думает. Компания Check Point Software проанализировала патч и пару новых проверок размера пакетов протокола SRTCP, используемого для интернет-телефонии. Судя по всему, отсутствие этих проверок вызывало переполнение буфера. А вот что происходило дальше — никто не знает, можно лишь предполагать получение контроля над приложением и эксфильтрацию данных. Зато было много разговоров об источнике эксплойта.

По данным издания Financial Times, активную эксплуатацию эксплойта заметили одновременно и в Facebook (нынешний владелец мессенджера), и в правозащитной организации Citizen Lab. В последнюю обратился британский адвокат, которому на телефон Apple с установленным мессенджером поступило несколько видеозвонков с неизвестных номеров. Для эксплуатации уязвимости нужно отправить адресату специально подготовленный пакет данных, который клиент WhatsApp воспринимает в качестве видеозвонка. Отвечать на звонок не требуется. По данным Financial Times, уязвимость нашла компания NSO Group, которая специализируется на продаже эксплойтов государственным структурам и спецслужбам. Идентифицировать разработчика удалось по метаданным.

Интересным развитием истории стал пост основателя мессенджера Telegram Павла Дурова (, на Хабре), озаглавленный «Почему WhatsApp никогда не будет безопасным». Насколько безопасен сам Telegram — тоже предмет для дискуссии, и технической, и эмоциональной. Но дело не в этом: пост Дурова — это пример того, как безопасность становится рекламным инструментом. Преимуществом (реальным или воображаемым), которое считает важным значительная часть целевой аудитории. Это хорошие новости: если игрокам рынка так или иначе приходится рекламировать свои сервисы как защищенные от взлома, рано или поздно нужно будет реально что-то делать в этом направлении.

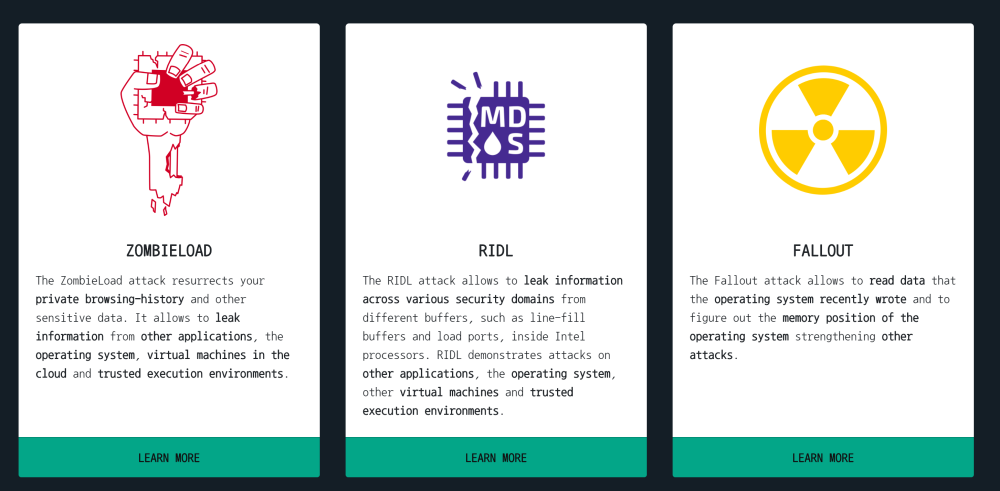

Завершим обзор новостей четырьмя новыми атаками по сторонним каналам (). Соответствующие уязвимости найдены в процессорах Intel, они были обнаружены в ходе внутренних проверок в самой компании (подробная статья на сайте ), а также исследователями технического университета в городе Грац в Австрии (минисайт с «говорящим» URL ).

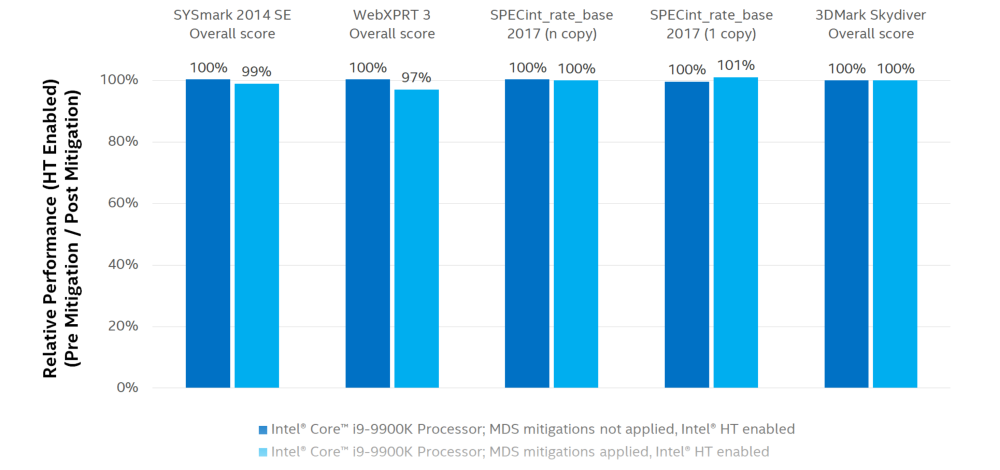

В Intel стараются не перенимать креативные (и слегка пугающие) названия атак и называют их комплексно микроархитектурным дата-сэмплингом. Техника MDS позволяет локальному процессу читать недоступные ему данные из памяти, используя такой же метод атак по сторонним каналам, как и ранее обнаруженное семейство Spectre. Intel обещает закрыть уязвимости в следующих ревизиях процессоров, а CPU 8-го и 9-го поколений частично не подвержены данной атаке. Для остальных процессоров будет выпущено обновление микрокода, и за дополнительную безопасность от (пока что теоретической) угрозы, как обычно, придется заплатить .

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.