Чаще всего атаки инициировались с хостов, расположенных в Китае, Бразилии, а также в Египте и России. Количество уникальных IP-адресов по сравнению с прошлым годом снизилось, при этом интенсивность атак выросла: некоторые зараженные устройства настраиваются так, что постоянно отправляют запросы, пытаясь расширить сеть зомби-IoT. Под атаками в исследовании понимаются как сложные попытки взлома с применением эксплойтов, так и примитивный перебор паролей.

Настройка ханипотов — отдельное искусство, которое в данном отчете описывается достаточно подробно. Важна география — равномерное распределение точек сбора информации по миру. Желательно использовать IP-адреса, принадлежащие провайдерам «последней мили», а не хостерам, и регулярно их менять. Скорее всего, инициаторы атак на IoT отслеживают ханипоты и, возможно, даже обмениваются базами IP-адресов, поэтому со временем можно перестать получать объективную картину атак. В статье кратко описаны три типа ханипотов: самые простые фиксируют факт атаки (через какой протокол зашли, как именно, что пытались сделать), более функциональные подробнее отслеживают действия атакующих уже после взлома. Для вторых упоминаются два проекта open source, облегчающих их внедрение: и . Наконец, самые сложные, с трудом автоматизируемые ловушки с точки зрения злоумышленника неотличимы от реальной системы.

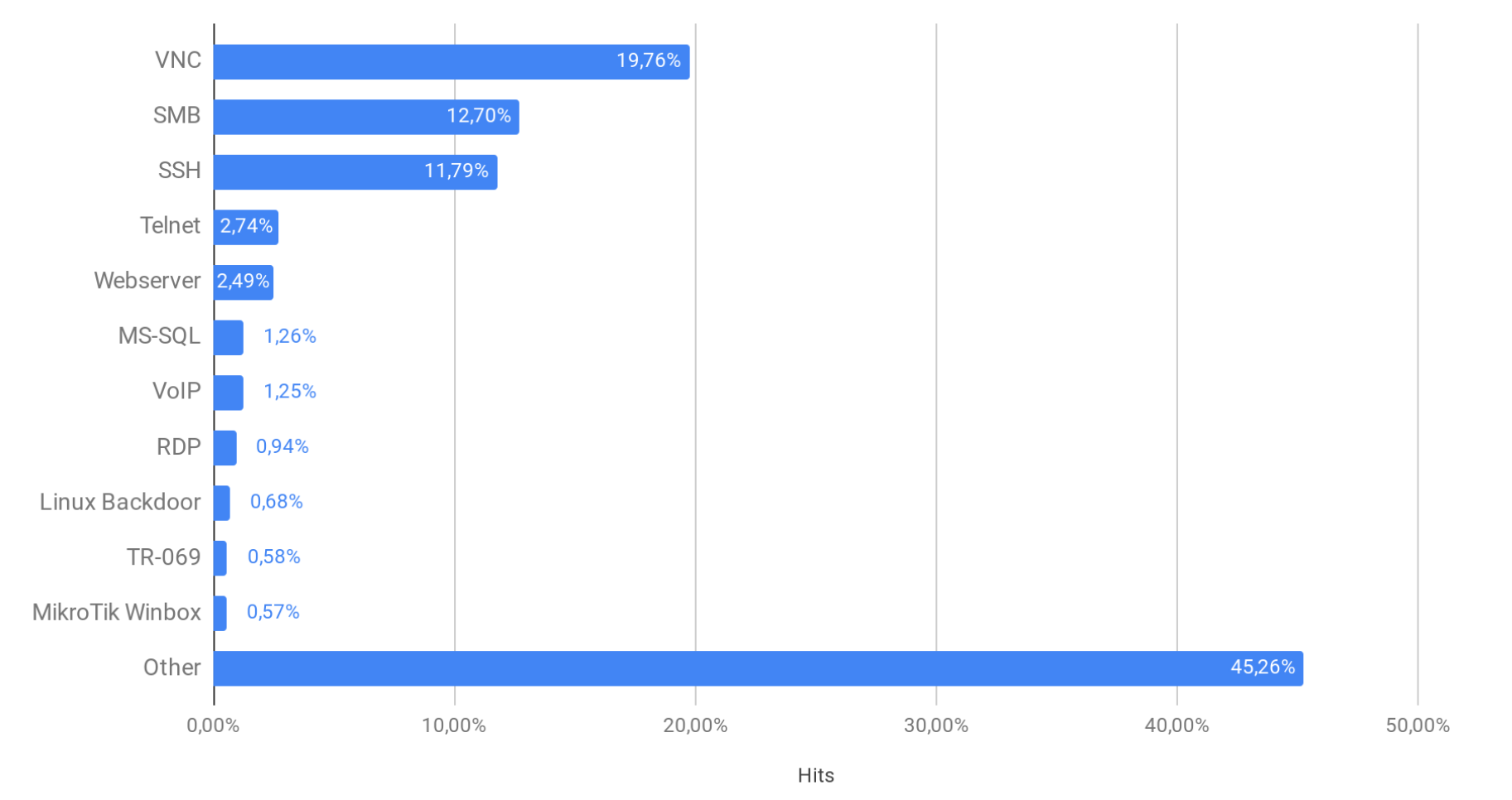

В «Лаборатории Касперского» также используют многопортовый ханипот, отслеживающий попытки подключения и взлома по всем портам TCP и UDP. В среднем до 6000 сессий ежедневно «стучатся» по нестандартным адресам помимо традиционных Web, Telnet и SSH. Результаты анализа запросов к такой ловушке показаны на графике выше. Подавляющее большинство соединений используют протокол TCP.

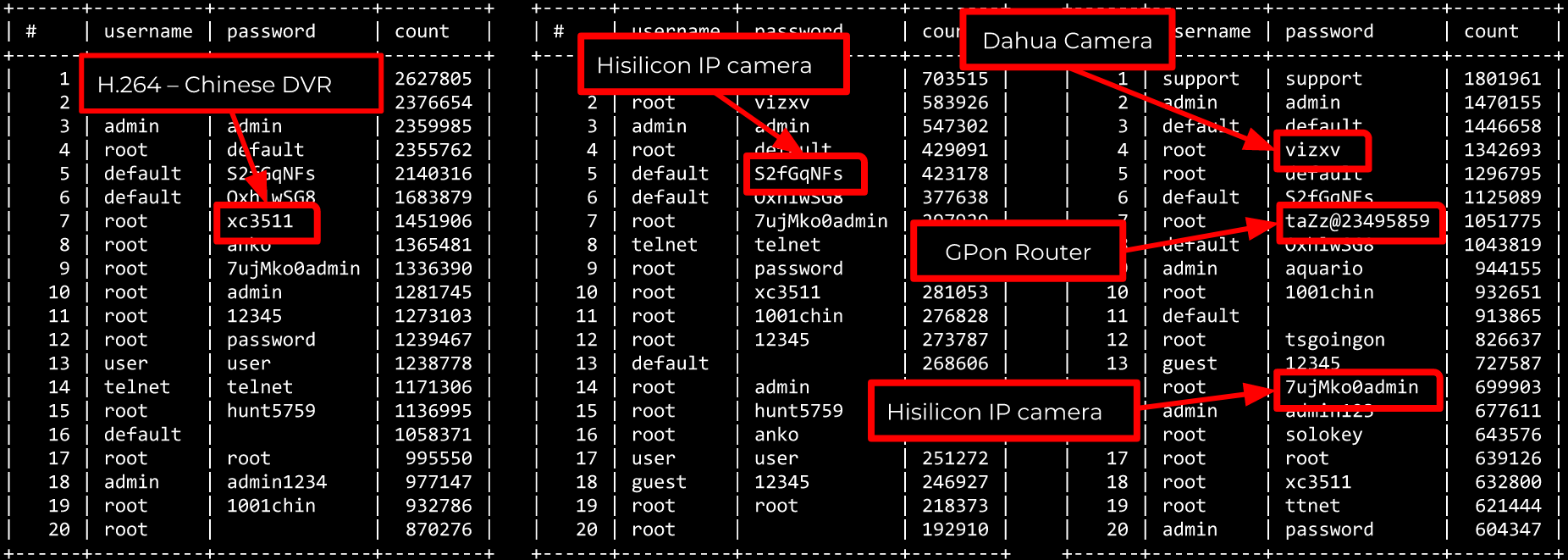

Представляет интерес статистика часто используемых пар «логин-пароль». Наиболее популярны сочетания support/support, admin/admin и default/default. На четвертом месте по частоте использования — пароль от IP-камер root/vizxv. В 2019 году наблюдался рост попыток взлома GPON-маршрутизаторов, также имеющих жестко запрограммированный пароль. Так как автономные устройства используют широкий спектр архитектур, довольно часто атакующие пытаются последовательно загрузить и выполнить вредоносный бинарник, скомпилированный под разные системы.

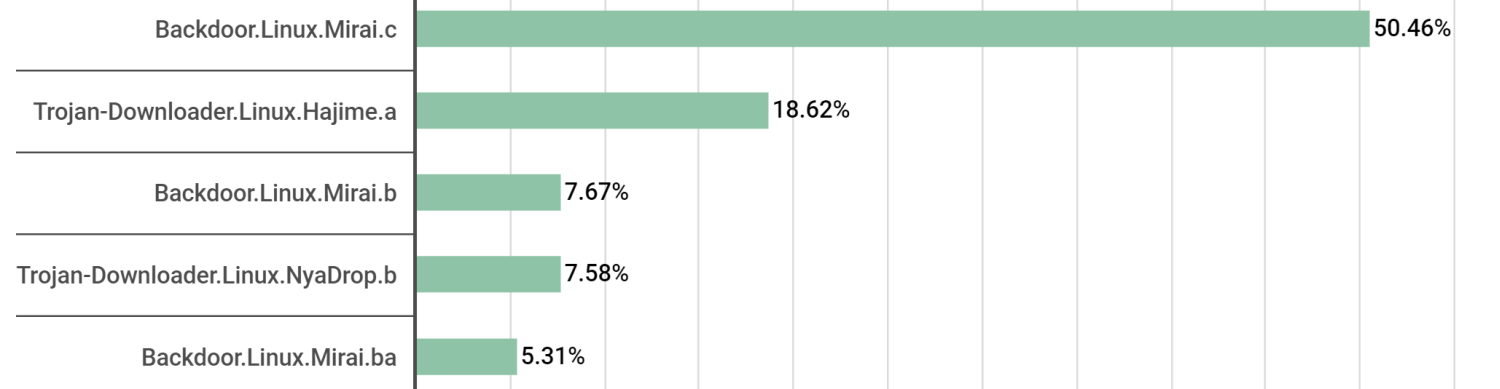

Из вредоносного ПО лидирующие позиции по-прежнему занимают эксплойты семейства Mirai. Главный вывод исследователей: для эффективной защиты большого парка устройств (например, у интернет-провайдера или крупной организации) требуется сбор и обработка данных с ловушек практически в режиме реального времени. Основная задача ханипотов — определить начало нового типа атак, использующего известную или zeroday-уязвимость в устройствах. Это может быть как прореха в веб-интерфейсе роутера, так и дефолтный пароль в IP-камере, или даже более сложные уязвимости в автономном устройстве. Если ваше устройство по каким-то причинам доступно извне и имеет какую-либо уязвимость, до него доберутся скорее рано, чем поздно: все, что имеет белый IP, проверяется постоянно, десятки тысяч раз в день.

Что еще произошло:

- Дешевая защитная пленка ультразвуковой сканер отпечатков пальцев, установленный в телефоне Samsung Galaxy S10. Отпечаток пальца сохраняется на пленке, и датчик распознает его, не требуя присутствия владельца.

- В Германии управление информационной безопасности браузер Firefox наиболее безопасным. Оценивались влияющие на безопасность функции, такие как поддержка TLS и политики HSTS, изоляция веб-страниц, проверка подлинности обновлений и тому подобное. Например, в Chrome оказалось меньше возможностей блокировки телеметрии.

- Серьезный баг в драйвере rtlwifi для беспроводных модулей на базе чипсета Realtek. Драйвер встроен в ядро Linux, а уязвимость может вызывать отказ в обслуживании (и выполнение кода, но такой сценарий маловероятен). Патч , но пока не выпущен официально.

- Новости стеганографии: реальное вредоносное ПО, скрывающее код в звуковых WAV-файлах.

- По следам эксплойта checkm8 для устройств Apple на базе iOS: исследователи веб-сайт, который обещает посетителям джейлбрейк с возможностью установки неофициального софта. На самом деле все заканчивается установкой из App Store приложения — симулятора игровых автоматов. Могло быть и хуже: если бездумно выполнять инструкции на левых сайтах, можно штатными средствами передать управление «айфоном» злоумышленникам с последующим вымогательством.