Ситуация осложняется, скажем так, довольно агрессивным маркетингом VPN-сервисов с акцентом на безопасность пользовательских данных. Поэтому и для VPN-провайдеров подобные новости крайне чувствительны, и в соцсетях они обсуждаются с излишним градусом драмы. В отдельном NordVPN о мерах по улучшению защищенности сервиса сделан правильный вывод: стопроцентного иммунитета от взлома не бывает. Это относится как к самим провайдерам VPN, так и к пользователям. И дело тут не в том, какой именно вариант VPN используется: коммерческий, бесплатный или свой собственный сервер с преферансом и поэтессами.

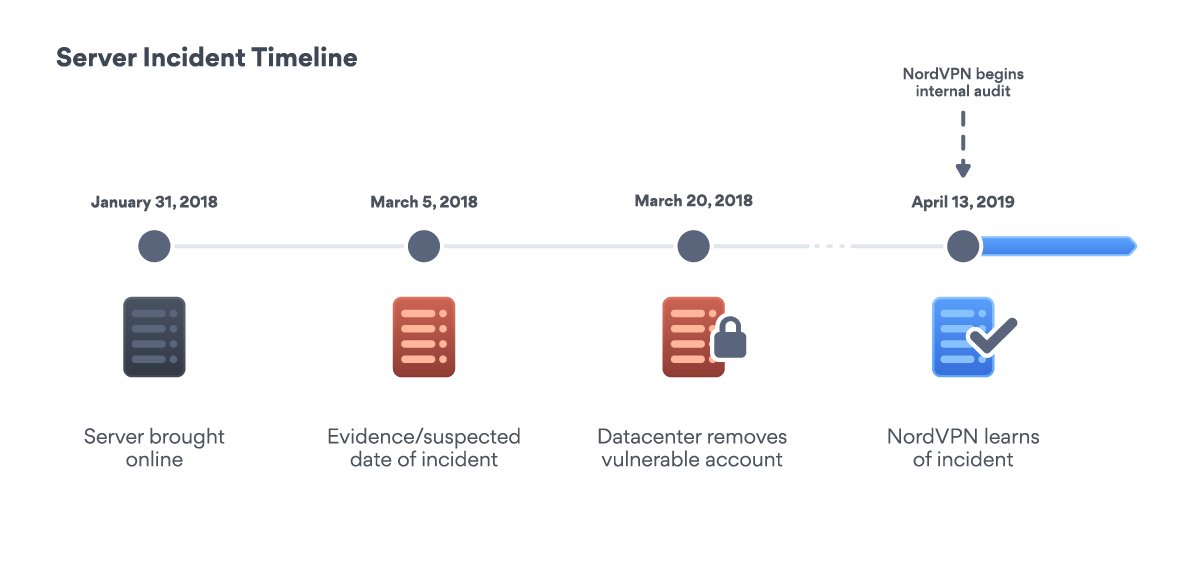

В оригинальном сообщении в Твиттере приводится ссылка на утекший приватный ключ, принадлежащий NordVPN, срок действия которого закончился в октябре 2018 года. Этот ключ, по утверждению NordVPN, был украден со взломанного сервера компании в марте 2018 года. Это был один из более чем трех тысяч серверов, через который пользователи VPN-сервиса могут перенаправлять свой трафик. Опять же по данным NordVPN, ошибку в конфигурации допустил сам хостер — злоумышленники получили доступ к серверам клиентов через панель управления. Вместо того чтобы сообщить об этом клиентам, хостер молча удалил скомпрометированную учетную запись. О взломе в NordVPN узнали 13 апреля 2019 года, после чего сразу же удалили сервер.

Атакующему удалось получить доступ к приватному ключу. По словам NordVPN, cрок действия этого сертификата истек еще на момент кражи, но тут возникает нестыковка с датами. Возможно, речь идет о том, что ключ всплыл в сети уже после конца срока действия. В любом случае ключ не мог использоваться для дешифровки трафика клиентов. Однако, по версии в твите выше и по словам анонимного комментатора в статье на TechCrunch, проблема куда серьезнее. Цитата из TechCrunch: «Это признак полного удаленного взлома инфраструктуры этого провайдера».

В лучшем случае украденный ключ мог использоваться в том, что NordVPN называет «сложной MITM-атакой». То есть теоретически кто-то мог с помощью еще актуального ключа поднять поддельный сервер, якобы принадлежащий NordVPN, заманить на него пользователя с помощью подмены DNS и украсть все передаваемые данные. Возможен такой сценарий? Вероятность не нулевая. Был ли он реально использован? Какая доля пользователей NordVPN могла пострадать, если был?

Вся эта дискуссия осложняется подходом многих VPN-сервисов к рекламированию своих услуг. Они склонны преувеличивать преимущества VPN-соединения, говорят о полной безопасности ваших данных, хотя на самом деле стопроцентной безопасности не предоставляет ни одна технология. Конкуренция на рынке VPN высокая, и в результате происходят обсуждения типа «безопасность нашего VPN безопаснее, чем у конкурентов», взаимные обвинения и прочие события, далекие от технологий.

Любое сообщение об уязвимости воспринимается и самими провайдерами, и их клиентами, и массовкой в соцсетях как некий конец света, что не совсем правильно. В итоге получается вот что: те, кто говорил о «взломе всей инфраструктуры», никаких убедительных доказательств не предоставили. NordVPN достаточно подробно описал проблему и методы ее решения, но в их материале почти нет технических деталей инцидента. Не факт, что собственный VPN-сервер — это, как подсказывают некоторые, правильное решение. Оно требует технических навыков, и по факту просто немного меняется набор рисков. Надо не забывать, что любое средство защиты решает какую-то одну проблему и не способно избавить от всех угроз в мировом масштабе. Что вовсе не повод полностью отказываться от защиты.

Что еще произошло:

Из Apple App Store 18 приложений, которые в фоне накручивают посещаемость сайтов. Вредоносная активность происходила с задержкой, что позволило приложениям пройти аудит компании Apple.

Google Chrome до версии 78. Закрыта пара серьезных уязвимостей; исправлена ошибка, приводящая к подмене URL. Обещанное ранее бета-тестирование функции DNS-over-HTTPS решили отложить до следующей версии. Аналогичная фича в Firefox в сентябре, а в свежем релизе Firefox 70 межсайтовые куки соцсетей.

Эксперты «Лаборатории Касперского! выпустили угроз для пользователей игровой платформы Steam. Приведены интересные примеры фишинга, который учитывает механизм двухфакторной аутентификации.

Интересная обнаружена в роботизированных ассистентах, использующихся в японской сети отелей. Баг позволяет перехватывать потоки с видеокамеры и микрофона устройства. Эксплуатация требует физического доступа — сначала взламывается устройство в отеле, потом устраивается слежка.

Обнаружена в дозаторе еды для котиков от Xiaomi. Позволяет удаленно вывести устройства из строя. Или устроить питомцам праздник живота.