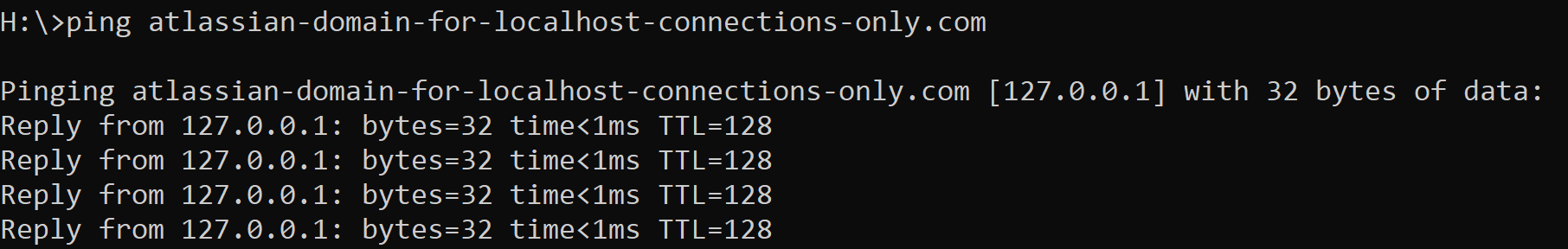

Домен резолвится на локальный IP 127.0.0.1 — такая конструкция сделана для шифрования трафика по протоколу SSL. Проблема в том, что подобная схема может быть достаточно легко использована злоумышленником, способным изменять записи DNS: сертификат у всех локальных пользователей приложения одинаковый, и ничто не мешает перенаправлять локальный трафик на сервер атакующего с последующим доступом к приватным данным. По данным издания The Register, Atlassian работает над устранением данной уязвимости.

Гораздо более хитрую уязвимость обнаружили в ряде дистрибутивов Linux (а также в Android) исследователи из компании Breakpointing Bad и Университета Нью-Мексико (, ). Уязвимость позволяет узнать, подключена ли жертва к VPN и с какими сайтами она соединяется. Работает в сценарии «точки доступа в кафе» — когда пользователь подключается к публичному Wi-Fi, который контролируется злоумышленником. Помимо слежки за активностью пользователя, уязвимость в ряде случаев позволяет внедрять произвольные данные в поток TCP и таким образом перехватывать соединение.

Уязвимость частично можно закрыть сетевыми настройками, а именно включением опции Reverse Path Filtering. Изменение настроек этой опции в релизе ПО systemd от 28 ноября 2018 года и позволило реализовать наиболее серьезный сценарий атаки, поэтому в списке подверженных дистрибутивов Linux указаны только свежие релизы Ubuntu (19.10), Debian (10.2) и так далее. Однако systemd не является основным «виновником»: все зависит от настроек ОС и особенностей работы сетевого стека, поэтому в списке подверженных есть дистрибутивы вовсе без systemd. Из протоколов туннелирования подвержены OpenVPN, WireGuard и IKEv2/IPSec, но, скорее всего, не подвержен Tor.

Что еще произошло:

«Лаборатория Касперского» подвела итоги 2019 года традиционным обзором угроз и событий ( часть, ). Помимо прочего, исследователи предприняли попытку примерно подсчитать, сколько электричества сэкономили пользователи защитных решений компании в результате блокировки вредоносных криптомайнеров (на зараженных веб-страницах или в виде локального ПО). Получилось минимум 240 и максимум 1670 мегаватт-часов, в деньгах это от 900 тысяч до 6,3 миллиона рублей.

Больше Man-in-the-Middle. Компания Checkpoint Software рассказала (, ) о таргетированной атаке на израильский стартап и китайскую компанию — венчурного инвестора. Атакующие смогли перехватить переписку между двумя жертвами. В ответственный момент были подделаны данные для банковского перевода, в результате чего миллион долларов вместо стартапа был переведен злоумышленникам.

Декабрьский для Android закрыл несколько серьезных уязвимостей, в том числе одну способную вызвать перманентный отказ в обслуживании. Еще две уязвимости в Media Framework позволяют выполнять произвольный код.

Для борьбы с MITM-атаками на Android-телефоны Google мотивирует разработчиков приложений внедрять шифрование передаваемых данных. В компании рассказали об успехах на этом фронте. По данным , 80% приложений в Google Play используют шифрование.

Троян-шифровальщик крупного провайдера CyrusOne (45 ЦОД в США и Европе). Злоумышленникам удалось вывести из строя один дата-центр в Нью-Йорке, пострадали шесть клиентов.