Для внешнего наблюдателя событие интересно подробнейшим описанием 11 критических уязвимостей, опубликованным в руководителя группы исследователей, Сэма Карри. Все уязвимости так или иначе относятся к сетевым сервисам компании: в одном из отчетов даже упоминается, что непосредственно под рукой у взломщиков даже не было устройств iPhone и iPad. По словам Сэма Карри, работники Apple исправили все проблемы крайне оперативно, некоторые в течение нескольких часов после отправки отчета.

Спринт по взлому Apple начался со сканирования серверов компании, доступных из Сети. Заодно стало известно, что компании целиком принадлежит диапазон IP-адресов 17.0.0.0/8. Уже на этом этапе всплыли 22 узла с уязвимостью в VPN-серверах Cisco: ее можно использовать для чтения произвольных файлов. Среди 11 критических уязвимостей стоит отметить две наиболее интересные.

Первая: исследователям удалось взломать форум закрытой программы AppleDistinguishedEducators. На форуме использовалось ПО , к которому была прикручена единая система авторизации Apple. Для доступа к форуму требовалось оставить заявку на сервере. Как выяснилось по итогу анализа запросов после заполнения формы, на сервере сохранился рудимент собственной системы авторизации Jive, на котором работала система заявок. Каждая заявка по сути создавала новый аккаунт на форуме, с дефолтным паролем ###INvALID#%!3. Действительно, ведь логин потом происходит через Signin withApple, правильным оформлением внутренних аккаунтов Jive можно было не заниматься.

Это было ошибкой со стороны тех, кто настраивал сервер. Сэм Карри и его коллеги, естественно, нашли способ задействовать штатную систему авторизации, но не смогли войти на форум, так как их аккаунт не получил одобрение администратора. Они запустили перебор всех трехбуквенных логинов, и один их них сработал — с тем же дефолтным паролем. Так исследователи проникли на форум, после чего посмотрели список пользователей, определили администраторов и таким же способом залогинились под учетной записью с расширенными правами. После ряда экспериментов они смогли выполнить произвольный код на сервере. Вроде бы «взломали форум и все», ничего интересного. Но выполнение произвольного кода открывало доступ к сервису LDAP и довольно обширной части внутренней сети Apple.

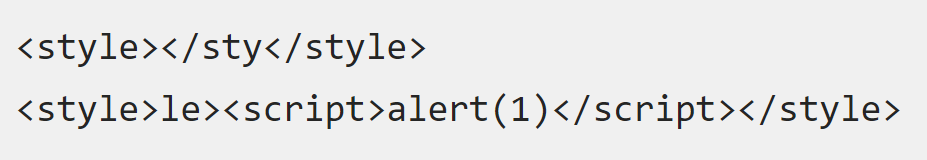

Вторая интересная уязвимость нашлась в сервисе iCloud, точнее в почтовом клиенте, а еще точнее — в его веб-версии. Здесь исследователи прицельно искали уязвимость типа — способ выполнения кода с доступом к личным данным пользователя, так, чтобы их в худшем для жертвы случае можно было украсть. И она нашлась! Прежде всего, выяснилось, что новые сообщения поступают в веб-клиент в виде куска данных в формате JSON, а дальше обрабатываются локально. После ряда экспериментов с тегом «style» появилась возможность выполнения произвольного скрипта в следующей конфигурации:

Это открыло доступ к любым сервисам iCloud из браузера жертвы. Для успешной атаки достаточно было отправить подготовленное электронное сообщение. Если пользователь открывает его в веб-клиенте, выполняется вредоносный скрипт. PoC-модель у хакеров получилась элегантная и злая: раз уж у нас есть полный доступ к iCloud от имени залогиненного пользователя и получили мы его через почтовый клиент, давайте скачаем пачку фотографий жертвы, вышлем их себе на почту, а заодно разошлем зараженное сообщение по всей адресной книге. Если бы эту дыру нашли не исследователи, а киберпреступники, могла произойти очередная массовая утечка приватных данных (с поправкой на то, что не все пользуются веб-клиентом, конечно). PoC на видео:

Другие критические уязвимости обеспечивают взлом системы управления промышленным производством DelmiaAlpriso, выполнение произвольного кода на сервере для получения и обработки контента от издателей, а также получение ключей доступа к серверам на хостинге AmazonWebServices. В данной истории ценность представляет именно подробное описание уязвимостей исследователями, так как вендоры в подобном раскрытии информации не заинтересованы и обычно ограничиваются сухими фразами типа «при некоторых условиях возможно выполнение кода».

Что еще произошло

Журналисты ArsTechnica о «неисправимой» уязвимости в чипе T2 в настольных компьютерах и ноутбуках Apple. Взломать эту аппаратную систему безопасности удалось с помощью условного портирования эксплойта Checkm8, используемого для джейлбрейка устройств на базе iOS.

В комбинации с другой ранее обнаруженной уязвимостью в T2, у новой дыры есть потенциал для обхода ключевых механизмов защиты, например авторизации по отпечатку пальца и шифрования данных. Масштаб последствий пока точно не определили: в текущем виде набор эксплойтов можно применить только локально, уязвимость не переживает перезагрузку, а примеров практической кражи данных не показали.

Исследователи компании ImmersiveLabs способ кражи персональных данных с умных часов и фитнес-браслетов Fitbit через вредоносное приложение.

Британские ученые исследователи из PenTestPartners еще один умный девайс — мужской пояс верности с управлением по Bluetooth. Практическое отсутствие систем защиты открывает управление устройством кому угодно.

Компания Facebook правила программы bugbounty и пытается мотивировать исследователей работать над поиском уязвимостей в соцсети постоянно. В обмен на деньги: стаж в программе превращается в бонусы при выплатах за обнаруженные дыры.