Исследователь Мордехай Гури из израильского университета Бен-Гуриона опубликовал на прошлой неделе новую , расширяющую достаточно специфическую область знаний в сфере безопасности: методы кражи данных из систем, отключенных от сети. При отсутствии подключения к интернету (или хотя бы к локальной сети внутри организации, в которую можно проникнуть) для эксфильтрации данных можно использовать только непрямые, зачастую даже неочевидные, каналы связи. Типичная сфера для применения таких трюков — максимально защищенные от внешнего вмешательства управляющие компьютеры в промышленности.

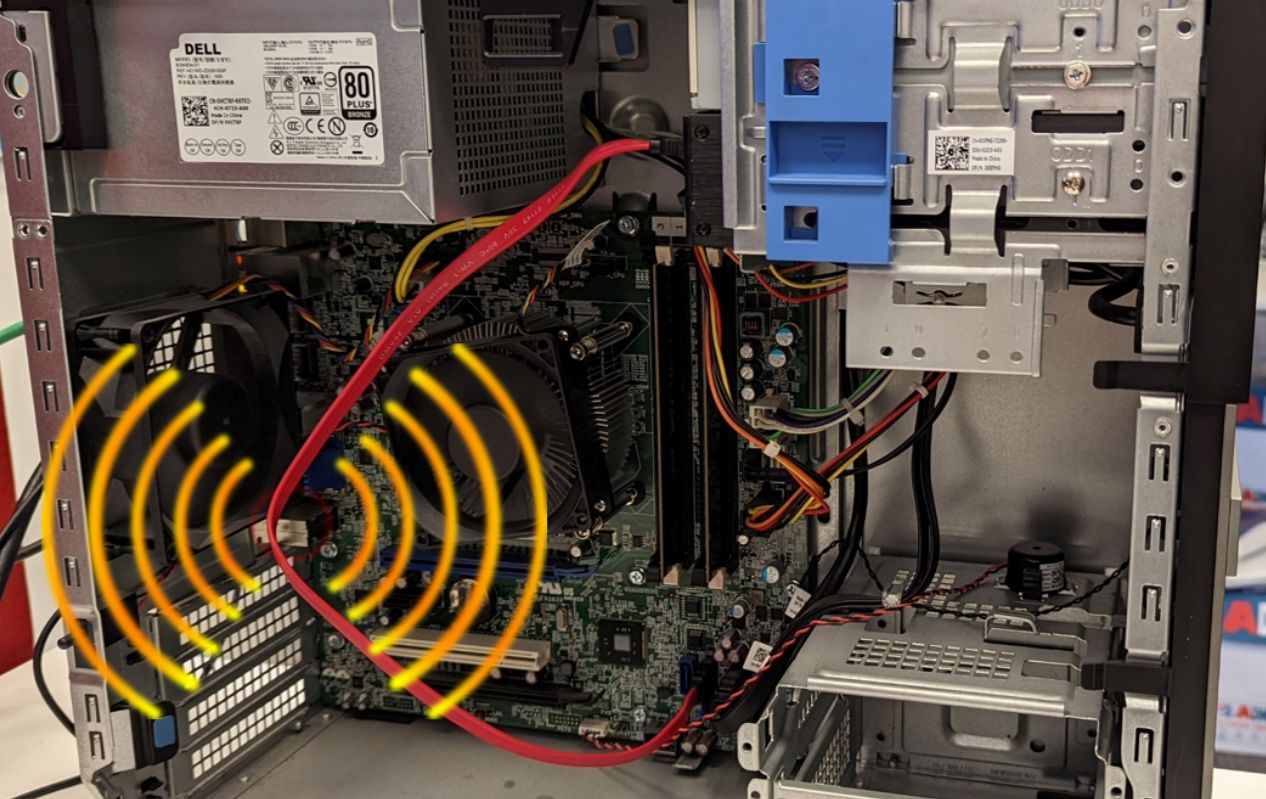

В свежем исследовании в качестве средства утечки данных были изучены SATA-кабели, к которым подключен жесткий диск или SSD в системном блоке. Автор работы подтвердил, что взаимодействие контроллера SATA с накопителем приводит к паразитному радиоизлучению от кабеля на частоте около 6 гигагерц. Отправляя специальную последовательность команд на чтение или запись данных, исследователь смог передать на радиочастотах информацию с изолированного от сети компьютера.

Утечка данных по сторонним каналам является интересным теоретическим упражнением, шансы на реальное применение которого достаточно низкие. Точнее, сфера эксплуатации подобных хаков настолько ограничена, что о реальном их использовании вряд ли становится известно общественности. Во всех подобных сценариях предполагается, что изолированный от любой сети компьютер уже каким-то образом заражен вредоносной программой, действующей в интересах атакующего. Это непростая задача сама по себе, решение которой находится за пределами подобных работ. Но один практический пример заражения имеется: это известная атака , в ходе которой изолированные ПК получили вредоносный код через флешку.

Для кражи данных в самом «простом» случае могут использоваться те же флешки, если их потом подключают к компьютеру с доступом в интернет. Сложные способы представляют гораздо больший интерес. В 2018 году мы уже про похожее исследование, в котором источником утечки становился монитор. При изменении изображения на экране менялся высокочастотный «писк», издаваемый элементом в блоке питания. Авторы работы записали «звук от монитора» и проанализировали его с помощью алгоритмов машинного обучения, натренировав их на паттерны наводок при, скажем, отображении на экране текста. Получилось умеренно ненадежно: для уверенного распознавания выводимого на экран пароля требовалось, чтобы символы были огромного размера.

В работе Мордехая Гури, как заведено, есть множество ссылок на другие исследования по краже данных нетривиальными способами. Среди них: передача данных по радио посредством интерфейса USB, частоты вращения вентиляторов десктопа так, чтобы данные можно было передавать возникающими от этого вибрациями корпуса, а также стандартного обмена данными между процессором и оперативной памятью для генерации излучения на частоте 900 МГц в примерном соответствии со стандартом GSM (так, что читать утечку можно пронесенным с собой мобильником с модифицированной прошивкой). В свежей работе исследователь начал с анализа паразитного радиоизлучения при обычной работе с жестким диском по интерфейсу SATA:

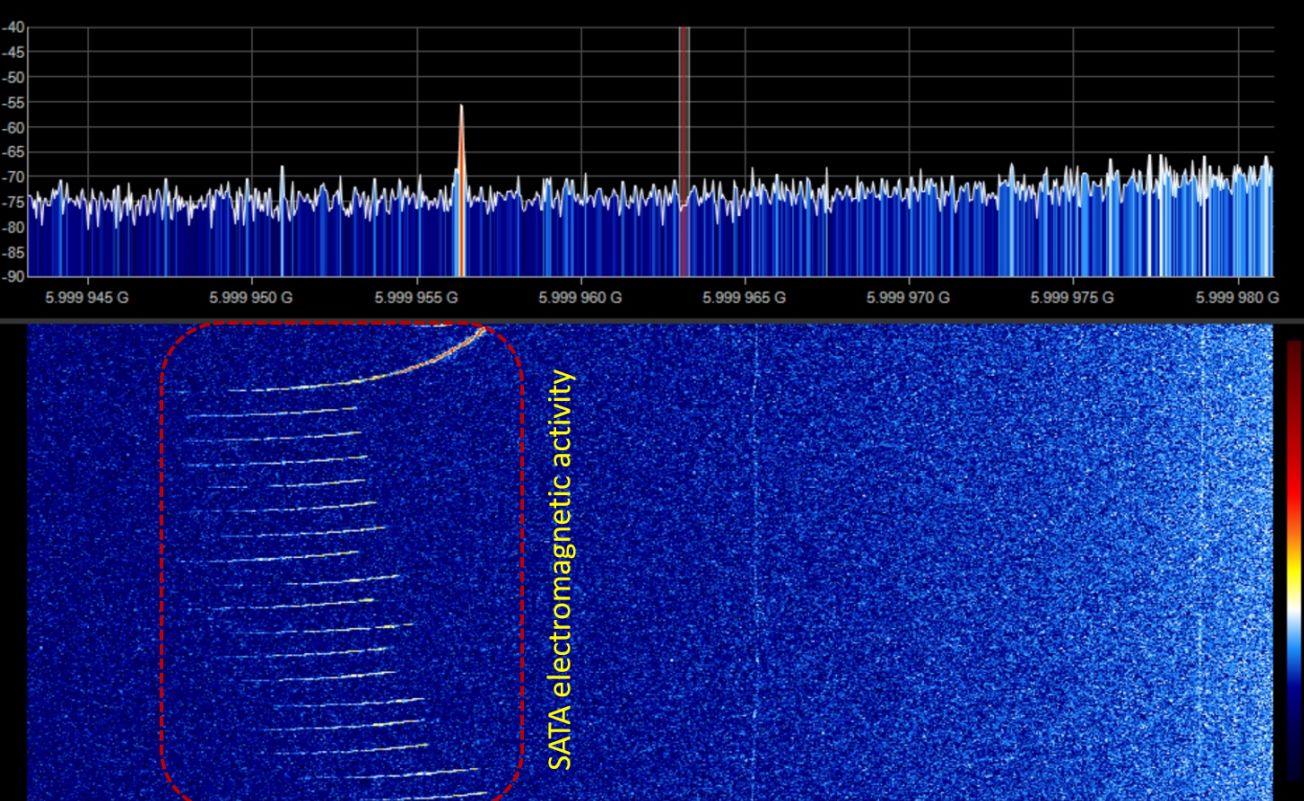

Дальше была опробована передача небольших пакетов данных на накопитель — так, чтобы на спектрограмме возникали характерные всплески определенной длительности, от 0,2 до 1,2 секунды. Комбинируя радиосигналы разной длительности, можно передавать по радио данные. Вот результат:

Обратите внимание на длительность передачи слова из шести букв: почти 40 секунд. При решении такой специализированной задачи это, возможно, и не является большой проблемой. Реальным ограничением метода является крайне небольшое расстояние от источника радиосигналов до приемника. При уровне ошибок в 1–5% максимальное расстояние составляет 90 сантиметров. Максимум при еще терпимом уровне ошибок чтения в 15% — два метра, то есть приемник должен быть расположен в той же комнате, что и атакуемый компьютер.

В списке рекомендаций по снижению вероятности кражи данных таким способом автор работы прежде всего говорит о защите от вредоносного ПО, ну или о своевременном его обнаружении. Это более реальный способ обезопасить ответственную систему, чем потом сканировать радиочастоты на возможную утечку. Сканирование эфира крайне осложнено тем, что паразитные наводки от работы SATA (а также, возможно, от других компьютерных устройств) присутствуют всегда, и отличить нормальную работу от шпионажа довольно трудно.

Что еще произошлоИсследователи «Лаборатории Касперского» обзор двух исполняемых файлов, шифрующих данные и использующихся в атаках с последующим требованием выкупа. Один из шифровальщиков написан на Rust.

В популярных промышленных GPS-трекерах китайского производства обнаружили серьезные уязвимости, позволяющие перехватить над ними контроль (, исследования). Трекеры используются в том числе для наблюдения над перемещениями грузовиков в транспортных компаниях. Помимо сбора информации, у взлома трекеров могут быть и более серьезные последствия, так как эти устройства (в зависимости от конфигурации) могут удаленно выключать подачу топлива.

Обновления для операционных систем компании Apple очередную пачку уязвимостей. Среди них самая опасная — CVE-2022-2294, ошибка в компоненте WebRTC для аудио- и видеосвязи, также браузер Google Chrome (и вот там она на момент обнаружения использовалась в реальных атаках).

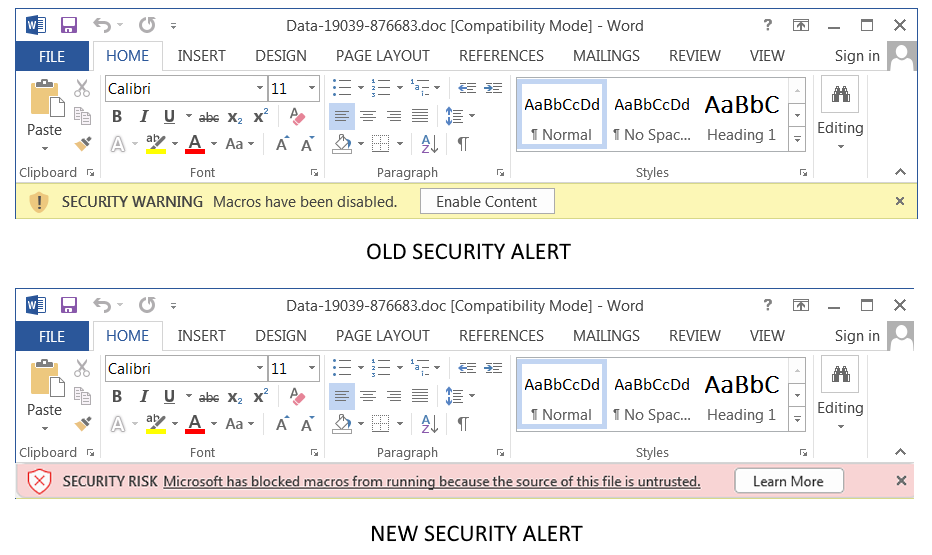

Компания Microsoft все-таки запрет на запуск макросов в документах, скачанных из интернета. Такое ограничение было анонсировано в начале года, но недавно компания заявила, что временно меняет планы — видимо, из-за проблем совместимости у клиентов, зависящих от макросов. Для большинства пользователей макросы в документах Office — надежный способ поймать вредоносную программу. После обновления ранее имевшаяся возможность все-таки включить макросы будет недоступна.