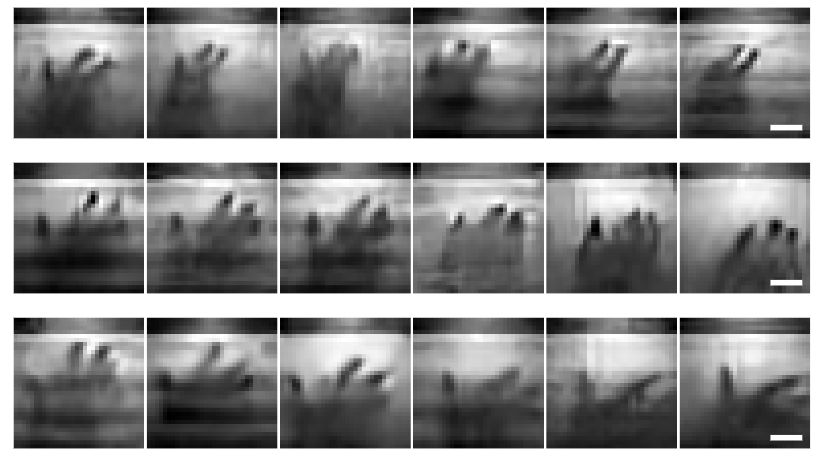

Каждая из этих «возможностей» на самом деле серьезно ограничена различными оговорками и допущениями: например, подслушивать через акселерометр можно только на нереально высокой громкости. В начале января в журнале Science была научная работа, посвященная извлечению изображений из датчика освещенности. Такой датчик установлен во все смартфоны и планшеты, а также в большинство ноутбуков, многие мониторы и телевизоры. Можно описать этот датчик как своего рода однопиксельную цифровую камеру. Как выяснилось, даже из таких невнятных данных после обработки с использованием систем машинного обучения можно вытащить изображение. Пример — на скриншоте из исследования выше. Это не кадры из фильма ужасов, а снимки руки пользователя, например вводящего пин-код на экранной цифровой клавиатуре. Даже по сравнению с другими подобными исследованиями, эта работа удивляет нереалистичностью предложенного метода атаки. Что, впрочем, никак не умаляет достижений авторов исследования, которые даже в таких сложных условиях смогли хоть как-то извлечь осмысленные данные из шума.

Главным поводом для исследования акселерометров, датчиков освещенности и других подобных устройств является теоретически более простой доступ к этим данным. Нормальные источники информации о том, что происходит вокруг устройства, — видеокамера и микрофон — хоть как-то защищены от неправомерного доступа. Произвольная программа на смартфоне не может просто так включить видеозапись, а вот считать данные с «безопасного» сенсора — вполне. В теоретической модели подобных атак мы всегда предполагаем, что какое-то вредоносное ПО уже удалось установить на устройство. Это само по себе портит впечатление от исследования: если удалось заразить планшет, смартфон или ноутбук, можно ведь шпионить и с помощью более простых методов. Поэтому делается допущение, что вредоносная программа установлена, но ее возможности ограничены.

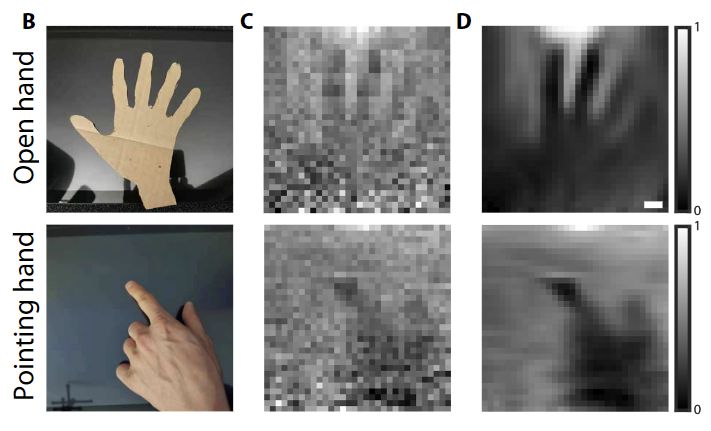

Сам датчик освещенности также представляет собой сложный инструмент для слежки. Тот же акселерометр можно опрашивать десятки и сотни раз в секунду. Типичный датчик освещенности в лучшем случае передает изменения этой самой освещенности 10–20 раз в секунду. Разрядность этих данных также низкая — всего 4 бита или 16 возможных значений. И тем не менее из таких рудиментарных данных можно восстановить изображение. Процесс в общих чертах показан на этой картинке:

Делаем последовательно 1024 измерения освещенности с использованием датчика. Составляем из этих «точек» изображение с разрешением 32х32 пикселя. Применяем к нему алгоритм шумопонижения. Получаем итоговый результат. И здесь нужно обязательно упомянуть главное ограничение метода. Создание «изображения» возможно благодаря отражению от объекта (руки манекена) света, излучаемого экраном устройства. В данном случае использовался большой планшет Samsung Galaxy View с 17-дюймовым дисплеем. Крайне малая точность данных, передаваемых датчиком, требует весьма длительной экспозиции. Если говорить простыми словами: изображение руки «фиксировалось» в течение получаса! Еще один скриншот из исследования позволяет оценить, насколько сложную задачу поставили перед собой авторы:

Да, можно увидеть ладонь и даже понять, куда указывает палец манекена (не человека, ему будет сложно держать руку неподвижно полчаса). Предложенный алгоритм шумоподавления показывает действительно впечатляющие результаты. Но съемка с частотой «два кадра в час» исключает любую возможность упомянутого выше сценария с перехватом пин-кода, набираемого на виртуальной клавиатуре. Исследователи смогли немного оптимизировать метод и добиться тех же результатов не за полчаса, а примерно за три минуты. Они допускают, что более «скоростной» датчик освещенности и снижение разрешения снимка позволят еще больше ускорить захват изображений. Но это допущение не проверялось. Зато проверялось очевидное ограничение метода: если рука освещается не статически, анализировать данные становится еще сложнее. В эксперименте авторы включали на дисплее видеоролик, а в реальных условиях датчик освещенности будет «ловить» свет из окна, изменения яркости от перемещения экрана портативного устройства и прочее. Тем не менее исследователи смогли извлечь изображение из крайне ограниченного набора данных. Для устранения такой весьма теоретической «утечки информации» они рекомендуют еще больше понизить частоту, с которой датчик отдает информацию, до 1–5 раз в секунду. На основную функцию датчика это никак не повлияет — яркость экрана в зависимости от освещения в любом случае не меняется так быстро. Но даже такую призрачную угрозу слежки подобное ограничение должно исключить.

Что еще произошло

В новой статье на Хабре исследователи «Лаборатории Касперского» вредоносную программу для Linux. Еще одна специалистов «Лаборатории Касперского» посвящена троянской программе для Mac OS, направленной на кражу средств из криптокошельков. В одной из заключительных публикаций в составе годового отчета по эволюции угроз можно ознакомиться с тенденций по развитию киберкриминального рынка.

По следам исследования атаки «Триангуляция» в Github-репозитории «Лаборатории Касперского» опубликованы скрипты для анализа логов, которые зафиксировать потенциальный взлом устройств на базе iOS.

Обнаружена в графических подсистемах SoC AMD, Apple и Qualcomm. В некоторых случаях она приводит к утечке данных.

Опубликовано подробное закрытой в декабре прошлого года уязвимости в Outlook, которая может приводить к утечке хешированного пароля в случае, если пользователь примет «подготовленное» приглашение на встречу.

Microsoft прошлогоднего взлома инфраструктуры компании, в ходе которого был получен доступ к почтовой переписке ряда высокопоставленных сотрудников.