Когда мы говорим о кибер-атаках на компании, то, как правило, на ум приходит одно слово: вредоносная программа – это «ночной кошмар» для каждого компьютера, т.к. она может заразить его систему и украсть не только ценную конфиденциальную корпоративную информацию, но также и данные пользователей, клиентов, сотрудников, поставщиков компании и пр.

Однако вредоносные программы не всегда являются тем инструментом, который выбирают кибер-преступники: фактически , которые имеют аналогичные уровни успеха при достижении той же цели: прорыв через корпоративную информационную безопасность своих жертв.

Что такое credential stuffing?

Атака методом credential stuffing – это вид кибер-атаки, при которой преступник, используя украденные данные в результате нарушения данных, пытается получить доступ к аккаунтам пользователей (учетным записям) на какой-либо платформе за счет автоматического перебора имеющихся у него регистрационных данных (логин/пароль) при попытке авторизации на ней.

Чтобы выполнить такого рода атаку, кибер-преступник должен, во-первых, украсть или купить базу данных с регистрационными данными пользователей (логинами и паролями). Следующий его шаг – это попытаться подключиться к уязвимой платформе, используя эти регистрационные данные. Т.к. не всегда гарантируется, что имеющиеся регистрационные данные подойдут, стратегия кибер-преступника заключается в том, чтобы запустить автоматический процесс авторизации за счет перебора регистрационных данных до тех пор, пока какие-нибудь данные не подойдут. Более того, процессы авторизации выполняются с помощью специальных бот-сетей, чтобы эта платформа считала их реальными пользователями. Если получилось авторизоваться, то такая атака методом credential stuffing считается успешной.

Жертвы : Dunkin Donuts, Yahoo…

От этих кибер-атак страдает все больше различных компаний. Последней жертвой стал Dunkin Donuts. В ноябре компания и их последующее использование в атаке на пользователей их программы лояльности и вознаграждений DD Perks. Эти регистрационные данные были получены в результате нарушения данных, хотя Dunkin Donuts заявлял, что это нарушение случилось не в их системе, а в системе их поставщика, который предоставил доступ третьим лицам. В частности, пользовательская информация поступила из предыдущей утечки, и поэтому кибер-преступники использовали эту информацию как для доступа к аккаунтам DD Perks, так и для авторизации на других платформах, где использовались такие же регистрационные данные.

Но существует, к сожалению, один инцидент, который перехватил корону самой мощной атаки методом credential stuffing: в 2016 году предыдущей утечкой огромного объема информации после другой утечки данных. В этом случае нарушение данных имело еще один результат: когда Yahoo обнародовала данные по этому инциденту, многие пользователи получили электронные письма от людей, заявляющих, что они якобы принадлежат компании Yahoo, и в этих письмах содержалась ссылка для устранения нарушения. Однако эти письма были попыткой фишинга со стороны другой группы кибер-преступников.

Показатель успеха таких атак и как их избежать

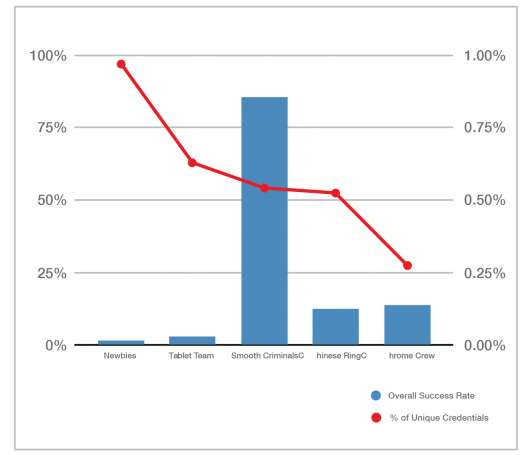

Если говорить об оценке потенциального ущерба от атак методом credential stuffing, то важно рассматривать определенную перспективу. Согласно , выполненному в 2018 году, показатель успеха таких атак обычно, в лучшем случае, составлял 1% - можно подумать о незначительности такой типа атак.

Однако мы должны иметь в виду тот факт, что эти кибер-атаки обычно используют базы данных, которые содержат регистрационные данные миллионов пользователей. Это означает, что их показатель успеха, хотя и скромный в относительном выражении, все же достаточно ощутимый в абсолютных значениях, чтобы имидж компании мог серьезно пострадать за счет взлома ее корпоративной информационной безопасности.

Следовательно, компании должны предпринимать соответствующие шаги, чтобы избежать нарушения данных и возможных атак методом credential stuffing.

1. Двухфакторная авторизация? Двухфакторная авторизация (2FA) – это один из наиболее распространенных методов для компаний и платформ, которые хотят обеспечивать максимальную безопасность подключения для своих пользователей. Впрочем, , двухфакторная авторизация не является непогрешимой, т.к. она может быть обойдена, если обманным путем заставлять пользователей вводить свои регистрационные данные на ложных порталах.

2. Решения информационной безопасности. Безопасность компании не может полностью полагаться на то, что пользователи будут правильно управлять своими паролями, тем более, что нарушения данных зачастую являются последствием плохого управления корпоративной информационной безопасностью, а не результатом плохого управления паролями со стороны пользователей. И тут вам поможет , который позволяет защищать компанию от всех неизвестных угроз и атак. Кроме того, в нем есть модуль защиты данных , который способен отслеживать данные во всех их состояниях, в том числе, когда они находятся в состоянии покоя, помогая решению в любое время знать, какие процессы выполняются и какие данные используются. В настоящее время данный модуль пока доступен только для ряда стран Евросоюза и Америки, однако мы ожидаем локализацию данного модуля для России в обозримом будущем.

3. Осведомленность сотрудников. Компании также должны прививать своим сотрудникам следовать целому ряду профилактических мер, т.к. зачастую они являются самой простой точкой проникновения кибер-преступников в сеть предприятия. Сотрудники должны сохранять бдительность, а также не передавать свои конфиденциальные данные по электронной почте (во избежание фишинга, или ) и, если они столкнутся с какими-либо проблемами, сообщать об инциденте в ИТ-отдел компании.

Оригинал статьи:

Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com

Panda Security в России и СНГ

+7(495)105 94 51, marketing@rus.pandasecurity.com