Недавно было опубликовано любопытное исследование , которое мы перевели, чтобы поделиться его результатами с широкой публикой. Надеемся, что они покажутся интересным и вам.

При посещении любой конференции по безопасности, вы неизбежно услышите, как «белые» хакеры хвастаются, что могут взломать систему безопасности любой компании, разбросав флешек с вредоносным кодом на парковке этой компании. Эта история является настолько популярной, что была экранизирована в 6-м эпизоде сериала Mr Robot. Невольно на ум приходят мысли – подобная атака на самом деле работает или это просто миф?

Для того, чтобы протестировать данную атаку, мы разбросали около 300 флешек на территории Иллинойского Университета в г. Шампейн-Урбана и подсчитали сколько человек подсоединили их к компьютерам. Мы обнаружили, что пользователи поднимали, подсоединяли и кликали по файлам 48% флешекразбросанных нами. Причем делали они это быстро: первую флешку подняли менее чем через 6 минут.

Эксперимент

Для проверки того, действительно ли пользователи поднимают флешки, найденные на земле, мы разбросали пять типов флешек на территории Иллинойского Университета: флешки с наклейкой «экзамены» или «конфиденциально», флешки с прицепленными к ним ключами, флешки с ключами и наклейкой с обратным адресом, а также обычные флешки без каких-либо наклеек.

На каждую флешку мы записали файлы, соответствующие наклейке на флешке:

- личные файлы для флешек без наклеек, флешек с ключами и флешек с наклейкой с обратным адресом;

- файлы, относящиеся к бизнесу, для на флешек с наклейкой «конфиденциально»;

- файлы с информацией по экзаменам для флешек с надписью «экзамены».

Все файлы на самом деле являлись HTML-файлами со встроенным изображением с нашего сервера. Это позволило нам, без выполнения какого-либо кода на компьютере пользователя, обнаружить, была ли подсоединена флешка и был ли открыт файл. Как только пользователь открывал HTML-файл, появлялся вопрос: не желает ли пользователь принять участие в исследовании, ответив на вопрос, почему он подсоединил флешку, и получить за это подарочную карту. 62 пользователя (около 20%) согласились дать ответ.

«Вброс» зараженных флешек очень эффективен для взлома компьютера

Итак, насколько же эффективно разбрасывать USB-флешки со зловредным кодом с целью взлома компьютеров? Как оказалось, очень эффективно: 48% разбросанных флешек пользователи не только подсоединили к компьютеру, но и открыли по крайней мере один файл на каждой из них.Удивительно высокая степень результативности доказывает тот факт, что атаки путем разбрасывания флешек являются реальной угрозой, и подчеркивает необходимость обучения и информирования пользователей об опасности подсоединения непроверенных флешек.

Разбрасывание флешек с вредоносным кодом приносит плоды очень быстро

Кроме того, что многие люди подсоединяют USB флешки, делают это они очень быстро. 20% подсоединенных флешек были подсоединены в течение первого часа, а 50% флешек – в течение 7 часов, как видно из графика ниже.

Это означает, что промежуток времени на то, чтобы обнаружить атаку, очень мал. В нашем случае, первые сообщения о наличии странных флешек на территории университета начали появляться на Reddit примерно через сутки после первой волны, однако это не остановило людей в их стремлении подсоединять наши USB-флешки.

Определенное значение имеет то, как выглядит флешка

Как видно на диаграмме ниже, флешки с наклейками, вызывающими любопытство, чаще открывают, чем флешки без каких-либо отличительной маркировки. Что удивительно, наибольший результат дает прикрепление физических ключей – альтруистическое поведение является наиболее частой причиной просмотра флешек. Ключи с контактными данными владельца открывали реже всего по причине наличия способа найти владельца. Обратите внимание на то, что разница в частоте открывания НЕ является статистически значимой, кроме того, что флешки с обратным адресом подсоединялись менее часто.

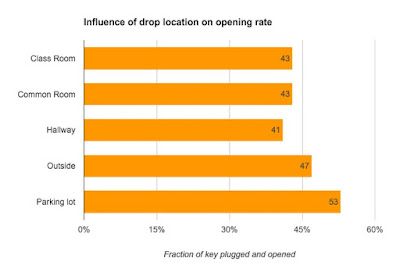

Местоположение для открытия зараженной флешки значения не имеет

Как видно из графика ниже, частота открытия для каждого местоположения примерно одинакова. Это подтверждает тот факт, что хакеру не нужно проникать на территорию жертвы, чтобы провести атаку эффективно. Размещение флешки на парковке так же эффективно, как и в защищенном конференц-зале.

Каждый уязвим к атакам через случайно найденную флешку

Каждый является уязвимым к атаке через найденную флешку: мы не обнаружили разницы между демографическими данными, информированностью о правилах безопасности и образованием пользователей, которые подсоединяли флешки.

Почему в исследовании не наблюдается отрицательной корреляции между образованностью по части информационной безопасности и уязвимостью, думайте сами. Но неизбежно возникает вопрос об эффективности обучения информационной безопасности. Предмет, по всей видимости, стоит изучить тщательнее, чтобы обучение информационной безопасности действительно помогало людям быть более защищенными.

Мотивация пользователей

Мотивация в ответах пользователей: на вопрос почему подсоединили флешку, большинство опрошенных ответили, что сделали это из альтруистических побуждений с целью возврата флешки владельцу (68%). Как видно из диаграммы ниже, только 18% сказали, что ими двигало любопытство.

Наблюдаемая мотивация: как видно из диаграммы ниже, мотивация в ответах пользователей не соответствуют тому, какие файлы были открыты. Например, в отношении флешек, с прикрепленными физическими ключами, пользователи чаще кликали по фото с зимнего отпуска, чем по резюме, в котором можно было бы найти контактную информацию владельца. Примечательно, что такое же поведение наблюдалось в отношении флешек с обратным адресом, но не в отношении флешек без маркировки.

Результаты данного исследования показывают, что безопасность USB является реальной проблемой, а разбрасывание USB-флешек – дешевый и практичный инструмент для хакерской атаки.

Оригинал статьи .