Туговиков В.Б. к.ф.-м.н., Советник по информационной безопасности ДЗР АД ЗАО «РГМ Б.В.».

Сытник Г. Л. – Начальник отдела по работе с корпоративными клиентами SearchInform.

Бизнес-процессы сегодня уверенно перемещаются в виртуальную среду: компании давно ведут электронный документооборот и все чаще внедряют новые технологии для управления. Отсюда – необходимость защиты данных в виртуальной среде, которая признана на законодательном уровне. Но если процесс обеспечения конфиденциальности печатных документов управленцам знаком и понятен, то безопасность компьютерных систем, обеспечение конфиденциальности компьютерной информации – отнюдь. Скажем больше, из обсуждений на «круглых столах» понятно, что компании до сих пребывают в заблуждениях на этот счет. И вот несколько мифов:

Миф №1: Чтобы защитить информацию в компьютерной сети, достаточно поставить задачу сисадмину или начальнику отдела IT.

В основе этого мифа – простая житейская логика: если речь о компьютерах, то заниматься этим должен компьютерщик. Во многих организациях так и происходит: один отдел занимается и администрированием, и безопасностью. Но это неправильно, ведь те, кто обеспечивает сервис, не должны контролировать. Это все равно, что совместить ГИБДД с таксопарком!

Миф №2: Режим конфиденциальности – убийца информационных технологий.

Этот миф вытекает из первого. Когда системные администраторы знакомятся с правилами построения системы управления информационной безопасностью, возникает вопрос: «как работать, когда все под контролем и ничего нельзя?!».

Миф №3: Чтобы обеспечить конфиденциальность информации, достаточно купить системы защиты и установить их там, где порекомендуют консультанты.

При этом обычно игнорируется организационные мероприятия, и системы защиты используются специалистами не в полной мере, а с течением времени и вовсе выключаются из работы. Причина банальная – отсутствие навыков работы с программно-аппаратным комплексом. Ситуация складывалась бы иначе, если бы управление системой входило в должностные обязанности обученного работника.

На самом же деле обеспечение безопасности виртуальных данных во многом схоже с методами защиты информации на бумажных носителях. Между ними даже можно провести аналогию. И разница лишь в том, что в случае с компьютерными системами нужно использовать специальный программный комплекс – DLP-систему.

Общие принципы защиты документов на бумажных носителях и в электронном виде

a. Строгое разделение ресурсов на конфиденциальные и не конфиденциальные

Прежде всего нужно определить, что защищать, для этого, в первую очередь, необходим перечень сведений, составляющих конфиденциальную информацию. Когда перечень есть, можно определить, какие документы, папки, файлы такую информацию содержат, и требуют защиты. Следует задаться вопросом: конфиденциальная информация будет храниться только с сетевых папках или не исключено её нахождение на компьютерах, USB-носителях и т.д.?

b. Предотвращение свободного доступа к конфиденциальной информации

Чтобы выполнить этот принцип в случае с бумажными носителями, нужен сейф, куда ответственный сотрудник будет складывать документы. Защитить же информацию в компьютерной сети помогут:

- Средства криптозащиты (шифрование файлов документов при передаче конфиденциальной информации).

- Операционные системы(разграничение доступа к информации через наложение ограничений на пользовательские учетные записи).

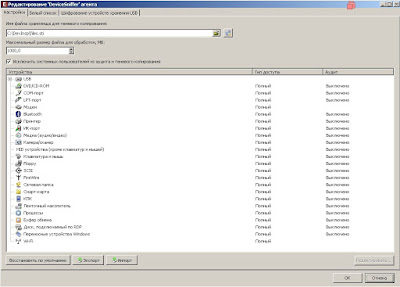

- DLP-система (полное или частичное ограничение, а также контроль доступа для учётных записей и компьютеров к устройствам хранения информации, сетевым папкам, процессам, и т.д.)

Рис 1. Настройки по разграничению доступа к периферийным устройствам

компьютера, подключаемым через USB

Рис 2. Настройки по разграничению доступа к сетевым папкам

При этом с DLPможно задавать гораздо более гибкие настройки, чем позволяют операционные системы, дополняя их, например, выставлять ограничения не только для всего канала целиком, но и для определённого типа данных (только офисные документы, только чертежи и т.д.).

Кроме того, доступ можно поставить на контроль. Представьте ситуацию: ИТ-службе поставлена задача ограничить доступ к определённой сетевой папке. Сотрудники докладывают об успешном выполнении: доступ открыт только доверенным лицам. Но так ли это? Можно ли перепроверить? В случае КИБ SearchInformможно. Для этого в системе есть модуль AlertCenter, отвечающий за автоматизацию проверок согласно заданным политикам. Система оповестит, если обнаружит, что кто-либо кроме доверенных лиц (условие С) совершил в определённой папке (условие B) любую операцию (чтение, запись, копирование, удаление и т.д.) с любым файлом (условие А).

Рис 3. Логика политики безопасности, представленная с помощью логических операторов: (AandB) andnotC

с. Контроль перемещения носителей (документов, файлов), содержащих конфиденциальную информацию

Решить эту задачу можно с помощью модуля DLP-системы DeviceSniffer, который позволяет ограничить использование всех носителей (например, флэш-карт) за исключением доверенных. Для этого выставляется ограничение для всех устройств хранения, а доверенные устройства вносятся в белый список по уникальному признаку.

Рис 4. Внесение доверенного устройства в белый список по

уникальному признаку – серийному номеру

Так, задача решается с минимальным ущербом для комфорта сотрудников: корпоративные флешки работают, а прочие носители нет. Работники также смогут подключить свой мобильный к компьютеру для зарядки, но открыть устройство для копирования будет нельзя, и проникновение «вирусов» с телефона в компьютерную сеть, также исключено.

К тому же за счёт возможности шифрования информации, записанной на носитель, минимизируются риски, в случае его потери либо кражи или попытки передачи третьей стороне. Если компьютер не включен в список доверенных, информация просто не будет читаться.

d. Контроль каналов передачи информации

В случае с бумажным документом достаточной мерой станет запечатанный конверт, отправленный со спецкурьером. Но в компьютерной сети все сложнее: нужно обеспечить защиту всех ресурсов, где хранится информация, и всех каналов, по которым она курсирует (беспроводные соединения, электронная почта, сетевые файловые ресурсы, FTP, облачные сервисы Internetи пр.). Полноценно решить эту задачу может только DLP. При этом система:

- Должна контролировать максимальное число каналов, которые используются в организации. Неконтролируемые каналы, если это возможно, лучше закрыть.

- Должна быть грамотно настроена, обученными специалистами. Иначе какой смысл контролировать передачу конфиденциальной информации по электронной почте, если половина писем «потеряется»?

- Должна обеспечивать эффективный поиск и автоматизировать его, чтобы освободить специалиста по безопасности от монотонной и рутинной обработки «логов» событий информационных и операционных системпри расследовании обнаруженных инцидентов.

- Должна быть простой и понятной в управлении, чтобы не вынуждать сотрудника, использующего в работе DLP, постоянно обращаться к администратору или разработчику.

- Должна быть оперативной, чтобы обнаруживать негативные инциденты еще на стадии планирования и помогать отделу безопасности своевременно предотвращать утечки.

e. Работа с персоналом, имеющим доступ к конфиденциальной информации

Здесь, вряд ли можно придумать что-то принципиально новое: создайте инструкции по обращению с техникой, системами, где обрабатывается конфиденциальная информация, и средствами ее защиты. Выполнение работниками инструкций должно проверяться и поощряться, нарушители должны наказываться.

Кроме того, стоит сообщить коллективу о внедрении системы и даже провести «показательные учения»: вероятность «сливов» уменьшается, когда сотрудники знают, что инструмент позволяет специалистулегко восстановить путь прохождения любого документа по корпоративной сети.

Кстати, если изначально под понятием «Prevention» в DLP-системах подразумевалось предотвращение утечек информации путём её остановки на виртуальном периметре. То сегодня в это слово закладывается смысл «предотвращение намерений». То есть лучший инцидент – тот, который так и не случился.