О чем речь?

Аддоны/плагины/дополнения/расширения – это небольшие программы, расширяющие стандартные возможности браузера. Например, есть плагины, позволяющие скачивать музыку из соцсетей. Подобно магазинам приложений для смартфонов, для браузеров также существуют свои «магазины». И, как и в случае с App Store и Google Play, «родительская» компания не гарантирует безвредность приложений. В итоге, «плохой» аддон может представлять реальную угрозу безопасности компании. Ведь через браузер сегодня можно построить практически всю работу офисного сотрудника.

Как контролировать аддоны?

Рассмотрим различные способы выявления установленных пользователями аддонов с помощью . Мы не ранжировали способы по удобству автоматизации и полноте получаемой информации. Предупреждая обвинения в забивании гвоздей микроскопом, отметим, что вопрос о мониторинге плагинов задавали слушатели наших . А раз людей интересует, почему бы и не рассказать.

Рассмотрим контроль аддонов на примере браузера Mozilla Firefox.

Вариант 1.

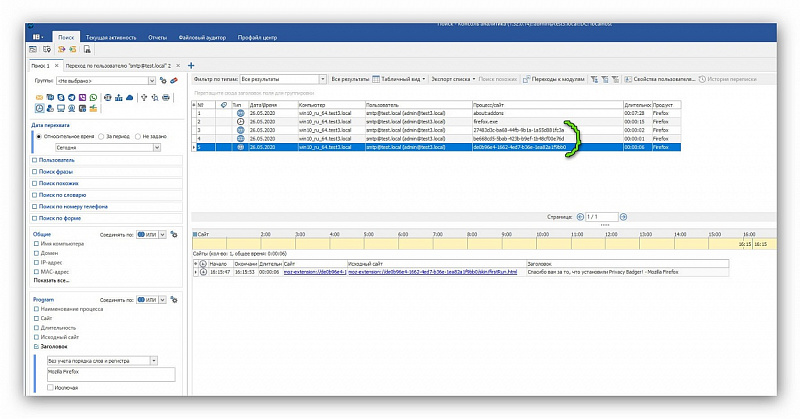

При установке дополнений в русскоязычной версии Firefox в перехвате ProgramController в заголовке окна будет надпись: «* - Mozilla Firefox». Поиск можем провести следующим образом:

Вариант 2.

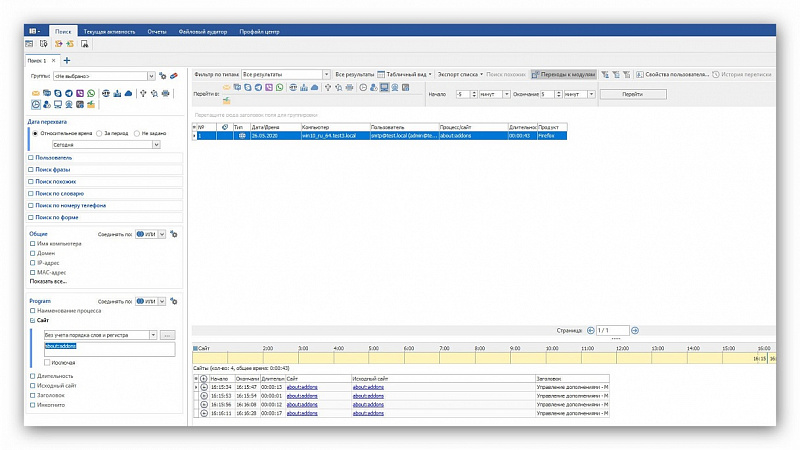

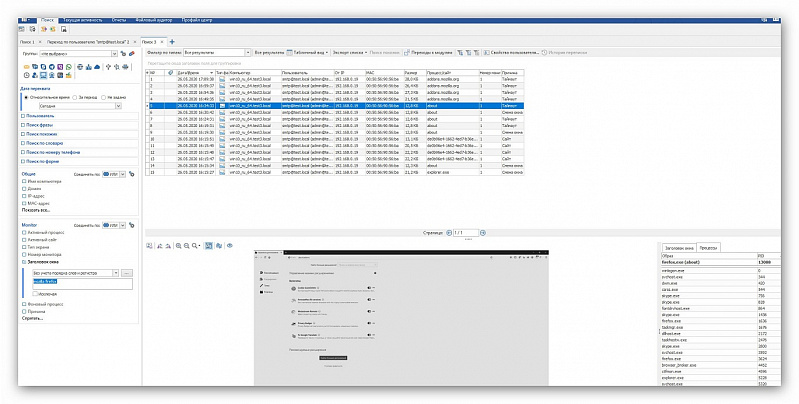

Выбираем источник данных «ProgramController». В поле атрибута «Сайт» вносим «about:addons» либо «» (адреса с расширениями в Firefox). Запрос выглядит следующим образом:

Дальше с помощью кнопки «Переход к модулям» попадаем в MonitorController. На выходе получаем следующий результат:

На скриншоте видно, какие аддоны установлены у пользователя: «about:addons» соответствует странице браузера с уже установленными аддонами; «» будет в перехвате, когда пользователь ищет аддон «в магазине».

Вариант 3.

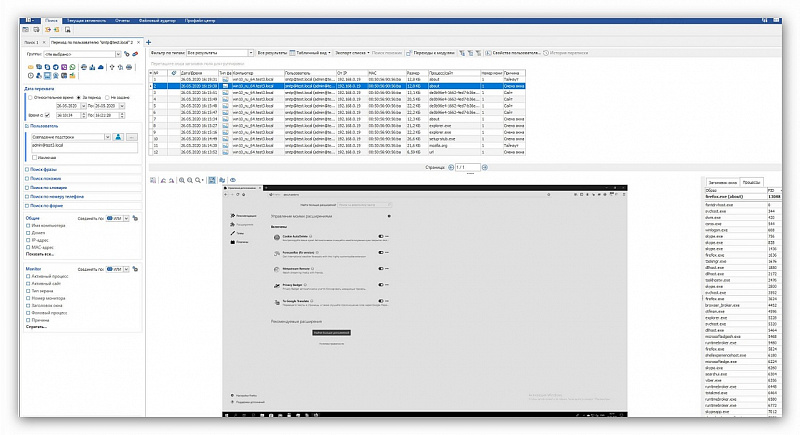

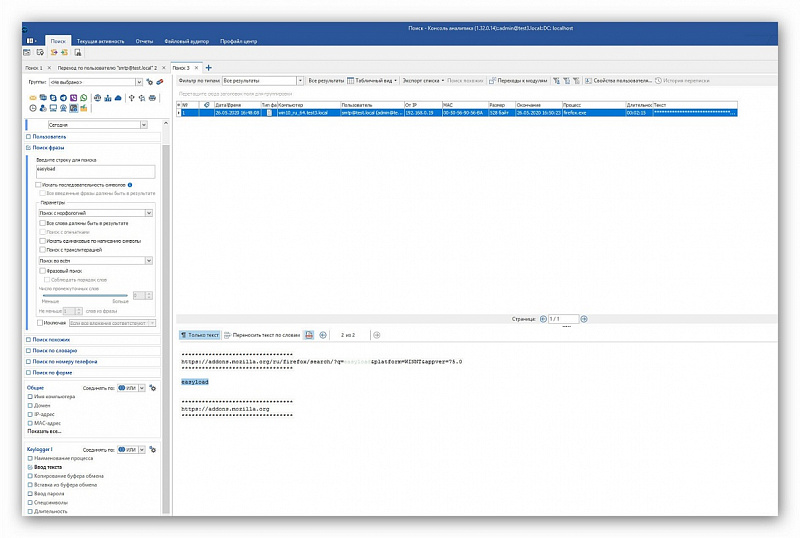

Поиск по Keylogger подойдёт при поиске какого-либо определённого аддона. Допустим, что мы ищем, кто установил расширение «Еasyload». На скриншоте показан запрос и результат:

В качестве источника данных выбран «Keylogger». В качестве алгоритма – «Поиск фразы». Если название аддона состоит из нескольких слов, лучше дополнительно использовать опции фразового поиска.

Вариант 4.

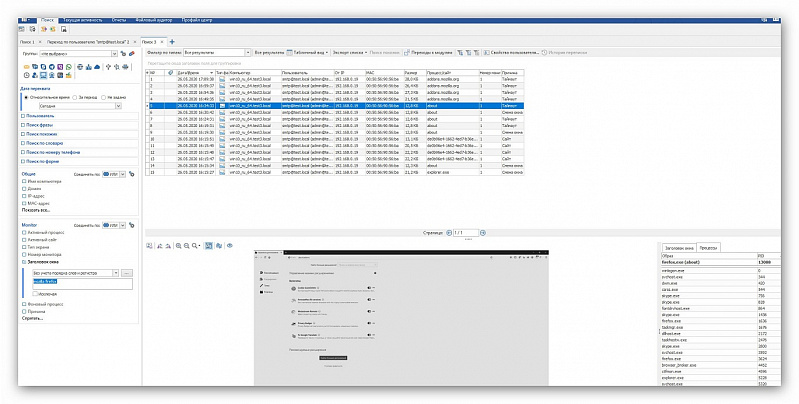

Используя поиск по монитору, в активный сайт вносим уже известные нам адреса «about:addons» и/или «».

В качестве источника данных выбираем «MonitorController». Искать будем по атрибуту «Активный сайт». Если интересует конкретное расширение, запрос можно модифицировать, как это видно на скриншоте.

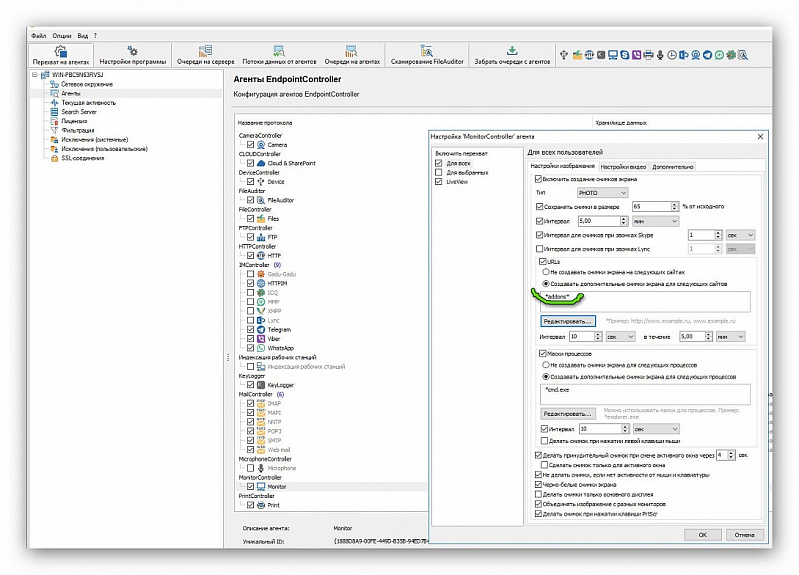

Для «прицельной» фиксации инцидентов рекомендуем настроить режим работы MonitorController в EndpointController, добавив опцию создания снимков по факту посещения определённых сайтов. Пример ниже:

Вариант 5.

Используя источник данных «MonitorController», в атрибут «Заголовок окна» вносим «Mozilla Firefox»:

При использовании данного варианта количество «мусорных» инцидентов может увеличиться. Поэтому стоит дорабатывать запрос «по ходу пьесы» в зависимости от цели поисков.

Вариант 6.

Поиск файлов с расширением .xpi с помощью модуля «Индексация рабочих станций». Это инсталляционный пакет расширений Mozilla (Mozilla Installer Package).

Для поиска стоит конкретизировать место, настроив индексацию локальных папок по адресу: С:Users«username»AppDataRoamingMozillaFirefoxProfiles. В «чистом» браузере никаких аддонов не установлено. Следовательно, и файлов с расширением .xpi нет. В противном случае в профиле пользователя будут лежат пакеты инсталляций всех аддонов, которые были установлены. Далее, используя возможности AlertCenter либо Консоли Аналитика, можно предметно ознакомиться с найденными файлами.

Вариант 7.

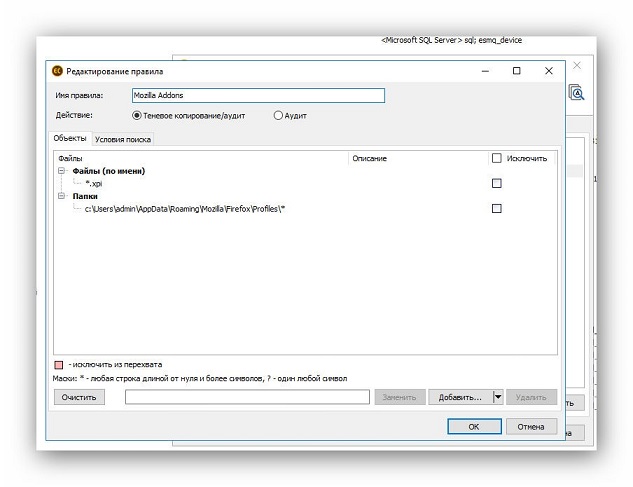

То же самое, но с использованием FileAuditor. В FileAuditor создаём правило из двух условий:

1. Расширение файла .xpi.

2. Папка C:Users«имя пользователя»AppDataRoamingMozillaFirefoxProfiles.

Используя Консоль Аналитика либо AlertCenter, проводим поиск по правилу «Mozilla Addons», которое мы создали. В результате получим инциденты, в которых будет видно, у кого из пользователей нашлись инсталляционные пакеты аддонов.