- Общий порядок организации связи

- Регистрация внешних сетей

- Обмен сертификатами

- Обмен файлами конфигурации разрешенных к доступу ресурсов

- Создание межсетевого ключа

- Настройка парной связи

- Создание правил фильтрации

- Тестирование

Более 32 000 государственных и коммерческих организаций в России доверяют продуктам компании «Код Безопасности» и используют их решения для обеспечения безопасности рабочих станций, серверов, виртуальных инфраструктур, мобильных устройств и сетевого взаимодействия всех компонентов информационных систем ().

Однако далеко не каждый знает про возможность настройки межсетевого взаимодействия на АПКШ «Континент 3.9» между сторонними криптографическими сетями. В данной статье мы покажем, как организовать защищенный канал связи между сторонними криптографическими сетями.

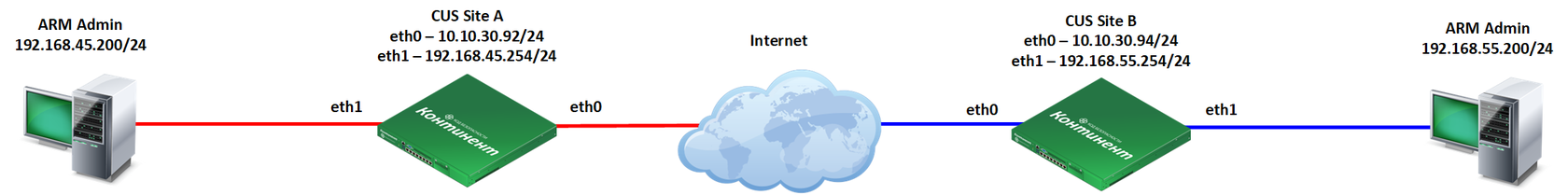

Для демонстрации данного функционала была собрана следующая схема сети:

Общий порядок организации связи

1. Регистрация внешней сети средствами программы управления.

2. Обмен сертификатами открытых ключей.

- Создание и экспорт сертификата собственной сети.

- Импорт сертификата сторонней сети.

- Создание и экспорт файла конфигурации разрешенных к доступу ресурсов собственной сети.

- Импорт файла конфигурации разрешенных к доступу ресурсов сторонней сети.

5. Настройка парной связи между КШ.

6. Создание правил фильтрации для информационного обмена между сетями.

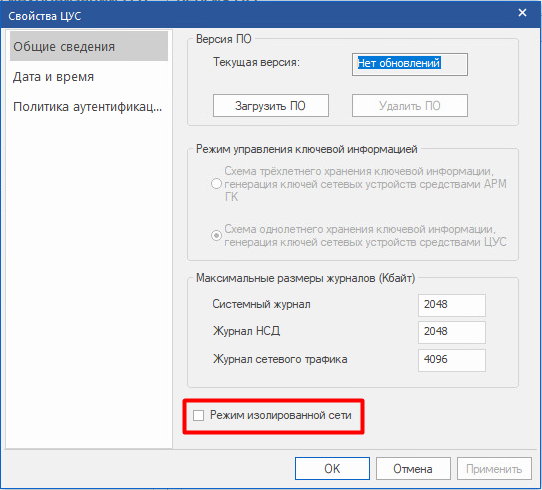

Связь со сторонними криптографическими сетями невозможна в следующих случаях:

- Связь со сторонней криптографической сетью не может быть установлена, если хотя бы на одном из связываемых ЦУС включен режим изолированной сети.

- Для установки соединения между КШ, принадлежащими разным криптографическим сетям, хотя бы один из этих КШ должен обладать однозначно идентифицируемым статическим IP-адресом.

- Загрузка конфигурации внешней сети при совпадении идентификаторов КШ в домашней и внешней сети невозможна.

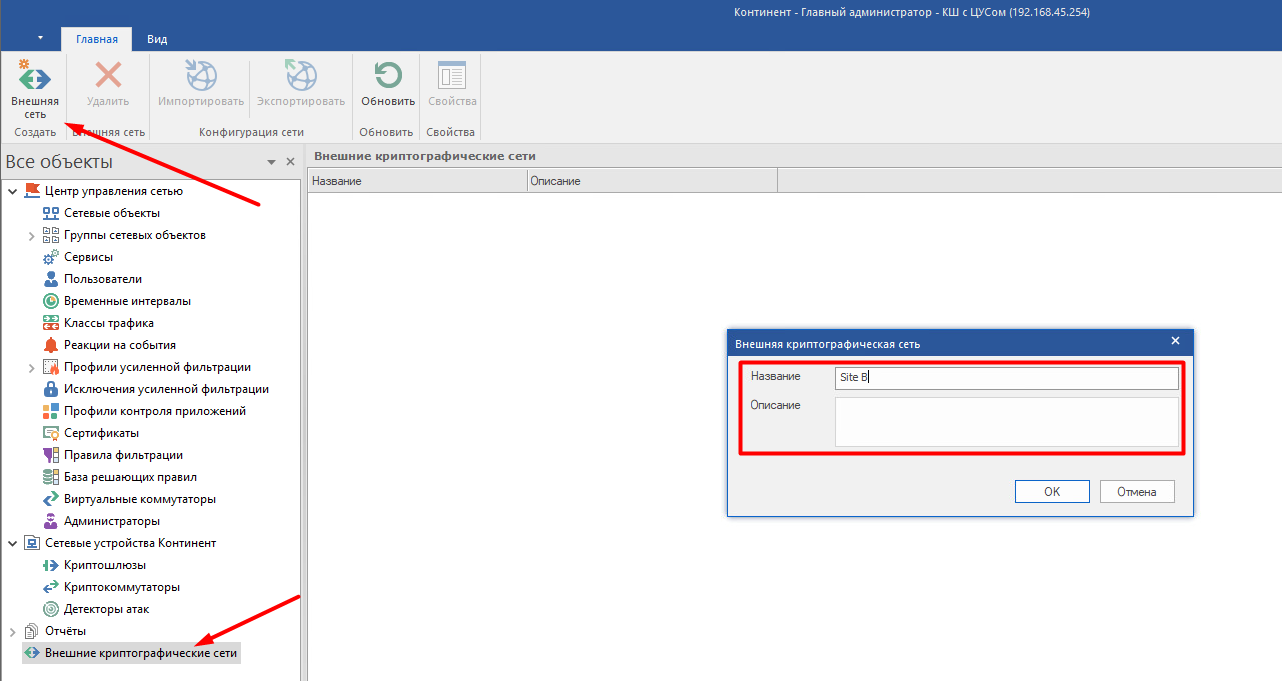

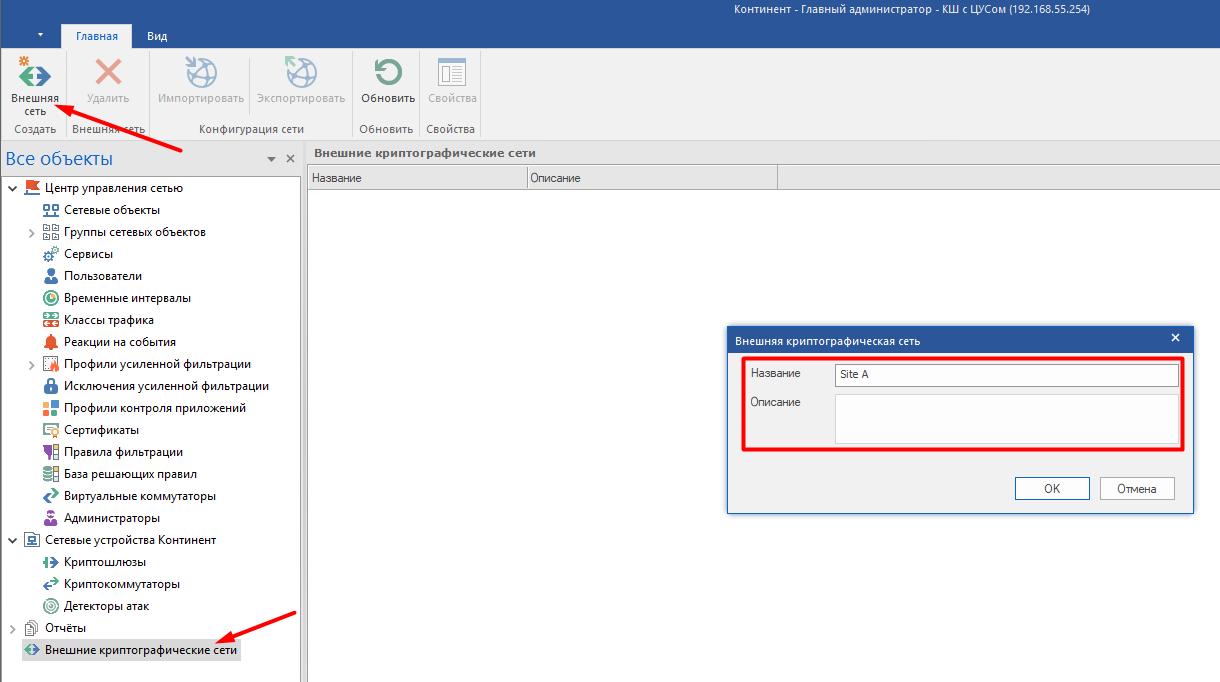

Для создания внешних сетей вызовите контекстное меню в любом месте списка внешних сетей и выберите пункт «Создать внешнюю криптографическую сеть» или нажмите одноименную кнопку на панели инструментов. На экране появится окно «Внешняя криптографическая сеть». Заполните поля окна «Название» и «Описание» (при необходимости).

Сторона А:

Сторона Б:

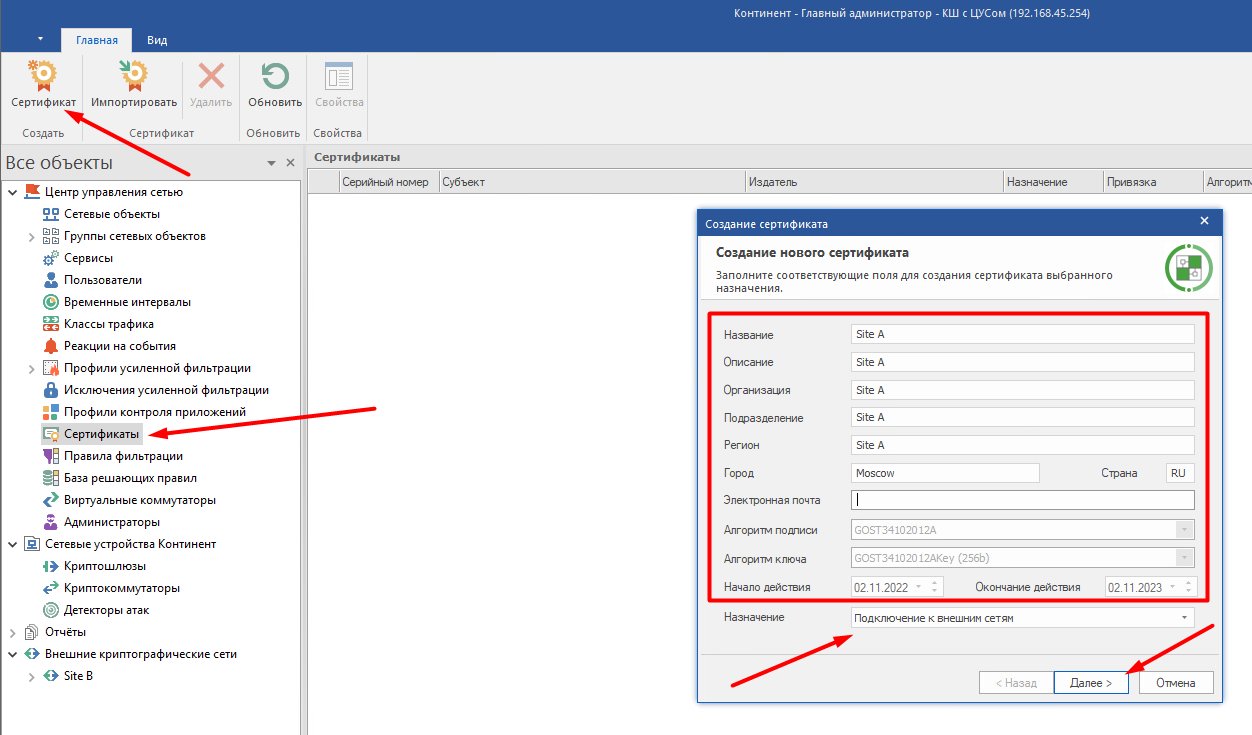

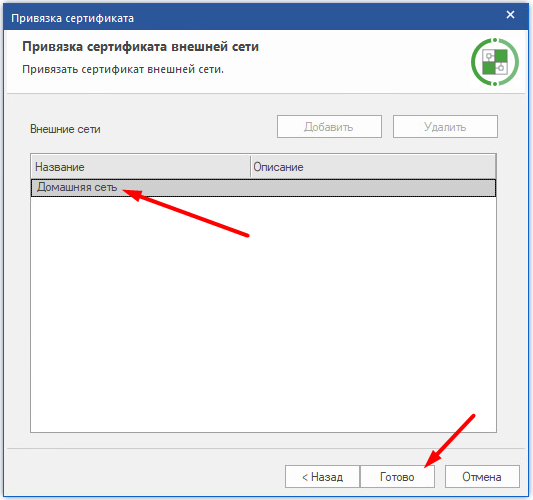

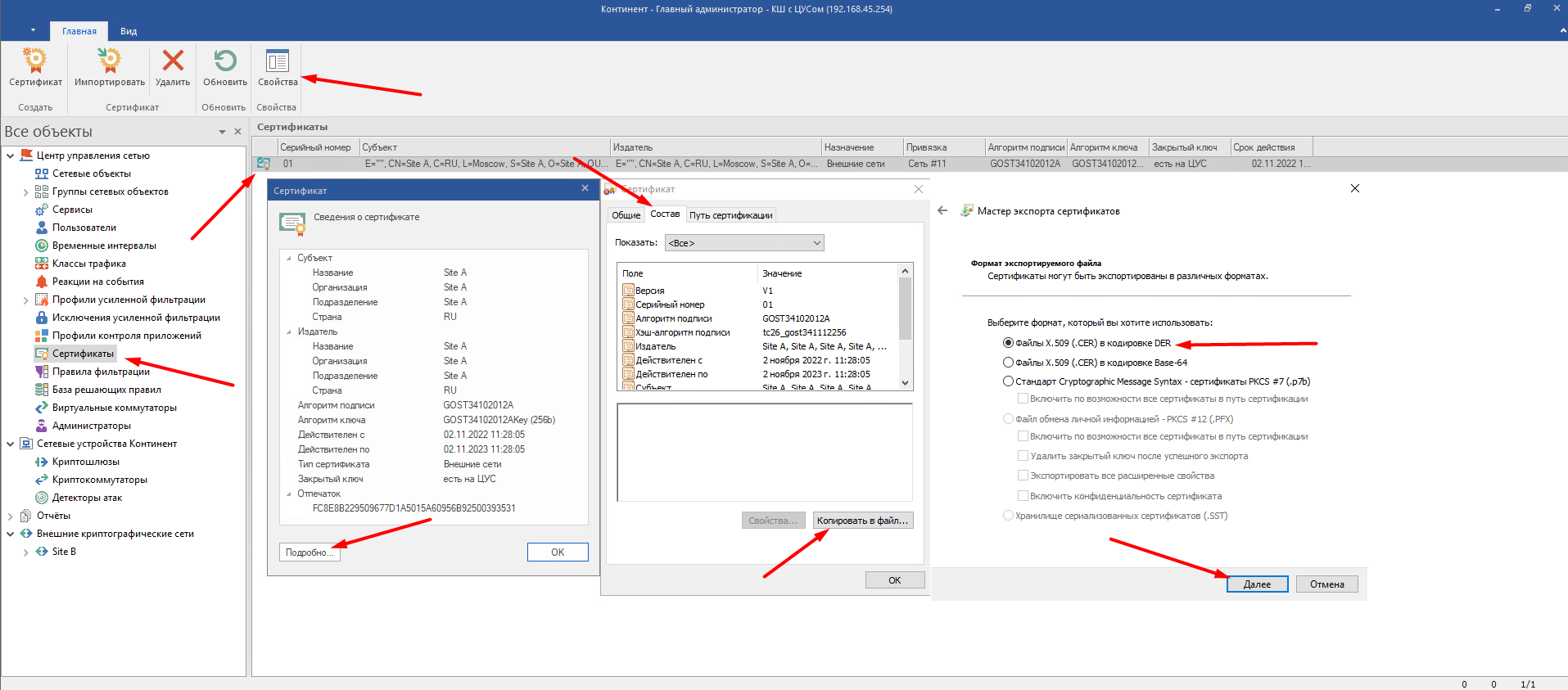

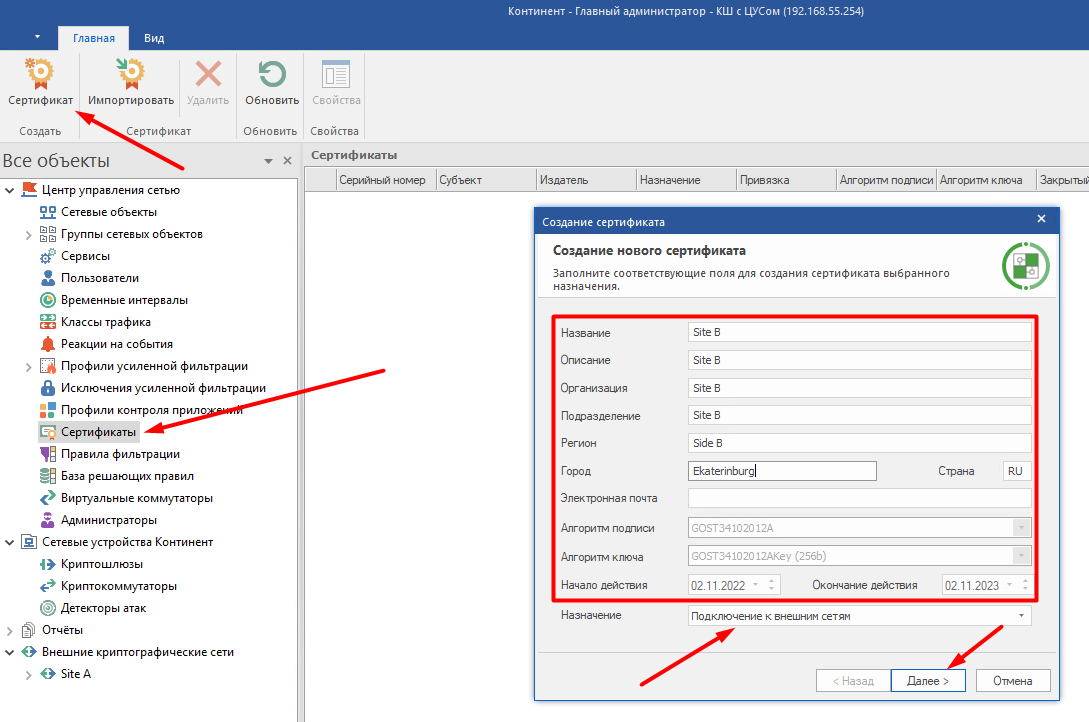

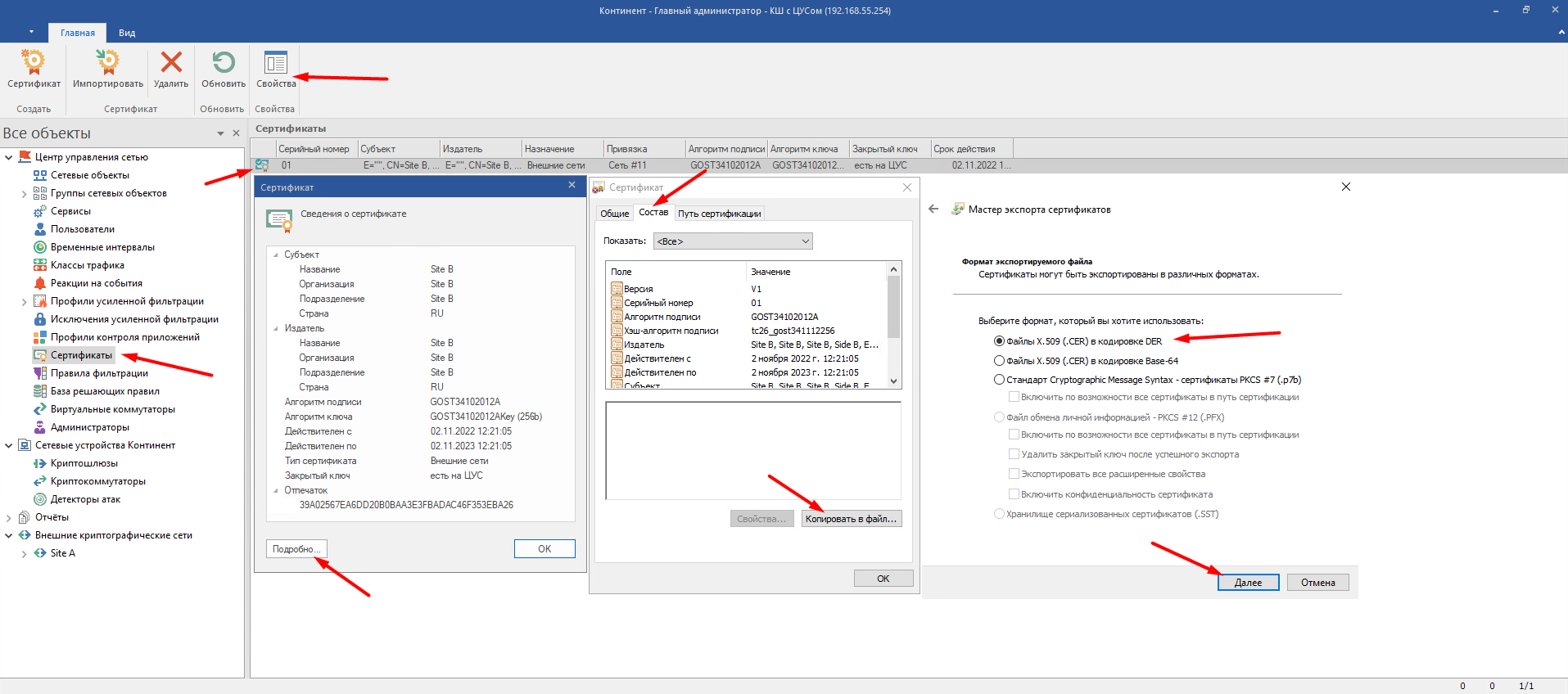

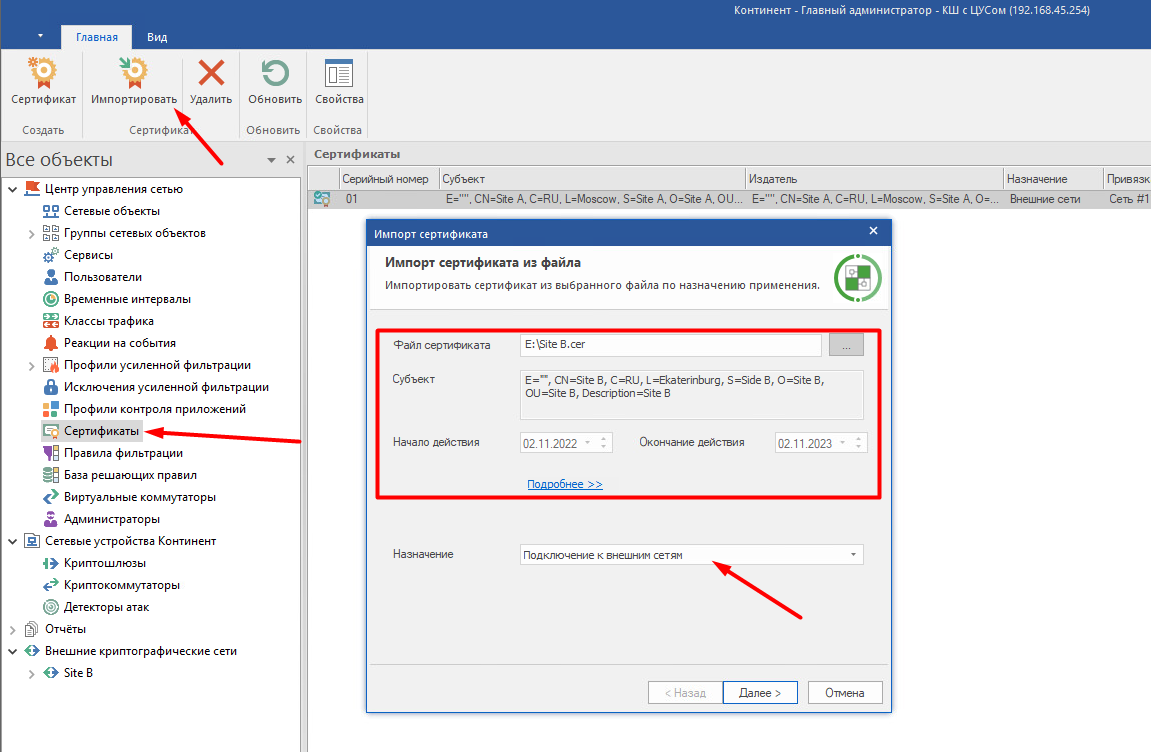

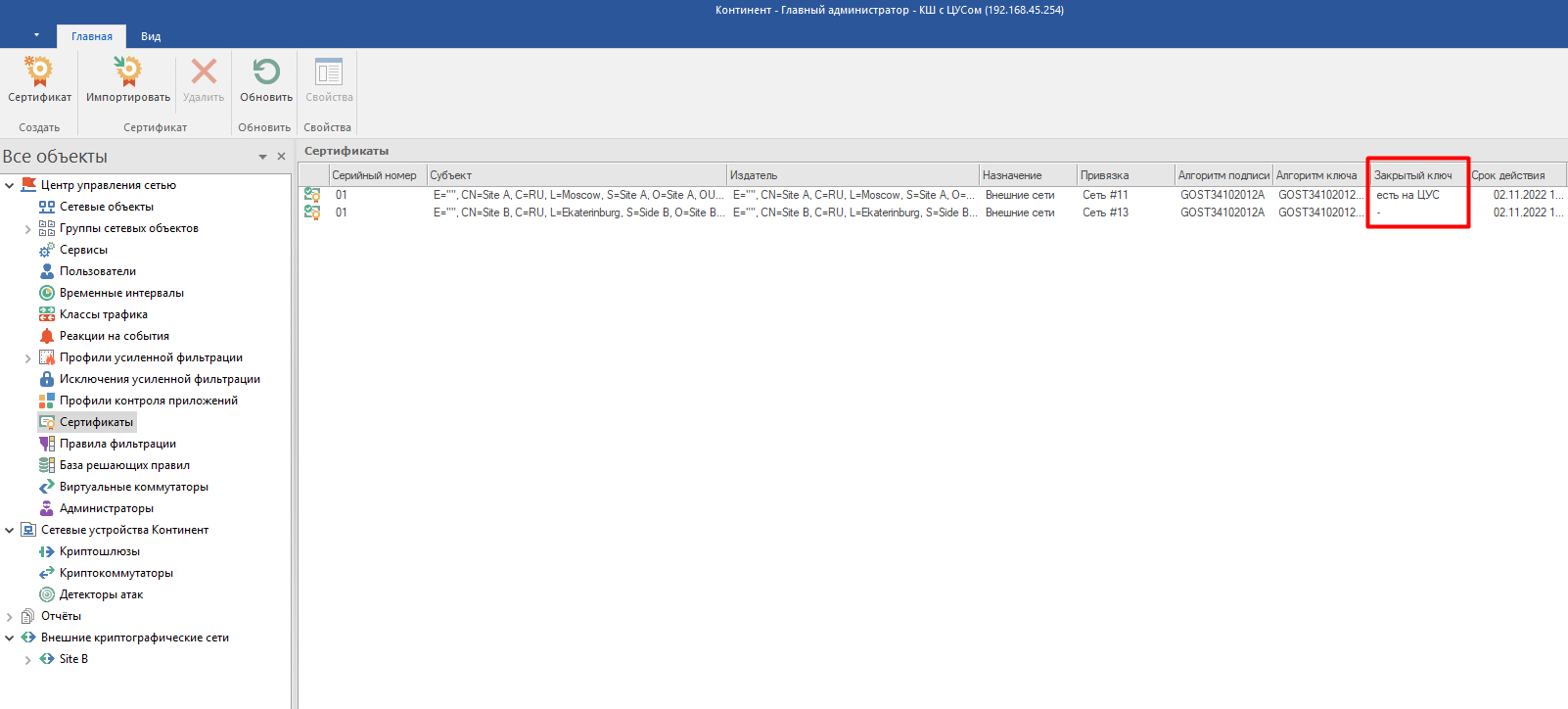

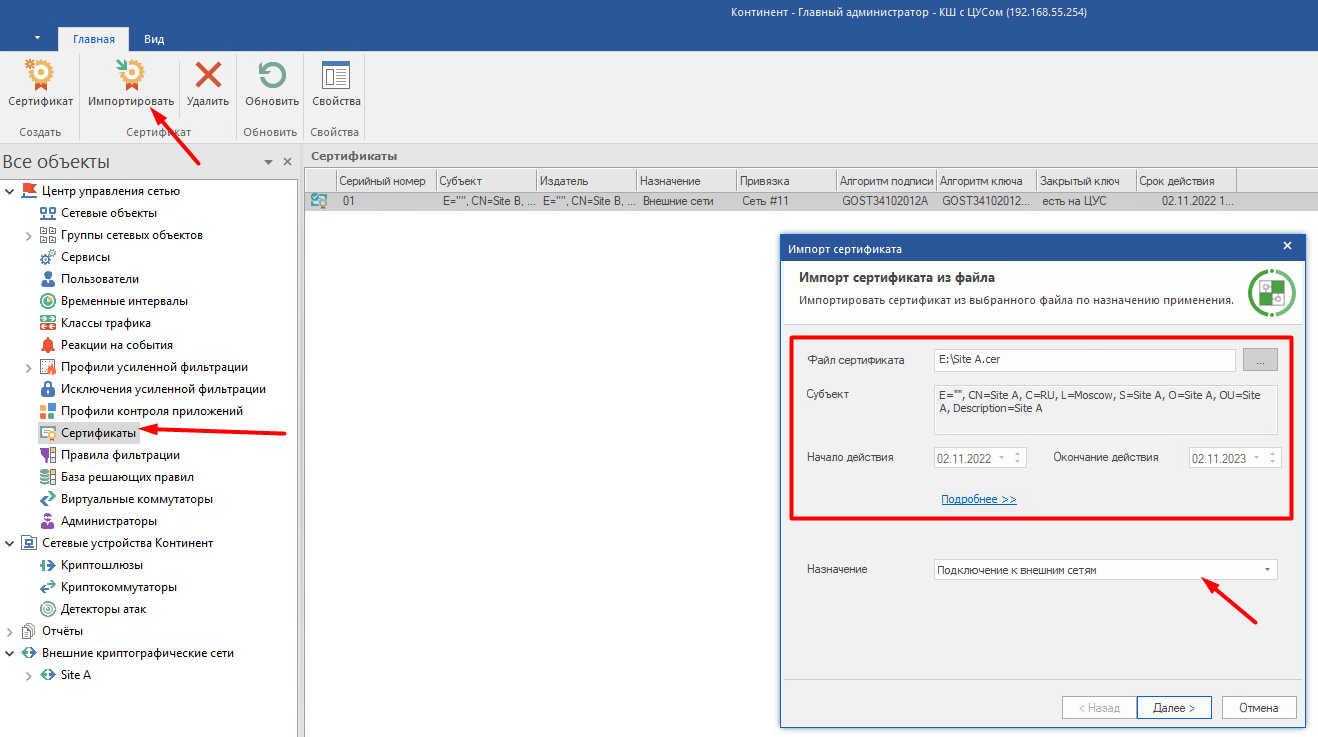

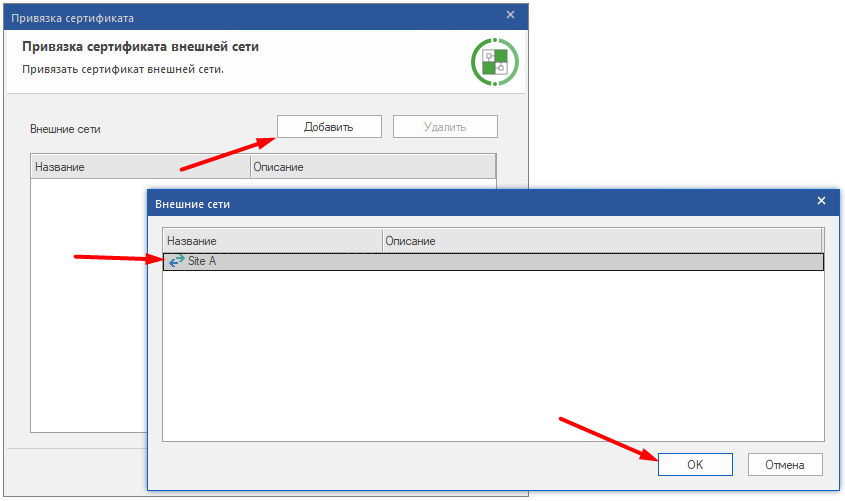

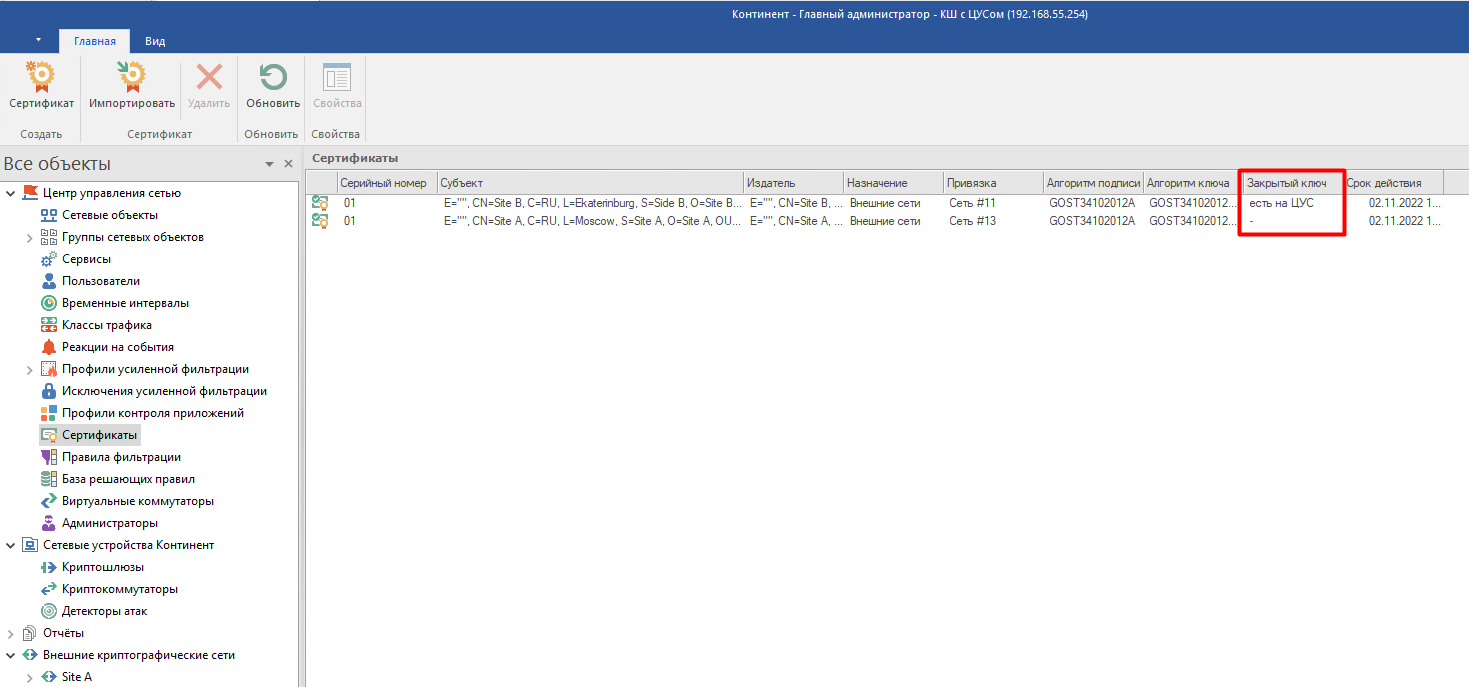

Обмен сертификатами

Вызовите контекстное меню в любом месте списка сертификатов и активируйте команду «Создать сертификат» или нажмите одноименную кнопку на панели инструментов. На экране появится окно «Создание сертификата». Заполните сведения о сертификате. После заполнения выберите сеть, для которой будет действовать данный сертификат. Экспорт сертификата производится путем открытия свойств сертификата в ПУ ЦУС и копированием в файл сведений о сертификате.

Сторона А:

Сторона Б:

Стороны А и Б должны обменяться сертификатами и импортировать их в свой ПУ ЦУС. При импорте сертификата указывается сеть, для которого он будет применяться. После экспорта собственного сертификата и импорта стороннего появится возможность экспортировать свою конфигурацию для внешней сети.

Сторона А:

Сторона Б:

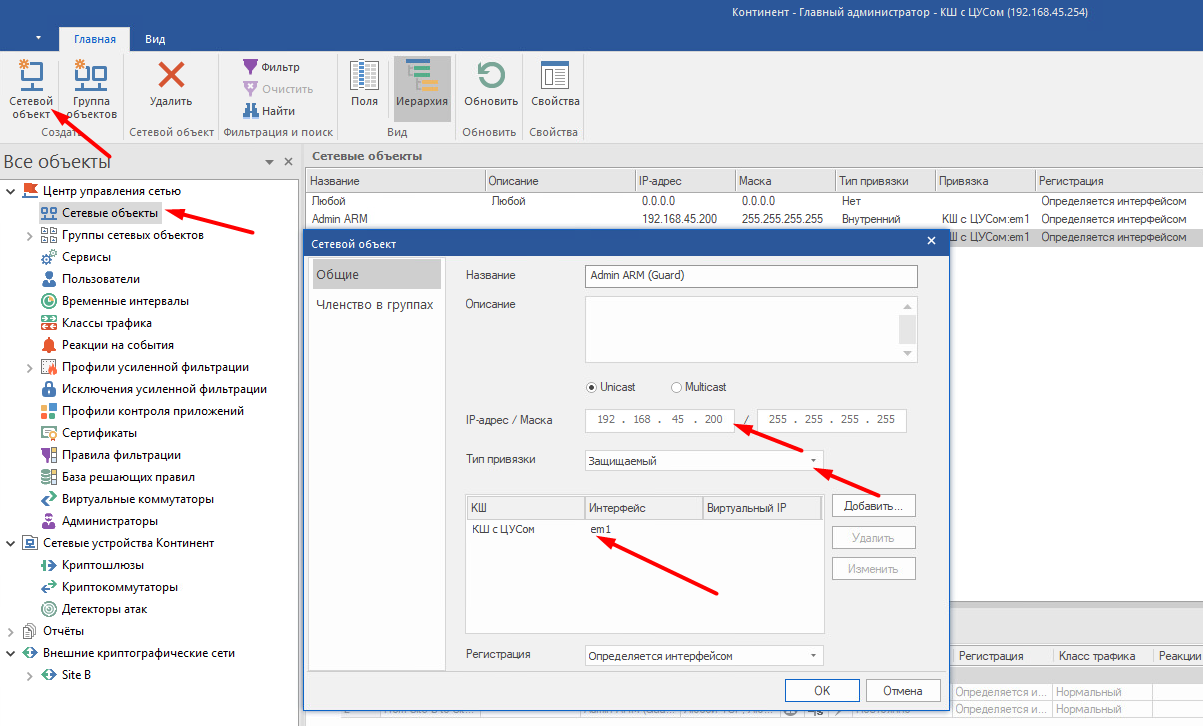

Обмен файлами конфигурации разрешенных к доступу ресурсов

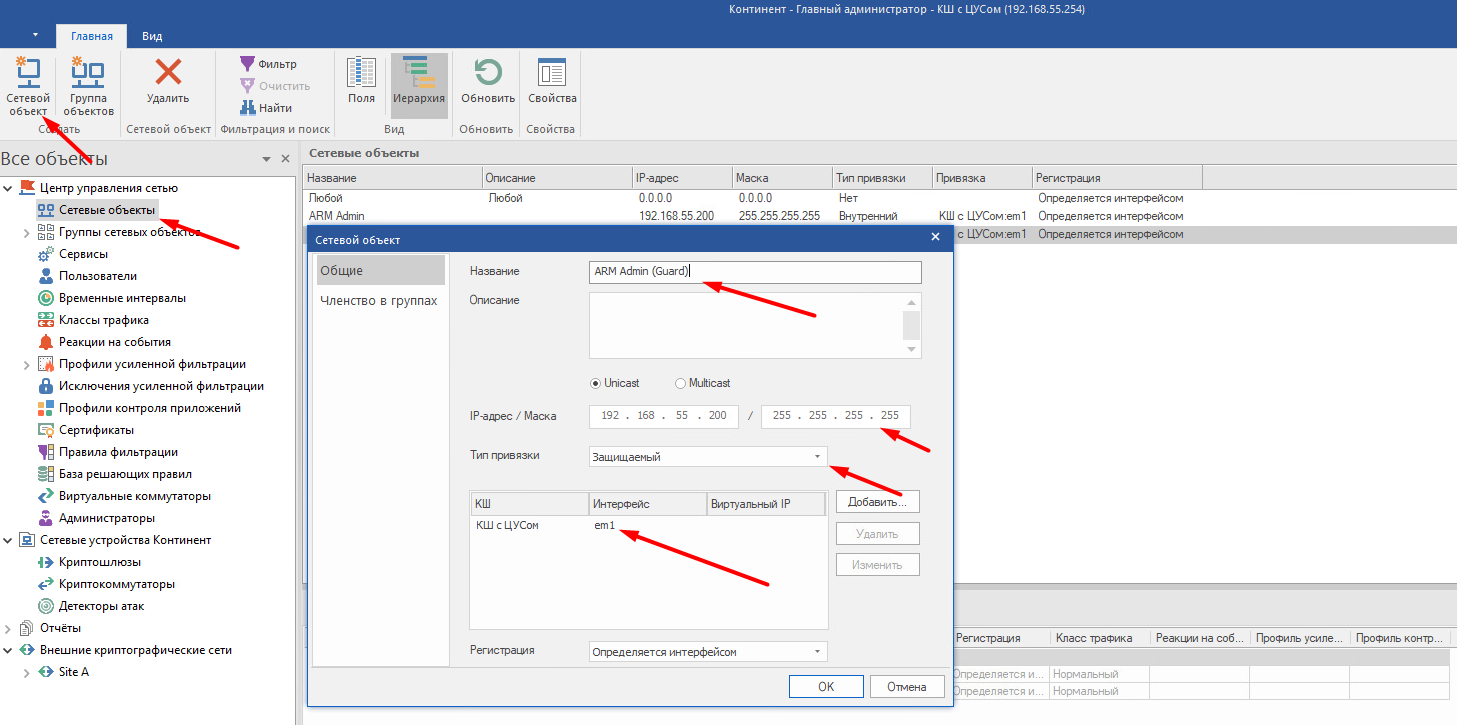

После обмена сертификатами стороны должны анонсировать друг для друга доступные сетевые объекты. Внимание: могут быть анонсированы только сетевые объекты с типом привязки «Защищаемые»!

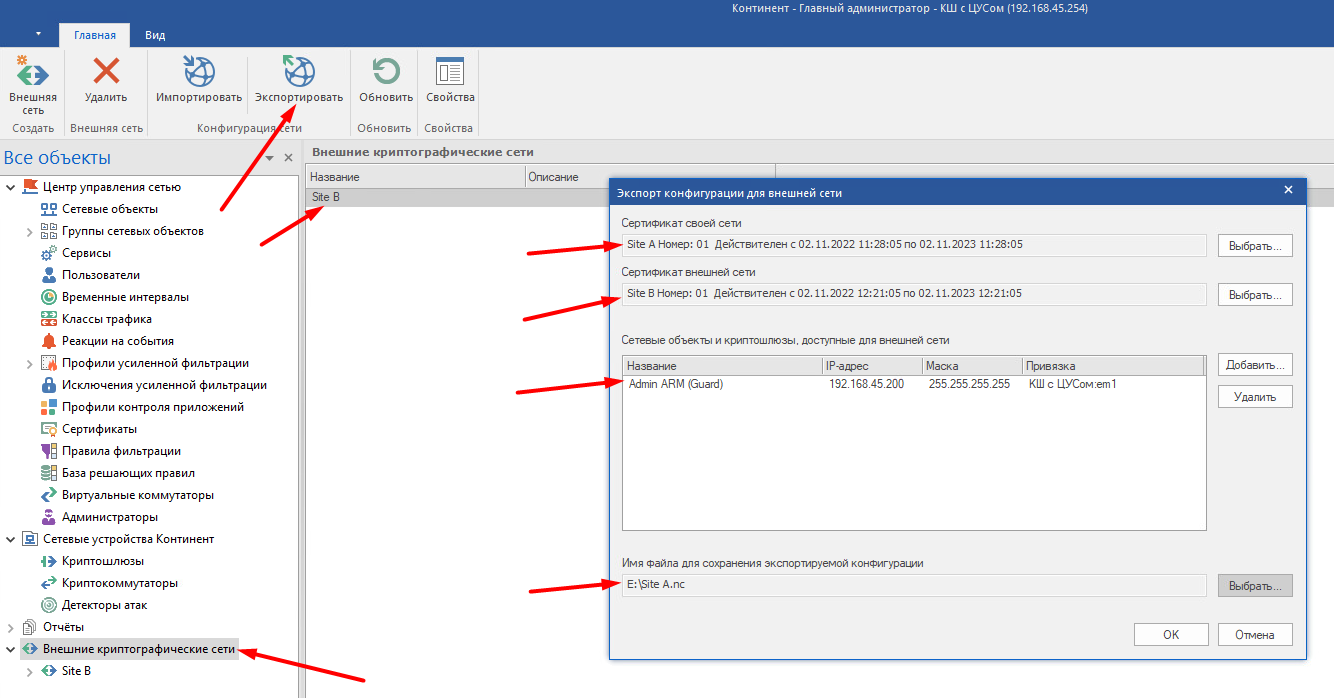

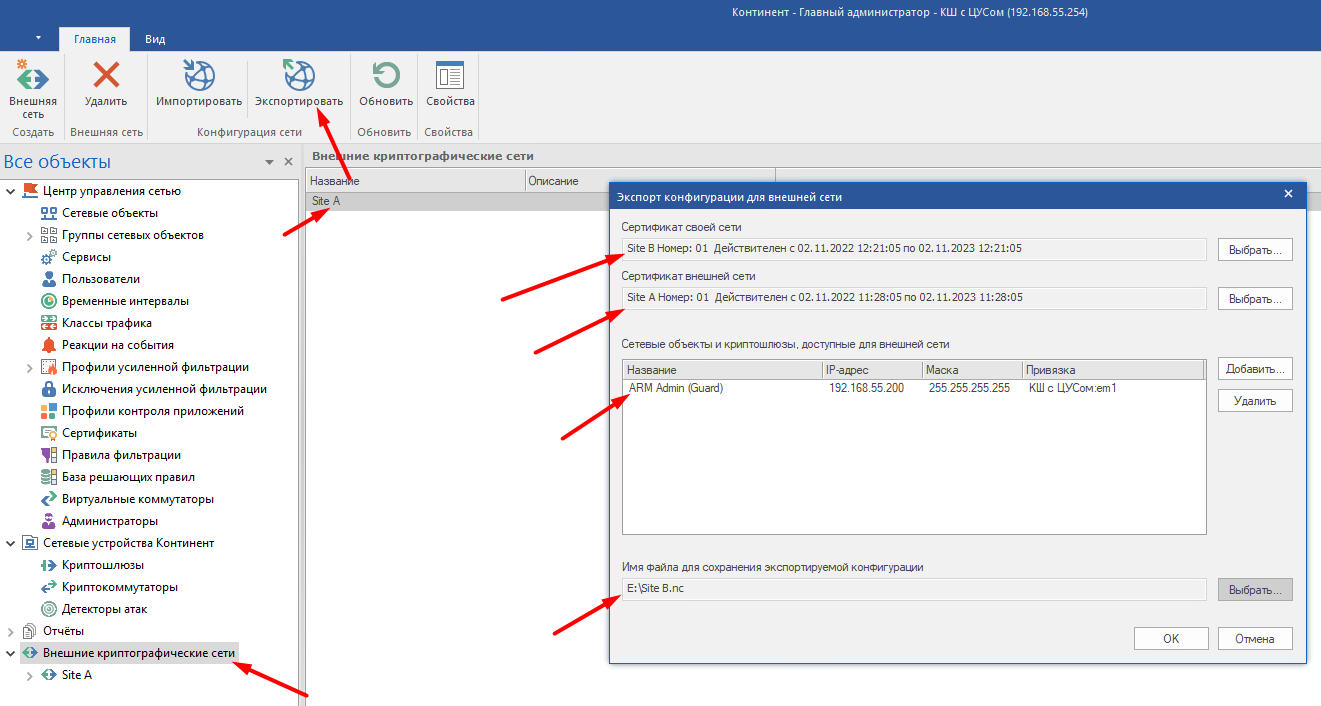

Выберите запись в списке, а в контекстном меню выберите пункт «Экспортировать конфигурацию для внешней сети...». На экране появится окно «Экспорт конфигурации для внешней сети». В качестве сертификата своей сети выберите ранее созданный сертификат, в качестве сертификата внешней сети выберите импортированный сертификат для данной сети, в качестве сетевых объектов и криптошлюзов — перечень сетевых объектов собственной сети, к которым будет разрешен доступ из данной внешней сети, и экспортируйте конфигурацию.

Сторона А:

Сторона Б:

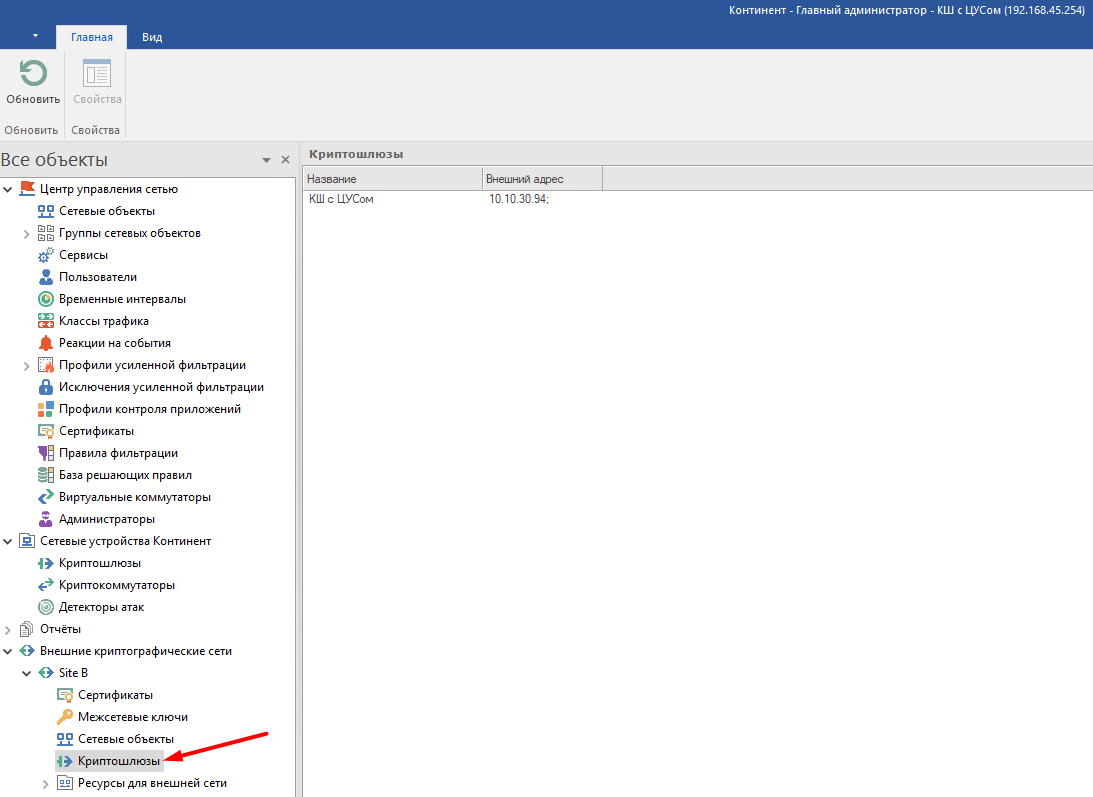

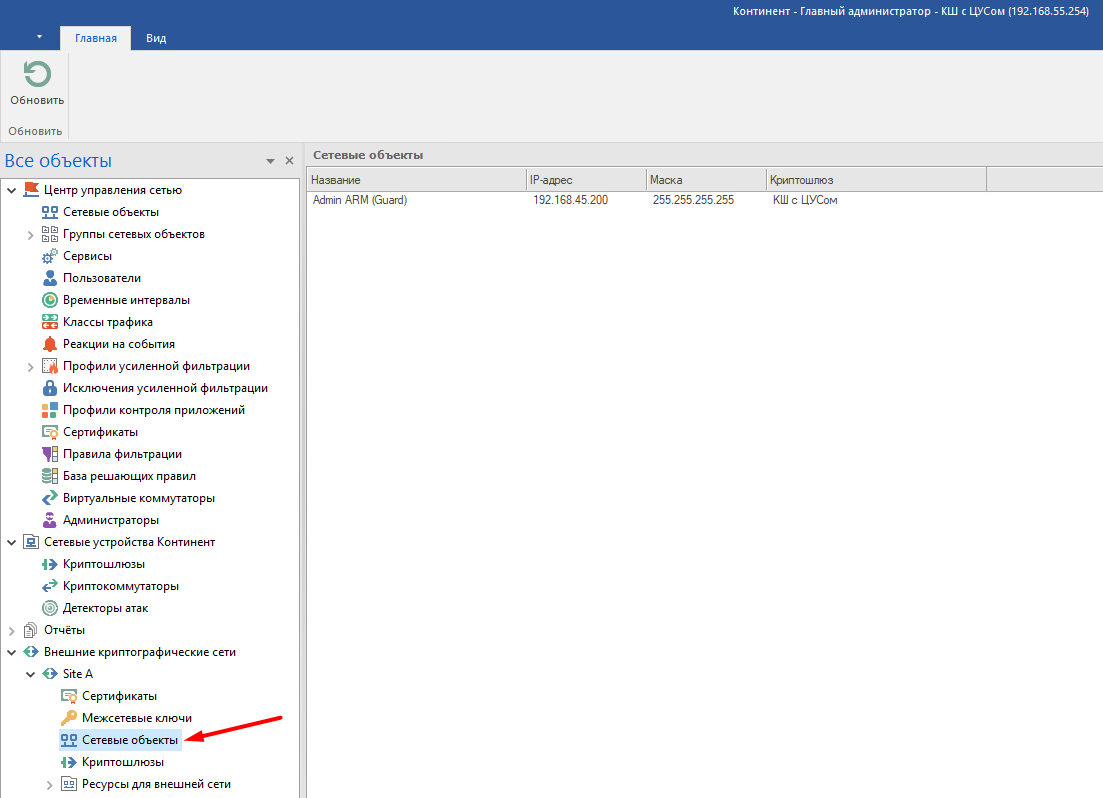

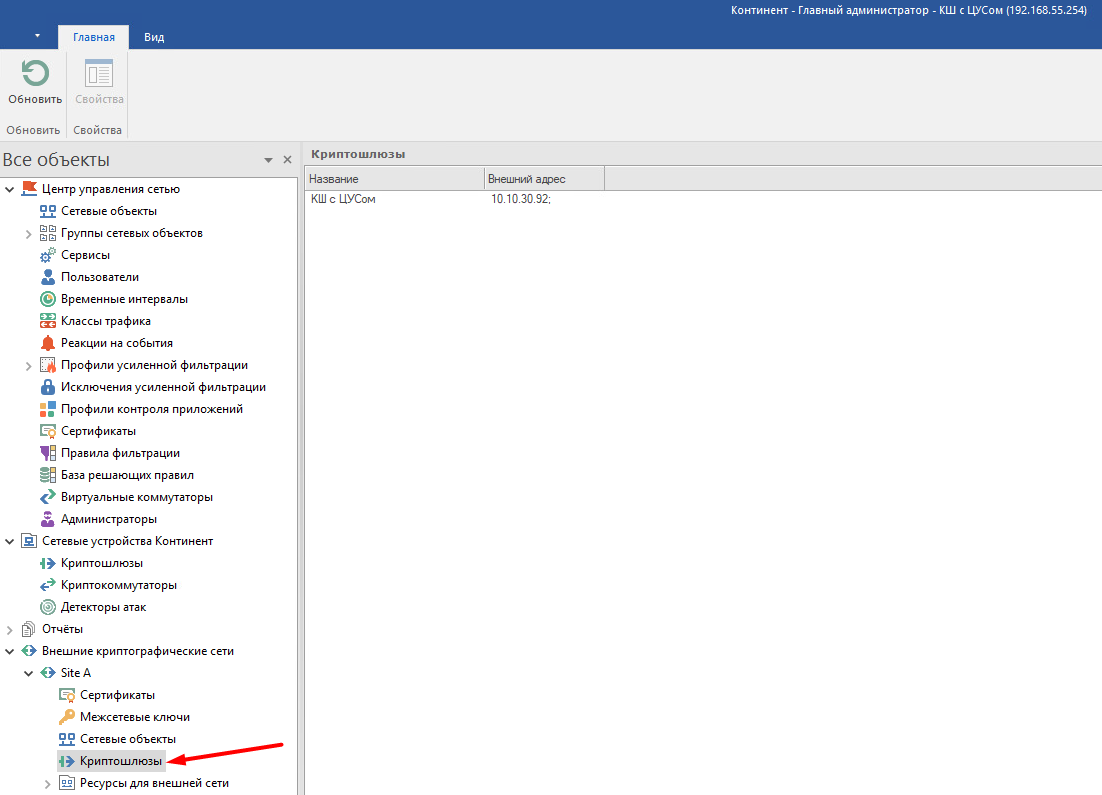

После импорта конфигурации в разделах «Сетевые объекты» и «Криптошлюзы» появятся анонсированные другой стороной сетевые объекты и криптошлюзы.

Сторона А:

Сторона Б:

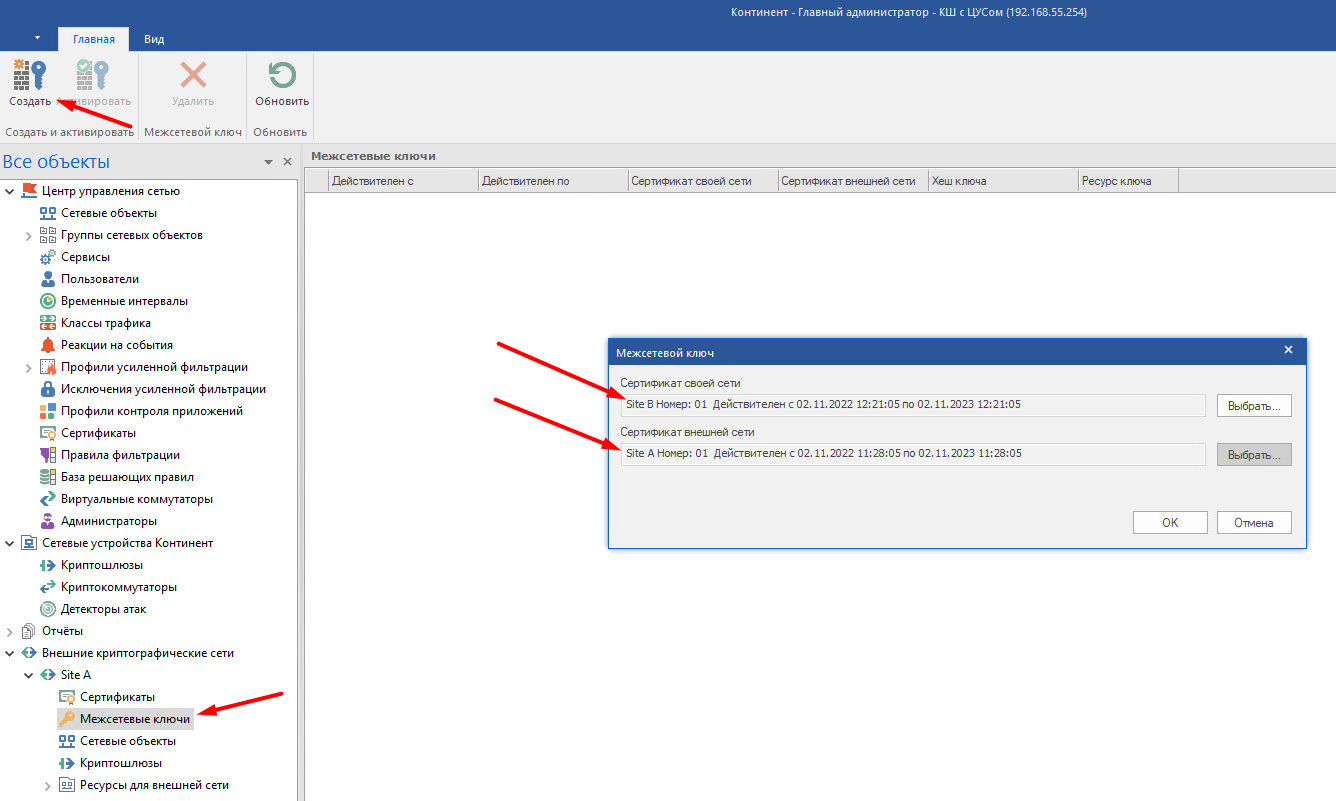

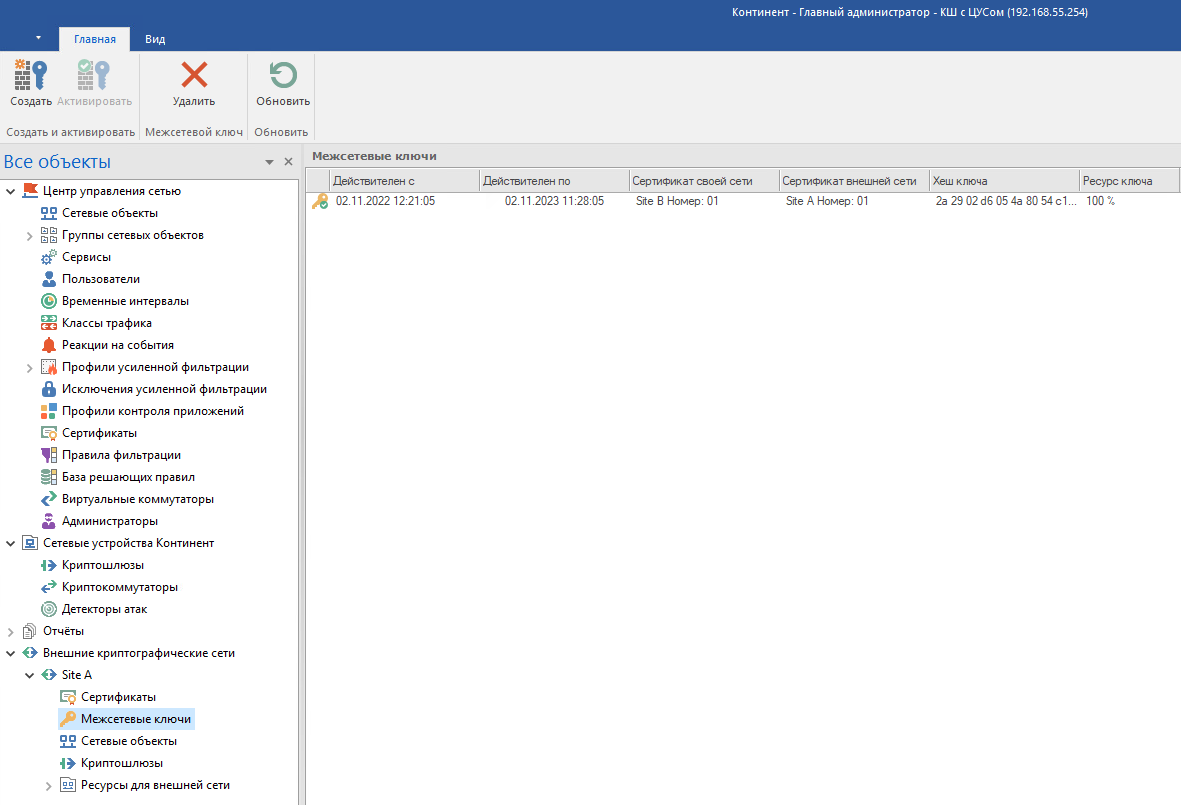

Создание межсетевого ключа

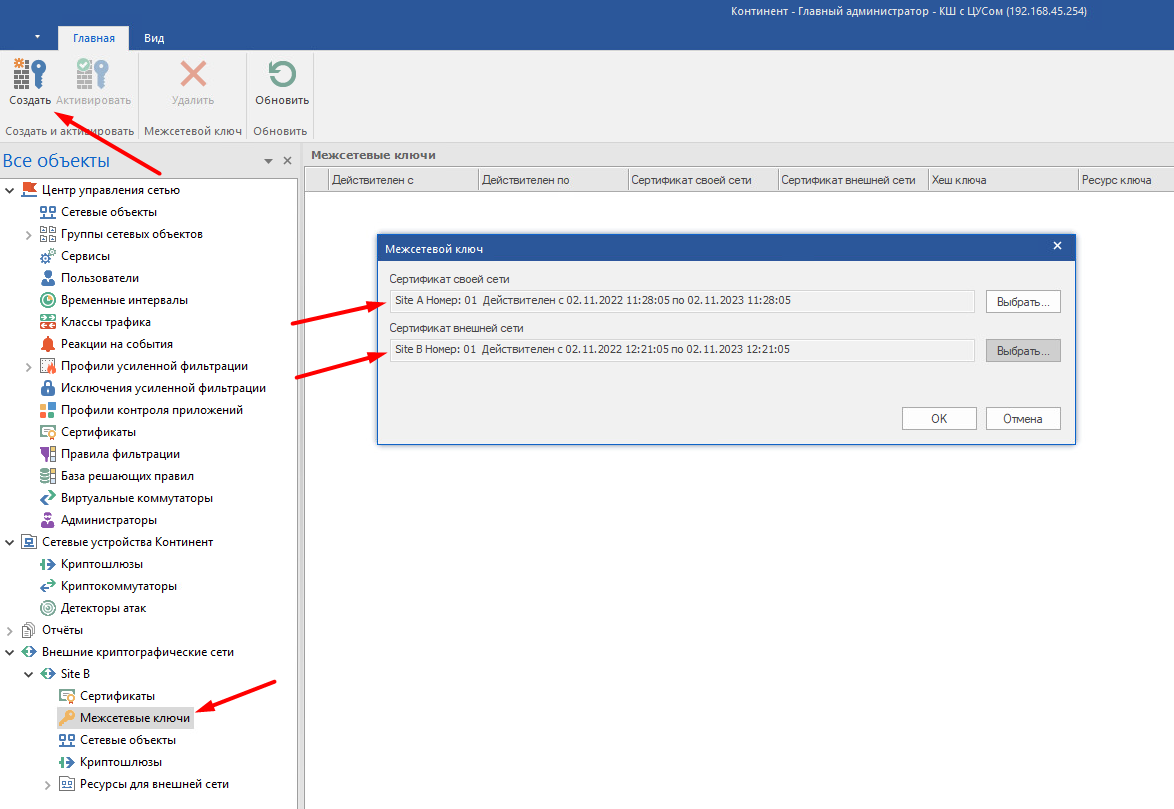

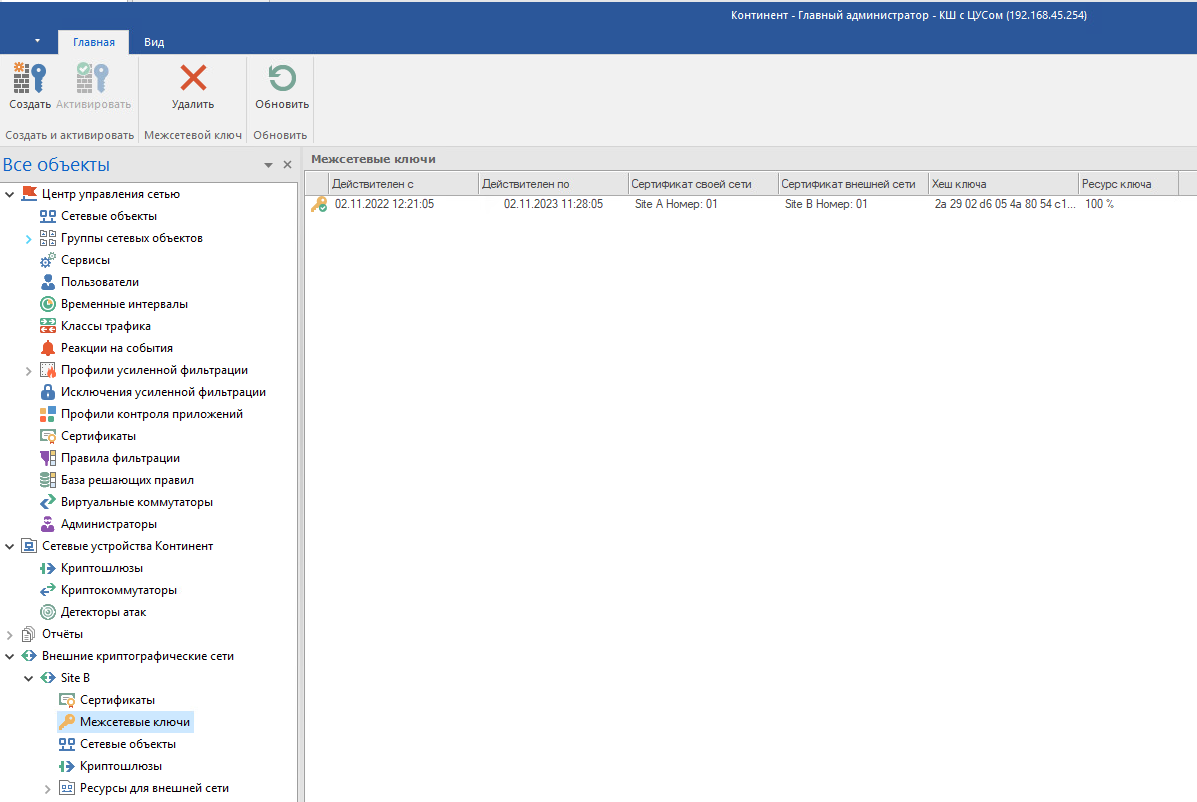

После импорта конфигурации сторонней криптографической сети, стороны должны сгенерировать межсетевой ключ.

Межсетевой ключ используется для генерации ключей парной связи КШ. Для создания межсетевого ключа необходимо заранее издать сертификат собственной сети и импортировать сертификат сторонней сети, с которой устанавливается связь.

* Примечание. Межсетевой ключ используется для генерации не более 256 ключей парной связи КШ.

Срок действия ключа парной связи КШ — 12 месяцев, если количество циклов запуска КШ не превысило 70 раз. По истечении срока действия ЦУС автоматически генерирует новые ключи парной связи КШ при наличии активного и действующего межсетевого ключа.

* Примечание. Ключи парной связи генерируются при формировании списка связанных сетевых устройств в свойствах криптошлюза (до нажатия кнопки "ОК").

Для генерирования межсетевых ключей в левой части окна программы управления выберите раздел «Внешние криптографические сети | <Наименование нужной сети> | Межсетевые ключи». Выберите клавишу «Создать» и создайте ключи на основе ранее созданного и импортированного сертификата.

Сторона А:

Сторона Б:

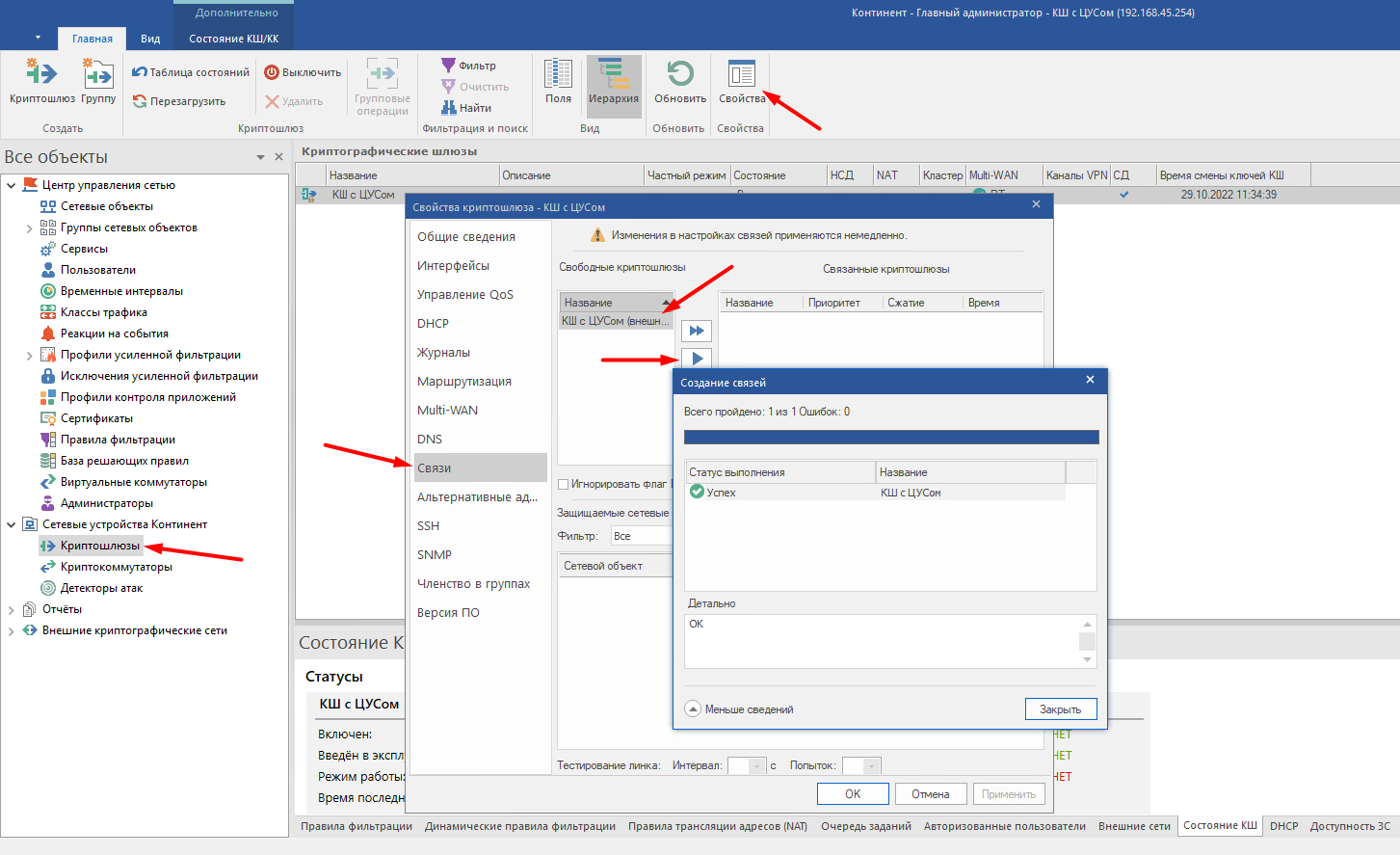

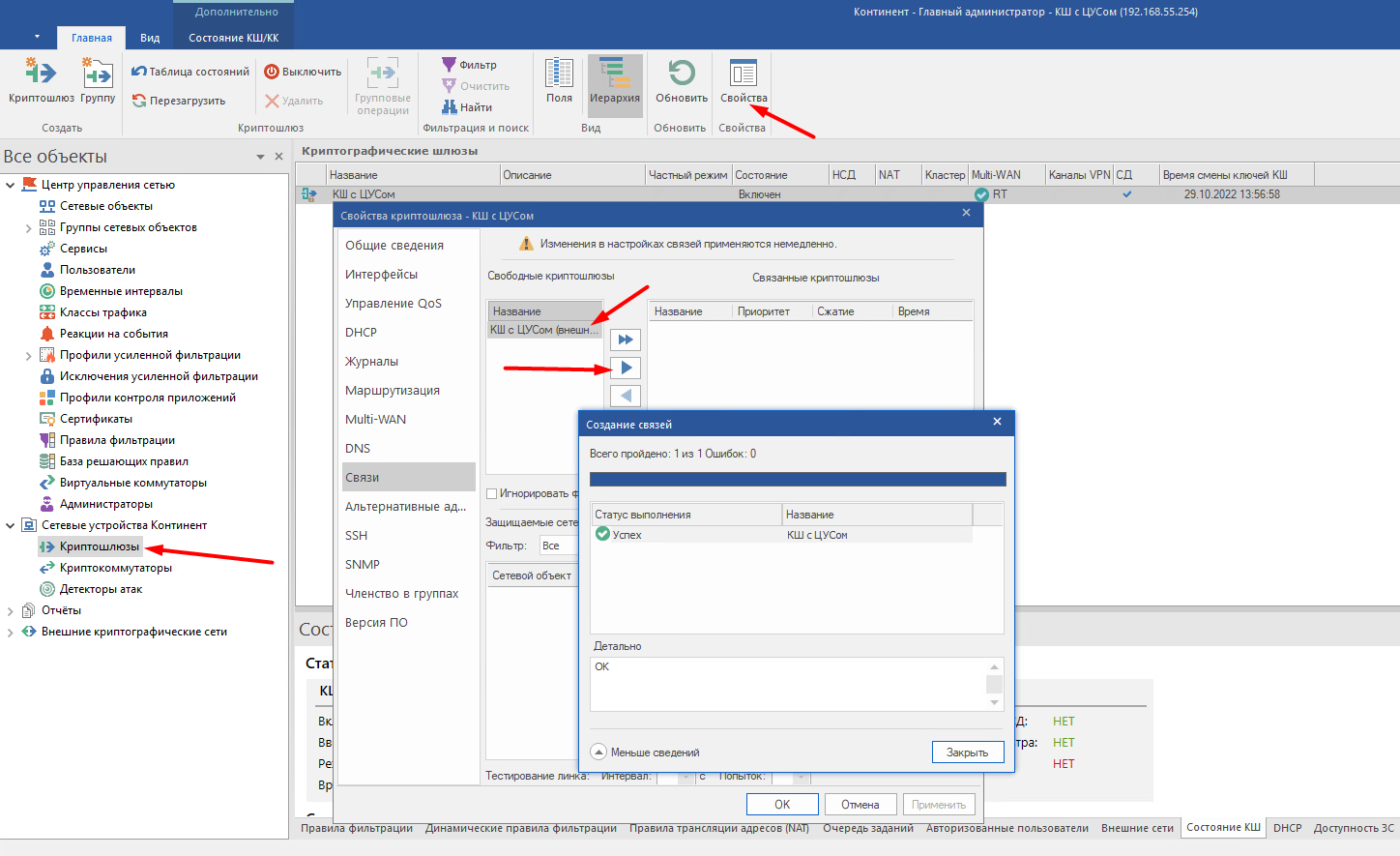

Настройка парной связи

Для построения шифрованного канала между устройствами необходимо создать связи между ними. Данная процедура не отличается от построения связей с подчиненными КШ и выполняется через свойства криптошлюза.

Сторона А:

Сторона Б:

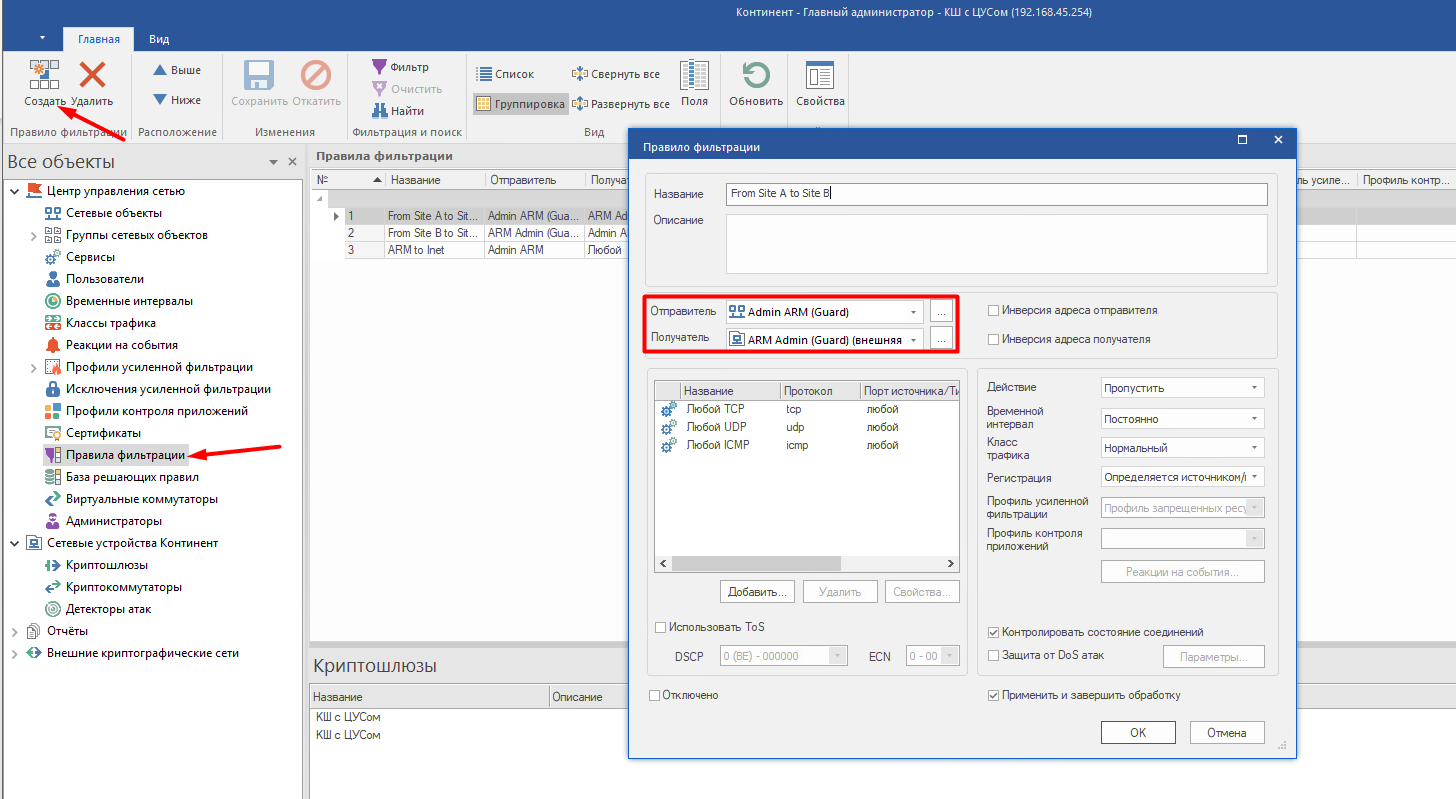

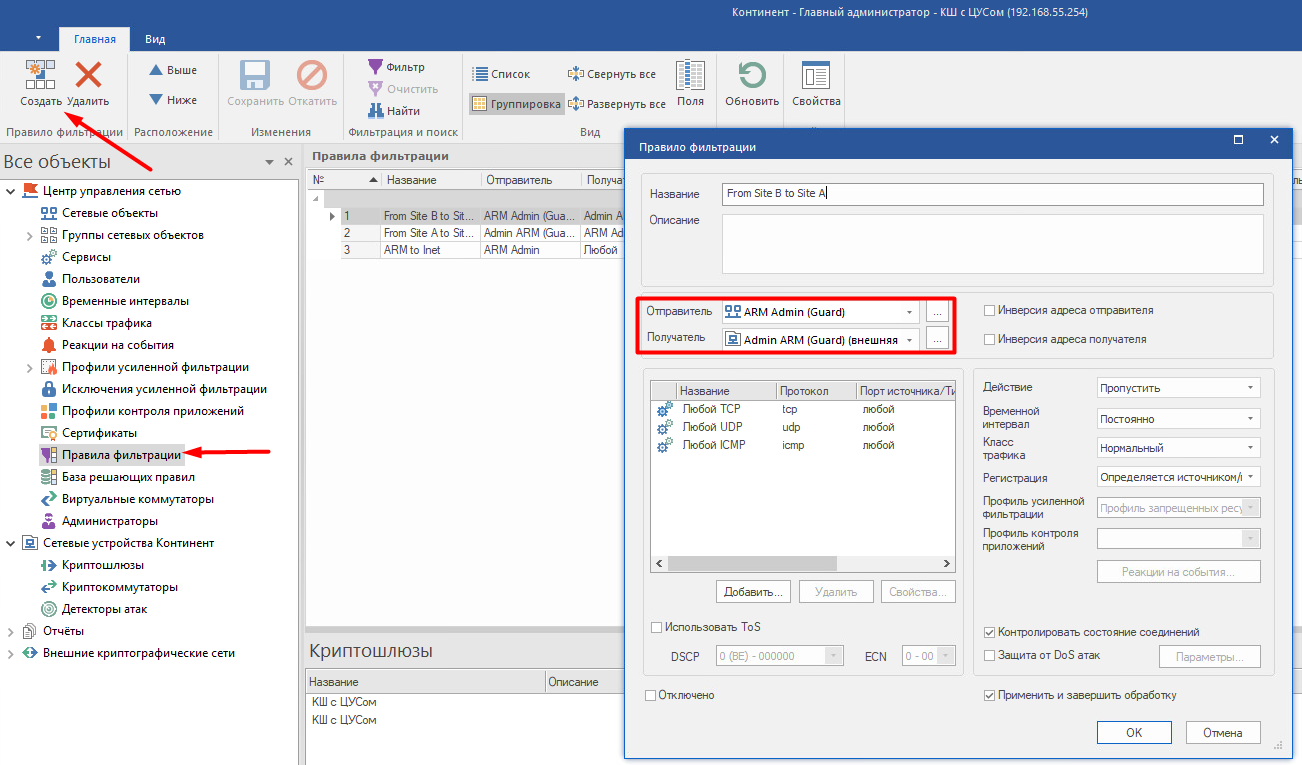

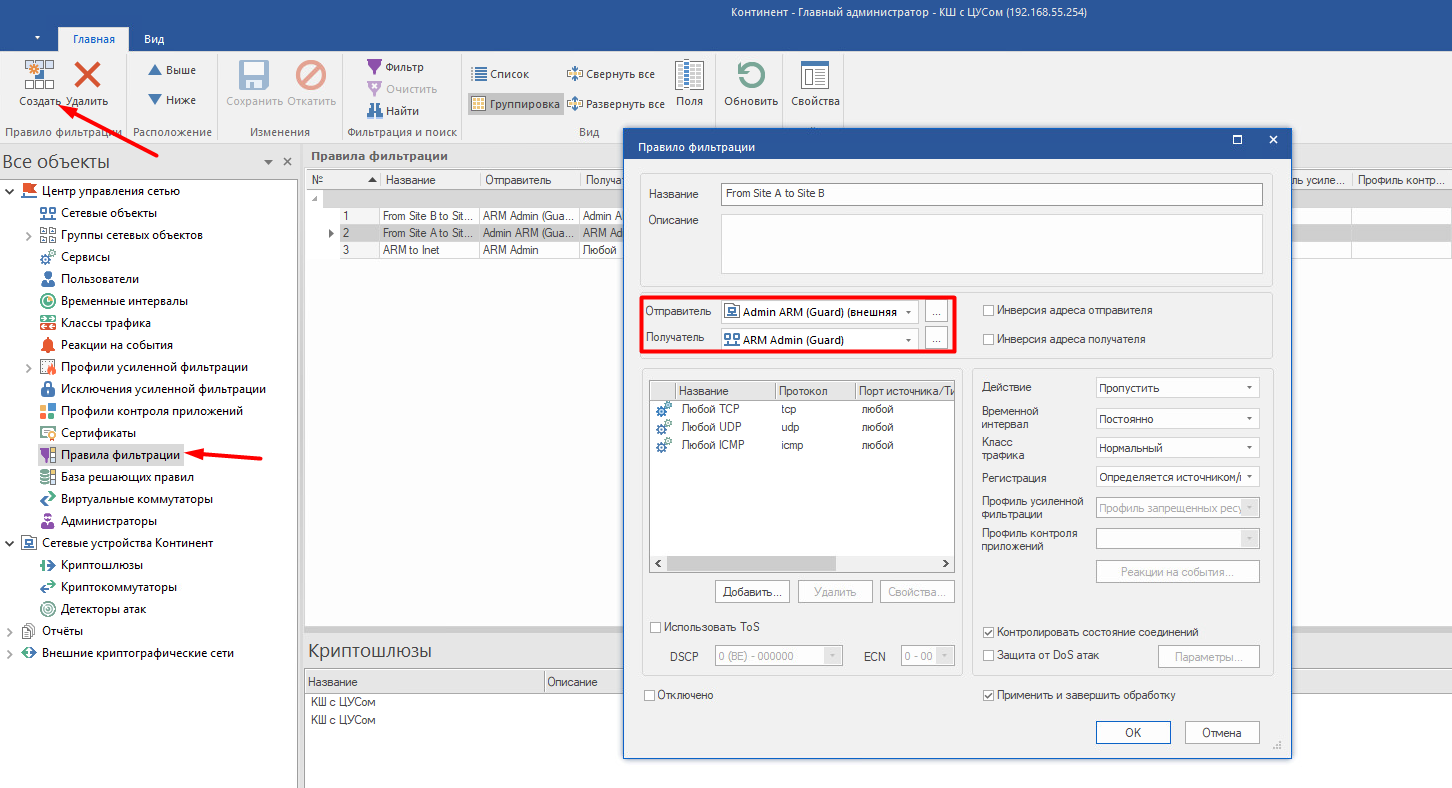

Создание правил фильтрации

После установления связи между КШ необходимо настроить правила межсетевого экрана для прохождения трафика. В качестве примера будет разрешено хождение любого трафика, где инициировать сессию может каждая из сторон.

Сторона А:

Сторона Б:

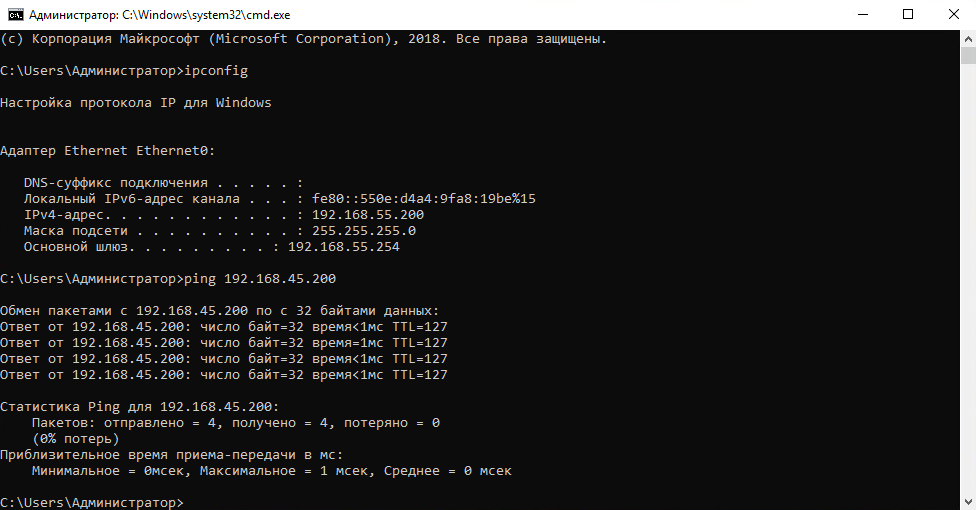

Тестирование

Для тестирования выполним команду ping с параметрами по умолчанию.

Сторона А:

Сторона Б:

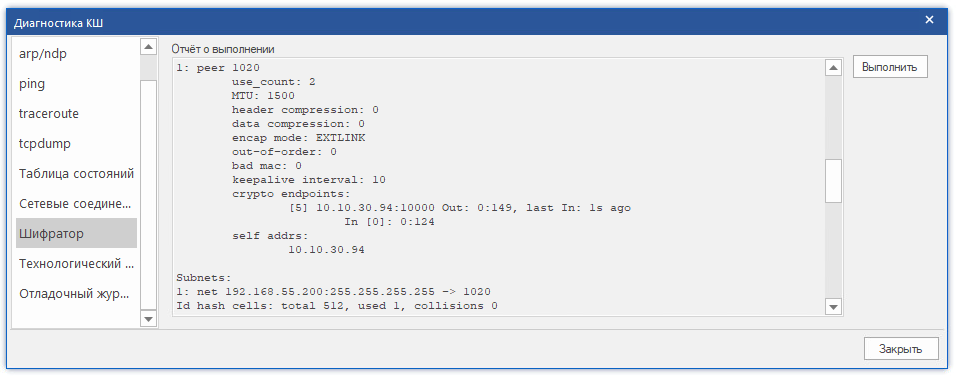

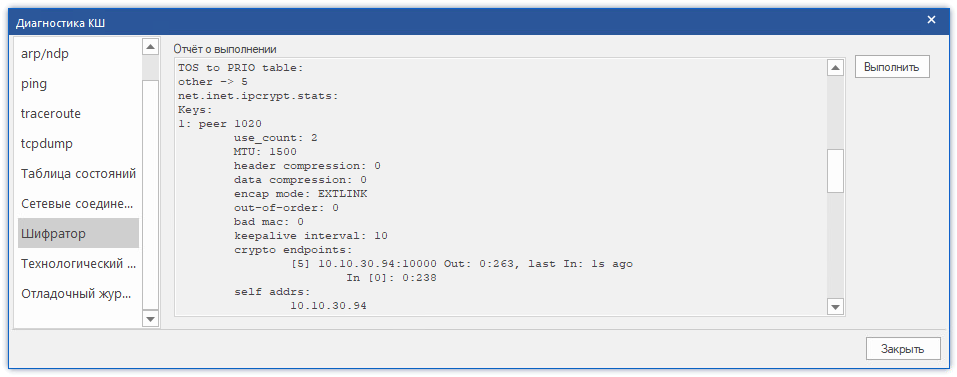

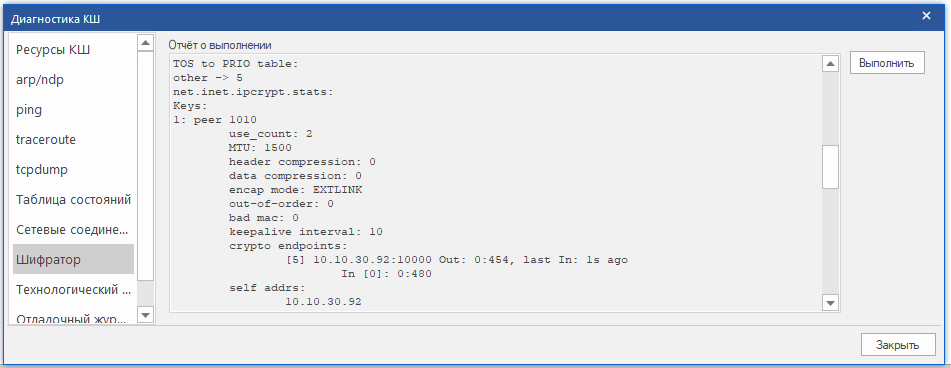

Как видно, связь между защищаемыми ресурсами присутствует. Для того, чтобы убедиться в их шифровании, запустим команду ping с параметром -n 1000 на каждом защищаемом ресурсе и проверим работу шифраторов на каждой стороне.

Сторона А:

Сторона Б:

Как можно видеть, сессия по порту 10000 (порт из диапазона портов для работы шифратора) отправляет и принимает пакеты на каждой из сторон. Происходит зашифрованная передача данных при помощи отечественных криптоалгоритмов.

Таким образом была организована связь между сторонними криптографическими сетями на базе продукта «Континент 3.9».

Автор статьи: Антон Кобяков, инженер TS Solution.

Больше учебных материалов по ИБ и ИТ направлениям вы найдете на учебном портале . После регистрации вам станут доступны статьи, курсы и вебинары о решениях Кода Безопасности, UserGate, Positive Technologies, Check Point и других вендоров.