В этой статье мы начнём рассматривать функции безопасности, которые на данный момент доступны администратору для конфигурирования политики защиты приложений. Для удобства мы разделили тему возможностей защиты на две части.

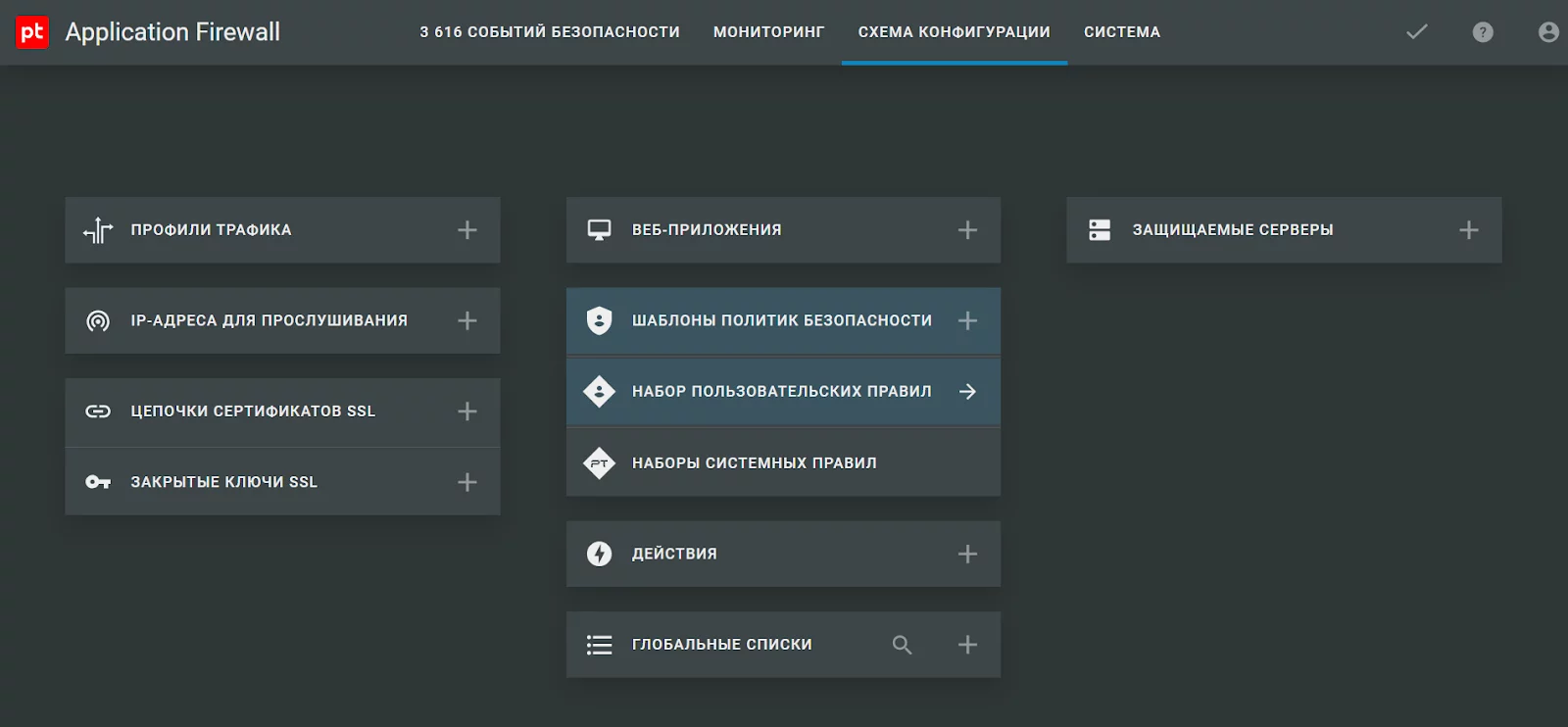

Данная часть будет посвящена настройке прохождения трафика. От внешних прослушиваемых интерфейсов до опубликованного веб-приложения и защищаемых серверов. Осуществляется всё это во вкладке «Схема конфигурации». Перейдем в неё и встретим ряд групп настроек.

|

Серверы

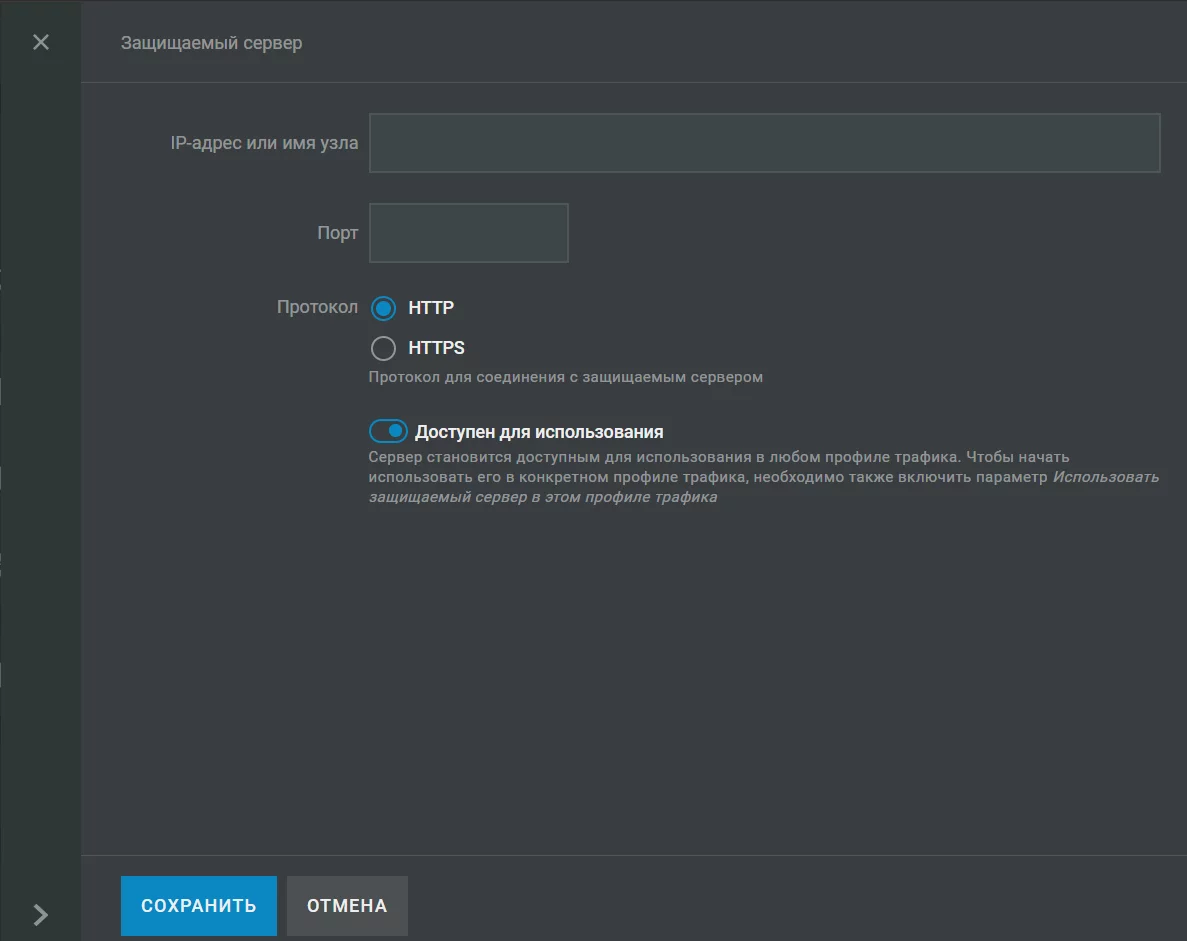

Разберем сначала самое простое: Защищаемые серверы.

Это объекты (веб-приложения) которые и будут защищаться PT AF’ом через политики безопасности. Данные объекты символизируют «пункт назначения» в локальной сети для трафика, который будет прослушиваться на внешних интерфейсах межсетевого экрана.

Есть ip-адрес защищаемого сервера, который также может быть назначен через имя узла. А также порт, на который будет PT AF проксировать (передавать) трафик и протокол: http или https. В один клик можно в случае чего отключить доступность опубликованного сервиса.

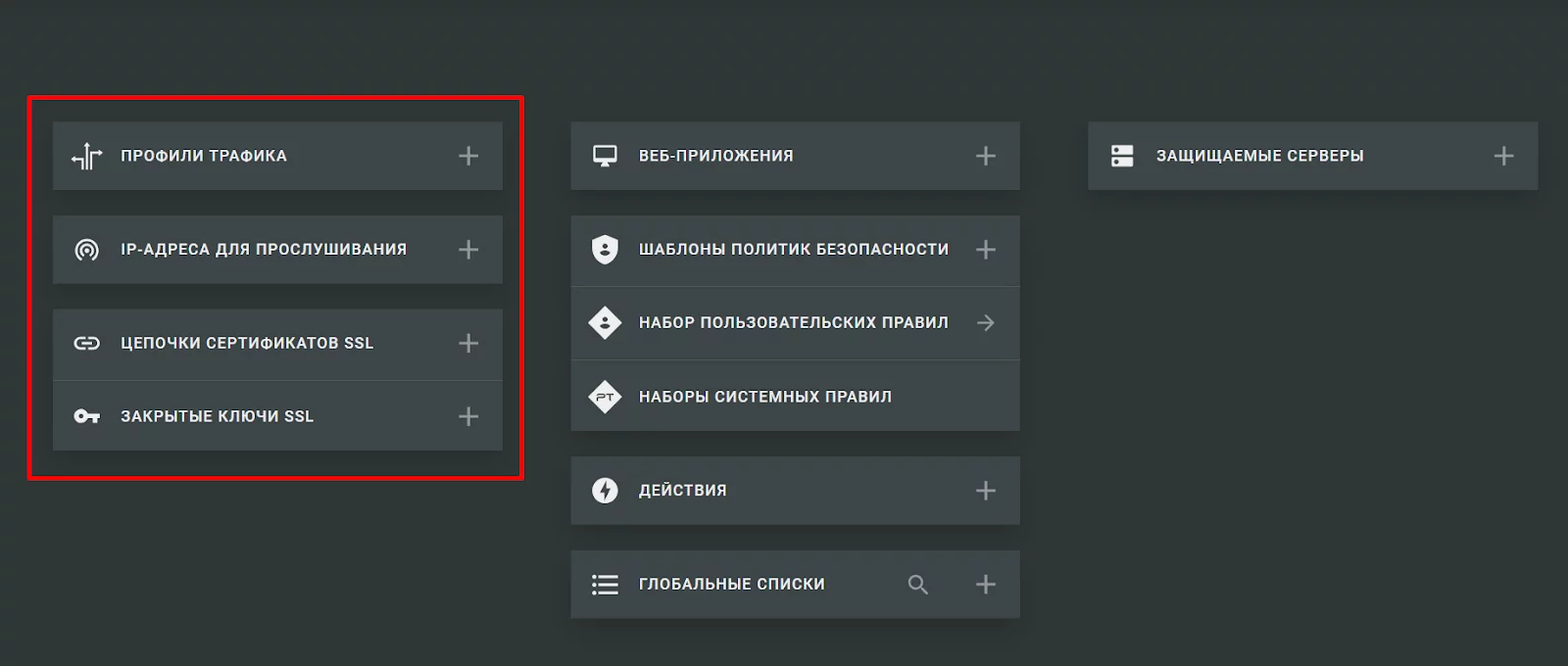

Теперь пойдем слева направо:

Профиль трафика

В профиле трафика настраивается логика передачи пакетов и данных на внутренние серверы с прослушиваемых ip-адресов.

Первая часть настройки касается входящего трафика: балансировки и ip-адреса прослушивания.

Балансировщик может быть трех видов:

- Внутренний. В этом случае балансировка трафика с распределением нагрузки между узлами кластера будет выполняться силами самого PT AF;

- Внешний (без контроля IP-адресов). Если нужно, чтобы трафик могли обрабатывать все узлы кластера. Автоматически появятся ip-адреса с ролью WAN;

- Внешний (с контролем IP-адресов). Если нужно, чтобы трафик могли обрабатывать только определенные узлы.

IP-адрес прослушивания выбирается из списка доступных. Его мы рассмотрим ниже.

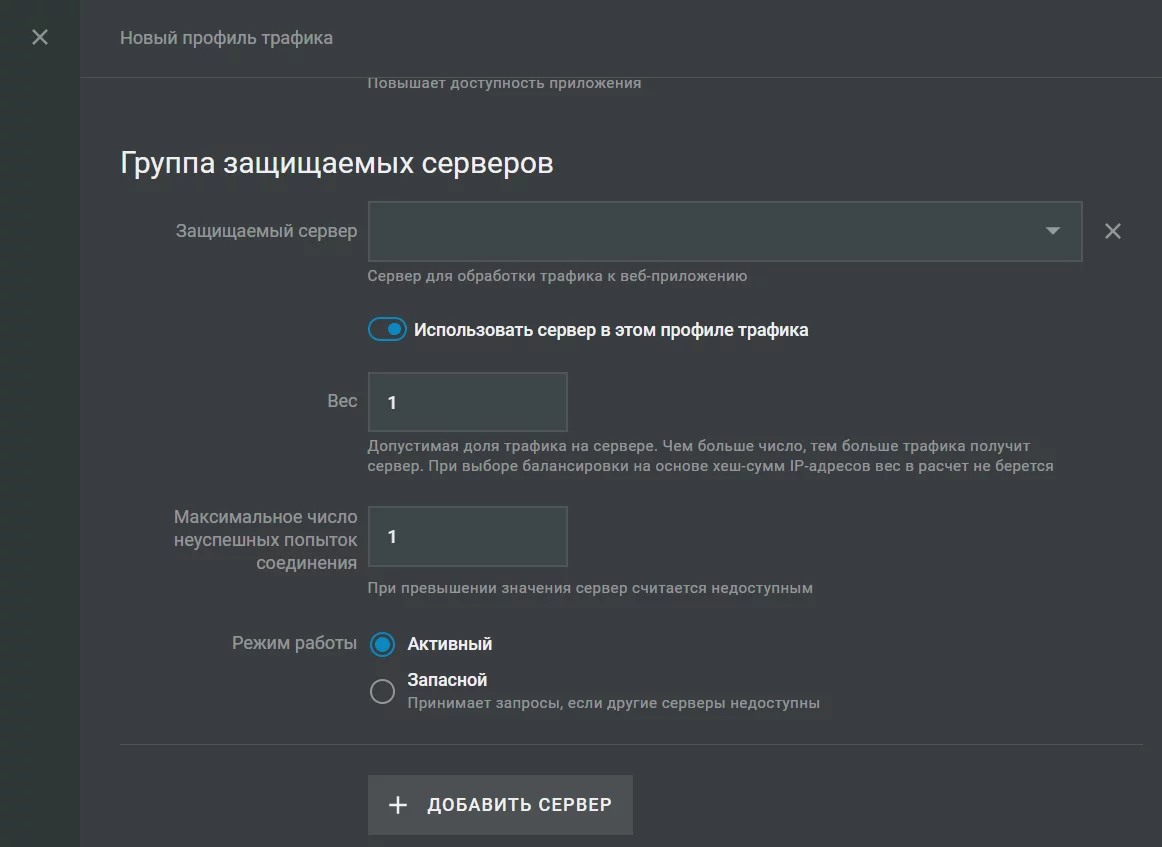

Далее идёт раздел «Защищаемые серверы» (или сервисы) с тем, куда трафик будет проксироваться (передаваться) после проверки политикой.

Адреса защищаемых сервисов доступны списком из тех, что были добавлены в соответствующий раздел. Значение веса задаёт долю трафика на сервере.

Также видим число неуспешных попыток соединения, при достижении которого сервер меняет статус на «недоступен». И указываем режим работы, который либо является всегда активным, либо используется как запасной вариант, когда остальные серверы станут недоступны.

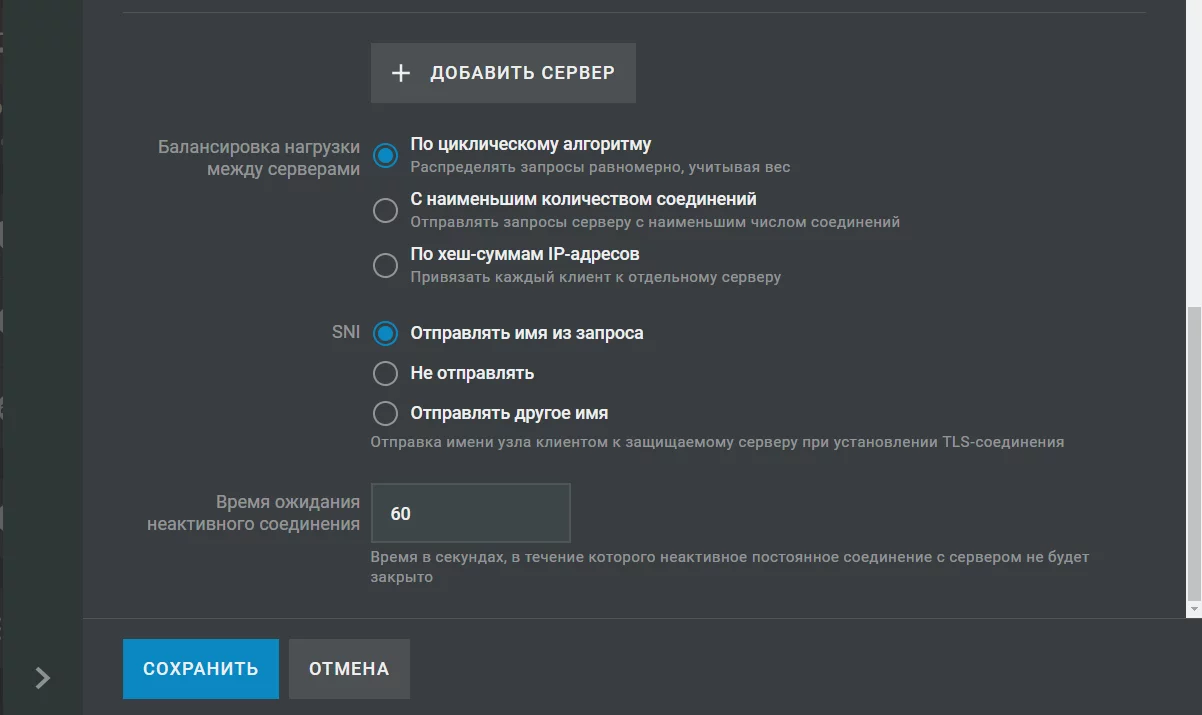

Последней частью данной настройки является выбор типа балансировки:

- В зависимости от назначенного веса на ресурсах распределять трафик равномерно;

- Направить трафик на ресурсы с меньшей загруженностью;

- Либо при привязке каждого клиента через хеш-сумму ip-адреса отправлять на соответствующий сервер

Затем идёт условие отправки имени хоста клиенту, который хочет соединиться с сервером. И тайм-аут в секундах. Ранее нами было упомянуто, что прослушиваемый ip-адрес для профиля трафика выбирается из списка доступных. Разберем этот момент.

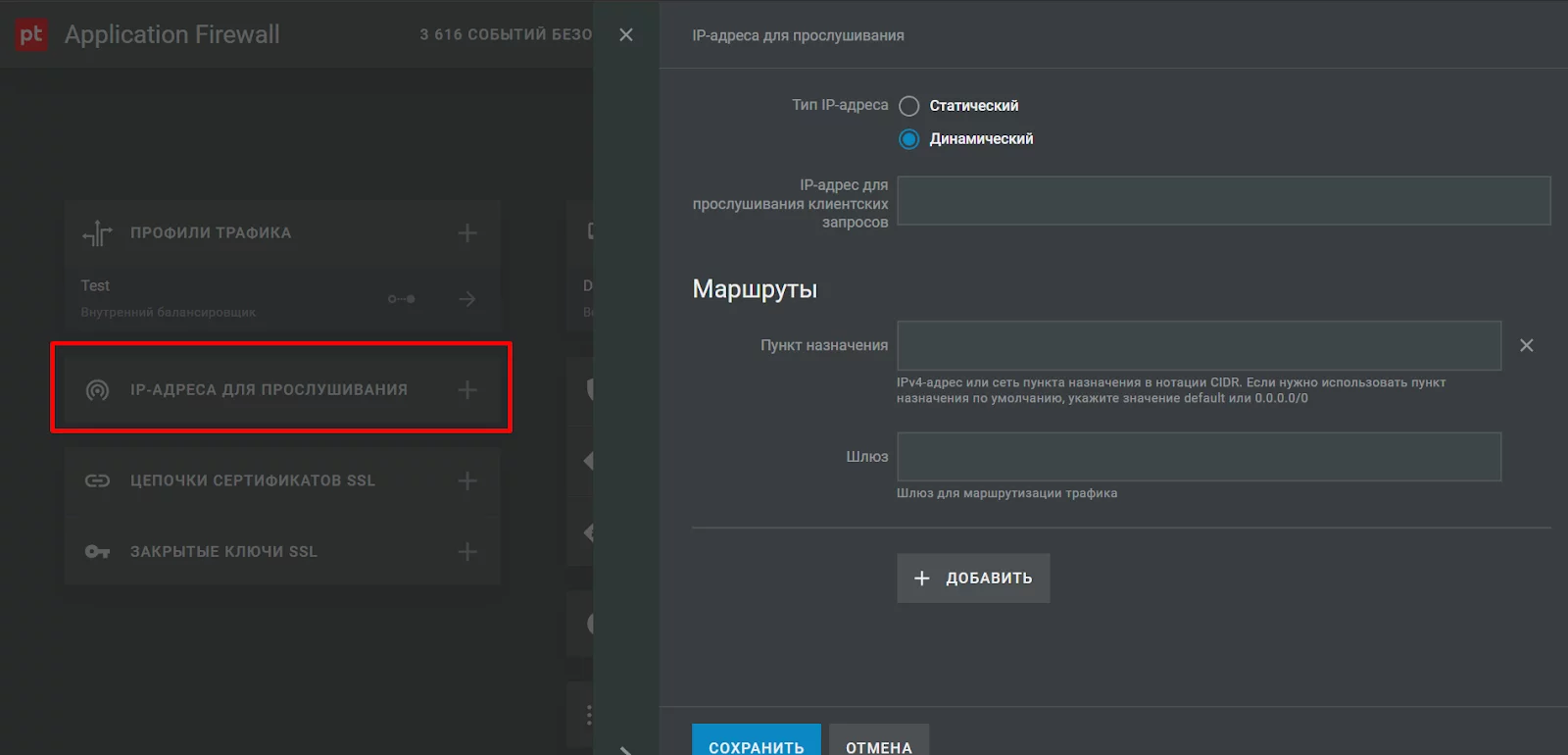

В PT AF PRO прослушиваемый адрес может быть задан как статический, так и динамический.

При добавлении «динамического» IP-адреса система автоматически присвоит его сетевому интерфейсу с ролью WAN одного из узлов кластера. Трафик, получаемый через «динамический» IP-адрес, может быть обработан всеми узлами кластера.

При добавлении «статического» IP-адреса вам необходимо указать узел, который может обрабатывать трафик. Система присвоит «статический» IP-адрес одному из сетевых интерфейсов с ролью WAN. При потере работоспособности узла получение и обработка трафика через этот узел будут остановлены.

Также указываем маршрут до пункта назначения (т.е до защищаемого сервера). Если мы хотим настроить профиль трафика для входящего HTTPS-трафика, то необходимо настроить цепочку SSL-сертификатов и закрытый ключ для его расшифровки.

Сертификаты и ключи загружаются файлами в формате PEM.

Также в PT AF PRO поддерживается шифрование:

- RSA;

- ECC (цифровая подпись на основе эллиптических кривых);

- и ГОСТ

Оставайтесь с нами!

| TS University делает большой шаг в сторону доступности знаний. Мы самые популярные статьи портала для вас.Теперь вы можете свободно изучать и делиться понравившимися материалами с коллегами без регистрации на сайте! |