Статью подготовили инженеры внедрения и технической поддержки Группа компаний «TS Solution» решает задачи по проектированию и внедрению комплексных проектов в сфере ИТ и ИБ на основе отечественных и зарубежных решений.Основные направления деятельности: – Аудит, соответствие требованиям регуляторов, категорирование объектов КИИ; – Полный спектр работ по построению системы ИБ; – Построение IT-инфраструктуры;– Проектирование и внедрение инфраструктурных решений, серверные технологии и системы хранения данных; – Работы требующие аттестации ФСТЭК и ФСБ; – Предоставление 1-й и 2-й линии технической поддержки и полное техническое сопровождение проектов; – Проведение авторизованных и авторских курсов и программ обучения |

Веб-приложение

К данному моменту была настроена логика прохождения трафика через PT AF PRO.

В качестве последнего этапа настройки защиты необходимо наложить на наш профиль трафика шаблон политики безопасности. Добавить цепочки SSL-сертификатов при использовании https-соединения и указать, как вести себя PT AFу при обнаружении вредоносных сигнатур.

Для того чтобы всё окончательно заработало, необходимо настроить вкладку веб-приложения.

Как раз здесь мы добавляем шаблон политики безопасности, профиль трафика (на который её применяем) и при необходимости SSL-сертификат.

Также на выбор доступны три действия (при соответствии данной политике):

- Без мер защиты. В этом случае PT AF PRO просто пропускает трафик в соответствии с профилем и не осуществляет никаких мер (даже логирования). Можно сказать, он просто отключает проверку безопасности для данного веб-приложения;

- Обнаружение и изменение содержимого. В данном случае трафик будет отображаться во вкладке событий. При необходимости PT AF может изменять содержимое трафика;

- Все меры защиты. При выборе такого пункта трафик будет как логироваться и изменяться при необходимости, так и блокироваться. Тем самым он обеспечивает невозможность нарушения работоспособности вашего сервиса или сервера, на котором расположено веб-приложение

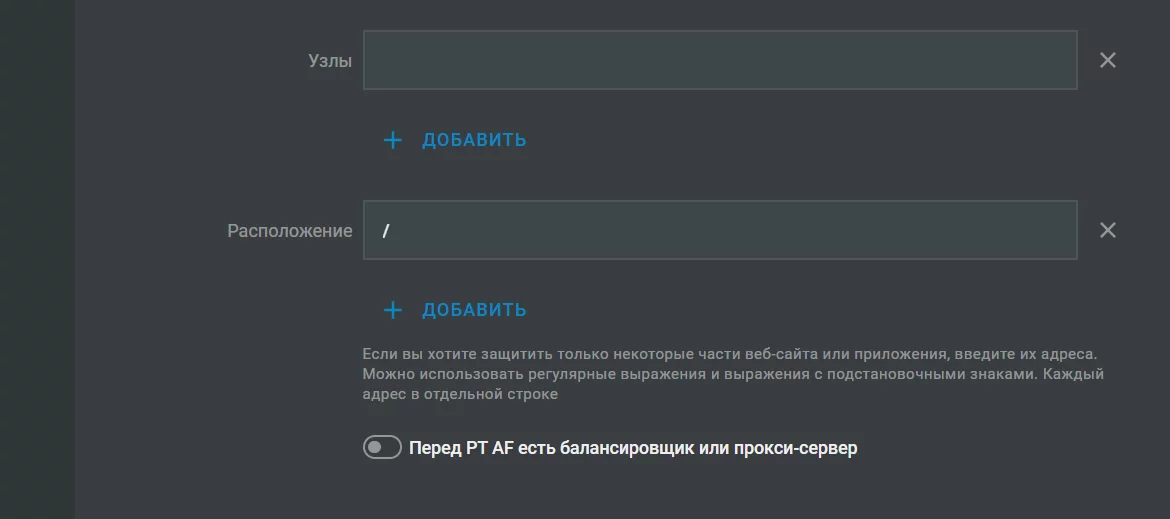

То есть в первом случае, например, для одного и того же трафика создано несколько политик безопасности. И применить их мы хотим на разные ip-адреса наших веб-сервисов.

В случае с конкретным url мы можем указать путь до защищаемого веб-приложения. То есть часть его адреса после доменного имени или IP-адреса, защищая, например, только страницу авторизации или регистрации пользователя.

Если перед PT AF PRO установлен прокси-сервер или балансировщик, то вам необходимо будет указать, каким способом будет передаваться ip-адрес клиента:

- из протокола прокси-сервера;

- либо из HTTP-заголовка

Шаблон политики безопасности - это неотъемлемая часть раздела «веб-приложения».

В PT AF PRO есть ряд предустановленных политик, которыми можно воспользоваться для быстрой настройки. Однако если требуются специфические правила, то их возможно добавить.

Для создания необходимо задать лишь название политики (и на основе чего она работает):

Есть два варианта:

- либо на основе заданного системного правила;

- либо добавленного вручную

Рассмотрим пример системного правила.

Состоит оно из списка «сигнатур» относящихся к тому или иному набору. Заходя внутрь него, можно изучить расширенную информацию по действиям при срабатывании: на какой фазе проверяется, с чем классифицируется и т.д:

Каждое системное правило имеет описание того, на безопасность чего оно нацелено.

Однако этого может быть недостаточно для более тонкой настройки шаблона политики.

В этом случае PT AF PRO позволяет сконфигурировать данные правила самостоятельно, используя синтаксис языка пользовательских правил.

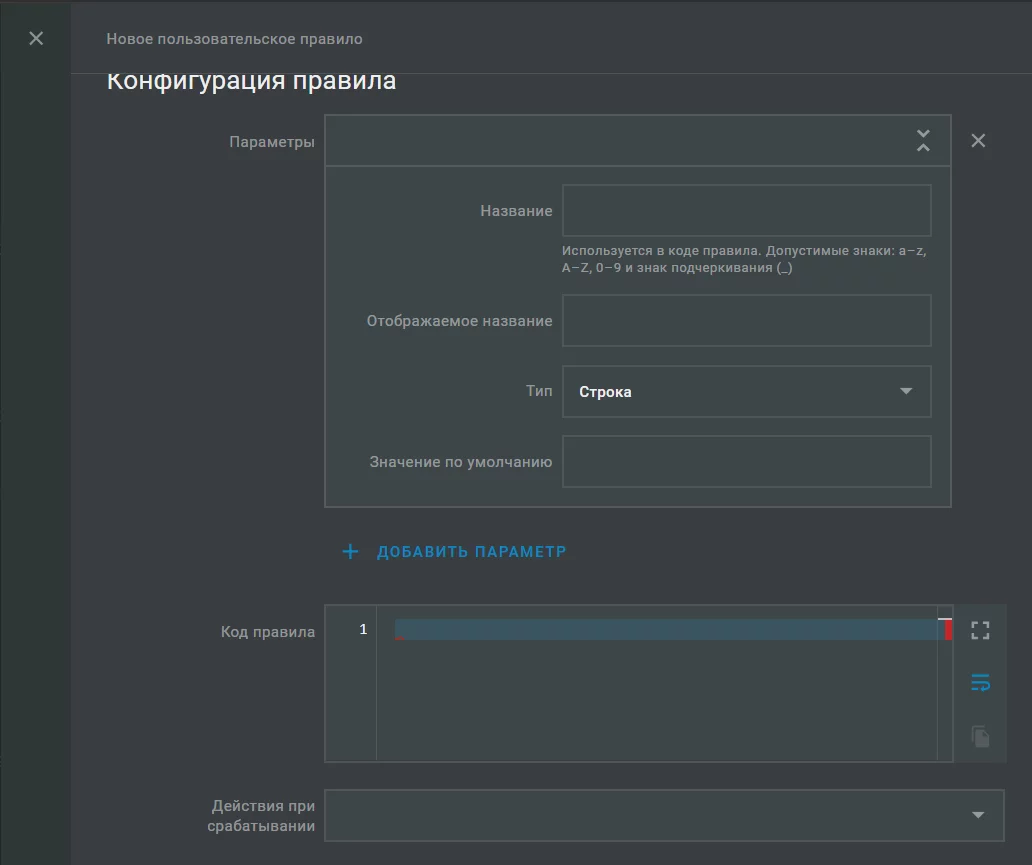

Набор пользовательских правил

Первая часть носит информационный характер правила для облегчения в поиске классификации по типу и степени опасности:

Однако уже во второй части пользователю необходимо осуществить конфигурацию правила (что проверяется и какие действия предпринимаются).

Для создания правила необходимо задать переменные и указать код согласно синтаксису. Более детально вы можете ознакомиться с этой информацией в руководстве пользователя. Там есть список всех контекстных переменных и примеры, описывающие сам синтаксис. Если говорить более точно - это разделы с заголовками: «Структура синтаксис языка пользовательских правил» и «Контекстные переменные».

Последним пунктом составления пользовательского правила является «Действие при срабатывании». Его также можно тонко настроить.

Действия

В PT AF PRO зашиты 4 базовых действия, которые нельзя изменять:

- Block. Происходит блокировка соединения и возвращается кастомный ответ;

- Close connection without response. Прервать соединение без какого-либо ответа со стороны PT AF PRO;

- Log to db. В этом случае происходит подмена данных и запись события в базу данных

- Skip rules. Игнорировать проверку событиям

- Добавлять IP-адрес клиента в глобальный динамический список. В данном случае будет сформирован список из ip-адресов, которые мы можем просмотреть. Например, туда будут попадать все адреса, которые заходили на определенный сервис.

- Записывать событие в базу данных. В этом случае будут замаскированы определенные поля, в которых содержится строка, и зарегистрируется событие в базе данных.

- Изменять заголовки ответа. Будет осуществляться заданное действие в отношении заголовков ответа. Например, можно удалить информацию о доступных пользователю заголовках (так злоумышленник не будет знать наверняка, какие из них доступны).

- Отправлять свой ответ. В этом случае запрос будет заблокирован, и можно будет вернуть свой ответ при срабатывании правила.

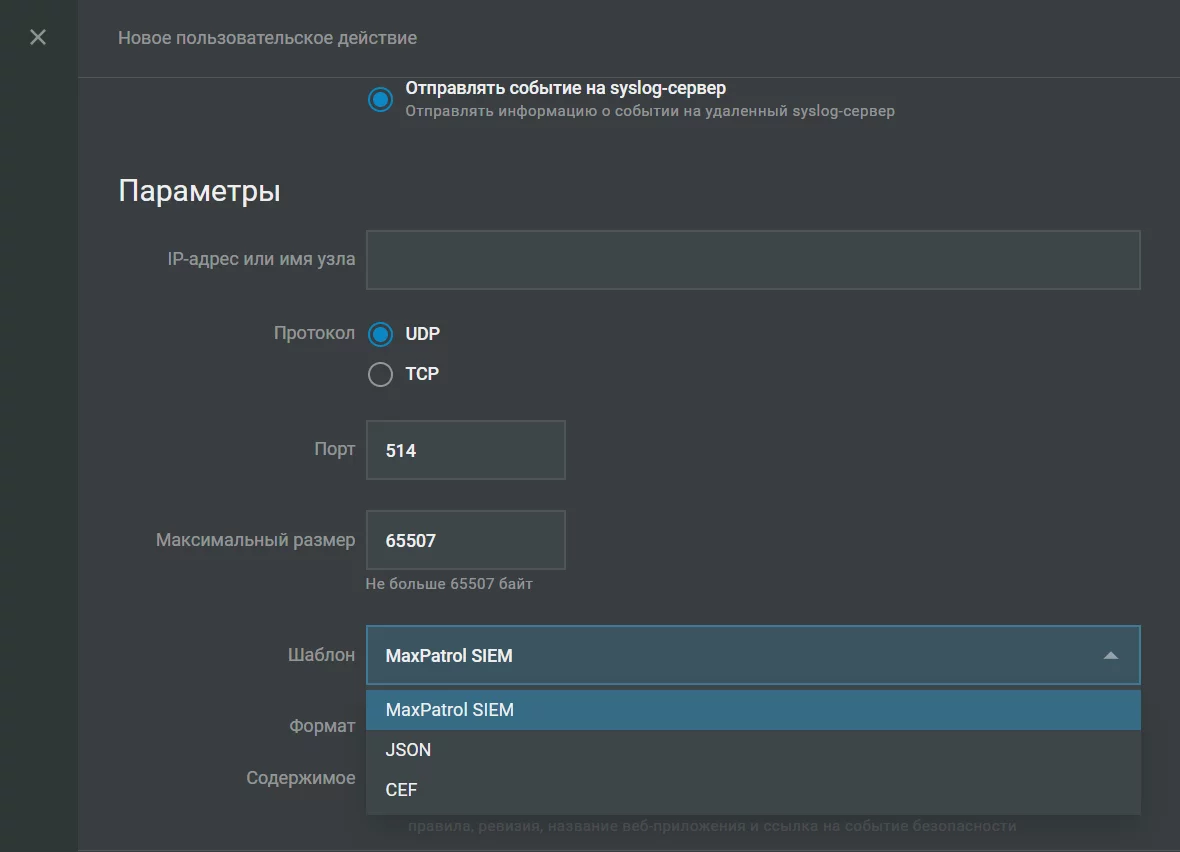

- Отправлять событие на syslog-сервер. Для логирования есть возможность при срабатывании правила отправлять информацию на syslog-сервер. Кроме того, формируется отправка в виде шаблона, формат которого выбирается в зависимости от потребности. Опционально выбираем, какую информацию хотим отправлять.

- Отправлять событие на syslog-сервер. Для логирования есть возможность при срабатывании правила отправлять информацию на syslog-сервер. Кроме того, формируется отправка в виде шаблона, формат которого выбирается в зависимости от потребности. Опционально выбираем, какую информацию хотим отправлять.

Перейдём к завершающей части о возможностях в настройке безопасности PT AF PRO.

Глобальный список — это список IP-адресов, который доступен для настройки защиты веб-приложений. Глобальные списки используются как условие срабатывания правил. Например, если какой-то ip-адрес содержится в заданном списке, то будет блокироваться любой трафик, поступающий от него.

По умолчанию в системе доступен динамический список Aggregation blacklist, в который при агрегации запросов добавляются адреса, необходимые к блокировке.

Блокировка ip-адресов согласно глобальному списку настраивается (и настроена для шаблонов) в соответствующих правилах. Например, в группе правил: репутация IP-адресов - Блокировать клиентов по IP-адресу в результате агрегации (динамические списки). В заданном правиле уже установлено шаблонное действие: «блокировать при соответствии данных из также заданного динамического списка».

В нашем случае это как раз Aggregation blacklist:

Глобальные списки делятся на статические и динамические.

IP-адреса для статических списков загружаются из текстового файла и не изменяются при работе системы.

Динамические списки заполняются при срабатывании правил и хранят IP-адреса не более одной недели. Также вы можете вручную добавлять IP-адреса в динамический список.

Глобальные списки используются:

- в системных правилах для блокировки запроса по IP-адресу (продемонстрирован выше);

- в пользовательских правилах;

- для исключения ложных срабатываний правила;

- для настройки агрегации событий (только динамические списки). Её мы рассмотрим в статье анализа событий;

- для создания действия типа «Добавлять IP-адрес клиента в глобальный динамический список» (только динамические списки).

На этом пятая статья подходит к концу. В следующем материале мы с вами приступим к базовой настройке политики PT AF PRO и её тестированию при помощи GoTestWaf.

Оставайтесь с нами!

| TS University делает большой шаг в сторону доступности знаний. Мы самые популярные статьи портала для вас.Теперь вы можете свободно изучать и делиться понравившимися материалами с коллегами без регистрации на сайте! |