В данном материале мы рассмотрим возможности, доступные для анализа событий безопасности, которые были сгенерированы с помощью запуска GoTestWaf.

Статью подготовили инженеры внедрения и технической поддержки Группа компаний «TS Solution» решает задачи по проектированию и внедрению комплексных проектов в сфере ИТ и ИБ на основе отечественных и зарубежных решений.Основные направления деятельности: – Аудит, соответствие требованиям регуляторов, категорирование объектов КИИ; – Полный спектр работ по построению системы ИБ; – Построение IT-инфраструктуры;– Проектирование и внедрение инфраструктурных решений, серверные технологии и системы хранения данных; – Работы требующие аттестации ФСТЭК и ФСБ; – Предоставление 1-й и 2-й линии технической поддержки и полное техническое сопровождение проектов; – Проведение авторизованных и авторских курсов и программ обучения |

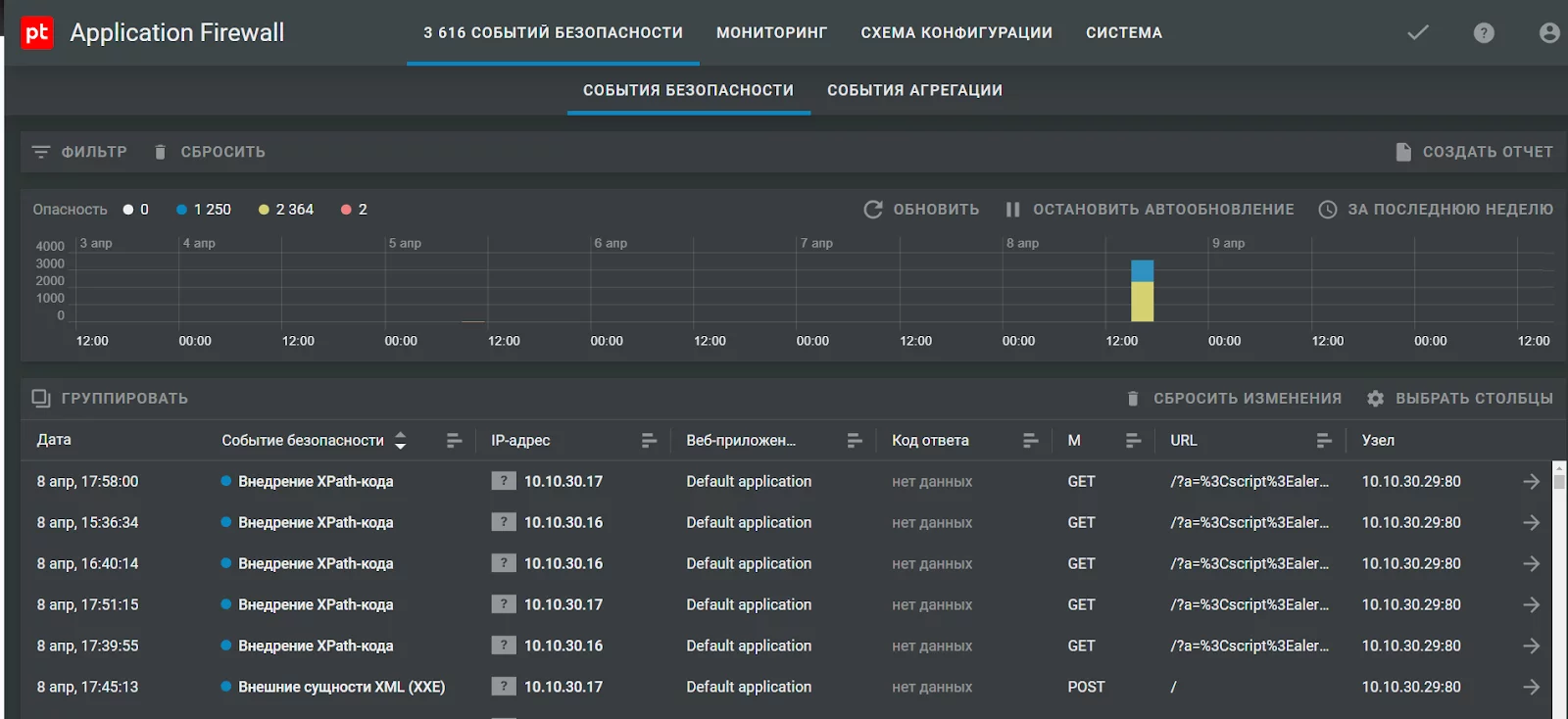

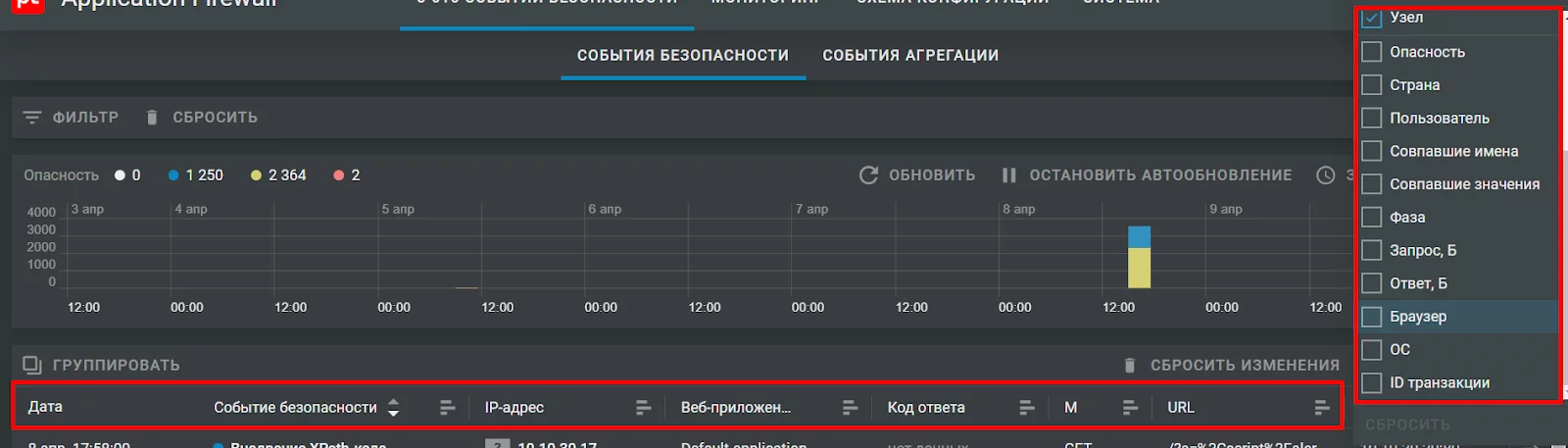

После входа в веб интерфейс фаервола нас встретит вкладка событий безопасности.

Здесь будут отображаться все события, обнаруженные заданными политиками безопасности. По умолчанию список событий на странице обновляется каждые 10 секунд. При необходимости обновление можно отключить.

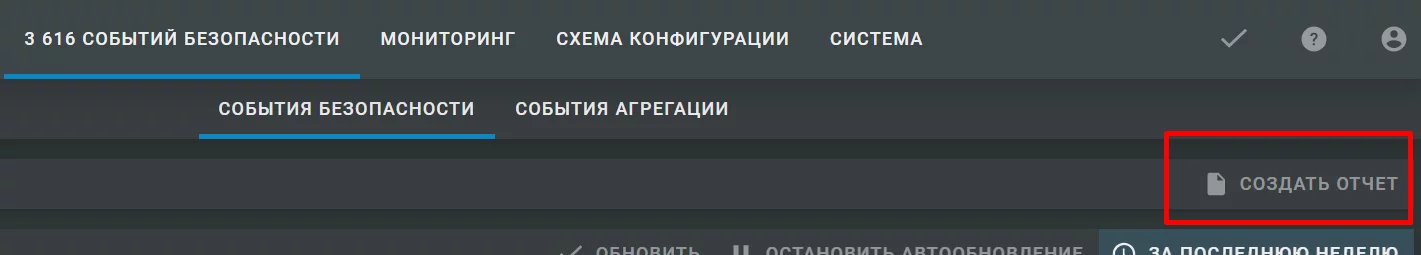

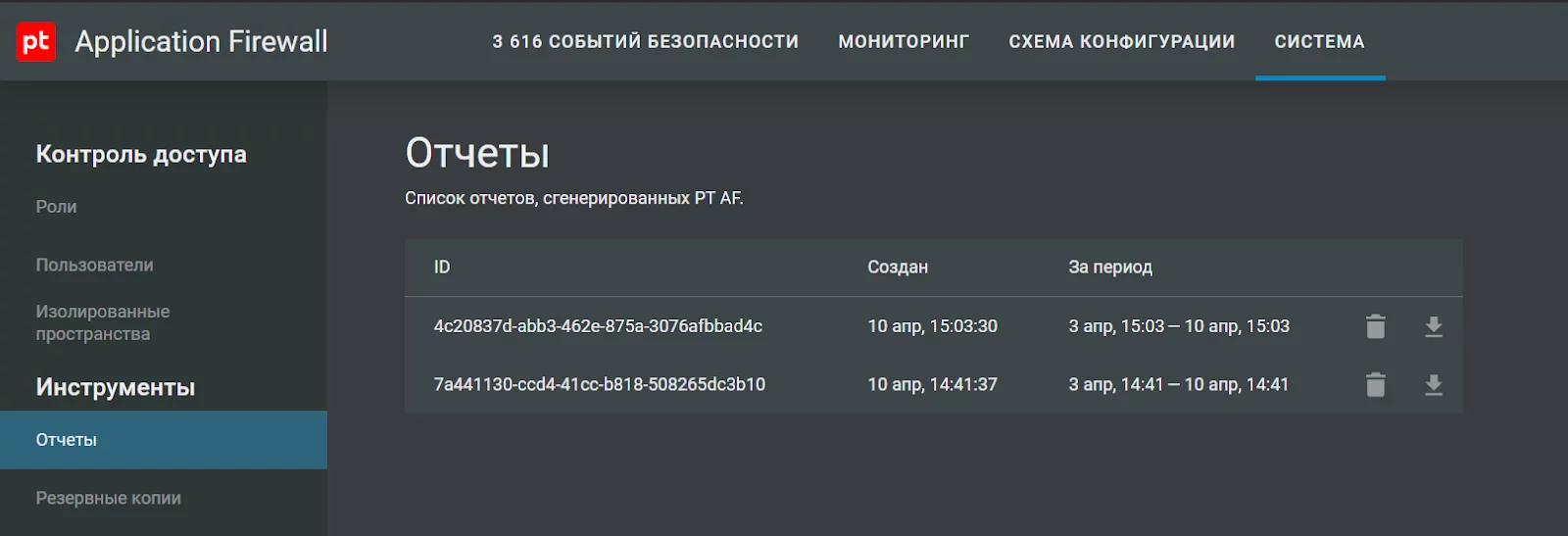

Можно создавать отчёт о событиях безопасности в форматах PDF и CSV. Он формируется с учетом указанных условий фильтрации.

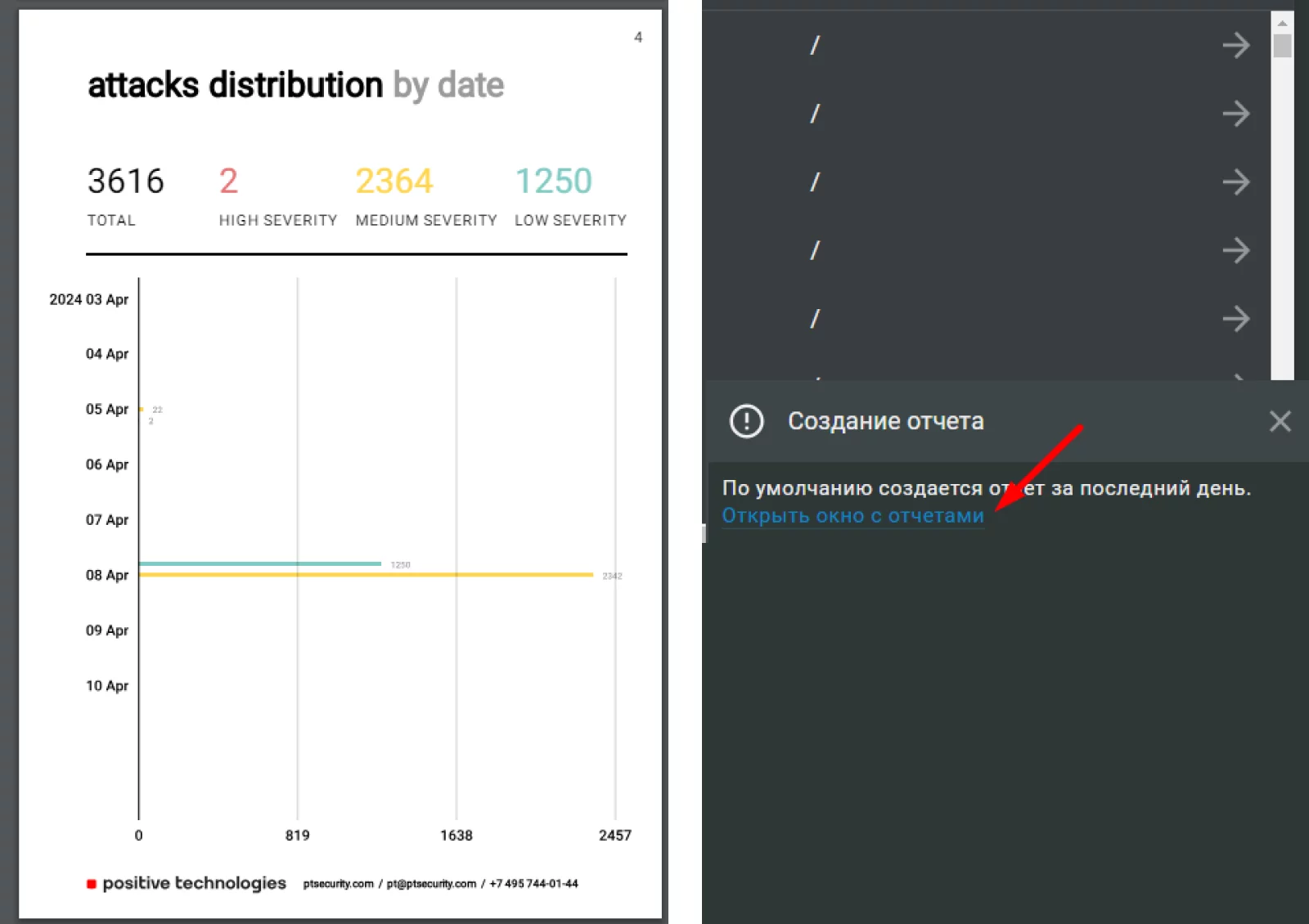

Отчёт в формате PDF содержит распределение событий безопасности за отчетный период по времени (события с уровнем опасности «Нет» на графиках не отображаются) и по IP-адресам (топ-10 IP-адресов, с которых осуществляются атаки).

Отчёт в формате CSV содержит подробную информацию о событиях в виде таблицы.

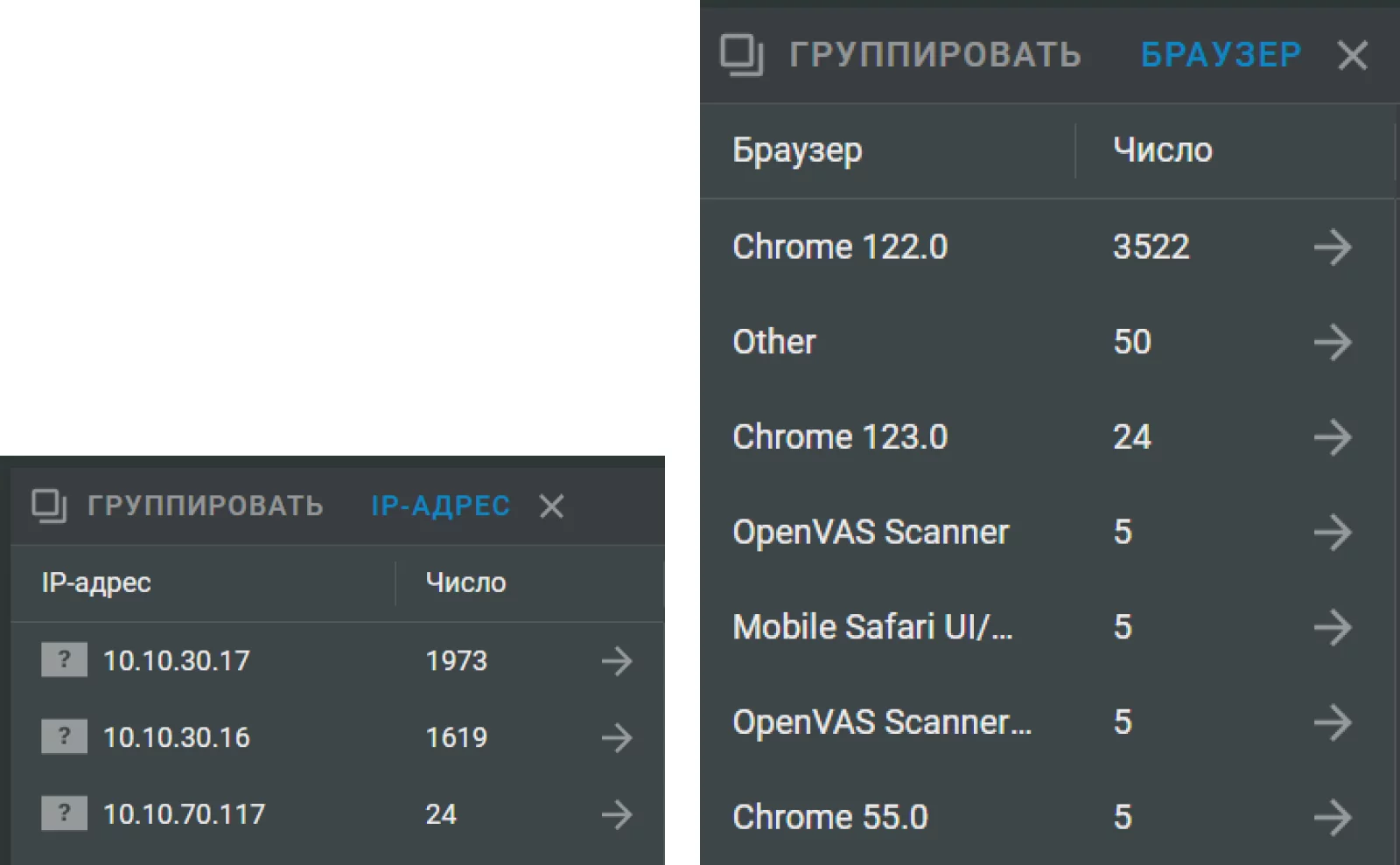

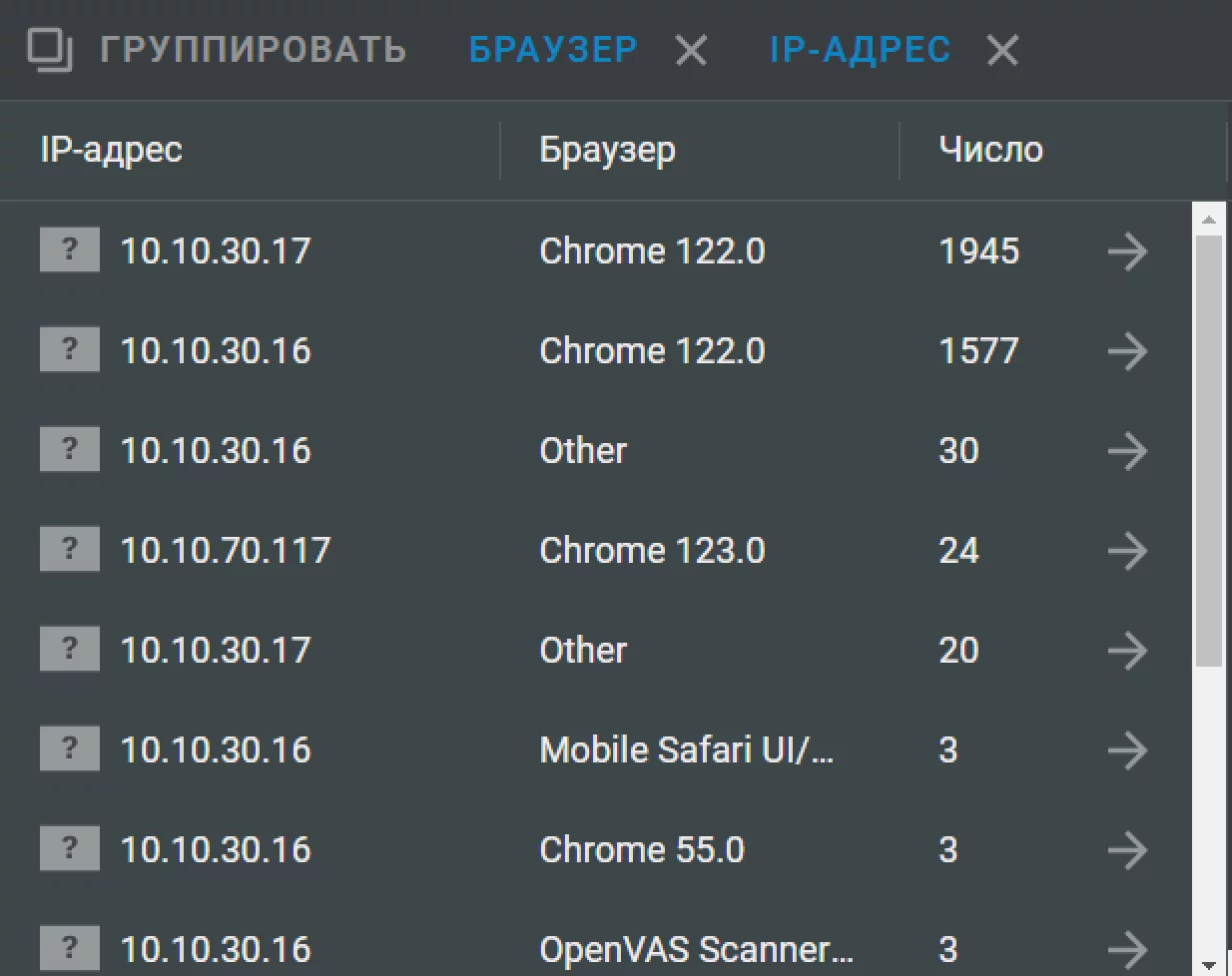

Отличительной функцией является группировка событий по какому-либо признаку.

Для удобства подсчета можно их сгруппировать, например, по ip-адресу или браузеру или по нескольким свойствам сразу:

Эта функция не была названа фильтром, потому что он здесь более комплексный, чем расположение в порядке возрастания или убывания по столбцу информации.

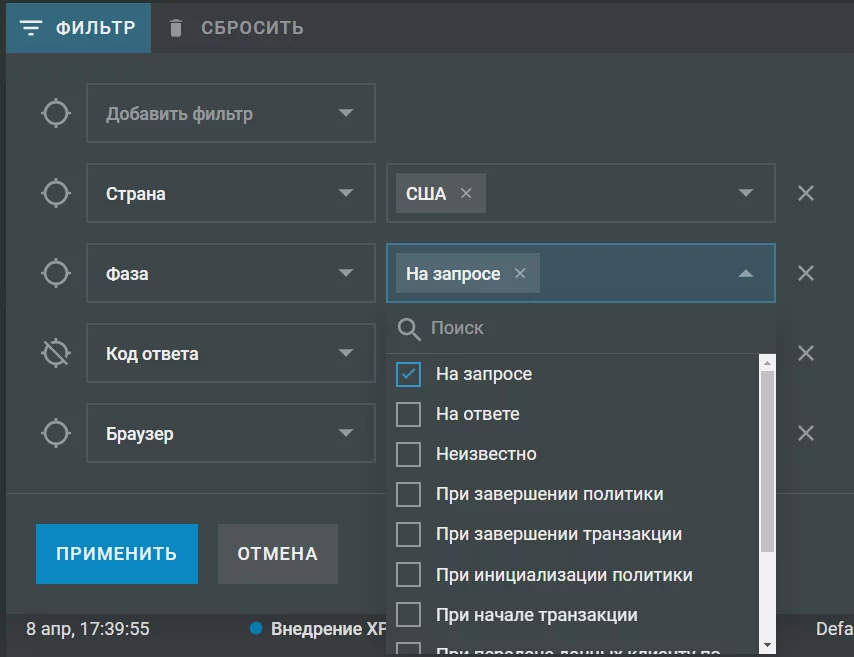

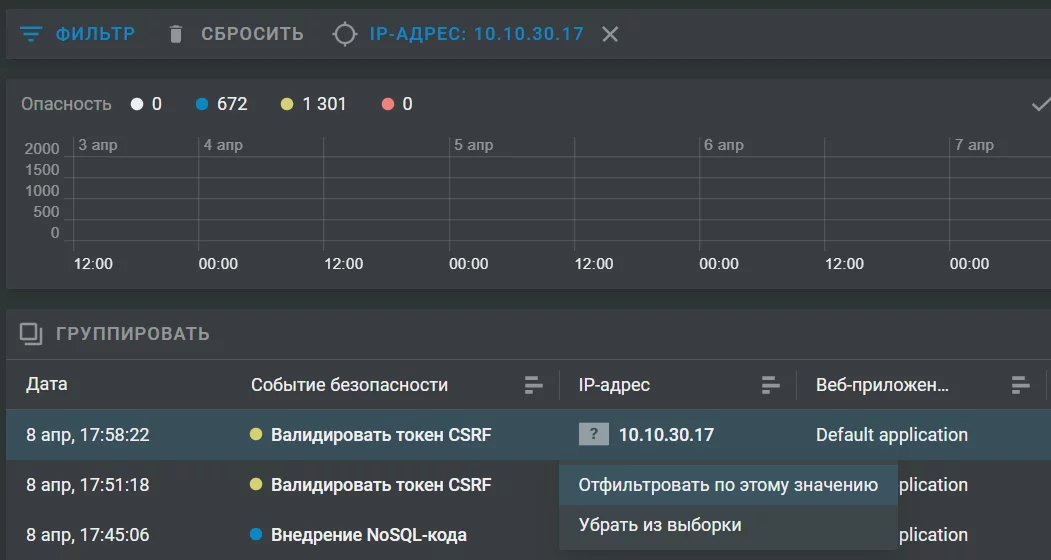

Фильтр можно настроить по разным критериям, объединяя запросы и скрывая ненужные события безопасности в данный момент.

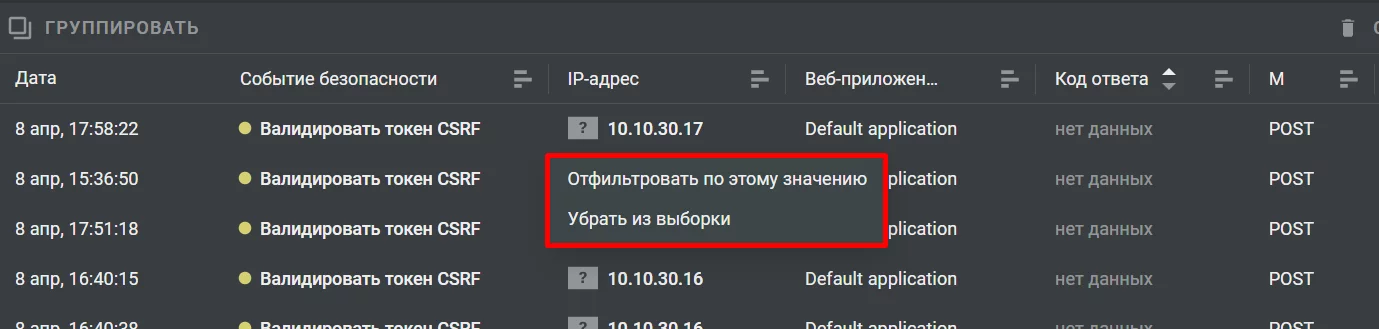

Также в более простом варианте можно непосредственно кликнуть на элемент в событии и отфильтровать по нему.

Свойство фильтра добавится автоматически.

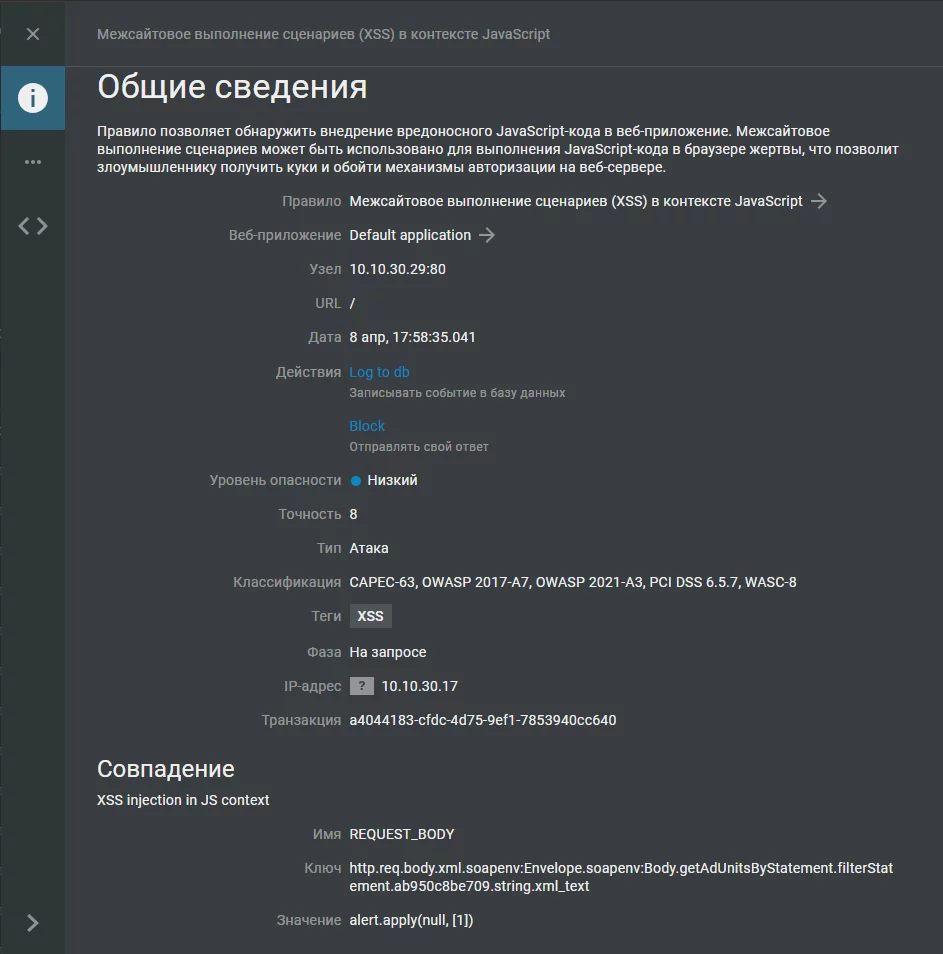

У каждого события безопасности можно просмотреть более детальную информацию. Например, по какому ключу произошло совпадение. А также увидеть классификацию OWASP или CAPEC и т. д.

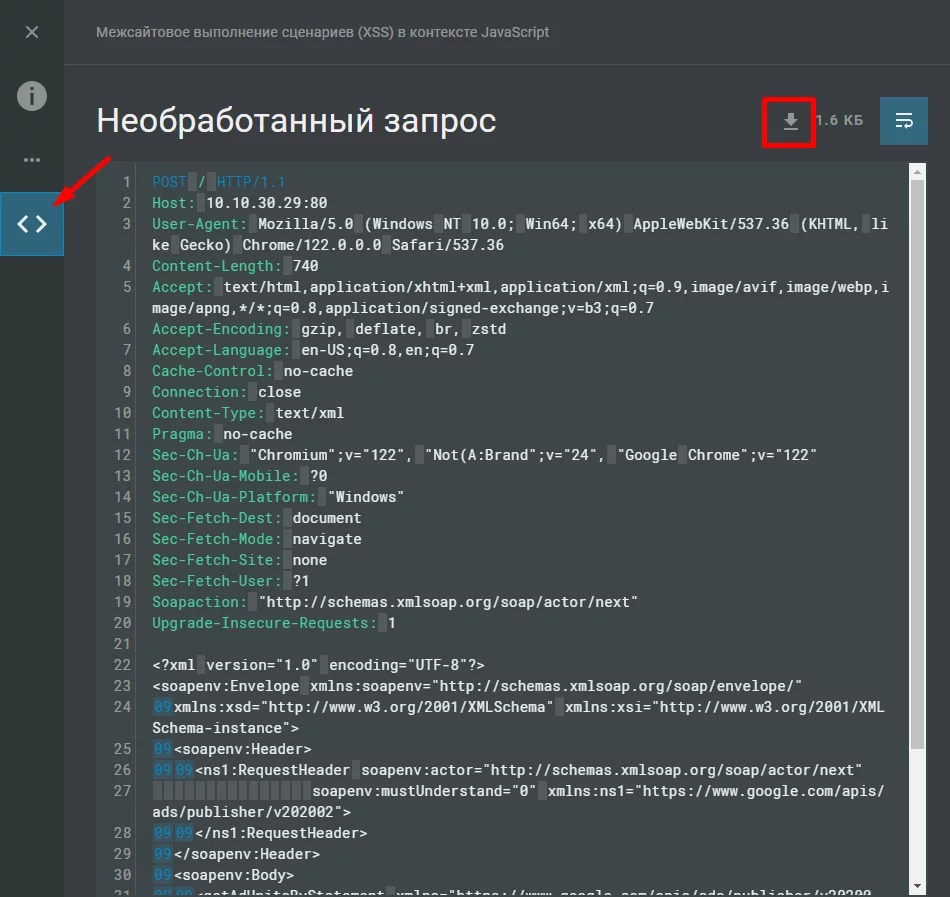

Для расследования событий безопасности могут потребоваться данные запросов и ответов в необработанном виде (до их нормализации в PT AF).

Просмотреть их можно также в карточке события и затем уже выгрузить.

События агрегации

С вышеописанными функциями происходит взаимодействие постфактум. Рассмотрим, что мы можем настроить в рамках работы с событиями безопасности заблаговременно. Это будет вкладка события безопасности → события агрегации.

Агрегация представляет собой процесс сбора отдельных событий безопасности, которые были зарегистрированы одним правилом для одного IP-адреса в контексте веб-приложения. После система записывает событие и добавляет IP-адрес в динамический список, который может быть использован для управления трафиком. Например: для блокировки определенных IP-адресов.

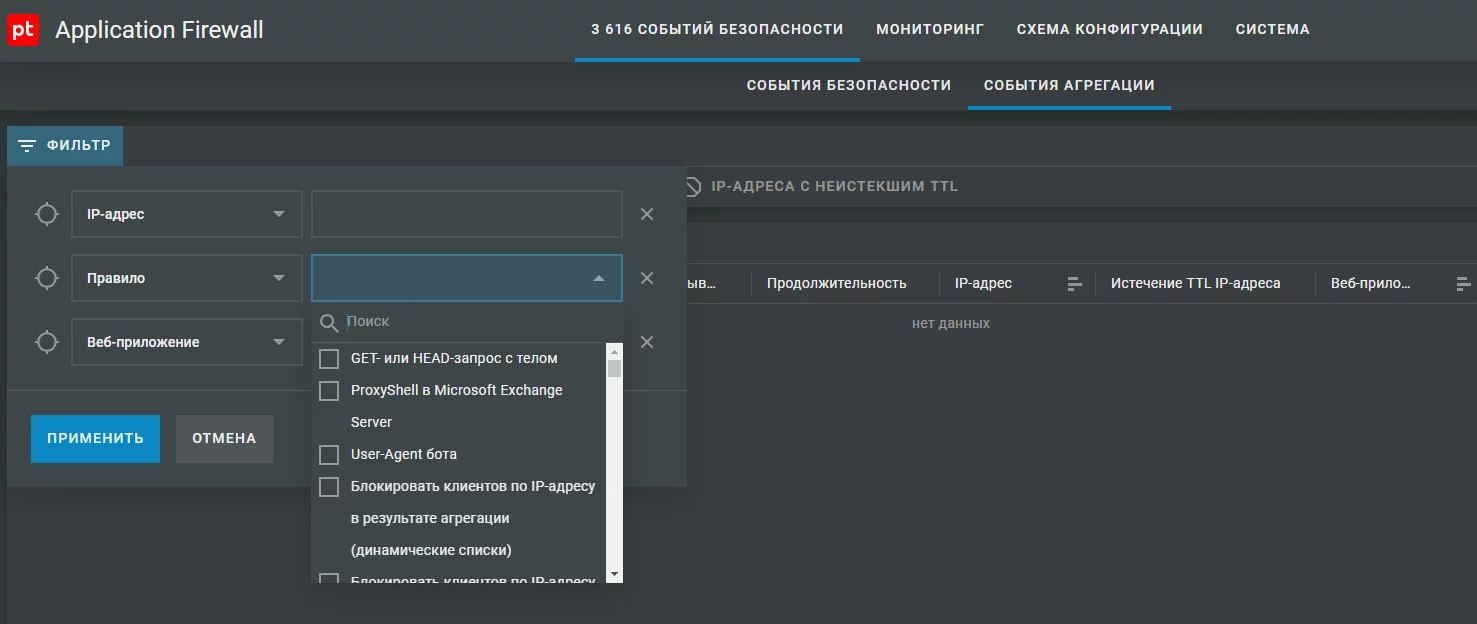

Для событий агрегации также можно наложить фильтр из 3-х доступных характеристик:

По умолчанию агрегация включена для User-Agent бота, сканера уязвимостей и чтения глобальной адресной книги (GAB) в Skype for Business.

Чтобы настроить события агрегации, помимо тех, что уже заложены: необходимо взаимодействие с ранее упомянутыми в статье о возможностях PT AF PRO глобальными списками.

Если говорить точнее: с динамическими.

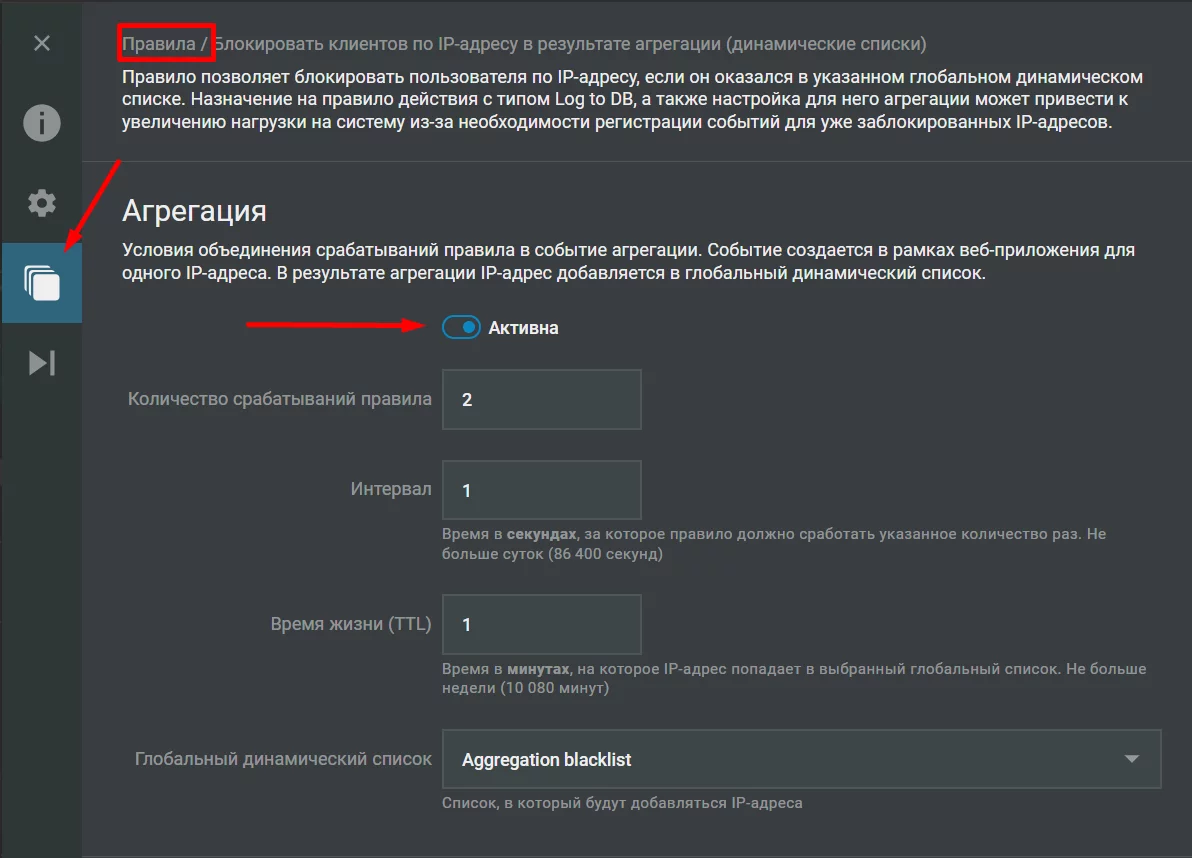

Агрегация включается для отдельного правила в соответствующей вкладке:

Логика проста: если выбранное правило сработает определенное количество раз за заданный период времени, то это событие добавляется в выбранный динамический список.

Например, это может быть список заблокированных ip-адресов за день или другой срок, чтобы подсчитать их количество для статистики.

Либо можем задать, чтобы при подозрении на DoS ip-адрес, который слишком часто и много пытается достучаться до нашего приложения, будет отправлен в черный список и блокироваться согласно списку aggregation blacklist.

Заключение

На этом мы завершаем повествование в рамках курса «PTAF PRO Getting Started» и благодарим вас за ознакомление с ним. Надеемся, что это обучение позволит вам с лёгкостью приступить к работе с системой.

Конечно же, описанные в статьях функции — это лишь верхушка айсберга, и настраиваться устройство может более точно. Это отчасти было продемонстрировано возможностью написания кода пользовательских правил, который требует понимания работы с переменными PT AF PRO в рамках заданного синтаксиса.

Если у вас остались вопросы по началу работы с системой или её настройке: пишите нам на почту или в социальных сетях (, ). Мы всегда готовы помочь и будем рады вашим отзывам об этом курсе в комментариях на наших каналах!

До встречи в новых курсах!

Автор курса: Даниил Янычек, Системный инженер в компании TS Solution

| Выполнить тест и получить сертификат о прохождении курса можно по ссылке |