В современном мире всё более актуальной становится проблема растущего числа сложных угроз и целевых атак на информационные системы.

Традиционные средства защиты уже не в состоянии эффективно противостоять новым видам вредоносного ПО и методам его распространения. В связи с этим интеграция продвинутых технологий, таких как песочницы (sandbox) и межсетевые экраны нового поколения (NGFW), становится критически важной.

Песочницы позволяют детально анализировать подозрительные файлы и поведение программ в изолированной среде, выявляя скрытые угрозы, которые могут быть пропущены другими средствами защиты.

А NGFW объединяют функции традиционных брандмауэров с возможностями глубокого анализа трафика и управлением приложениями, предоставляя более широкий контроль над сетевой безопасностью.

Для того чтобы на практике показать, насколько важным является использование sandbox в связке с NGFW для детектирования и блокировки как известных, так и постоянно появляющихся новых угроз, мы решили провести и описать интеграции UserGate с песочницами от Positive Technologies и «Лаборатория Касперсокого».

В данной статье мы рассмотрим пример интеграции песочницы от компании Positive Technologies с NGFW компании UserGate. Вас ждёт обзор базовой настройки и наглядная проверка качества работы.

Структурная схема интеграции:

Базовая настройка на NGFW

NGFW здесь будет выступать в роли ICAP-клиента.

Общие настройки.

Sandbox будет работать в блокирующем режиме.

Шаг 1. Создать ICAP-сервер.

В разделе Политики безопасности ➜ ICAP-серверы нажать на кнопку «Добавить» и создать один ICAP-сервер.

Во вкладке «Общие» укажите Название, Адрес сервера (адрес PT Sandbox), порт 1344, и поставьте галочку на чекбоксе «Пропускать при ошибках».

Во вкладке «Данные» укажите Respmod-путь. Также включите чекбокс «Посылать IP-адрес».

Respmod используется для проверки трафика, передаваемого извне в информационную систему.

В зависимости от режима, в котором должна работать ваша система, Respmod-путь может принимать различные значения.

Так, для проверки файлов в режиме ожидания путь будет содержать /scan-response?modify=no.

Для настройки проверки в пассивном режиме воспользуйтесь /bypass.

Для блокирующего режима задайте путь в соответствии с требованиями, указанными в документации на PT Sandbox: /scanresponse. Отключите блокировку потенциально опасных файлов. После укажите тайм-аут сканирования в секундах, по превышении которого контент передается как есть (30 в нашем случае).

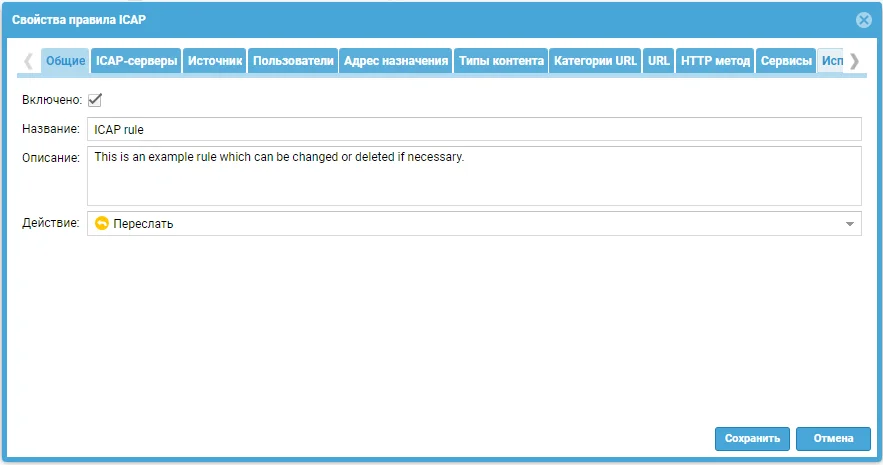

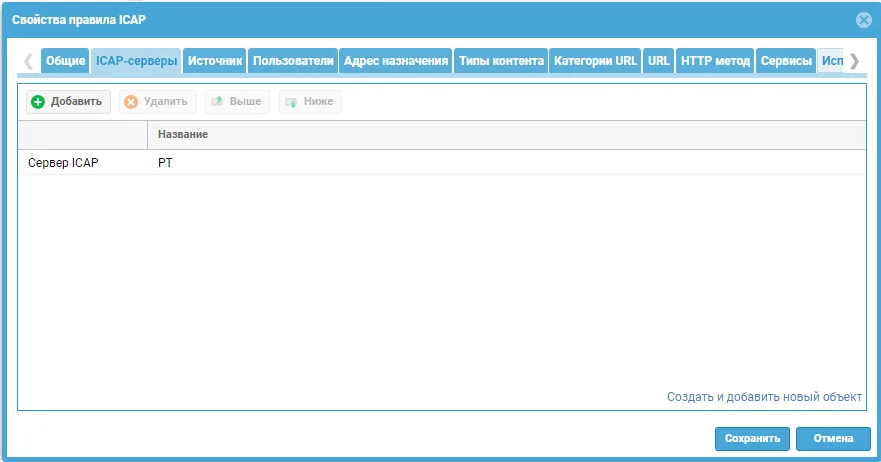

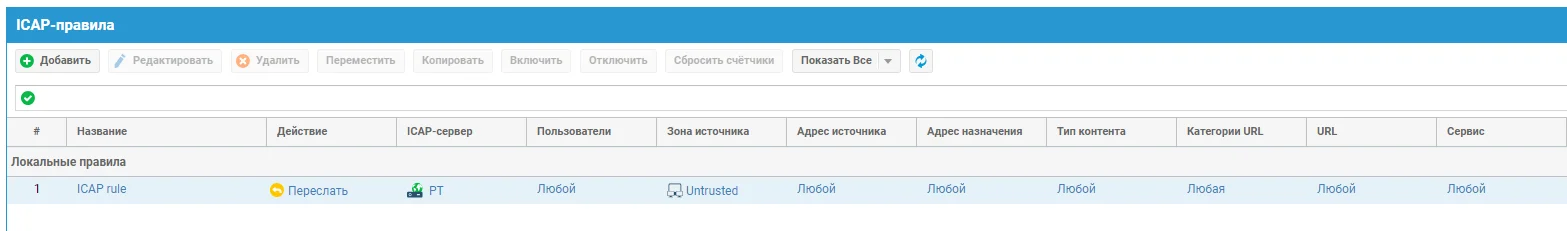

Шаг 2. Создать правило ICAP.

Создайте правило, которое будет задавать условия пересылки трафика на ICAP-серверы или фермы серверов.

В разделе Политики безопасности ➜ ICAP-правила нужно нажать на кнопку «Добавить» и создать правило. Во вкладке «Общие» укажите Название, Действие: «Пересылать». Во вкладке «ICAP-серверы» укажите ранее созданный ICAP-сервер.

Важно! Правила ICAP применяются сверху вниз в списке правил. Срабатывает только первое правило, для которого совпали все условия, указанные в настройках правила.

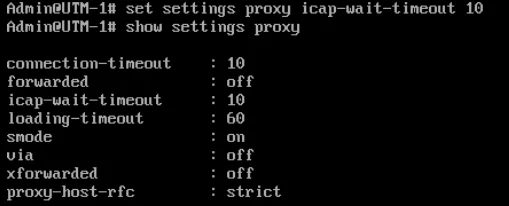

Шаг 3. Настроить время ожидания.

Время, которое сервер UserGate ждет ответа от ICAP-сервера, указывается в секундах.

Если ответ сервера не был получен в заданный промежуток времени, то в случае, если действие правила Переслать и игнорировать — UserGate отправит данные пользователю без модификации. Если же действие правила Переслать — UserGate не отдаст данные пользователю.

Значение по умолчанию — 10 секунд, но если необходимо, можно настроить большее время, используя команду icap-wait-timeout в CLI NGFW:

Базовая настройка на Sandbox

Общие настройки.

Шаг 1. Добавить источник.

Для добавления источников нужно зайти в веб-интерфейс PT Sandbox.

Затем перейти во вкладку «Источники» и нажать кнопку «Добавить источник». После чего система выдаст форму для заполнения параметров источника. Выбрать тип источника «ICAP-сервер» и настроить единственный доступный параметр, который можно задать: порт, на который необходимо будет отправлять файлы (по умолчанию 1344):

После указания номера порта нажать на кнопку «Добавить источник».

Проверка работы

Проверим, как работает наша интеграция.

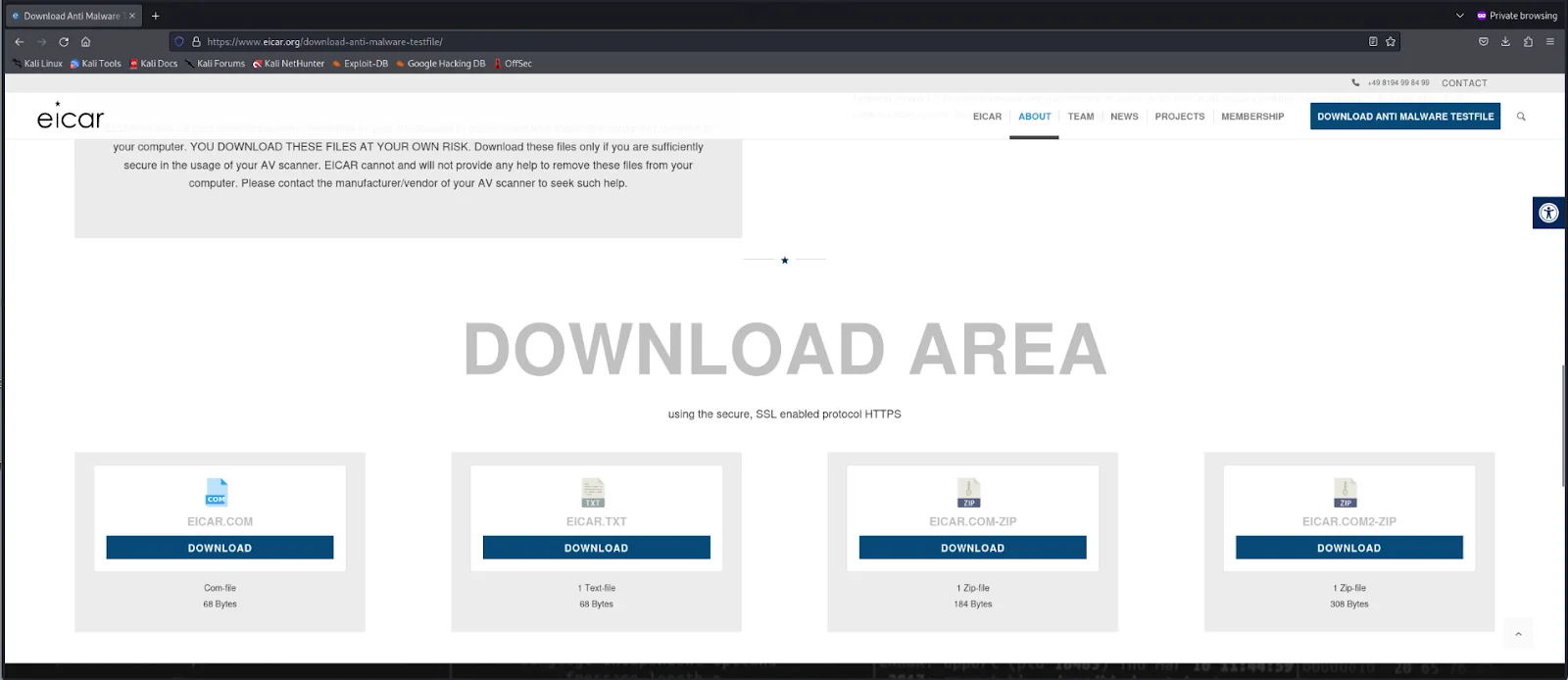

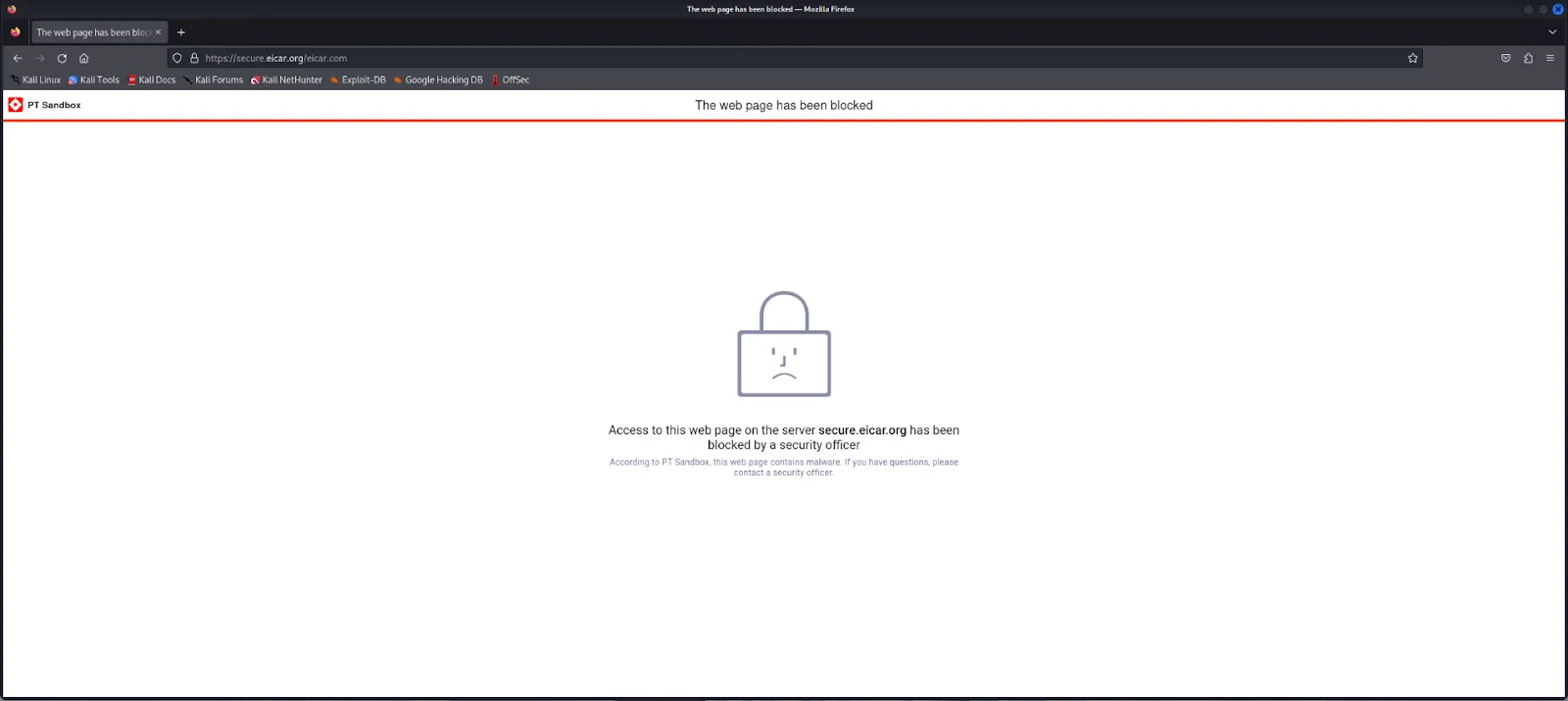

При скачивании вредоносного файла «eicar.com» с сайта eicar в браузере получим следующий ответ:

В заданиях песочницы сразу же отобразилось предупреждение:

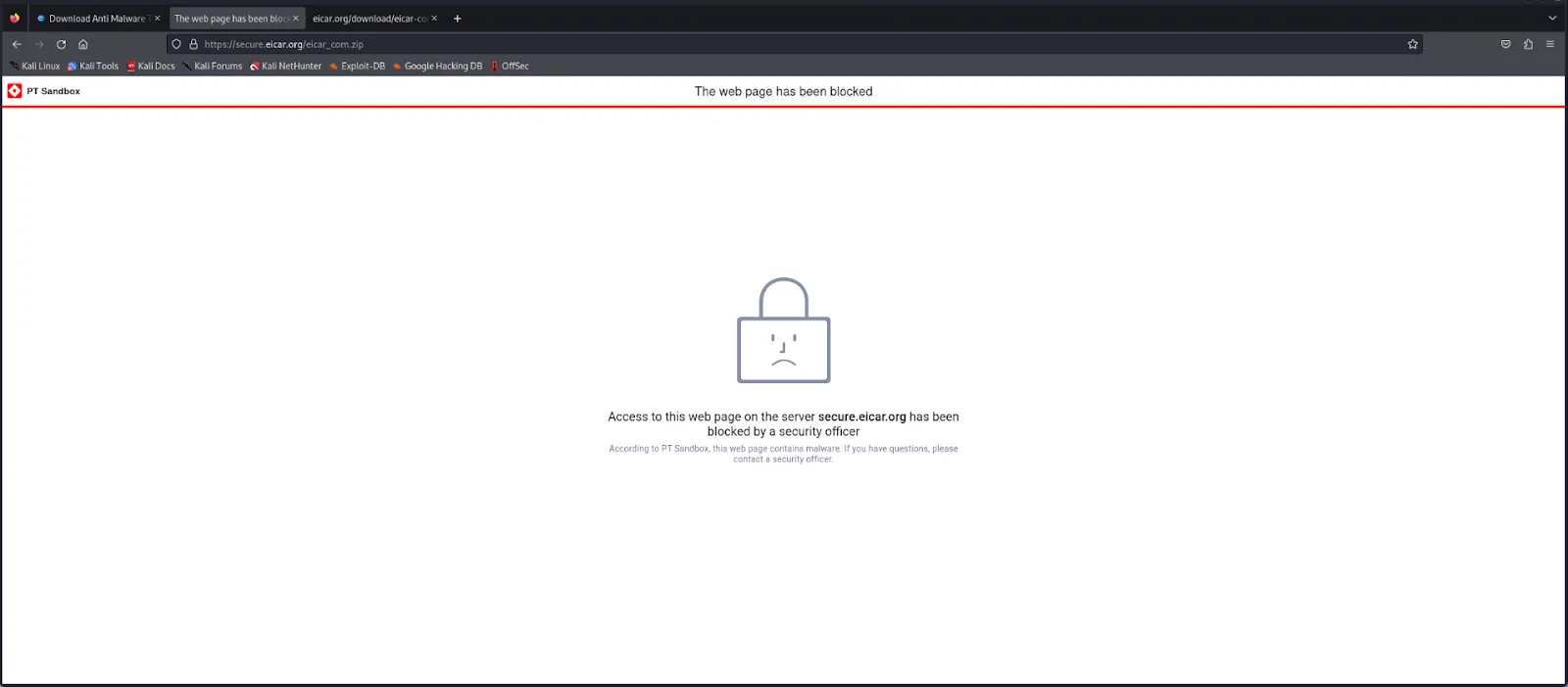

Таким же образом происходит и с остальными файлами: eicar.txt, eicar.com-zip, eicar.com2-zip.

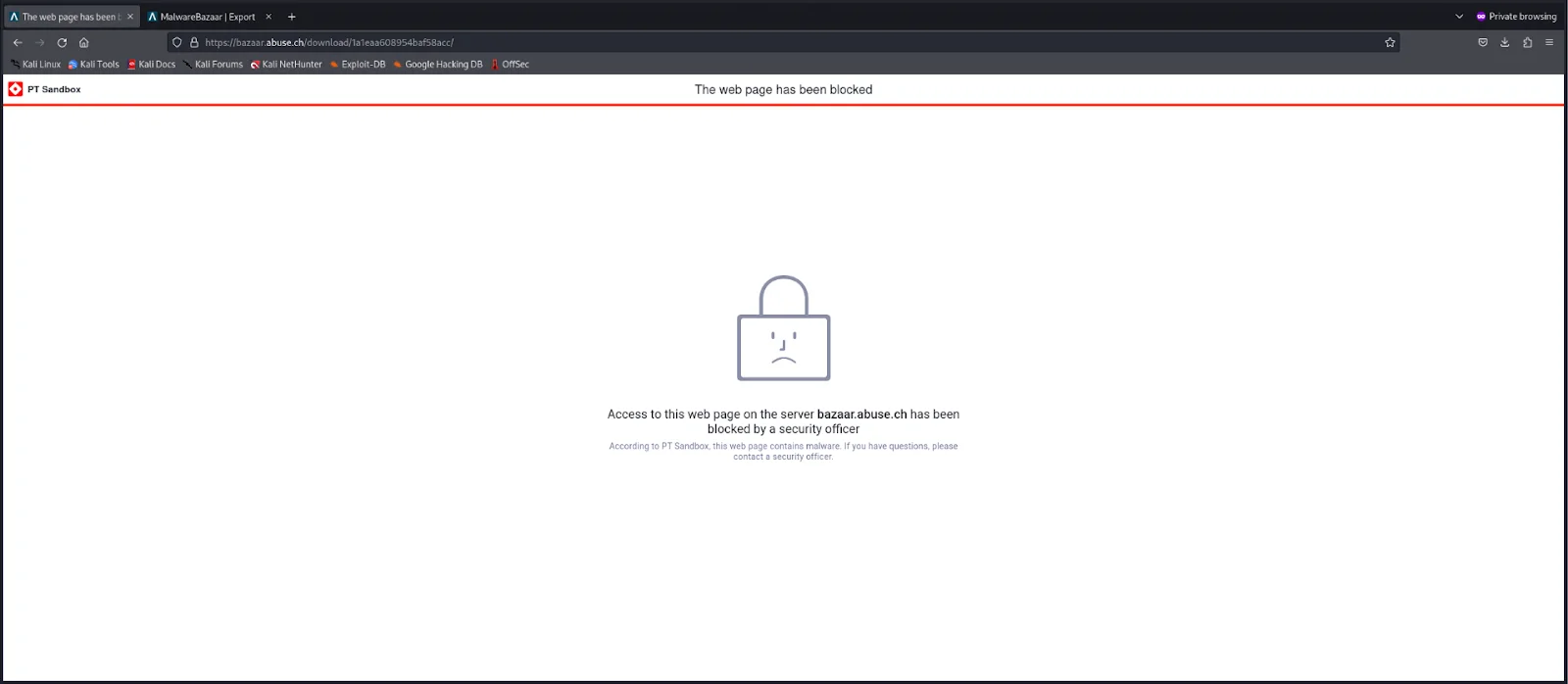

Воспользуемся другими ресурсами из общего доступа. Откроем Malwarebazaar. Скачаем файл.

Результаты более глубокой проверки архива:

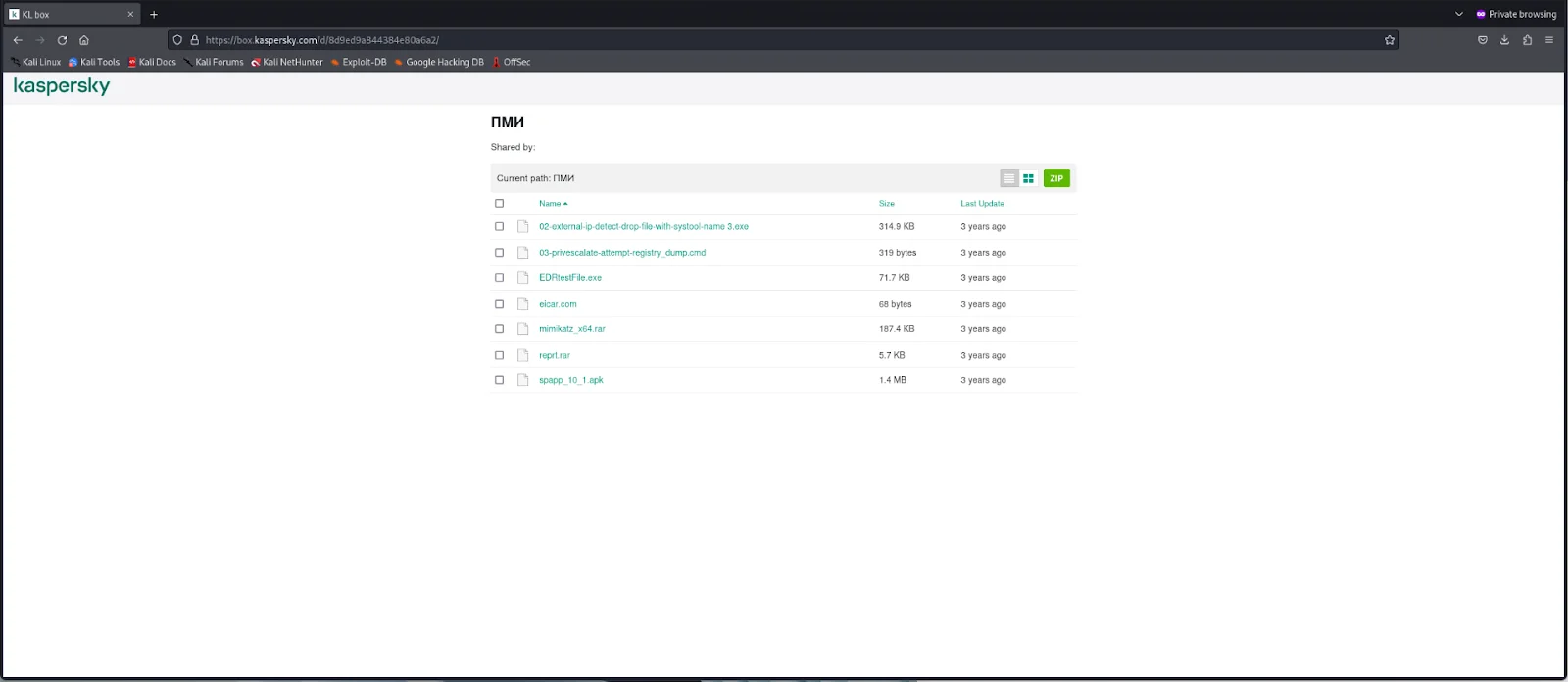

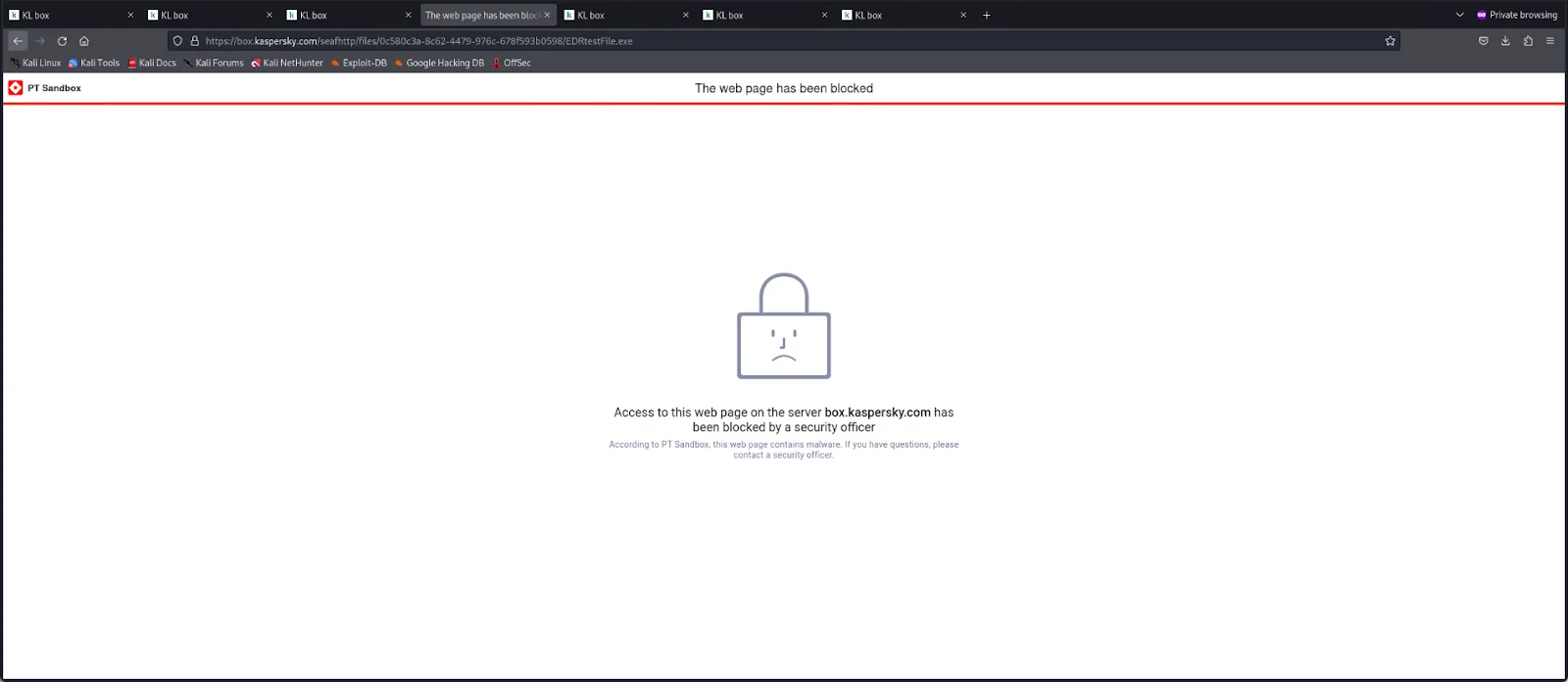

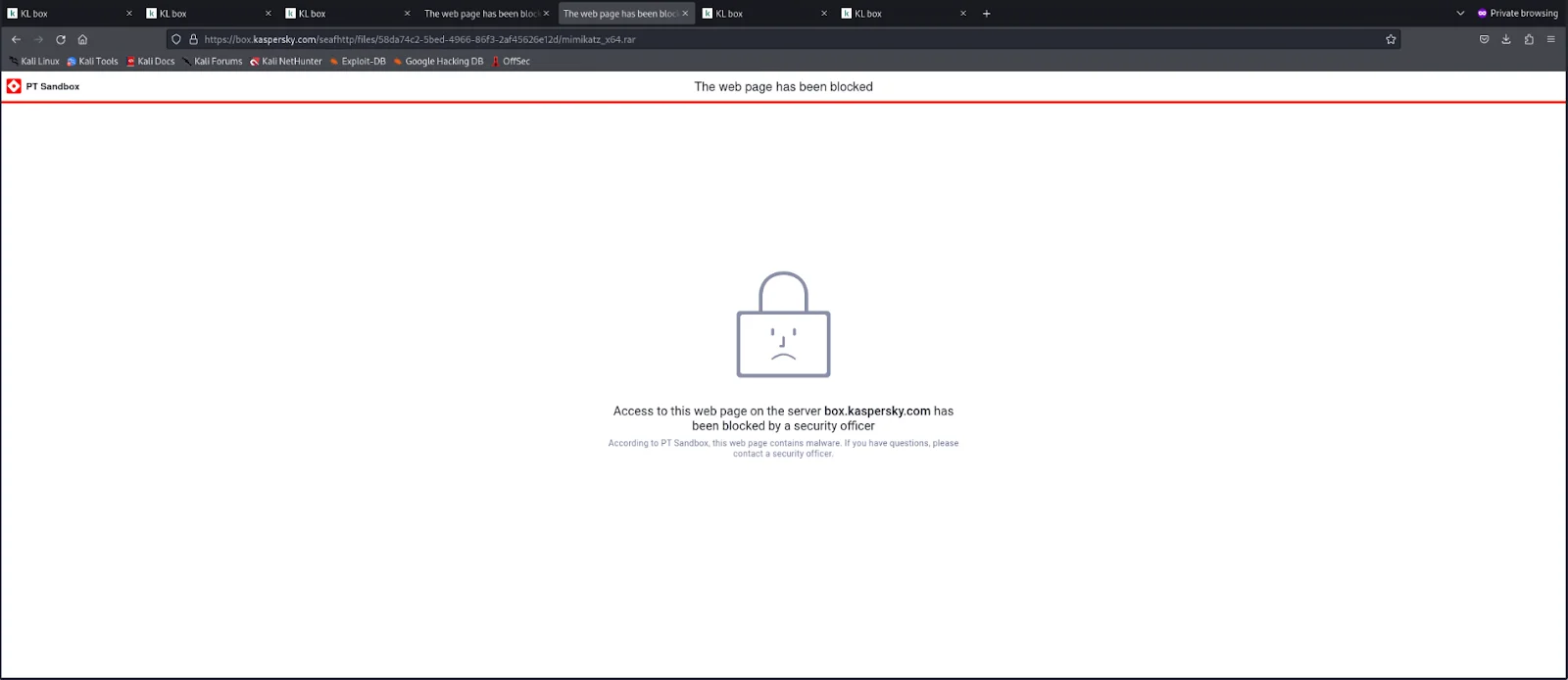

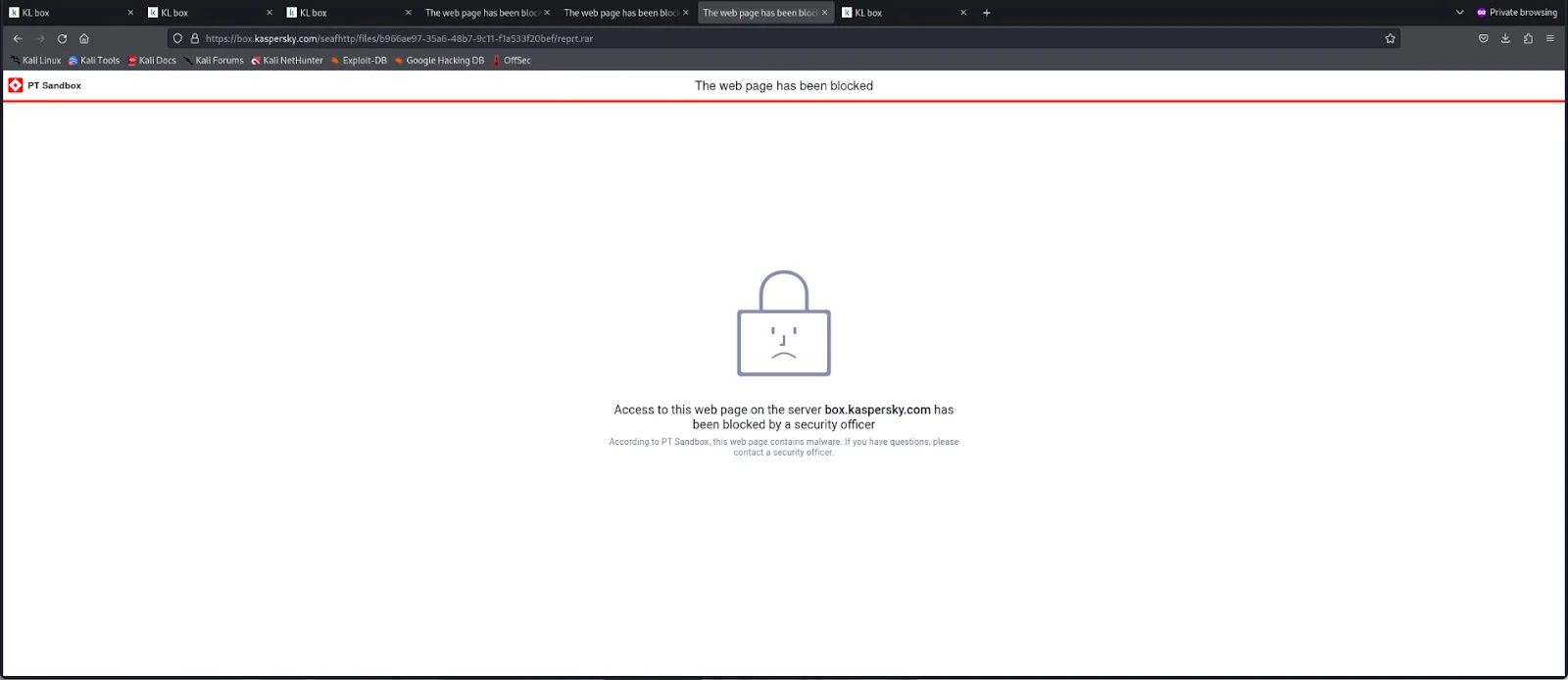

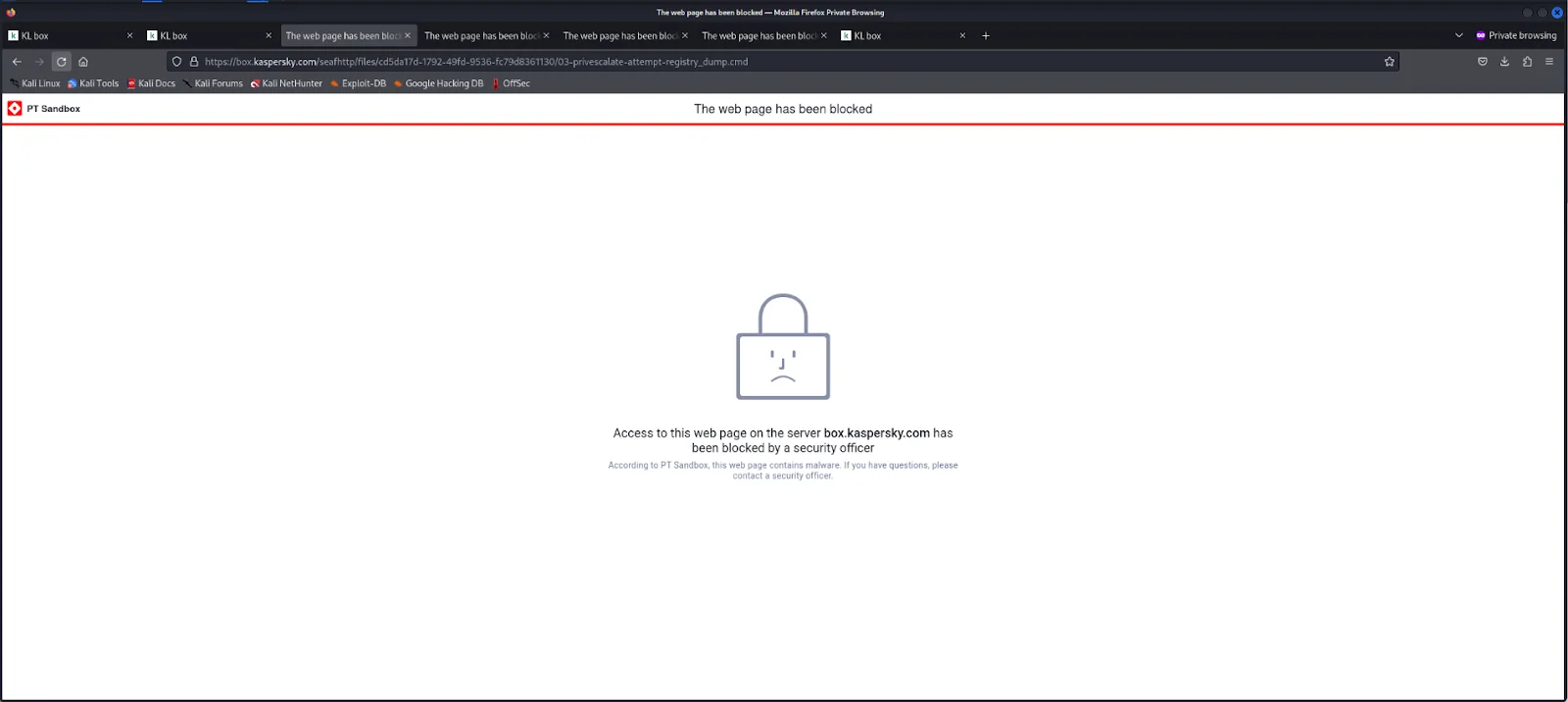

Попробуем скачать проверочные файлы, предоставленные Касперским.

Результаты:

Выводы

Как видим: интеграция песочницы от компании Positive Technologies с NGFW компании UserGate прошла успешно и продемонстрировала высокую эффективность. Система безошибочно блокировала все вредоносные файлы во время проверки работоспособности.

Данное решение значительно повышает уровень безопасности сети, обеспечивая надежную защиту от современных киберугроз. Рекомендуется к внедрению организациям, стремящимся усилить свою кибербезопасность.

В дальнейшем мы планируем протестировать интеграцию по протоколу ICAP с устройством российского вендора «Лаборатория Касперского» и сравнить эффективность.

Все наши статьи и курсы ждут вас на портале: